| Установка фаркопа (ТСУ) и электрики к нему | |

| установка фаркопа без электрики | от 1500 р. |

| установка фаркопа с подключением универсальной электрики | от 2500 р. |

| установка фаркопа с подключением блока согласования MH/07 | от 3500 р. |

| установка фаркопа с подключением блока согласования других производителей | 5500 р. |

| установка фаркопа с подключением универсальной электрики на отеч. а/м | 2500 р. |

| установка универсальной электрики | 500-3000 р. |

| установка электрики с блоком согласования (без стоимости блока) | 1500-3000 р. |

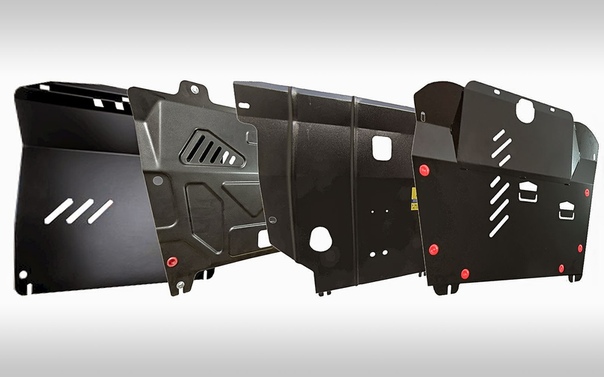

| Установка защиты картера двигателя | |

| установка защиты картера с одним элементом | 500 р. |

| установка защиты картера 2 элемента и более | 700 р. |

| установка защиты рк или топливного бака | 500 р. |

| Установка багажников | |

| установка багажной системы в сборе | 200 р. |

| установка модульной багажной системы | 500 р. |

| Установка Бокса (багажника) на крышу | от 500 р. |

| Установка дополнительного оборудования | |

| установка защиты переднего бампера | 1500 р. |

| установка защиты заднего бампера | 1500 р. |

| установка порогов | от 1500 р. |

| установка защиты порогов | от 1500 р. |

| установка декоративной решетки радиатора | от 500 р. |

| Установка упоров (амортизаторов) под капот | |

| установка упоров капота | 400 р. |

| Установка универсальной сетки (защита) | |

| установка сетки универсальной в бампер, без снятия бампера | 700 р. |

| установка сетки универсальной в бампер, со снятием бампера | от 1500 р. |

| Комплексное обслуживание квадроциклов и снегоходов | |

| контрольный осмотр | 500 р. |

| шприцевание подвески | от 300 р. |

| установка полного комплекта защиты днища, рычагов и порогов | 2000 р. |

| установка защиты днища | 1000 р. |

| установка рычагов | 600 р. |

| установка площадки для крепления снегового отвала | 800 р. |

| установка площадки для крепления лебедки | от 500 р. |

| установка расширителей арок | 1000 р. |

| работы по ремонту и техническому обслуживанию мототехники | 1200 р./ч. |

| работы по электрической части и установка ДО | 1500 р./ч. |

| Доставка квадроцикла или снегохода до сервисного центра (или обратно) | |

| в черте Екатеринбурга | 1000 р. |

| пригород | 1500 р. |

| доставка из отдаленных мест (область) | договорная |

| Пример стоимости услуг по обслуживанию мототехники | |

| замена шаровых | от 500 р. |

| замена масла двигателя | от 300 р. |

| замена масла в редукторе | от 350 р. |

| замена колодок | от 300 р. |

| замена воздушного фильтра | от 500 р. |

| замена свечей | от 100 р. |

| замена рычага | от 300 р. |

| замена ступичного подшипника | от 500 р. |

| установка доп. фар | от 500 р. |

| установка подогрева ручек | от 500 р. |

Выбор и установка защиты картера — Полезные статьи

Качество автомобильных дорог не может порадовать водителей и даже ближайшая поездка может создать серьезные неприятности. Камень или большая выбоина могут стать причиной появления пробоины в двигателе, а это в свою очередь приведет к дорогостоящему ремонту. Защита картера закрывает двигатель, картер, коробку передач от грязи и посторонних предметов, он предотвращает повреждение нижней части двигателя. Изготавливают защиту картера из металла или пластика.

Камень или большая выбоина могут стать причиной появления пробоины в двигателе, а это в свою очередь приведет к дорогостоящему ремонту. Защита картера закрывает двигатель, картер, коробку передач от грязи и посторонних предметов, он предотвращает повреждение нижней части двигателя. Изготавливают защиту картера из металла или пластика.

Пластиковая защита картера более дешевая, ее часто устанавливают на иномарки. Пластик защищает двигатель от камней и других предметов на дороге. Специалисты рекомендуют устанавливать защиту картера из алюминия, слишком прочный металл не подойдет, так как защита не должна быть крепче силовых элементов машины. Выбирая защиту картера из стали, стоит отдавать предпочтение деталям не толще 2-3 мм.

Основные требования к защите картера:

· Минимальный вес

· Наличие специальных отверстий для слива моторного масла и замены фильтра

· Установка к жестким элементам автомобиля

· Защита не должна создавать посторонних вибраций

Правильная установка защиты картера предусматривает прокладку амортизирующих резинок, они предназначены для того, чтобы защита не прикасалась к кузову и подвеске. Металлическая защита не должна вплотную подходить к двигателю, поскольку в таком случае, при ударе она может повредить и сам двигатель. Прикручивать защиту нужно только через специальные крепления, не нужно полностью закрывать мотор, поскольку это снижает его охлаждение.

Металлическая защита не должна вплотную подходить к двигателю, поскольку в таком случае, при ударе она может повредить и сам двигатель. Прикручивать защиту нужно только через специальные крепления, не нужно полностью закрывать мотор, поскольку это снижает его охлаждение.

Автосервис «Колесо.69» в Твери проводит диагностику и ремонт любой сложности. Наши специалисты выполнят всю необходимую работу с помощью современного оборудования. Установка защиты картера в Твери не займет много времени и предотвратит серьезное повреждение двигателя. В том случае, если автомобиль был куплен без защиты картера или защита повредилась, следует как можно скорее установить картер. Подобрать защиту картера можно в нашем интернет-магазине „Колесо.69“.

Как выбрать защиту картера двигателя — журнал За рулем

Установка добротной защиты картера обезопасит агрегаты от повреждений на наших дорогах, но может ли она при этом и навредить? Попробуем разобраться в этом вопросе. Ставить или нет защиту картера? И если да, то какую предпочтительнее?

Ставить или нет защиту картера? И если да, то какую предпочтительнее?

Большинство производителей оснащают свои автомобили лишь пластиковой защитой картера двигателя. По сути, она уберегает лишь от грязи, а не от механического воздействия. Часть автогигантов все же устанавливают некое подобие металлической защиты, но есть и те, кто вообще ничего не ставит.

Защиты картера двигателя

Рынок предлагает широкий выбор разнообразных вариантов защит.Рынок предлагает широкий выбор разнообразных вариантов защит.

Фактор риска

На помощь владельцам, которым необходима полноценная защита агрегатов, приходит рынок неоригинального дополнительного оборудования. Бывает, что для одной модели автомобиля доступно аж шесть различных вариантов защит. Обратная сторона медали — это оборудование не сертифицировано самими автопроизводителями. На официальном уровне они говорят, что установка таких защит может сказаться на пассивной безопасности автомобиля при столкновениях и на температурном режиме под капотом. В первом случае под угрозой человеческие жизни, а во втором — риск перегрева и отказа мотора или коробки передач. При этом все будет зависеть от конкретной модели автомобиля, то есть ее конструктивных особенностей. Для одних дополнительная защита может сыграть значимую негативную роль, для других — нет.

В первом случае под угрозой человеческие жизни, а во втором — риск перегрева и отказа мотора или коробки передач. При этом все будет зависеть от конкретной модели автомобиля, то есть ее конструктивных особенностей. Для одних дополнительная защита может сыграть значимую негативную роль, для других — нет.

По факту, автопроизводители абсолютно правы, но всей ситуацией заведует слово «может». Никто не проводил краш-тестов автомобилей с дополнительными защитами и каких-то полноценных исследований об их влиянии на работу двигателей или коробок передач. На практике нет никакой статистики, которая могла бы подтвердить негативное влияние такого дополнительного оборудования.

Краш-тест

Проведение крэш-тестов — дорогое удовольствие. Цена вопроса полноценного исследования изменения характера повреждений с неоригинальной защитой картера и без нее вообще лежит в другой плоскости.Проведение крэш-тестов — дорогое удовольствие. Цена вопроса полноценного исследования изменения характера повреждений с неоригинальной защитой картера и без нее вообще лежит в другой плоскости.

В теории дополнительная защита, безусловно, влияет на характер распределения и поглощения энергии удара по силовой структуре автомобиля и может привести к тому, что двигатель не сможет уйти под машину. Однако ни в одной кузовной станции не найти этому практического подтверждения. Не существует и какой-то устойчивой зависимости того, что дополнительная защита усугубляет последствия ДТП.

Нештатная защита картера двигателя, конечно же, влияет на температурный режим под капотом, точнее, на аэродинамические потоки воздуха. Теоретически ее установка может ухудшить охлаждение двигателя и коробки передач. Ведь ее форма и расположение вентиляционных отверстий (если они вообще есть) отличаются от заводского пыльника. Однако на деле и по этому вопросу нет статистических подтверждений возможного вреда. Отказы агрегатов из-за перегрева, в основном, связаны именно с их конструктивными недостатками или неисправностями самой системы охлаждения.

Двигатель

На сегодняшний день уже не двигатели, а автоматические трансмиссии наиболее чувствительны к температурному режиму. Начинку коробок с большим количеством передач размещают в очень компактные корпуса, и этот шаг требует наличия высокопроизводительной системы охлаждения.

Начинку коробок с большим количеством передач размещают в очень компактные корпуса, и этот шаг требует наличия высокопроизводительной системы охлаждения.На сегодняшний день уже не двигатели, а автоматические трансмиссии наиболее чувствительны к температурному режиму. Начинку коробок с большим количеством передач размещают в очень компактные корпуса, и этот шаг требует наличия высокопроизводительной системы охлаждения.

Против позиции автопроизводителей играет и практика официальных дилеров, которые сами предлагают установку неоригинальных защит, иногда даже нескольких видов. Сложно представить, чтобы при таком раскладе клиенту отказали в гарантийном ремонте агрегатов, на неисправность которых теоретически могло повлиять внедрение такого дополнительного оборудования. Поэтому если вы опасаетесь за возможные проблемы, а защита все же нужна, но средства поджимают, то купите и установите на стороне один из ее видов, который предлагает дилер. В случае возникновения гарантийных случаев никто не будет смотреть, где вам ее поставили. Помните, сам по себе факт наличия неоригинальной защиты — это еще не повод отказывать в гарантийной ремонте, например из-за перегрева мотора. Причинно-следственную связь еще нужно установить.

Помните, сам по себе факт наличия неоригинальной защиты — это еще не повод отказывать в гарантийной ремонте, например из-за перегрева мотора. Причинно-следственную связь еще нужно установить.

На некоторых моделях машин штатный пыльник представляет собой сплошной лист пластика с мизерными вентиляционными отверстиями либо вообще без них. В этом случае установка металлической или композитной защиты вообще не изменит климат под капотом.

Примерочная

Рынок предлагает три типа защит картера: стальные, алюминиевые и композитные. При этом для одного и того же автомобиля возможны еще и вариации формы и толщины.

Стальная защита картера

Установка защиты картера автомобиля в Москве в Москве

г. Москва, Айвазовского, 2Ас2, АЗС «Роснефть»

г. Москва, Академика Королева, 12А, АЗС «Роснефть»

г.

Установка защиты своими руками | AUTO-GL.ru

При поездке на дальние расстояния необходимо быть полностью уверенным в своём автомобиле. Хорошо, когда он полностью технически исправен, но бывают непредвиденные поломки. Одна из них – это пробитие поддона картера двигателя. Часто на дороге можно налететь на камень или попасть в яму. Чтобы избежать таких досадных повреждений и существует защита картера двигателя. При выборе защиты двигателя не стоит забывать и про защиту кпп. Если вы часто проезжаете по дорогам, состояние которых далеко от идеального или по бездорожью, то защита кпп вам явно не помешает.

Характеристики защиты двигателя, на которые стоит обратить внимание:

- Способы крепления;

- Общая жёсткость конструкции;

- Форма защиты;

- Прочность;

- Вес.

Если вы решили установить защиту двигателя, обратите внимание, как она крепится к автомобилю.

Материалы, используемые при изготовлении защиты двигателя:

- Сталь;

- Нержавеющая сталь;

- Алюминий;

- Титан;

- Композитные материалы (углепластик или стеклопластик).

Стальная защита – наиболее популярная, её толщина обычно около 2 мм, для джипов часто производят усиленную защиту, толщиной около 3 мм. Плюсом защиты из стали является её дешевизна, несмотря на небольшую цену, она отлично справляется со своей задачей. Однако главным недостатком защиты из стали является её неустойчивость к коррозии.

Фирмы «Шериф» и «Автоброня» производят широкий спектр защит из данного материала.

«Кольчуга» из нержавеющей стали обладает теми же характеристиками, что и металлическая защита из простой стали, но имеет более респектабельный внешний вид и прекрасно противостоит коррозии. Но высокая цена отпугивает автовладельцев.

Алюминиевая защита отличается лёгкостью, имеет высокую жёсткость, но при этом стоит дорого и часто окисляется в процессе эксплуатации.

Многие устанавливают композитную пластиковую защиту, мотивируя это тем, что производителем часто устанавливается композитная защита картера. Данная защита прекрасно выглядит, имеет минимальный вес и не ржавеет. Однако, после ударов, на ней возникают трещины и сколы, которые приводят впоследствии к разрушению.

Титановая защита была бы лучшим выбором, если бы не огромная цена на изделия из титана.

youtube.com/embed/LG-lo85BbE4″ frameborder=»0″ allowfullscreen=»allowfullscreen»/>

Если вы сделали выбор защиты в пользу известной фирмы, например «Шериф», то установка не составит большого труда, ведь защиты сделаны для конкретных моделей автомобилей. Если же вам не удалось подобрать нужную модель, не стоит отчаиваться, выберите подходящую по размерам и просверлите несколько дырок, чтобы можно было вставить подходящий болт. В крайнем случае, можно оборудовать защиту креплением с помощью сварки. Для установки вам понадобится подъёмник или яма. Обычно крепления бывают в комплекте с защитой. В отверстия балки устанавливаются крепёжные планки, в каждую планку нужно ввернуть болт. Далее на эти болты одевается защита и зажимается. Крепится защита с переднего края, только потом зажимается нижняя часть. Если ваша защита состоит из нескольких элементов (обычно это композитная), то защита двигателя правая должна быть на уровне с защитой левой.

Крепится защита с переднего края, только потом зажимается нижняя часть. Если ваша защита состоит из нескольких элементов (обычно это композитная), то защита двигателя правая должна быть на уровне с защитой левой.

При монтаже обязательно используйте демпферные прокладки, иначе ваша защита будет греметь на любой неровности. Если появился непонятный грохот, значит, какой-то болт ослаб и его стоит закрепить. Хорошо закрепленная защита не должна издавать никаких посторонних звуков.

Содержание статьи

Как снять защиту двигателя

Часто может понадобиться сделать снятие защиты. Это нужно для ремонта двигателя, замены масла или ремонта подвески. Защита поддона картера двигателя снимается довольно просто, единственной проблемой может стать закисший болт.

Начинать снимать защиту нужно с задней части, при этом передняя часть снимается последней по очередности.

Замена защиты

Также может понадобиться замена установленной защиты. Часто купив «родную» защиту многие водители заменяют её стальной. Ещё поставить новую защиту может понадобиться при сильном механическом повреждении старой брони. Железная защита двигателя очень надёжная, но против некоторых булыжников может не выстоять. Замена проходит аналогично снятию и установке.

Где продаётся хорошая защита картера

Раньше большинство запчастей продавалось только на авторынках, сейчас всё лучшее можно купить в интернете. При большом желании можно даже заказать у фирмы производителя. При покупке защиты для начала нужно решить для себя, нужна ли вам мощная стальная броня или хватит лёгкого щита из углепластика. Если для вас бездорожье – это редкие выезды на природу, то вряд ли железная защита вам необходима. При покупке важно обратить внимание на фирму изготовителя. Не рекомендуется покупать неизвестные бренды, скорее всего вам хотят подсунуть китайскую подделку. А вот, например защиты фирмы «Шериф» отлично зарекомендовали себя за годы эксплуатации.

Не рекомендуется покупать неизвестные бренды, скорее всего вам хотят подсунуть китайскую подделку. А вот, например защиты фирмы «Шериф» отлично зарекомендовали себя за годы эксплуатации.

Изготовление защиты своими руками

Для некоторых автовладельцев стандартной защиты двигателя недостаточно. Часто они заказывают нестандартные защиты под заказ или делают их своими руками. Изготовление достаточно несложный процесс и не займёт больше трёх дней. Делается схематичный чертеж, и вырезаются элементы защиты, обычно из стали 3 мм. Чтобы согнуть сталь, следует сделать пропилы болгаркой (потом нужно будет их заварить). Мощные крепёжные элементы из уголка крепятся на подрамник или лонжероны. Далее всё как при установке стандартной защиты.

Чтобы установить защиту двигателя можно обратиться на СТО или сделать это самому. В любом случае двигатель вашего автомобиля будет защищён от неприятных сюрпризов на дороге. А степень защищённости вы можете выбрать сами, в зависимости от условий эксплуатации.

Установка защиты картера своими руками

Здравствуйте, уважаемые читатели и посетители блога Автогид.ру. Сегодня в статье мы с вами разберёмся, как выполняется установка защиты картера своими руками без посторонней помощи. На самом деле это достаточно важный вопрос и зачастую многие водители ему не уделяют должного внимания.

Многие модели машин и особенно подержанные повидавшие всё на своём веку не имеют защиты картера двигателя. Они полностью оголены и поэтому риск получения повреждений очень велик. За годы эксплуатации даже, если защиты и была когда-то установлена она уже пришла в негодность.

Если заглянуть под переднюю часть автомобиля под двигателем можно увидеть остатки защиты, словно зафиксированные крепёжными элементами. Установка защиты картера своими руками, если положить руку на сердце, на самом деле несложная процедура.

Просто многие современные водители ленятся устанавливать защиту картера и стараются на этот момент просто не обращать внимания. Специалисты рекомендуют обязательно использовать защиту, ведь в ином случае риск повреждения или деформации картера увеличивается в 2-3 раза.

Специалисты рекомендуют обязательно использовать защиту, ведь в ином случае риск повреждения или деформации картера увеличивается в 2-3 раза.

Для чего в машине картер?

Картер или поддон расположен в нижней части моторного отсека непосредственно под двигателем. Он служит для сбора и хранения моторного масла. В процессе работы мотора масло используется для снижения уровня трения между рабочими элементами двигателя. Нижняя часть картера оборудована специальным сливным отверстием для осуществления замены моторного масла.

Кроме, непосредственно хранения определённого объёма масла поддон обеспечивает защиту кривошипно-шатунного механизма от различных посторонних элементов и повреждений. Для изготовления картера или поддона используется тонкостенная сталь, защищённая от появления коррозии.

Картер можно менять в случае повреждения или деформации. Если не установлена его защита, риск повреждения возрастает многократно. Именно поэтому специалисты рекомендуют использовать защиту из любого материала. Она в случае механического воздействия погасит силу удара и сможет минимизировать возможный ущерб для картера.

Она в случае механического воздействия погасит силу удара и сможет минимизировать возможный ущерб для картера.

Для чего нужна защита картера двигателя?

Ответ на вопрос и так понятен для любого опытного водителя со стажем управления транспортным средством. Используемая при изготовлении картера сталь не выдерживает никакой критики в плане эффективной защиты и устойчивости к механическому воздействию. Очень часто наезд на небольшой скорости на средний по размеру камень способен пробить брешь в нём. Через повреждение на рабочем двигателе моторное масло вытечет за считаные секунды.

Повреждение поддона для мотора автомобиля может иметь самые плачевные последствия. Особенно если водитель своевременно не обнаружил нарушение целостности поддона. Риск повреждения рабочих элементов мотора возрастает многократно. Ремонт двигателя в этом случае может влететь в копеечку.

Защита картера двигателя на гранату или солярис или любую другую марку транспортного средства в принципе одинакова. В некоторой степени могут быть отдельные конструктивные изменения. Процесс установки не отличается трудностью и не требует использования специальных инструментов. Если подготовить все необходимые инструменты его установку можно выполнить в течение одного часа.

В некоторой степени могут быть отдельные конструктивные изменения. Процесс установки не отличается трудностью и не требует использования специальных инструментов. Если подготовить все необходимые инструменты его установку можно выполнить в течение одного часа.

При выборе защиты для картера двигателя необходимо обращать внимание на ряд параметров. Они важны и показывают эффективность использовать защиты той или иной конструкции.

Выбирая защиту на картер надо обращать внимание на следующие параметры:

Надёжность.

Материал, используемый для изготовления защиты не должен быть подозрительно лёгким. Если на его поверхности находиться достаточно много технологических отверстий для крепления или вентиляции он не сможет выдержать приличный по силе удар и достаточно быстро придёт в негодность и потребует замены.

Качество изготовления.

Современные производители защиты для картера или поддона могут использовать для его производства любые материалы. Единственный критерий в этом случае качество производства. Даже если используется пластик, он должен иметь цельный вид без наплывов, трещин и мелких повреждений. Не металлической защите не должно быть следов коррозии или деформаций. Все эти мелочи в последующем могут сыграть свою отрицательную роль в защите картера мотора.

Даже если используется пластик, он должен иметь цельный вид без наплывов, трещин и мелких повреждений. Не металлической защите не должно быть следов коррозии или деформаций. Все эти мелочи в последующем могут сыграть свою отрицательную роль в защите картера мотора.

Вес.

Выбирая защиту для поддона необходимо обязательно обращать внимание на вес. В этом случае необходимо соблюдать золотую середину и не отдавать предпочтение избыточно тяжёлым или подозрительно лёгким защитным элементам. Не стоит перегружать переднюю часть машины. Для примера оптимальный вес металлической защиты для мотора составляет не больше 10-12 килограмм.

Жёсткость.

Жёсткость защиты картера определяет его способность деформироваться при механическом воздействии в минимальном диапазоне, не касаясь поверхности картера. Выбирая защиту для масляного поддона не нужно забывать о дорожном просвете. Установленный защитный элемент не должен его уменьшать, так как это создаст проблемы при движении автомобиля.

Выбирая защиту для картера автомобиля необходимо учитывать, что для каждой марки машины существуют свой вариант защитного элемента.

Именно поэтому надо обращать внимание на следующие моменты:

- расположение отверстия для крепления защитного элемента;

- размещение отверстия для слива моторного масла;

- вентиляции масляного картера;

- рекомендации автомобильного производителя.

Установка защиты картера своими руками

Процесс монтажа защиты картера не занимает много свободного времени и не отнимет много сил. Начать надо с подготовительного этапа, когда удаляются остатки пришедшего в негодность старого защитного элемента.

Автомобиль необходимо поместить на смотровую яму или подъёмник. Второй вариант является более предпочтительным и удобным для выполнения установки защиты картера своими руками.

Выполняется демонтаж старой защиты, если таковая имеется. Место выполнения работы должно быть достаточно освещено. Крепёжные отверстия надо очистить от загрязнений.

Крепёжные отверстия надо очистить от загрязнений.

Для надёжной фиксации защиты картера используются болты, обеспечивающие надёжное крепление и устойчивость к обрыву. Особенно это касается тяжёлой металлической защиты.

Выполнять работу лучше и удобнее вдвоём с напарником. Это поможет сберечь время и нервы. Первоначально защита примеряется к монтажным отверстиям и проверяется их совпадение. Если все нормально можно начинать процесс установки защиты картера своими руками.

Один человек удерживает защиту, а второй не теряя времени, устанавливает болты в монтажные проёмы и быстро их закручивает. Не стоит очень сильно зажимать фиксирующие элементы, так как в любом случае снимать защиту не реже одного раза в год придётся.

Обязательно при установке защиты картера используются демпфирующие прокладки. Они позволяют гасить вибрацию защитного материала при движении автомобиля. Зачастую водители, не использующие прокладочный материал, жаловались на повышенную шумность защитного элемента при движении на автомобиле.

Виды защиты автомобильного поддона

Для каждой модели автомобиля может быть несколько видов защиты поддона от повреждений, и они отличаются между собой качеством, надёжность и долговечностью.

Выделяют следующие виды защиты автомобильного картера:

Стальные.

Считаются одними из самых надёжных и долговечных защит для картера и представленных в продаже. Эффективно обеспечивают защиту от повреждений. Представляют собой оптимальное соотношение цены и качества. Удобно использовать и при грамотном уходе могут использоваться на протяжении значительного интервала времени. В случае деформации стальной защиты её поверхность можно восстановить.

Алюминиевые.

Защиты картера из алюминия практичные, но очень дорогие изделия. Надёжность и долговечность не уступит стальной защите. Преимуществом является простота и удобность установки за счёт небольшого веса. Существенным минусом является дороговизна. Не каждый может себе позволить её установку.

Существенным минусом является дороговизна. Не каждый может себе позволить её установку.

Пластиковые.

Для изготовления пластиковой защиты используются специальные композитно-полимерные материалы. Она достаточно дешева и практична в использовании. Следует отметить, что как правило, век использования пластиковой защиты недолог и скоротечен. Сильные удары она может не выдержать и начнёт постепенно деформироваться или просто лопнет.

Заключение

Настоящий заботливый автолюбитель обязательно будет использовать защиту. Лучше один раз заплатить, чем постоянно менять или ремонтировать картер. Установка защиты для поддона не отнимает много свободного времени и сил. Все работы можно выполнить самостоятельно или с напарником.

Защита настроек | Удаленные утилиты

Вы можете защитить настройки Host паролем, чтобы предотвратить их несанкционированное изменение удаленным пользователем. При включенной защите настроек хоста всякий раз, когда вы пытаетесь получить доступ к настройкам, программа запрашивает пароль. Чтобы разблокировать настройки, вам нужно будет ввести правильный пароль и нажать OK :

При включенной защите настроек хоста всякий раз, когда вы пытаетесь получить доступ к настройкам, программа запрашивает пароль. Чтобы разблокировать настройки, вам нужно будет ввести правильный пароль и нажать OK :

Важно!

Не путайте пароль защиты настроек с паролем безопасности с одним паролем .

Включение защиты настроек

- Щелкните правой кнопкой мыши значок Host на панели задач и выберите Settings for Host :

- Выберите вкладку Защита настроек слева:

- Установите флажок Настройки защиты паролем :

- Введите и подтвердите новый пароль, затем нажмите OK .

- [Необязательно] Вы можете защитить настройки Internet ID и настройки обратного вызова, установив соответствующие флажки:

- Нажмите ОК , чтобы закрыть окно настроек.

Изменение пароля защиты настроек

Для изменения пароля защиты настроек:

- Щелкните правой кнопкой мыши значок Host на панели задач и выберите Settings for Host :

- При появлении запроса введите свой текущий пароль защиты настроек, который вы создали ранее, и нажмите OK :

- Перейдите на вкладку Защита настроек и щелкните Установить пароль... :

- Введите старый пароль, создайте и подтвердите новый пароль. Нажмите ОК :

- Установлен новый пароль. Нажмите ОК , чтобы закрыть окно настроек хоста:

Отключение защиты настроек

Если вам больше не нужно защищать настройки на этом хосте, вы можете снять защиту паролем:

- Щелкните правой кнопкой мыши значок Host на панели задач и выберите Settings for Host :

- При появлении запроса введите свой текущий пароль защиты настроек, который вы создали ранее, и нажмите OK :

- Перейдите на вкладку Защита настроек и снимите флажок Настройки защиты паролем :

- Введите текущий пароль защиты настроек и нажмите OK :

- Защита настроек отключена.

Нажмите ОК , чтобы закрыть окно настроек хоста:

Нажмите ОК , чтобы закрыть окно настроек хоста:

Параметры защиты для устройств с Windows 10 в Microsoft Intune — Azure

- 43 минуты для чтения

В этой статье

Microsoft Intune включает множество настроек для защиты ваших устройств.В этой статье описаны все параметры, которые вы можете включить и настроить в Windows 10 и более новых устройствах. Эти параметры создаются в профиле конфигурации защиты конечных точек в Intune для управления безопасностью, включая BitLocker и Microsoft Defender.

Чтобы настроить антивирус Microsoft Defender, см. Ограничения для устройств Windows 10.

Прежде чем начать

Создайте профиль конфигурации устройства защиты конечной точки.

Для получения дополнительной информации о поставщиках услуг конфигурации (CSP) см. Справочник поставщика услуг конфигурации.

Защитник приложений Microsoft Defender

При использовании Microsoft Edge Application Guard в защитнике Microsoft защищает вашу среду от сайтов, которым ваша организация не доверяет. Когда пользователи посещают сайты, не указанные в вашей изолированной сетевой границе, сайты открываются в сеансе виртуального просмотра Hyper-V. Надежные сайты определяются границей сети, которая настраивается в конфигурации устройства.

Application Guard доступен только для устройств с Windows 10 (64-бит).Использование этого профиля устанавливает компонент Win32 для активации Application Guard.

Application Guard

По умолчанию : не настроено

Application Guard CSP: Settings / AllowWindowsDefenderApplicationGuard- Включено для Edge — включает эту функцию, которая открывает ненадежные сайты в виртуализированном контейнере просмотра Hyper-V.

- Не настроено — Любой сайт (надежный и ненадежный) может открываться на устройстве.

- Включено для Edge — включает эту функцию, которая открывает ненадежные сайты в виртуализированном контейнере просмотра Hyper-V.

Поведение буфера обмена

По умолчанию : Не настроено

CSP Application Guard: Настройки / Параметры буфера обменаВыберите, какие действия копирования и вставки разрешены между локальным ПК и виртуальным браузером Application Guard.

- Не настроено

- Разрешить копирование и вставку только с ПК в браузер

- Разрешить копирование и вставку только из браузера на ПК

- Разрешить копирование и вставку между ПК и браузером

- Блочное копирование и вставка между ПК и браузером

Содержимое буфера обмена

Этот параметр доступен только в том случае, если для параметра Поведение буфера обмена установлено значение одного из параметров разрешить .

По умолчанию : Не настроено

CSP Application Guard: Параметры / ClipboardFileTypeВыберите разрешенное содержимое буфера обмена.

- Не настроено

- Текст

- Изображения

- Текст и изображения

Внешний контент на корпоративных сайтах

По умолчанию : не настроен

Application Guard CSP: Настройки / BlockNonEnterpriseContent- Блок — блокировать загрузку контента с неутвержденных веб-сайтов.

- Не настроено — На устройстве могут открываться сайты вне предприятия.

Печать из виртуального браузера

По умолчанию : не настроено

Application Guard CSP: Настройки / Параметры печати- Разрешить — разрешает печать выбранного содержимого из виртуального браузера.

- Не настроено Отключить все функции печати.

Когда вы Разрешите печать , вы можете настроить следующий параметр:

- Тип (а) печати Выберите один или несколько из следующих вариантов:

- XPS

- Локальные принтеры

- Сетевые принтеры

- Разрешить — разрешает печать выбранного содержимого из виртуального браузера.

Сбор журналов

По умолчанию : не настроен

Application Guard CSP: Audit / AuditApplicationGuard- Разрешить — собирать журналы событий, происходящих в сеансе просмотра Application Guard.

- Не настроено — Не собирать журналы во время сеанса просмотра.

Сохранять данные браузера, созданные пользователем

По умолчанию : не настроено

Application Guard CSP: Настройки / AllowPersistence- Разрешить Сохранить данные пользователя (например, пароли, избранное и файлы cookie), созданные во время сеанса виртуального просмотра Application Guard.

- Не настроено Удалять загруженные пользователем файлы и данные при перезапуске устройства или при выходе пользователя из системы.

- Разрешить Сохранить данные пользователя (например, пароли, избранное и файлы cookie), созданные во время сеанса виртуального просмотра Application Guard.

Ускорение графики

По умолчанию : не настроено

Application Guard CSP: Настройки / AllowVirtualGPU- Включить — быстрее загружать веб-сайты и видео с большим количеством графики за счет доступа к виртуальному графическому процессору.

- Не настроено Использовать ЦП устройства для графики; Не используйте виртуальный графический процессор.

Загрузка файлов в файловую систему хоста

По умолчанию : Не настроено

Application Guard CSP: Настройки / SaveFilesToHost- Включить — Пользователи могут загружать файлы из виртуализированного браузера в операционную систему хоста.

- Не настроено — сохраняет файлы локально на устройстве и не загружает файлы в файловую систему хоста.

Брандмауэр защитника Microsoft

Глобальные настройки

Эти настройки применимы ко всем типам сетей.

Протокол передачи файлов

По умолчанию : не настроен

CSP межсетевого экрана: MdmStore / Global / DisableStatefulFtp- Блок — отключить FTP с отслеживанием состояния.

- Не настроено — межсетевой экран выполняет фильтрацию FTP с отслеживанием состояния, чтобы разрешить вторичные соединения.

Время простоя сопоставления безопасности перед удалением

По умолчанию : Не настроено

CSP межсетевого экрана: MdmStore / Global / SaIdleTimeУкажите время простоя в секундах, по истечении которого ассоциации безопасности удаляются.

Кодирование общего ключа

По умолчанию : Не настроено

CSP межсетевого экрана: MdmStore / Global / PresharedKeyEncoding- Включить — кодировать предварительно прорезанные ключи с помощью UTF-8.

- Не настроено — Закодируйте предварительно прослушанные ключи, используя значение из локального хранилища.

- Включить — кодировать предварительно прорезанные ключи с помощью UTF-8.

Исключения IPsec

По умолчанию : 0 выбрано

CSP межсетевого экрана: MdmStore / Global / IPsecExemptВыберите один или несколько из следующих типов трафика для исключения из IPsec:

- Обнаружение соседей IPv6 Коды типов ICMP

- ICMP

- Маршрутизатор обнаруживает коды типов IPv6 ICMP

- Сетевой трафик IPv4 и IPv6 DHCP

Проверка списка отзыва сертификатов

По умолчанию : не настроено

CSP межсетевого экрана: MdmStore / Global / CRLcheckВыберите способ проверки устройством списка отозванных сертификатов.Варианты включают:

- Отключить проверку CRL

- Неудачная проверка CRL только для отозванного сертификата

- Неудачная проверка CRL при обнаружении любой ошибки .

Возможное совпадение набора аутентификации для модуля ввода

По умолчанию : Не настроено

CSP межсетевого экрана: MdmStore / Global / OpportunisticallyMatchAuthSetPerKM- Включить Модули ключей должны игнорировать только те комплекты аутентификации, которые они не поддерживают.

- Не настроено , модули ключей должны игнорировать весь набор аутентификации, если они не поддерживают все наборы аутентификации, указанные в наборе.

Очередь пакетов

По умолчанию : Не настроено

CSP межсетевого экрана: MdmStore / Global / EnablePacketQueueУкажите, как программное масштабирование на принимающей стороне включено для зашифрованного приема и пересылки открытого текста для сценария шлюза туннеля IPsec.Этот параметр подтверждает, что порядок пакетов сохраняется. Варианты включают:

- Не настроено

- Отключить очередь всех пакетов

- Очередь только входящих зашифрованных пакетов

- Очередь пакетов после расшифровки выполняется только для пересылки

- Настроить как входящие, так и исходящие пакеты

Настройки сети

Каждая из следующих настроек приводится в этой статье отдельно, но все они применяются к трем конкретным типам сетей:

- Доменная сеть (рабочее место)

- Частная (обнаруживаемая) сеть

- Общедоступная (недоступная для обнаружения) сеть

Общие настройки

Брандмауэр Microsoft Defender

По умолчанию : не настроен

CSP межсетевого экрана: EnableFirewall- Включить — включить брандмауэр и повышенную безопасность.

- Не настроено Разрешает весь сетевой трафик независимо от любых других параметров политики.

Скрытый режим

По умолчанию : не настроен

CSP межсетевого экрана: DisableStealthMode- Не настроено

- Блок — Межсетевой экран заблокирован для работы в скрытом режиме. Блокировка скрытого режима также позволяет заблокировать исключение защищенных пакетов IPsec .

- Разрешить — брандмауэр работает в скрытом режиме, что помогает предотвратить ответы на зондирующие запросы.

Исключение защищенных пакетов IPsec в скрытом режиме

По умолчанию : не настроено

CSP межсетевого экрана: DisableStealthModeIpsecSecuredPacketExemptionЭта опция игнорируется, если Скрытый режим установлен на Блок .

- Не настроено

- Блок — пакеты, защищенные IPSec, не получают исключений.

- Разрешить — Включить исключения. Скрытый режим брандмауэра НЕ ДОЛЖЕН препятствовать тому, чтобы хост-компьютер отвечал на незапрошенный сетевой трафик, защищенный IPsec.

Экранированный

По умолчанию : Не настроен

Межсетевой экран CSP: Экранированный- Не настроено

- Блок — когда брандмауэр Защитника Microsoft включен и для этого параметра установлено значение Блок , весь входящий трафик блокируется независимо от других параметров политики.

- Разрешить — если установлено значение Разрешить , этот параметр отключен — и входящий трафик разрешен на основе других параметров политики.

Одноадресные ответы на многоадресные широковещательные рассылки

По умолчанию : Не настроено

CSP межсетевого экрана: DisableUnicastResponsesToMulticastBroadcastОбычно вы не хотите получать одноадресные ответы на многоадресные или широковещательные сообщения. Эти ответы могут указывать на атаку типа «отказ в обслуживании» (DOS) или на злоумышленника, пытающегося зондировать известный работающий компьютер.

- Не настроено

- Блок — отключить одноадресные ответы на многоадресные широковещательные рассылки.

- Разрешить — Разрешить одноадресные ответы на многоадресные рассылки.

Входящие уведомления

По умолчанию : не настроено

CSP межсетевого экрана: DisableInboundNotifications- Не настроено

- Блок — Скрыть уведомления для использования, когда приложение заблокировано от прослушивания порта.

- Разрешить — включает этот параметр и может отображать уведомление для пользователей, когда приложение заблокировано от прослушивания порта.

Действие по умолчанию для исходящих подключений

По умолчанию : не настроено

CSP межсетевого экрана: DefaultOutboundActionНастройте действие по умолчанию, которое брандмауэр выполняет при исходящих подключениях. Этот параметр будет применен к версии Windows 1809 и выше.

- Не настроено

- Блок — действие брандмауэра по умолчанию не выполняется для исходящего трафика, если явно не указано не блокировать.

- Разрешить — действия брандмауэра по умолчанию выполняются для исходящих подключений.

Действие по умолчанию для входящих подключений

По умолчанию : не настроено

CSP межсетевого экрана: DefaultInboundAction- Не настроено

- Блок — действие брандмауэра по умолчанию не выполняется для входящих подключений.

- Разрешить — действия брандмауэра по умолчанию выполняются для входящих подключений.

Правило объединения

Авторизованное приложение Правила брандмауэра Microsoft Defender из локального хранилища

По умолчанию : не настроено

CSP брандмауэра: AuthAppsAllowUserPrefMerge- Не настроено

- Блок — авторизованные правила брандмауэра приложений в локальном хранилище игнорируются и не применяются.

- Разрешить — Выберите Включить. Применяет правила брандмауэра в локальном хранилище, чтобы они распознавались и применялись.

Глобальный порт Правила брандмауэра Microsoft Defender из локального хранилища

По умолчанию : не настроен

CSP брандмауэра: GlobalPortsAllowUserPrefMerge- Не настроено

- Блок — правила брандмауэра глобального порта в локальном хранилище игнорируются и не применяются.

- Разрешить — применить правила брандмауэра глобального порта в локальном хранилище, чтобы их можно было распознать и применить.

Правила брандмауэра Microsoft Defender из локального хранилища

По умолчанию : не настроено

CSP брандмауэра: AllowLocalPolicyMerge- Не настроено

- Блок — правила брандмауэра из локального хранилища игнорируются и не применяются.

- Разрешить — применить правила брандмауэра в локальном хранилище, чтобы их можно было распознать и применить.

Правила IPsec из локального хранилища

По умолчанию : не настроено

CSP межсетевого экрана: AllowLocalIpsecPolicyMerge- Не настроено

- Блок — правила безопасности подключения из локального хранилища игнорируются и не применяются, независимо от версии схемы и версии правила безопасности подключения.

- Разрешить — применять правила безопасности подключения из локального хранилища, независимо от схемы или версии правил безопасности подключения.

Правила межсетевого экрана

Вы можете Добавить одно или несколько настраиваемых правил межсетевого экрана. Дополнительные сведения см. В разделе Добавление настраиваемых правил брандмауэра для устройств с Windows 10.

Пользовательские правила брандмауэра поддерживают следующие параметры:

Общие настройки:

Имя

По умолчанию : Без имениУкажите понятное имя для вашего правила.Это имя появится в списке правил, чтобы помочь вам идентифицировать его.

Описание

По умолчанию : Нет описанияВведите описание правила.

Направление

По умолчанию : не настроено

CSP межсетевого экрана: FirewallRules / FirewallRuleName / DirectionУкажите, применяется ли это правило к входящему трафику или исходящему трафику .Если установлено значение Не настроено , правило автоматически применяется к исходящему трафику.

Действие

По умолчанию : Не настроено

CSP межсетевого экрана: FirewallRules / FirewallRuleName / Action и FirewallRules / FirewallRuleName / Action / TypeВыберите из Разрешить или Блок . Если установлено значение Не настроено , правило разрешает трафик по умолчанию.

Тип сети

По умолчанию : 0 выбрано

CSP межсетевого экрана: FirewallRules / FirewallRuleName / ProfilesВыберите до трех типов сетей, к которым относится это правило.Варианты включают Домен , Частный и Общедоступный . Если типы сетей не выбраны, правило применяется ко всем трем типам сетей.

Настройки приложения

Приложения

По умолчанию : ВсеУправляйте соединениями для приложения или программы. Выберите один из следующих вариантов, а затем выполните дополнительную настройку:

Имя семейства пакетов — укажите имя семейства пакетов.Чтобы найти имя семейства пакетов, используйте команду PowerShell Get-AppxPackage .

CSP межсетевого экрана: FirewallRules / FirewallRuleName / App / PackageFamilyNameПуть к файлу — необходимо указать путь к файлу приложения на клиентском устройстве, который может быть абсолютным или относительным. Например: C: \ Windows \ System \ Notepad.exe или% WINDIR% \ Notepad.exe.

CSP межсетевого экрана: FirewallRules / FirewallRuleName / App / FilePathСлужба Windows — укажите краткое имя службы Windows, если это служба, а не приложение, которое отправляет или получает трафик.Чтобы найти краткое имя службы, используйте команду PowerShell Get-Service .

CSP межсетевого экрана: Правила межсетевого экрана / Имя правила межсетевого экрана / Приложение / Имя службыВсе — Дополнительная конфигурация недоступна .

Настройки IP-адреса

Укажите локальный и удаленный адреса, к которым применяется это правило.

Локальные адреса

По умолчанию : любой адрес

CSP межсетевого экрана: FirewallRules / FirewallRuleName / LocalPortRangesВыберите Любой адрес или Указанный адрес .

Когда вы используете Указанный адрес , вы добавляете один или несколько адресов в виде разделенного запятыми списка локальных адресов, на которые распространяется правило. Допустимые токены:

- Используйте звездочку «*» для любого локального адреса . Если вы используете звездочку, это должен быть единственный токен, который вы используете.

- Чтобы указать подсеть, используйте либо маску подсети, либо нотацию сетевого префикса. Если ни маска подсети, ни префикс сети не указаны, маска подсети по умолчанию равна 255.255.255.255.

- Действительный адрес IPv6.

- Диапазон адресов IPv4 в формате «начальный адрес — конечный адрес» без пробелов.

- Диапазон адресов IPv6 в формате «начальный адрес — конечный адрес» без пробелов.

Удаленные адреса

По умолчанию : любой адрес

CSP межсетевого экрана: FirewallRules / FirewallRuleName / RemoteAddressRangesВыберите Любой адрес или Указанный адрес .

При использовании Указанный адрес вы добавляете один или несколько адресов в виде списка удаленных адресов, разделенных запятыми, на которые распространяется правило. Токены не чувствительны к регистру. Допустимые токены:

- Используйте звездочку «*» для любого удаленного адреса . Если вы используете звездочку, это должен быть единственный токен, который вы используете.

- «Шлюз по умолчанию»

- «DHCP»

- «DNS»

- «WINS»

- «Интранет» (поддерживается в Windows версии 1809 и новее)

- «RmtIntranet» (поддерживается в Windows версии 1809 и более поздних)

- «Интернет» (поддерживается в Windows версии 1809 и новее)

- «Ply2Renders» (поддерживается в Windows версии 1809 и новее)

- «LocalSubnet» указывает любой локальный адрес в локальной подсети.

- Чтобы указать подсеть, используйте либо маску подсети, либо нотацию сетевого префикса. Если ни маска подсети, ни сетевой префикс не указаны, маска подсети по умолчанию равна 255.255.255.255.

- Действительный адрес IPv6.

- Диапазон адресов IPv4 в формате «начальный адрес — конечный адрес» без пробелов.

- Диапазон адресов IPv6 в формате «начальный адрес — конечный адрес» без пробелов.

Настройки порта и протокола

Укажите локальный и удаленный порты, к которым применяется это правило.

- Протокол

По умолчанию : Любой

CSP межсетевого экрана: FirewallRules / FirewallRuleName / Protocol

Выберите одно из следующих и выполните любые необходимые настройки:- Все — Дополнительная конфигурация недоступна.

- TCP — настройка локальных и удаленных портов. Оба варианта поддерживают все порты или указанные порты. Введите указанные порты, используя список, разделенный запятыми.

- UDP — настройка локальных и удаленных портов.Оба варианта поддерживают все порты или указанные порты. Введите указанные порты, используя список, разделенный запятыми.

- Custom — Укажите номер пользовательского протокола от 0 до 255.

Расширенная конфигурация

Параметры SmartScreen в Microsoft Defender

На устройстве должен быть установленMicrosoft Edge.

SmartScreen для приложений и файлов

По умолчанию : не настроен

SmartScreen CSP: SmartScreen / EnableSmartScreenInShell- Не настроено — отключает использование SmartScreen.

- Включить — включить Windows SmartScreen для выполнения файлов и запуска приложений. SmartScreen — это облачный компонент защиты от фишинга и вредоносного ПО.

Выполнение непроверенных файлов

По умолчанию : Не настроено

SmartScreen CSP: SmartScreen / PreventOverrideForFilesInShell- Не настроено — отключает эту функцию и позволяет конечным пользователям запускать файлы, которые не были проверены.

- Блок — запретить конечным пользователям запускать файлы, которые не были проверены Windows SmartScreen.

Шифрование Windows

Параметры Windows

Устройства шифрования

По умолчанию : не настроено

BitLocker CSP: RequireDeviceEncryption- Требовать — предлагать пользователям включить шифрование устройства. В зависимости от выпуска Windows и конфигурации системы пользователей могут спросить:

- Чтобы подтвердить, что шифрование от другого поставщика не включено.

- Требуется отключить шифрование диска BitLocker, а затем снова включить BitLocker.

- Не настроено

Если шифрование Windows включено при активном другом методе шифрования, устройство может работать нестабильно.

- Требовать — предлагать пользователям включить шифрование устройства. В зависимости от выпуска Windows и конфигурации системы пользователей могут спросить:

Базовые настройки BitLocker

Базовые настройки — это универсальные настройки BitLocker для всех типов дисков с данными. Эти параметры определяют, какие задачи шифрования дисков или параметры конфигурации конечный пользователь может изменять для всех типов дисков с данными.

Предупреждение о другом шифровании диска

По умолчанию : не настроено

BitLocker CSP: AllowWarningForOtherDiskEncryption- Блок — отключить предупреждение, если на устройстве есть другая служба шифрования диска.

- Не настроено — Разрешить отображение предупреждения о другом шифровании диска.

Подсказка

Чтобы установить BitLocker автоматически и без вывода сообщений на устройство, присоединенное к Azure AD и работающее под управлением Windows 1809 или более поздней версии, для этого параметра необходимо установить значение , блок . Дополнительные сведения см. В разделе Автоматическое включение BitLocker на устройствах.

Если установлено значение Блок , вы можете настроить следующие параметры:

Разрешить стандартным пользователям включать шифрование во время присоединения к Azure AD

Этот параметр применяется только к устройствам, присоединенным к Azure Active Directory (Azure ADJ), и зависит от предыдущего параметраПредупреждение для другого шифрования диска.

По умолчанию : не настроен

BitLocker CSP: AllowStandardUserEncryption- Разрешить — стандартные пользователи (не администраторы) могут включить шифрование BitLocker при входе в систему.

- Не настроено Только администраторы могут включить шифрование BitLocker на устройстве.

Подсказка

Чтобы установить BitLocker автоматически и без вывода сообщений на устройство, присоединенное к Azure AD и работающее под управлением Windows 1809 или более поздней версии, для этого параметра должно быть установлено значение Разрешить .Дополнительные сведения см. В разделе Автоматическое включение BitLocker на устройствах.

Настроить методы шифрования

По умолчанию : не настроено

BitLocker CSP: EncryptionMethodByDriveType- Включить — настройка алгоритмов шифрования для операционной системы, данных и съемных дисков.

- Не настроено — BitLocker использует 128-битный XTS-AES в качестве метода шифрования по умолчанию или использует метод шифрования, указанный в любом сценарии установки.

Если установлено значение Включить , вы можете настроить следующие параметры:

Шифрование для дисков операционной системы

По умолчанию : XTS-AES 128-битВыберите метод шифрования для дисков операционной системы. Мы рекомендуем использовать алгоритм XTS-AES.

- AES-CBC 128 бит

- AES-CBC 256 бит

- XTS-AES 128 бит

- XTS-AES 256 бит

Шифрование для фиксированных дисков с данными

По умолчанию : AES-CBC 128-битВыберите метод шифрования для фиксированных (встроенных) дисков с данными.Мы рекомендуем использовать алгоритм XTS-AES.

- AES-CBC 128 бит

- AES-CBC 256 бит

- XTS-AES 128 бит

- XTS-AES 256 бит

Шифрование съемных дисков с данными

По умолчанию : AES-CBC 128-битВыберите метод шифрования для съемных дисков с данными. Если съемный диск используется с устройствами, которые не работают под управлением Windows 10, мы рекомендуем использовать алгоритм AES-CBC.

- AES-CBC 128 бит

- AES-CBC 256 бит

- XTS-AES 128 бит

- XTS-AES 256 бит

Настройки диска ОС BitLocker

Эти настройки применяются конкретно к дискам с данными операционной системы.

Дополнительная проверка подлинности при запуске

По умолчанию : не настроено

BitLocker CSP: SystemDrivesRequireStartupAuthentication- Требовать — настройка требований проверки подлинности для запуска компьютера, включая использование доверенного платформенного модуля (TPM).

- Не настроено — настройте только основные параметры на устройствах с TPM.

Если установлено значение Требовать , вы можете настроить следующие параметры:

BitLocker с несовместимым чипом TPM

По умолчанию : не настроено- Блок — отключение использования BitLocker, если на устройстве нет совместимого чипа TPM.

- Не настроено — Пользователи могут использовать BitLocker без совместимого чипа TPM.BitLocker может потребовать пароль или ключ запуска.

Запуск совместимого TPM

По умолчанию : разрешить TPMНастройте, если доверенный платформенный модуль разрешен, обязателен или запрещен.

- Разрешить TPM

- Не разрешать TPM

- Требуется TPM

Совместимый ПИН-код запуска TPM

По умолчанию : Разрешить ПИН-код запуска с TPMВыберите разрешить, запретить или требовать использование ПИН-кода запуска с микросхемой TPM.Включение пускового ПИН-кода требует взаимодействия со стороны конечного пользователя.

- Разрешить ПИН-код запуска с TPM

- Не разрешать ПИН-код запуска с TPM

- Требовать ПИН-код запуска с TPM

Подсказка

Чтобы установить BitLocker автоматически и без вывода сообщений на устройство, присоединенное к Azure AD и работающее под управлением Windows 1809 или более поздней версии, этот параметр не должен иметь значение Требовать ПИН-код запуска с TPM . Дополнительные сведения см. В разделе Автоматическое включение BitLocker на устройствах.

Совместимый ключ запуска TPM

По умолчанию : Разрешить ключ запуска с TPMВыберите разрешить, запретить или требовать использование ключа запуска с микросхемой TPM. Включение ключа запуска требует взаимодействия со стороны конечного пользователя.

- Разрешить ключ запуска с TPM

- Не разрешать ключ запуска с TPM

- Требуется ключ запуска с TPM

Подсказка

Чтобы установить BitLocker автоматически и без вывода сообщений на устройство, присоединенное к Azure AD и работающее под управлением Windows 1809 или более поздней версии, этот параметр не должен иметь значение Требовать ключ запуска с TPM .Дополнительные сведения см. В разделе Автоматическое включение BitLocker на устройствах.

Совместимый ключ запуска TPM и PIN-код

По умолчанию : Разрешить ключ запуска и PIN-код с TPMВыберите разрешить, запретить или требовать использование ключа запуска и ПИН-кода с микросхемой TPM. Включение ключа запуска и ПИН-кода требует взаимодействия со стороны конечного пользователя.

- Разрешить ключ запуска и PIN-код с TPM

- Не разрешать ключ запуска и PIN-код с TPM

- Требовать ключ запуска и PIN-код с TPM

Подсказка

Чтобы установить BitLocker автоматически и без вывода сообщений на устройство, присоединенное к Azure AD и работающее под управлением Windows 1809 или более поздней версии, этот параметр не должен иметь значение Требовать ключ запуска и ПИН-код с TPM .Дополнительные сведения см. В разделе Автоматическое включение BitLocker на устройствах.

Минимальная длина PIN-кода

По умолчанию : не настроено

BitLocker CSP: SystemDrivesMinimumPINLength- Включить Настройте минимальную длину ПИН-кода запуска TPM.

- Не настроен — Пользователи могут настроить ПИН-код запуска любой длины от 6 до 20 цифр.

Если установлено значение Включить , вы можете настроить следующие параметры:

Минимум символов

По умолчанию : Не настроено BitLocker CSP: SystemDrivesMinimumPINLengthВведите необходимое количество символов для стартового ПИН-кода из диапазона 4 – 20 .

Восстановление диска ОС

По умолчанию : не настроено

BitLocker CSP: SystemDrivesRecoveryOptions- Включить — управление восстановлением дисков операционной системы с защитой BitLocker, когда необходимая информация для запуска недоступна.

- Не настроено — Параметры восстановления по умолчанию поддерживаются для восстановления BitLocker. По умолчанию DRA разрешен, параметры восстановления выбираются пользователем, включая пароль восстановления и ключ восстановления, а информация для восстановления не копируется в AD DS.

Если установлено значение Включить , вы можете настроить следующие параметры:

Агент восстановления данных на основе сертификатов

По умолчанию : не настроен- Блок — запретить использование агента восстановления данных с дисками ОС, защищенными BitLocker.

- Не настроено — Разрешить использование агентов восстановления данных с дисками операционной системы, защищенными BitLocker.

Пользователь создает пароль восстановления

По умолчанию : разрешить 48-значный пароль восстановленияВыберите, разрешено ли пользователям создавать 48-значный пароль восстановления, требовать или нет.

- Разрешить 48-значный пароль восстановления

- Не разрешать 48-значный пароль восстановления

- Требуется 48-значный пароль восстановления

Пользовательское создание ключа восстановления

По умолчанию : разрешить 256-битный ключ восстановленияВыберите, разрешено ли пользователям создавать 256-битный ключ восстановления.

- Разрешить 256-битный ключ восстановления

- Не разрешать 256-битный ключ восстановления

- Требуется 256-битный ключ восстановления

Параметры восстановления в мастере установки BitLocker

По умолчанию : не настроено- Блок — Пользователи не могут видеть и изменять параметры восстановления.При установке на

- Не настроено — Пользователи могут видеть и изменять параметры восстановления при включении BitLocker.

Сохранить информацию для восстановления BitLocker в Azure Active Directory

По умолчанию : не настроено- Включить — сохранить информацию для восстановления BitLocker в Azure Active Directory (Azure AD).

- Не настроено — информация для восстановления BitLocker не хранится в Azure AD.

Информация для восстановления BitLocker, хранящаяся в Azure Active Directory

По умолчанию : резервное копирование паролей восстановления и пакетов ключейНастройте, какие части информации для восстановления BitLocker хранятся в Azure AD. Выбирать из:

- Резервное копирование паролей восстановления и пакетов ключей

- Резервное копирование только паролей восстановления

Ротация паролей восстановления на основе клиента

По умолчанию : ротация ключей включена для устройств, присоединенных к Azure AD

BitLocker CSP: ConfigureRecoveryPasswordRotationЭтот параметр инициирует управляемую клиентом смену пароля восстановления после восстановления диска ОС (с помощью bootmgr или WinRE).

- Не настроено

- Поворот ключа отключен

- Ротация ключей включена для устройств, присоединенных к Azure AD

- Ротация ключей включена для Azure AD и гибридных устройств

Сохраните информацию для восстановления в Azure Active Directory перед включением BitLocker

По умолчанию : не настроеноЗапретить пользователям включать BitLocker, если компьютер не создаст резервную копию данных восстановления BitLocker в Azure Active Directory.

- Требовать — запретить пользователям включать BitLocker, если информация для восстановления BitLocker не будет успешно сохранена в Azure AD.

- Не настроено — Пользователи могут включить BitLocker, даже если информация для восстановления не сохраняется в Azure AD.

Сообщение о восстановлении перед загрузкой и URL-адрес

По умолчанию : не настроено

BitLocker CSP: SystemDrivesRecoveryMessage- Включить — Настройте сообщение и URL-адрес, отображаемые на экране восстановления ключа перед загрузкой.

- Не настроено — отключить эту функцию.

Если установлено значение Включить , вы можете настроить следующие параметры:

Фиксированные настройки диска с данными BitLocker

Эти настройки применяются конкретно к фиксированным дискам с данными.

Доступ для записи на фиксированный диск с данными, не защищенный BitLocker

По умолчанию : не настроен

BitLocker CSP: FixedDrivesRequireEncryption- Блок — Предоставляет доступ только для чтения к дискам с данными, которые не защищены BitLocker.

- Не настроено — По умолчанию доступ для чтения и записи к дискам с данными, которые не зашифрованы.

Восстановление фиксированного диска

По умолчанию : не настроено

BitLocker CSP: FixedDrivesRecoveryOptions- Включить — управление восстановлением фиксированных дисков с защитой BitLocker, когда необходимая информация для запуска недоступна.

- Не настроено — отключить эту функцию.

Если установлено значение Включить , вы можете настроить следующие параметры:

Агент восстановления данных

По умолчанию : не настроен- Блок — запретить использование агента восстановления данных с редактором политик фиксированных дисков, защищенных BitLocker.

- Не настроено — разрешает использование агентов восстановления данных с фиксированными дисками, защищенными BitLocker.

Пользователь создает пароль восстановления

По умолчанию : разрешить 48-значный пароль восстановленияВыберите, разрешено ли пользователям создавать 48-значный пароль восстановления, требовать или нет.

- Разрешить 48-значный пароль восстановления

- Не разрешать 48-значный пароль восстановления

- Требуется 48-значный пароль восстановления

Пользовательское создание ключа восстановления

По умолчанию : разрешить 256-битный ключ восстановленияВыберите, разрешено ли пользователям создавать 256-битный ключ восстановления.

- Разрешить 256-битный ключ восстановления

- Не разрешать 256-битный ключ восстановления

- Требуется 256-битный ключ восстановления

Параметры восстановления в мастере установки BitLocker

По умолчанию : не настроено- Блок — Пользователи не могут видеть и изменять параметры восстановления. При установке на

- Не настроено — Пользователи могут видеть и изменять параметры восстановления при включении BitLocker.

Сохранить информацию для восстановления BitLocker в Azure Active Directory

По умолчанию : не настроено- Включить — сохранить информацию для восстановления BitLocker в Azure Active Directory (Azure AD).

- Не настроено — информация для восстановления BitLocker не хранится в Azure AD.

Информация для восстановления BitLocker, хранящаяся в Azure Active Directory

По умолчанию : резервное копирование паролей восстановления и пакетов ключейНастройте, какие части информации для восстановления BitLocker хранятся в Azure AD.Выбирать из:

- Резервное копирование паролей восстановления и пакетов ключей

- Резервное копирование только паролей восстановления

Сохраните информацию для восстановления в Azure Active Directory перед включением BitLocker

По умолчанию : не настроеноЗапретить пользователям включать BitLocker, если компьютер не создаст резервную копию данных восстановления BitLocker в Azure Active Directory.

- Требовать — запретить пользователям включать BitLocker, если информация для восстановления BitLocker не будет успешно сохранена в Azure AD.

- Не настроено — Пользователи могут включить BitLocker, даже если информация для восстановления не сохраняется в Azure AD.

Настройки съемного диска с данными BitLocker

Эти параметры применяются конкретно к съемным дискам с данными.

Доступ для записи на съемный диск с данными, не защищенный BitLocker

По умолчанию : не настроен

BitLocker CSP: RemovableDrivesRequireEncryption- Блок — Предоставляет доступ только для чтения к дискам с данными, которые не защищены BitLocker.

- Не настроено — По умолчанию доступ для чтения и записи к дискам с данными, которые не зашифрованы.

Если установлено значение Включить , вы можете настроить следующие параметры:

Защита от эксплойтов в Microsoft Defender

Используйте защиту от эксплойтов, чтобы управлять приложениями, используемыми вашими сотрудниками, и снижать их вероятность.

Уменьшение площади атаки

Правила уменьшения поверхности атаки помогают предотвратить поведение, которое вредоносное ПО часто использует для заражения компьютеров вредоносным кодом.

Правила уменьшения площади атаки

Правила предотвращения угроз Office Macro

Запрещает приложениям Office выполнять следующие действия:

Правила предотвращения скриптовых угроз

Заблокируйте следующее, чтобы предотвратить угрозы сценариями:

Правила предотвращения угроз электронной почты

Заблокируйте следующее, чтобы предотвратить угрозы электронной почты:

Выполнение исполняемого содержимого (exe, dll, ps, js, vbs и т. Д.), Удаленного из электронной почты (веб-почта / почтовый клиент) (без исключений)

По умолчанию : не настроено

Правило: блокировать исполняемое содержимое из почтовый клиент и веб-почта- Не настроено

- Блок — Блокировать выполнение исполняемого содержимого (exe, dll, ps, js, vbs и т. Д.)) выпал из электронной почты (веб-почта / почтовый клиент).

- Только аудит

Правила защиты от программ-вымогателей

Исключения уменьшения поверхности атаки

Управляемый доступ к папкам

Помогите защитить ценные данные от вредоносных приложений и угроз, таких как программы-вымогатели.

Защита папок

По умолчанию : не настроено

Defender CSP: EnableControlledFolderAccessЗащитите файлы и папки от несанкционированных изменений недружественными приложениями.

- Не настроено

- Включить

- Только аудит

- Модификация дискового блока

- Ревизионная модификация диска

При выборе конфигурации, отличной от Не настроено , вы можете настроить:

Сетевая фильтрация

Блокировать исходящие подключения из любого приложения к IP-адресам или доменам с низкой репутацией. Сетевая фильтрация поддерживается как в режиме аудита, так и в режиме блокировки.

Защита сети

По умолчанию : не настроено

Defender CSP: EnableNetworkProtectionНазначение этого параметра — защитить конечных пользователей от приложений, имеющих доступ к фишинговым атакам, сайтам с эксплойтами и вредоносному содержимому в Интернете. Это также предотвращает подключение сторонних браузеров к опасным сайтам.

- Не настроено — отключить эту функцию. Пользователи и приложения не заблокированы для подключения к опасным доменам.Администраторы не могут видеть это действие в Центре безопасности Защитника Microsoft.

- Включить — включить защиту сети и запретить пользователям и приложениям подключаться к опасным доменам. Администраторы могут видеть это действие в Центре безопасности Защитника Microsoft.

- Только аудит : — Пользователи и приложения не заблокированы для подключения к опасным доменам. Администраторы могут видеть это действие в Центре безопасности Защитника Microsoft.

Защита от эксплуатации

Загрузить XML

По умолчанию : Не настроеноЧтобы использовать защиту от эксплойтов для защиты устройств от эксплойтов, создайте XML-файл, который включает необходимые вам параметры защиты системы и приложений.Есть два метода создания XML-файла:

PowerShell — используйте один или несколько командлетов PowerShell Get-ProcessMitigation , Set-ProcessMitigation и ConvertTo-ProcessMitigationPolicy . Командлеты настраивают параметры смягчения и экспортируют их XML-представление.

Пользовательский интерфейс Центра безопасности Защитника Майкрософт — В Центре безопасности Защитника Майкрософт щелкните Управление приложением и браузером, а затем прокрутите экран вниз, чтобы найти Защита от эксплойтов.Сначала используйте вкладки Параметры системы и Параметры программы, чтобы настроить параметры защиты. Затем найдите ссылку «Экспорт настроек» в нижней части экрана, чтобы экспортировать их XML-представление.

Пользовательское редактирование интерфейса защиты от эксплойтов

По умолчанию : не настроено

ExploitGuard CSP: ExploitProtectionSettings- Блок — Загрузите XML-файл, который позволяет вам настроить память, поток управления и ограничения политики.Настройки в файле XML можно использовать для блокировки приложения от эксплойтов.

- Не настроено — Пользовательская конфигурация не используется.

Контроль приложений Microsoft Defender

Выберите дополнительные приложения, которые необходимо проверять или которым можно доверять для запуска с помощью Microsoft Defender Application Control. Компоненты Windows и все приложения из магазина Windows автоматически получают доверие к запуску.

Credential Guard в защитнике Microsoft

Credential Guard в Microsoft Defender защищает от атак кражи учетных данных.Он изолирует секреты, так что только привилегированное системное программное обеспечение может получить к ним доступ.

Credential Guard

По умолчанию : отключить

DeviceGuard CSPОтключить — удаленно отключить Credential Guard, если он был ранее включен с помощью опции Включено без блокировки UEFI .

Включить с блокировкой UEFI — Credential Guard нельзя отключить удаленно с помощью раздела реестра или групповой политики.

Примечание

Если вы используете этот параметр, а затем хотите отключить Credential Guard, необходимо установить для групповой политики значение Отключено . И физически очистите информацию о конфигурации UEFI с каждого компьютера. Пока сохраняется конфигурация UEFI, Credential Guard включен.

Включить без блокировки UEFI — разрешает удаленное отключение Credential Guard с помощью групповой политики. Устройства, использующие этот параметр, должны работать под управлением Windows 10 версии 1511 и новее.

Когда вы включаете Credential Guard, также включаются следующие необходимые функции:

- Безопасность на основе виртуализации (VBS)

Включается во время следующей перезагрузки. Безопасность на основе виртуализации использует гипервизор Windows для поддержки служб безопасности. - Безопасная загрузка с доступом к памяти каталога

Включает VBS с защитой безопасной загрузки и прямого доступа к памяти (DMA). Для защиты DMA требуется аппаратная поддержка, и она включена только на правильно настроенных устройствах.

Центр безопасности Microsoft Defender

Microsoft Defender Security Center работает как отдельное приложение или процесс для каждой из отдельных функций. Он отображает уведомления через Центр поддержки. Он действует как сборщик или единое место для просмотра статуса и запуска некоторой конфигурации для каждой из функций. Дополнительные сведения см. В документации по Microsoft Defender.

Приложение и уведомления Microsoft Defender Security Center

Заблокируйте доступ конечных пользователей к различным областям приложения Microsoft Defender Security Center.Скрытие раздела также блокирует связанные уведомления.

Защита от вирусов и угроз

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableVirusUIНастройте, могут ли конечные пользователи просматривать область защиты от вирусов и угроз в Центре безопасности Microsoft Defender. Скрытие этого раздела также заблокирует все уведомления, связанные с защитой от вирусов и угроз.

Защита от программ-вымогателей

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: HideRansomwareDataRecoveryНастройте, могут ли конечные пользователи просматривать область защиты от программ-вымогателей в Центре безопасности Microsoft Defender.Скрытие этого раздела также заблокирует все уведомления, связанные с защитой от программ-вымогателей.

Защита учетной записи

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableAccountProtectionUIНастройте, могут ли конечные пользователи просматривать область защиты учетной записи в Центре безопасности Microsoft Defender. Скрытие этого раздела также заблокирует все уведомления, связанные с защитой учетной записи.

Брандмауэр и защита сети

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableNetworkUIНастройте, могут ли конечные пользователи просматривать область межсетевого экрана и защиты сети в Центре безопасности Microsoft Defender.Скрытие этого раздела также заблокирует все уведомления, связанные с брандмауэром и защитой сети.

Управление приложением и браузером

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableAppBrowserUIНастройте, могут ли конечные пользователи просматривать область управления приложением и браузером в центре безопасности Microsoft Defender. Скрытие этого раздела также заблокирует все уведомления, связанные с управлением приложениями и браузером.

Аппаратная защита

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableDeviceSecurityUIНастройте, могут ли конечные пользователи просматривать область «Аппаратная защита» в Центре безопасности Microsoft Defender.Скрытие этого раздела также заблокирует все уведомления, связанные с аппаратной защитой.

Производительность и работоспособность устройства

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableHealthUIНастройте, могут ли конечные пользователи просматривать область производительности и работоспособности устройства в центре безопасности Microsoft Defender. Скрытие этого раздела также заблокирует все уведомления, связанные с производительностью и состоянием устройства.

Параметры семейства

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableFamilyUIНастройте, могут ли конечные пользователи просматривать область параметров семейства в центре безопасности Microsoft Defender.Скрытие этого раздела также заблокирует все уведомления, связанные с семейными параметрами.

Уведомления из отображаемых областей приложения

По умолчанию : не настроено

WindowsDefenderSecurityCenter CSP: DisableNotificationsВыберите, какие уведомления показывать конечным пользователям. Некритические уведомления включают сводные данные об активности антивируса Microsoft Defender, в том числе уведомления о завершении сканирования. Все остальные уведомления считаются критическими.

- Не настроено

- Блокировать некритические уведомления

Настроить защиту от эксплойтов — Безопасность Windows

- Читать 12 минут

В этой статье

Важно

Добро пожаловать в Microsoft Defender для Endpoint , новое название Microsoft Defender Advanced Threat Protection .Подробнее об этом и других обновлениях читайте здесь. В ближайшем будущем мы обновим названия продуктов и документов.

Применимо к:

Защита от эксплойтов автоматически применяет ряд методов предотвращения эксплойтов как к процессам операционной системы, так и к отдельным приложениям.

Настройте эти параметры с помощью приложения Windows Security на отдельном устройстве. Затем экспортируйте конфигурацию в виде файла XML, чтобы можно было развернуть ее на других устройствах. Используйте групповую политику для одновременного распространения XML-файла на несколько устройств.Вы также можете настроить меры защиты с помощью PowerShell.

В этой статье перечислены все способы защиты от эксплойтов. Он указывает, может ли смягчение применяться в масштабах всей системы или к отдельным приложениям, а также дает краткое описание того, как работает смягчение.

В нем также описывается, как включить или настроить средства защиты с помощью Windows Security, PowerShell и поставщиков услуг конфигурации (CSP) для управления мобильными устройствами (MDM). Это первый шаг в создании конфигурации, которую вы можете развернуть в своей сети.Следующий шаг включает создание, экспорт, импорт и развертывание конфигурации на нескольких устройствах.

Предупреждение

Некоторые технологии защиты от угроз могут иметь проблемы совместимости с некоторыми приложениями. Вы должны протестировать защиту от эксплойтов во всех сценариях целевого использования, используя режим аудита, прежде чем развертывать конфигурацию в производственной среде или в остальной части вашей сети.

Средства защиты от эксплойтов

Все меры по снижению рисков можно настроить для отдельных приложений.Некоторые смягчения также могут применяться на уровне операционной системы.

Вы можете включить, выключить или установить значение по умолчанию для каждого смягчения. Некоторые средства защиты имеют дополнительные параметры, которые указаны в описании в таблице.

Значения по умолчанию всегда указываются в скобках в Использовать параметр по умолчанию для каждого смягчения. В следующем примере по умолчанию для предотвращения выполнения данных установлено значение «Вкл.».

Использовать конфигурацию по умолчанию для каждой из настроек снижения риска указывает на нашу рекомендацию по базовому уровню защиты для повседневного использования домашними пользователями.Развертывания на предприятии должны учитывать защиту, необходимую для их индивидуальных потребностей, и может потребоваться изменить конфигурацию, отличную от значений по умолчанию.

Информацию о связанных командлетах PowerShell для каждого средства защиты см. В справочной таблице PowerShell в нижней части этой статьи.

| Смягчение | Описание | Может применяться к | Доступен режим аудита |

|---|---|---|---|