Чем отличается оригинал птс от дубликата

Очень важной деталью при покупке транспортного средства является паспорт транспортного средства. Он может передаваться вам в виде оригинала, либо в виде дубликата. Опытные автолюбители настоятельно рекомендуют не полениться выполнить ряд предосторожностей, которые помогут вам избежать неприятностей в случае, если вам на руки передают лишь дубликат ПТС.

Какую информация содержится в ПТС?

ПТС состоит из 24-х граф, которые наделены следующими фактами о автомобиле:

- VIN код автомобиля. Он состоит из порядка 17-ти цифр, которые должны совпадать с цифрами, что расположены на кузове авто.

- Страна-производитель.

- Объем двигателя.

- Тип двигателя.

- Тип конструкции.

- Марка транспортного средства.

- Год выпуска и тд.

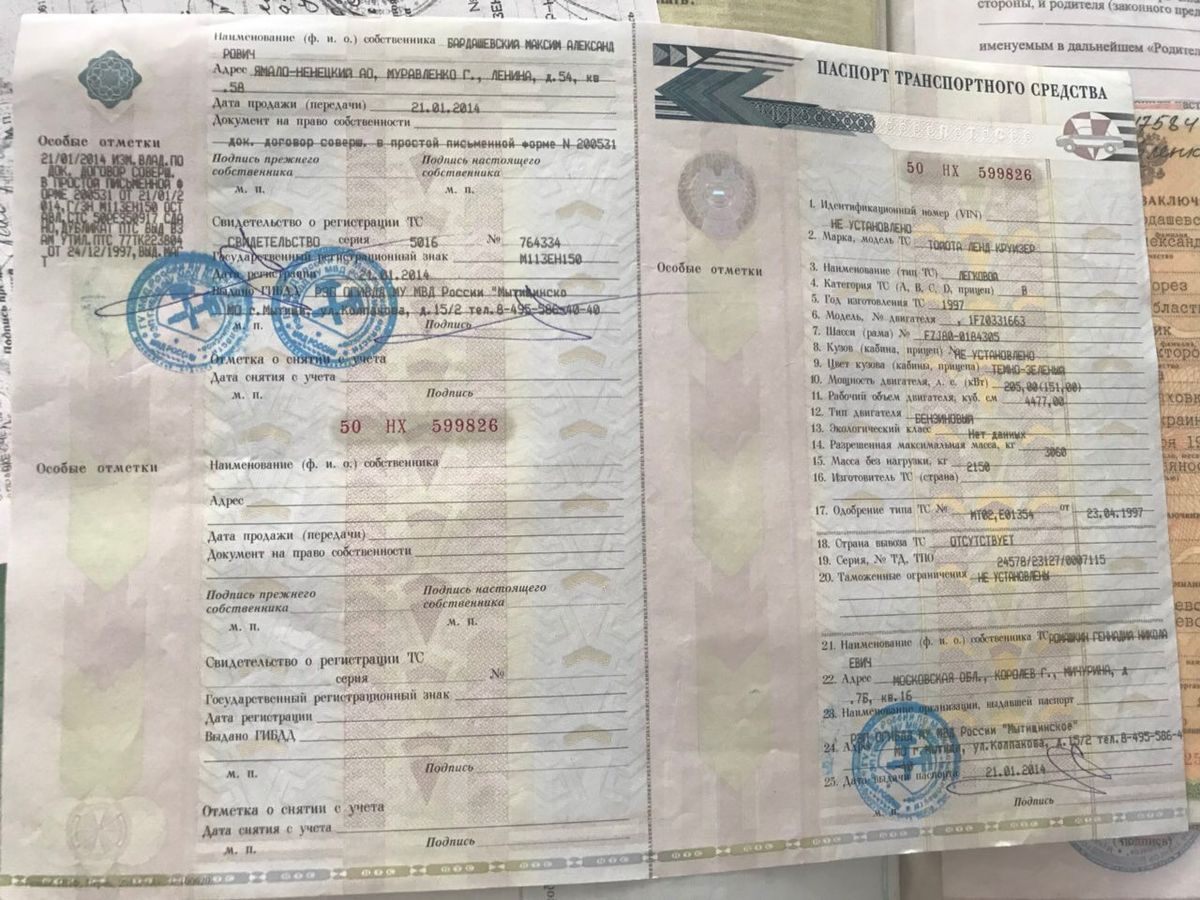

Оригинал ПТС

Чем может быть опасен дубликат ПТС и в чем его главное отличие от оригинала?

Неоднократные случаи говорят о том, что с помощью одного лишь дубликата ПТС мошенникам удается реализовывать автомобили, которые имеют непогашенный кредит.

Как вы видите, процедура получения дубликата ПТС оказалась довольно простой и к ней часто прибегают мошенники. Легкость получения дубликата и есть главным его отличием от оригинального паспорта.

Но не стоит драматизировать и обвинять в мошенничестве всех, кто располагает исключительно копией оригинального паспорта. Предостеречь себя можно довольно простым способом. Достаточно просто позвонить в сервис, который производил продажу автомобиля и уточнить все условия сделки.

Какие предпосылки могут способствовать выдаче дубликата ПТС?

- Износ или утеря транспортного документа.

- Отсутствие свободных граф для новых записей — любой паспорт исчерпаем, поэтому владелец может заказать дубликат, если все графы оригинала уже были исписаны, но этот случай, как правило, предполагает сохранение оригинала.

- Смена прописки владельца автомобиля.

Иногда с помощью дубликата пытаются продать автомобиль, который ранее числился в угоне.

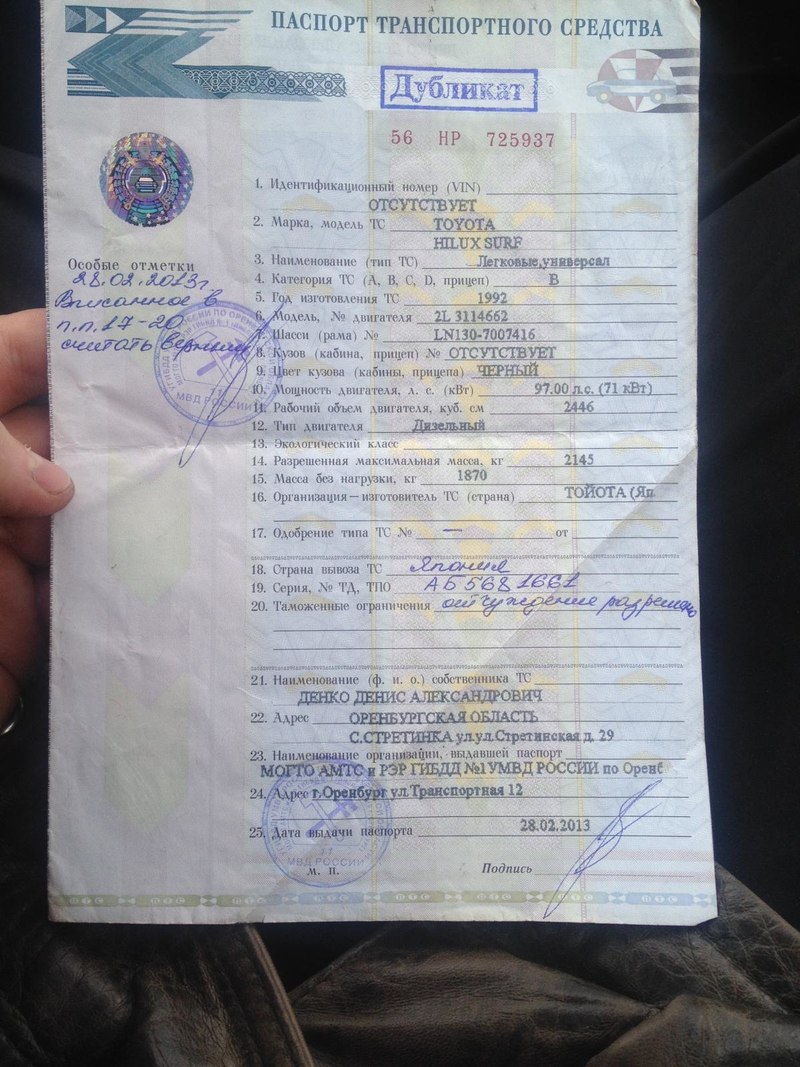

Как выглядит дубликат ПТС?

Документ изготавливается на бланке, форма которого законодательно утверждена. Вдобавок к этому, бланк дубликата распечатывают на предприятии «Госзнака», он обладает защитной полосой и специальными водяными изображениями, которые крайне затруднительно подделать. При просмотре через лупу на документе можно обнаружить ряд специфических изображений и знаков, которые свидетельствуют о его подлинности. Чтобы обезопасить себя окончательно, вы можете обратиться в любой стационарный пункт ГИБДД. Там вам предоставят всю информацию по автомобилю. Например, не числится ли он в угоне.

Дубликат ПТС

Если вы все же выражаете неуверенность по поводу грядущей покупки, то следует помнить, что кредитный, либо ворованный автомобиль обладает ключевыми «приметами»:

- Сравнимо недавняя покупка и необъяснимо быстрая продажа.

- Заниженная стоимость.

- Необоснованная срочность продажи.

- Транзитные номера на авто.

На что следует обратить внимание, сталкиваясь с дубликатом ПТС?

- Большое число владельцев транспортного средства.

- Продажа автомобиля происходит очень часто и с коротким интервалом (2-3 месяца).

- Отметка, которая свидетельствует о причастности авто к уголовному делу (например, дело о перебитых номерах).

Как правило, большое число владельцев за незначительный промежуток времени накапливается для того, чтобы замести следы. Поэтому автомобиль часто продается с таким коротким интервалом. А наличие всяких дополнительных отметок и сведений в ПТС стоит тщательно проверять.

Напоследок следует заметить, что даже если вам удалось избежать встречи с мошенниками и машина с дубликатом ПТС оказалась «чистой». Стоит помнить, что при следующей продаже этого авто вы столкнетесь с таким же недоверчивым отношением к вам.

youtube.com/embed/KSQnNl1Tozk» frameborder=»0″ allowfullscreen=»»/>

ПТС дубликат, плохо ли? — АВТОСКАН-40.РФ

Многие часто задаются вопросом о ПТС (паспорт транспортного средства), а в частности, имеют ли разницу оригинал и дубликат. В этой статье мы расскажем о птс. Или можете посмотреть видеоверсию, созданную одним из наших специалистов.

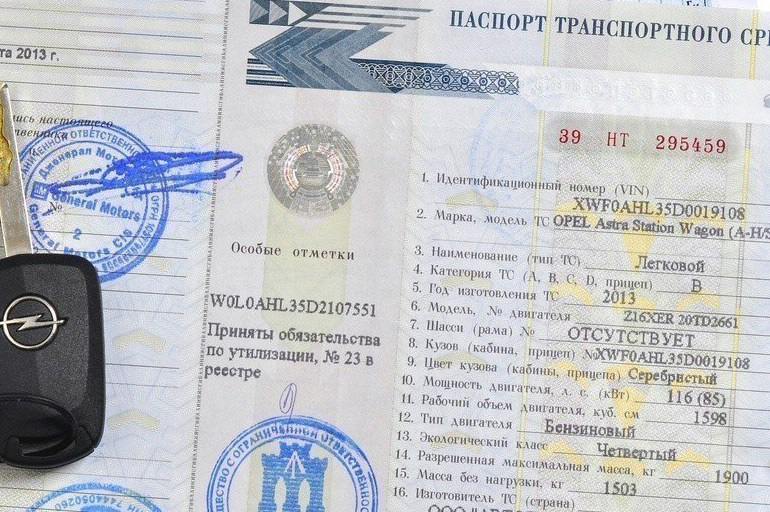

Итак, про ПТС оригинал можно сказать, что это хорошо и что можно посмотреть более точно историю владения автомобиля. Правда, стоит отметить, что ПТС может быть и поддельным, но о том, как отличить оригинал от подделки речь пойдет в другой статье. Единственное, на что стоит обратить внимание — это кем выдан оригинал птс – оригинальный птс выдается либо таможней, либо заводом изготовителем, если автомобиль произведен на территории России. Серии птс оригинал:

25 (таможенный)

77 (таможенный)

78 (таможенный)

63 (изготовитель АВТОВАЗ)

ПТС дубликат это всегда хуже, но не всегда птс дубликат так критично. Многие задаются вопросом «птс дубликат, стоит ли покупать такое авто?». Однозначного ответа тут нет и поэтому, для начала, мы рассмотрим, откуда берется птс дубликат. ПТС дубликат появляется либо по утере, либо потому, что в оригинальном ПТС закончились свободные поля (их шесть). Но вовсе не значит, что у машины было 6 владельцев, т.к. первая запись — это автосалон. Бывает даже, что и две записи автосалон, к примеру при смене юридического лица автосалон, автомобиль тоже переоформляется. Далее первый (или любой другой владелец) мог сдать автомобиль, к примеру, в трейд ин и они оформят его на себя (запись в птс будет новая).

Многие задаются вопросом «птс дубликат, стоит ли покупать такое авто?». Однозначного ответа тут нет и поэтому, для начала, мы рассмотрим, откуда берется птс дубликат. ПТС дубликат появляется либо по утере, либо потому, что в оригинальном ПТС закончились свободные поля (их шесть). Но вовсе не значит, что у машины было 6 владельцев, т.к. первая запись — это автосалон. Бывает даже, что и две записи автосалон, к примеру при смене юридического лица автосалон, автомобиль тоже переоформляется. Далее первый (или любой другой владелец) мог сдать автомобиль, к примеру, в трейд ин и они оформят его на себя (запись в птс будет новая).

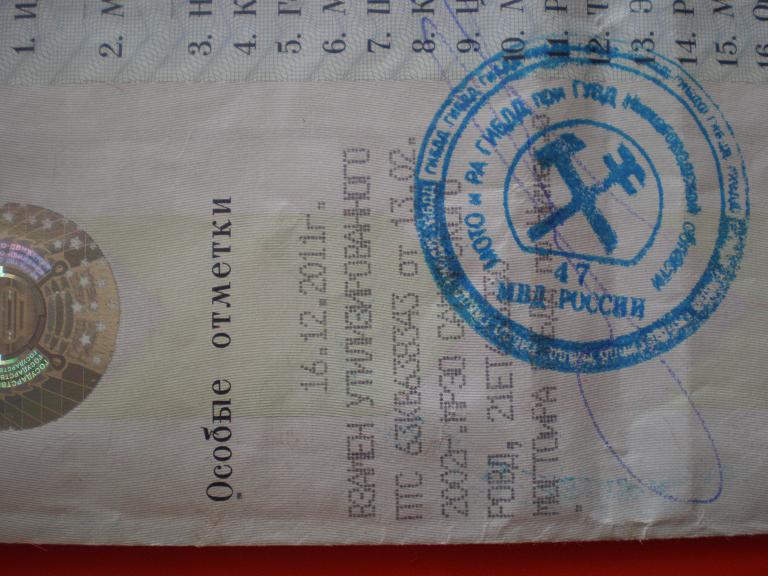

На птс дубликат может стоять отметка дубликат, может её и не быть (это никак не связано с подлинностью документа), но на боковом поле должна быть отметка «дубликат выдан взамен утраченного» или «дубликат выдан взамен утерянного», или «дубликат выдан взамен утильного», или «дубликат выдан взамен утилизированного». Первые 2 случая означают, что птс утерян; последние два, что просто закончились поля, или документ в плохом состоянии.

на главную

Что значит 25 ПТС — ответ на вопрос

У автолюбителей в наше время нередко возникает подобный вопрос. Дело в том, что это обозначение может фигурировать в документах. В официальных источниках можно найти довольно скудные сведения на данную тему. Как правило, говориться, что это код определенного региона. На самом деле, так оно и есть. В данном случае, код 25 ПТС (паспорт транспортного средства) обозначает приморский край. Такую отметку присваивают каждому автомобилю, который попал в Россию через таможню данного региона.

Как правило, говориться, что это код определенного региона. На самом деле, так оно и есть. В данном случае, код 25 ПТС (паспорт транспортного средства) обозначает приморский край. Такую отметку присваивают каждому автомобилю, который попал в Россию через таможню данного региона.

На каких машинах встречается?

Это обозначение зачастую можно увидеть в документах, имеющих отношение к японской или корейской машине. При этом авто японского происхождения, чаще всего, имеют правый руль. Ещё 25 ПТС встречается на европейских или американских машинах, но гораздо реже. Если на глаза попалась машина из Америки или Европы с подобной пометкой, то можно сделать вывод, что их привезли на Дальний Восток по морю или железной дороге и растаможили там. Транспортные средства такого типа можно встретить, преимущественно, в восточных регионах государства Российского.

Положительные стороны

Как уже упоминалось выше, по этой пометке в документах на автомобиль можно определить как образом он оказался в России. Многие автолюбители воспринимают этот набор букв и цифр как дополнительный знак качества, ведь это значит, что транспортное средство было напрямую доставлено, например, из Японии. Ведь ни для кого не секрет, что жители страны Восходящего Солнца делают для себя машины гораздо качественней, чем когда хотят их продать, например, в Америку.

Многие автолюбители воспринимают этот набор букв и цифр как дополнительный знак качества, ведь это значит, что транспортное средство было напрямую доставлено, например, из Японии. Ведь ни для кого не секрет, что жители страны Восходящего Солнца делают для себя машины гораздо качественней, чем когда хотят их продать, например, в Америку.

Однако, если в документах есть отметка другого региона, то для знающих людей это своего рода условный знак, который говорит о том, что, возможно, качество автомобиля не очень хорошее. Но дело в том, что в этих делах есть небольшая хитрость. Большим плюсом является наличие в документах печати таможни или дополнительного владельца. Совсем другое дело, когда отметка 25 ПТС находится в дубликате. Причина, по которой образовалось данное явление может быть различной. В этой ситуации, покупка такого транспортного средства будет примерно равноценна приобретению кота в мешке.

По какой причине появляется дубликат?

Такое явление не является нарушением закона и ничего криминального в этом нет. Появиться подобное, может, если в оригинале закончилось место под подписи. В такой ситуации, появление дубликата вполне закономерное явление. Но в связи с этим могут возникнуть некоторые вопросы. Дело в том, что большое число владельцев автомобиля — это не всегда хорошо, а иногда очень плохо. Когда машина проходит через большое количество людей, то потихоньку вырабатывает свой ресурс и надежней не становится. Вдобавок, когда смена хозяев происходит за сравнительно небольшой промежуток времени, могут возникнуть вопросы относительно чистоты транспортного средства в криминальном плане.

Появиться подобное, может, если в оригинале закончилось место под подписи. В такой ситуации, появление дубликата вполне закономерное явление. Но в связи с этим могут возникнуть некоторые вопросы. Дело в том, что большое число владельцев автомобиля — это не всегда хорошо, а иногда очень плохо. Когда машина проходит через большое количество людей, то потихоньку вырабатывает свой ресурс и надежней не становится. Вдобавок, когда смена хозяев происходит за сравнительно небольшой промежуток времени, могут возникнуть вопросы относительно чистоты транспортного средства в криминальном плане.

На эти мелочи стоит обратить внимание если дубликат находится у владельца, который не владел машиной даже год. Однако, следует помнить, что дубликат ещё может выдаваться при потере. Подобные ситуации тоже не являются большой редкостью. Ещё такое явление можно наблюдать у машины, находящейся в кредите. Дело в том, что при его оформлении представители банка обязаны изъять у автовладельца оригинал документов и сохранить до выплаты кредита в полном объёме.

В наше время находятся умельцы, которые умудряются продать даже тот автомобиль, на котором лежит ограничение подобного типа. Такие умники просто пишут в ГИБДД заявление о том, что оригинал технического паспорта был утерян. После этого сотрудники правоохранительных органов выдают таким гражданам дубликат, с которым они спокойно могут продать налево свой автомобиль. При этом с банком, который, несомненно, захочет забрать залог за невыплаченный кредит будет разбираться уже новый хозяин машины, который ничего не подозревает.

Чтобы не стать жертвой таких обстоятельств, перед покупкой новой машины лучшим решением будет тщательно проверить его историю, так как вряд ли старый владелец признается в наличие каких — нибудь подводных камней. Такая осторожность позволит избежать досадных обстоятельств в будущем, а также обезопасит нового хозяина машины. Знающие люди советуют отказываться от покупки машины с рук при наличии малейших сомнений.

Истории автовладельцев

Василий 45 лет.

«Однажды захотел я купить Хендай Туксон с рук. Нашёлся мужик, который готов был мне его продать почти в два раза дешевле, чем в салоне такая тачка стоит. Всё было в порядке пока я не увидел дубликат технического паспорта и не решил проверить тачку через знакомого в ГАИ. Оказалось, что машина в угоне.»

Александр 39 лет.

«Пару лет назад брал я Тоёту Короллу. Цена была сильно завышена и я уже собрался отказываться пока старый владелец не показал мне тех. паспорт с отметкой 25 ПТС. Я тогда не знал, что это, а когда он сказал мне, что это вроде как показатель качества я вовсе не поверил. Только после того, как друзья объяснили мне, что через Приморский регион плохие тачки редко приходят я бросился звонить тому мужику и соглашаться на указанную сумму. В итоге езжу 8 год и не жалуюсь.»

Евгений 37 лет.

«Как — то раз покупал я Киа Спортридж за небольшую цену. С самого начала меня это сильно насторожило. Но при дальнейшем рассмотрении всё казалось просто идеальным. Даже в дубликате документов красовалась отметка 25 ПТС. Когда я уже почти согласился до меня дошли сведения, что данная машина находится под залогом кредита в банке. От покупки сразу отказался.»

Даже в дубликате документов красовалась отметка 25 ПТС. Когда я уже почти согласился до меня дошли сведения, что данная машина находится под залогом кредита в банке. От покупки сразу отказался.»

Заключение

Если вспомнить всё то, что говорилось выше, то можно сделать вывод, что значит 25 ПТС. Подобный код может предоставить определенные сведения о машине. Его силу может подкрепить печать таможни, которая находится в Приморском крае. По этой отметке можно сделать вывод, что автомобиль не был собран в России или где — то ещё. Он скорей всего свежий и прибыл прямо с завода, или имеет срок службы не более одного года. Насторожиться стоит если вместо оригинала документов при продаже показывают их дубликат. В этой ситуации, проверка прошлого транспортного средства будет закономерной мерой предосторожности.

Что значит 25 ПТС? Видео

Рекомендую прочитать:

ПТС — оригинал или дубликат? | подборавтоспб.

рф — подбор авто

рф — подбор автоСегодня хочу поговорить на тему, которая беспокоит многих.

Можно ли покупать машину с дубликатом ПТС, чем это опасно и как отличить оригинал от дубликата? Это самые распространённые вопросы у клиентов, которые обращаются ко мне за помощью в покупке автомобиля. Давайте попробуем разобраться.

Все знают, что есть 2 типа ПТС: оригинал и дубликат.

С оригиналом всё ясно и понятно. Оригиналом является ПТС, который был выдан заводом-изготовителем (в случае если машина была собрана на территории России) или таможней (если машина была ввезена из-за границы)

ПТС дубликат всегда будет выдан подразделением МРЭО, и по этой записи сразу можно определить, дубликат у вас в руках или оригинал. Также на полях пишется, в связи с чем был выдан дубликат. Распространённых варианта два — либо взамен сданного, либо взамен утерянного. Надпись «взамен сданного» означает, что оригинал был сдан в МРЭО (причин несколько, но самые распространённые — закончилось место, или ПТС пришёл в негодность) и хранится в архиве, а надпись «взамен утерянного» соответственно означает, что оригинал был утерян и человек получил дубликат.

В первом случае никакого криминала нет. Единственное, что сказывается негативно, это ликвидность при продаже, так как 90% людей хотят именно оригинал. А вот в случае дубликата взамен утерянного есть много нюансов. В своё время было очень распространено мошенничество с кредитными автомобилями. Кредит оформлялся на подставное лицо, банк ПТС забирал, и мошенники получали дубликат и продавали машины, которые находились в залоге у банка. Сейчас этот вариант не очень актуален, так как почти никакие банки ПТС не забирают и он находится на руках у владельца. Второй распространённый случай — это «тоталеная» тачка, которую выкупили у страховой, и чтобы это скрыть, получали дубликат ПТС. Восстанавливали этот хлам и продавали. Также есть ещё разные случаи получения дубликата взамен утерянного, и все они несут определённые риски. Поэтому, если на дубликате ПТС написано «выдан взамен утерянного», я бы рекомендовал несколько раз подумать, прежде чем купить такой авто.

Уже долго ходят разговоры об электронном ПТС, но лично я их ещё не встречал. Но думаю скоро все эти истории с оригиналом или дубликатом ПТС потеряют свою актуальность и появятся новые нюансы, на которые надо будет обращать внимание.

Но думаю скоро все эти истории с оригиналом или дубликатом ПТС потеряют свою актуальность и появятся новые нюансы, на которые надо будет обращать внимание.

P.S: в последнее время несколько клиентов столкнулись с такой ситуацией: если на машину была приостановлена регистрация, то в некоторых МРЭО тупо выдают дубликат ПТС, даже если в оригинале место ещё было. Адекватного объяснения такому действию никому не дали, говорят, типа есть приказ, но никто его не видел. Лично я слышал такую версию, что просто напечатали много бланков ПТС, и от них надо избавиться перед переходом на электронный. Но подтверждения этой версии тоже нет, только разговоры.

Если у вас были какие-то интересные, необычные или криминальные случаи с ПТС — пишите в комментариях.

Дубликат ПТС — как отличить, чего бояться и стоит ли покупать?

Что значит дубликат ПТС, как он выглядит, чего бояться и вообще стоит ли покупать машину, если ПТС – дубликат? Обо всем этом мы сегодня и поговорим.

- Дубликат ПТС

ПТС дубликат — что это значит?

Для начала давайте разберемся, что значит ПТС дубликат и почему он появляется у машины?

Как вы знаете, ПТС – это паспорт автомобиля, его основной документ. Помимо прочего, в паспорте отражаются записи о регистрации в ГИБДД. Но что делать, когда закончатся места в ПТС, ведь их там всего шесть? Или как быть, в случае потери этого важного документа, или когда он, просто порвется? Такое, нечасто, но все-таки случается.

Помимо прочего, в паспорте отражаются записи о регистрации в ГИБДД. Но что делать, когда закончатся места в ПТС, ведь их там всего шесть? Или как быть, в случае потери этого важного документа, или когда он, просто порвется? Такое, нечасто, но все-таки случается.

С 2019 года, в этой ситуации оформляется электронный ПТС, но прежде, ГИБДД выдавали дубликат ПТС. По сути, это обычный бланк ПТС, со своим уникальным номером. Он полностью заменяет исходный документ и позволяет выполнять все те же операции с автомобилем. Однако, знающие люди стараются избегать дубликатов при покупке машины. Почему?

Как выглядит дубликат ПТС?

Для грамотного покупателя очень важно знать, как отличить дубликат ПТС от оригинала. Пожалуй, самый очевидный признак – это здоровенный штемпель «ДУБЛИКАТ» где-нибудь на видном месте.

Он позволяет отличить дубликат, вообще не напрягаясь – его очень трудно не заметить. По правилам МВД, такой штамп должен ставиться при выдаче дублера ВСЕГДА! Но, как обычно, правила у нас работают с перебоями. Поэтому многие дубликаты остаются непомеченными, а нам, покупатлям, приходится искать вторичные признаки.

По правилам МВД, такой штамп должен ставиться при выдаче дублера ВСЕГДА! Но, как обычно, правила у нас работают с перебоями. Поэтому многие дубликаты остаются непомеченными, а нам, покупатлям, приходится искать вторичные признаки.

И второе отличие дубликата ПТС содержится в «Особых отметках». Это свободное поле в левой части каждой страницы паспорта. Сюда, отметку о выдаче дубликата оператор ГИБДД выводит практически всегда.

Плохо то, что эти отметки нестандартны, поэтому органы заполняют их по своему усмотрению. В итоге, разобраться в этих сокращениях, часто бывает нелегко.

Но главное отличие дубликата ПТС – это организация, выдавшая документ. Дело в том, что оригинальные паспорта выдает таможня и автопроизводители. Для машин, собранных в России, ПТС выдает завод изготовитель, а для ввезенных из-за границы – таможня. А вот дубликаты ПТС всегда выдает ГИБДД!

Итак, ребята, если напротив выдавшей организации стоит печать ГИБДД, значит это точно дубликат. А вы теперь знаете, как отличить ПТС оригинал от дубликата.

А вы теперь знаете, как отличить ПТС оригинал от дубликата.

Дубликат ПТС — чего бояться?

Но что если вам попался дубликат ПТС – чего бояться при покупке авто? Главный минус машины с дубликатом – это то, что оригинал может попасть в руки третьих лиц. Поэтому, имея дело с дубликатом, всегда есть шанс потерять машину.

Как это работает? Например, это может оказаться залоговый авто. ПТС находится у залогодержателя, а предприимчивый владелец получает в ГИБДД дубликат и продает машину. Для покупателя эта ситуация – патовая. Если он не позаботился о нотариально заверенной выписке из реестра залогов, сохранить машину не получится.

Чего еще стоит бояться, так это того, что оригинальный ПТС пустят по одной из криминальных схем. Если настоящий ПТС будет продан на черном рынке, под него сделают машину с перебитыми номерами. Как только двойник «всплывет» — возбуждается уголовное дело. В итоге, следствие может инициировать экспертизу маркировки обоих автомобилей, включая химическое травление ВИН-номеров. Одним словом это реальный гемор, да и цена машины после такой экспертизы точно не возрастет.

Но главный косяк дубликата в том, что он скрывает всю предысторию автомобиля. Честно говоря, история машины у нас непрозрачна даже с оригинальным ПТС, но там хотя-бы видно:

1)Историю владельцев. Нет ли среди них юр.лиц.

2)Задерживался ли автомобиль у владельцев хотя бы на пару лет. Если меньше – вряд ли машину берегли.

3)Ставил ли первый владелец (дилер), машину на учет. Если ставил – значит на машине ездили, то есть она использовалась для тест-дрейва или как подменная.

4)Бывает наоборот, когда дотошный и НЕхитрый владелец израсходует много мест в ПТС, меняя СТС каждый раз при смене прописки. На деле же машина, пребывая в одних руках, обычно сохраняется намного лучше.

Грубо говоря, дубликат – это шляпа. Он практически стирает историю машины, поэтому его, кстати, намеренно получают, когда надо скрыть прошлое автомобиля.

Стоит ли покупать машину с дубликатом?

Итак, допустим вам попалась машина, у которой ПТС дубликат – стоит ли покупать такой авто? Здесь важно понимать, что дубликат – это всегда риск, но с годами этот риск снижается. Если дубликат и вызовет проблемы, то это произойдет в первые 2-3 года после его выдачи. А лет через 5-7 дубликат становится ничуть не опасней оригинала. Поэтому, друзья, в первую очередь смотрите на дату выдачи дублера.

Кроме того, в особых отметках дубликата, иногда пишут «выдан взамен утилизированного» или «выдан взамен утраченного».

Так вот «выдан взамен утраченного» — это и есть самый опасный вариант, которого лучше избегать. Но, как я уже говорил выше, особые отметки не стандартизированы. Иногда их вообще не заполняют, а чаще всего там указано просто «выдан взамен».

Так стоит ли покупать машину, если у нее дубликат ПТС? Осторожный покупатель такой авто не станет рассматривать в принципе – для него это не вариант. Если же рисковать вам по душе – это неплохой способ испытать свою удачу. В любом случае, покупая автомобиль с дубликатом, надо быть готовым к возможным потерям. Все-таки, риск – это неизбежная плата за более низкую цену, которой отличаются машины с дубликатом.

© Kak-Kupit-Auto.ru

Ссылки: zr.ru

Как отличить дубликат ПТС от оригинала: сравнение и отличия

Главный документ автомобиля – это его паспорт (ПТС), в котором содержится вся информация про авто. Чтобы защитить ПТС от подделок, был разработан ряд защит, среди которых выделяют голограмму, водяные знаки, текст объемный, его цвет меняется в зависимости от того, под каким углом смотреть. Оригинал ПТС содержит печать производителя (либо таможенного органа).

Какая основная информация содержится в ПТС

В паспорте содержится 24 графы, из которых можно иметь полную информацию про автомобиль. А именно:

- Код VIN – это 17 цифр, совпадающие с кодом на кузове машины.

- Страна, в которой машину произвели.

- Объем и тип двигателя.

- Конструкция автомобиля.

- Марка машины.

- Год производства.

В документе серия начинается с кода того региона, в котором машина была выпущена. Далее одним из признаков оригинальности являются буквы Т или У. В том случае, когда стоят другие литеры, то это дубликат. Несмотря на то что дубликат полностью легален, многие автомобилисты настороженно относятся к нему во время покупки автомобиля. А все потому, что достаточно часто обманом пытаются продать кредитную машину.

Читайте также:Как выглядит дубликат ПТС

Оснований для выдачи дубликата не так много:

- утеря или порча оригинального паспорта;

- не хватает места для вписывания нового владельца;

- владелец изменил фамилию или место проживания.

Поэтому когда бывший автовладелец представляет вместо паспорта его копию, то самым первым подозрением бывает такое: а не находится ли машина в залоге у банка? Если окажется, что оригинальный паспорт находится в банке, то дубликат без проблем был выдан в ГИБДД. Поэтому в случае непогашения займа у нового владельца машину просто заберут.

Читайте также:Чего стоит бояться при покупке дубликата ПТС

Как получают дубликат

Очень часто встречаются такие ситуации, когда мошенники удачно продают автомобили, за которые в банке не погашен кредит. Когда автомобиль берется под кредитные средства банка, то банковская организация может оставлять у себя оригинал ПТС до того момента, пока полностью не будет выплачен заем. В свою очередь, мошенники обращаются в отделение ГИБДД, где заявляют, что паспорт был утерян, тогда им без проблем выдают его копию. Как видим, получить дубликат гораздо проще, чем оригинальный паспорт.

Как отличить копию от оригинального ПТС.

Нужно внимательно рассмотреть документ и обратить внимание на следующие вещи:

Читайте также:Как можно получить дубликат ПТС

- Оригинальный паспорт заполняется на специальной типографской бумаге с разными степенями защиты, о которых говорилось выше.

- Обращаем внимание на серию и номер документа. Машины иномарки имеют знак таможни, так как завозятся из заграницы, а отечественные авто имеют символ того региона, где машину произвели. Попросите посмотреть паспорт у бывшего владельца, и сравните код региона и место прописки.

- Обращаем внимание на количество бывших владельцев: если видно, что ежемесячно менялись владельцы, то это должно насторожить, видимо, мошенники проворачивали махинации.

- Приглядитесь, если машине несколько лет, а паспорт выглядит свежим, то это еще один звоночек. Даже если документ находится дома, то его берут в руки, перекладывают с места на места, и в любом случае он должен быть хоть немного затертым.

- Дубликат ПТС посредине листа имеет слово «ДУБЛИКАТ».

Поддельный паспорт может быть одним из четырех видов:

- Распечатка на качественном цветном принтере, наклейка голограммы. Такую подделку достаточно легко выявить, но мошенники все еще продолжают пользоваться таким методом подделки документов. Такую копию можно просмотреть на свет и понять на ощупь.

- Используют хорошую качественную бумагу с пропиткой и очень достоверные защитные знаки. Чтобы выявить такую подделку, понадобится обратиться к экспертам.

- Берут оригинальные бланки, это уровень подделывания документов куда выше, чем предыдущие. Такой бланк даже может не отличить сотрудник ГИБДД. Эту бумагу приобретают на черном рынке документов.

- Высший пилотаж мошенничества заключается в том, что жулики покупают битое авто за копейки, далее угоняют другую машину, которая практически схожа по всем параметрам по паспорту той битой машины, на месте кузова вваривают серийные номера, и таким образом продают краденую машину.

Зачастую автомобиль с пробегом стоит на порядок дешевле, чем новая машина. В Интернете очень много объявлений с подобными предложениями. Поэтому при покупке первым делом спрашивайте у продавца оригинал паспорта. Если таковой имеется, то все в порядке, если же это его копия, то стоит насторожиться. Поэтому прежде оформить покупку, поинтересуйтесь у владельца, по какой причине был выдан дубликат. Ведь очень легко попасться на уловку и приобрести авто под кредитом или в угоне. Изучая документ, обратите внимание на следующее:

- если владельцев слишком много, то это стандартный ход мошенников для отвода глаз, если машина угнана;

- в случае с иномаркой, должны быть знаки таможенного контроля, в противном случае не сможете пользоваться авто;

- если регион регистрации находится слишком далеко, то еще один повод задуматься;

- если цена очень занижена и продавец настаивает как можно быстрее расплатиться, вероятно, с авто имеются какие-то проблемы.

Внимание! В рамках нашего портала вы можете получить консультацию опытного юриста совершенно бесплатно. Все что нужно, это оставить ваш вопрос в форме ниже. Обращайтесь!Поэтому всегда перед покупкой первым делом спрашивайте оригинальный паспорт. Если представляют дубликат, то внимательно его изучите, задавайте продавцу наводящие вопросы, а лучше всего обратитесь за помощью к экспертам, чтобы установить оригинальность документа.

Как отличить оригинал ПТС от подделки и не потерять авто

Доброго времени суток, уважаемые читатели!

Прочтя сегодняшний материал, вы узнаете как отличить оригинал ПТС от подделки собственными силами, если у вас нет возможности привлечь к этому делу эксперта.

При покупке автомобиля вы конечно проверяете все документы, необходимые продавцу для продажи транспортного средства (ТС) по всем правилам.

Но к сожалению, это не сможет полностью уберечь вас от мошеннических действий, если они касаются главного документа авто – паспорта транспортного средства (ПТС). Он может быть подделан высококлассными жуликами, работу которых без специальных знаний порой очень сложно различить.

А ведь по поддельному ПТС вам могут продать ворованное авто, которое потом обязательно конфискует ГИБДД, оставив вас без денег и машины. В самом лучшем варианте такой транспорт можно будет продать на запчасти. А если вы попытаетесь в свою очередь сознательно обмануть другого, перепродав с больной головы на здоровую проблемное ТС, то вам может угрожать тюрьма, если покупатель не поверит в вашу непричастность обратится в полицию.

Вам это надо? Думаю, нет.

Поддельный ПТС

Многие автомобилисты согласятся, что подделка ПТС весьма нередкое явление, к сожалению. Такие паспорта используются для обеспечения комплектом новой документации криминальных, авто-конструкторов и просто по каким-либо причинам не подлежащих регистрации автомобилей.

В 90-х годах на поддельных ПТС был выстроен целый бизнес и любой человек мог, при желании, заменить свои документы на другие поддельные за вполне подъемную сумму. Может помните те лихие времена, когда многое было, как говорится «нельзя, но можно, если сильно хочется»?

Но сейчас, с развитием технологий защиты документов и их проверки на подлинность, в этом отношении все намного лучше, хотя полностью изжить подделывание автомобильных паспортов так и не удалось.

Поддельные ПТС встречаются четырех основных разновидностей:

- Простые двусторонние распечатки качественным цветным принтером, с наклейкой поддельной голограммы – такой «паспорт» может вызвать подозрения даже у самого неопытного покупателя, но все же метод еще не изжил себя и жулики находят людей (в основном малоопытных женщин), которых можно так вот бесхитростно обмануть. Такие подделки легко различить на просвет или даже на ощупь.

- Классические поддельные ПТС – тут уже используется схожая по свойствам бумага, краска и используется более широкая имитация защитных маркеров. Уровень подделки прямо зависит от опытности жуликов ее изготавливающих. Могут встречаться очень хорошие имитации. Такие подлоги часто нуждаются в более детальном исследовании для выявления обмана.

- ПТС на оригинальных бланках – это уже серьезный вариант мошенничества, иногда способный ввести в заблуждение не только водителей, но и некоторых работников ГИБДД. Сами бланки могут быть покупными (с черного рынка документов) или крадеными с Госзнака. В первом случае подлог можно уличить при помощи экспертных инструментов, а во втором, если работал грамотный в своем деле жулик, вывести обман на чистую воду сможет только перепроверка всех данных ПТС и самой машины в ГИБДД.

- Оригинальные ПТС, используемые в криминальных целях – это самый сложный для выявления случай т. к. пакет документов на машину, в которые входит и паспорт, вообще не подделывается. Жулики полностью легально покупают за бесценок разбитое авто, якобы на восстановление, а потом угоняют другой транспорт полностью или почти полностью соответствующий параметрам в полученном ПТС. Потом в краденное авто вваривают сегменты кузова разбитого с его маркировкой и легально реализуют, т. к. по закону ТС можно продавать и без перерегистрации. Определить такую подделку смогут только эксперты ГИБДД.

Однако то, что в некоторых вариантах различить подлог ПТС очень сложно, совсем не отменяет необходимости знать основные методы проверки на подлинность для более простых случаев. Согласны? Уверен, что да! Тогда давайте присупим.

Методы определения поддельных ПТС

Исследование ПТС при помощи подручных средств

Что ж, давайте исследуем паспорт на машину и немного почувствуем себя профи-экспертами.

Если вы не имеете специального оборудования, то не беда – возьмите с собой на осмотр такие легко доступные инструменты:

- Обычный небольшой фонарь;

- Мощная лупа с увеличением от х10.

Внимание! Вы должны знать, что на встрече по осмотру автомобиля все явные проявления спешки со стороны продавца следует учитывать как аргумент к более тщательной проверке как ПТС, так и всей остальной документации и самого авто. Искусственным ажиотажем мошенники рассеивают внимание своей жертвы, помните об этом.

Итак, вы взяли в руки ПТС.

Конечно, обратите внимание на то, дубликат это или нет.

Однако если документ оказался дубликатом, то подобное еще не означает, что хозяин имеет плохие намерения. Дубликат паспорта ТС, о котором я писал тут, такой же законный, как и его оригинал. Просто расспросите о причине дубляжа и, если доводы хозяина внушили вам доверие, приступайте к дальнейшему осмотру:

- Бумага бланка ПТС должна соответствовать визуально и на ощупь всем подобным изделиям от Госзнака.

- Проведите по голограмме большим пальцем: она должна составлять с основным телом документа единое целое, без ощущаемых границ перехода.

- Наведите на голограмму лупу: в ее центре изображена машина, а на ее лобовом стекле есть защитная надпись: «Россия. Россия». Эту надпись можно рассмотреть только вооруженным глазом (минимум лупа 10Х, а в идеале карманный микроскоп).

- Наклоните ПТС под углом в 30 (примерно) градусов и посветите фонариком на левый верхний угол (поле сверху от голограммы): на этом поле должна появиться надпись «ПТС».

- Проведите пальцами по основной надписи «Паспорт транспортного средства»: она сделана с объемным тиснением и это должно явственно ощущаться при пальпировании.

- На последней странице ПТС в левом верхнем углу есть защитный узор «розочка». Если посмотреть на нее под острым углом, то она меняет зеленую расцветку на серую. Проведите по ней пальцем – этот узор тоже выполнен с объемным тиснением и это должно чувствоваться.

- Разверните паспорт и просветите его на предмет проверки водяных знаков (ВЗ): должны проступить ВЗ «RUS» и звездочки. Также на просвет следует проверить все заполняемые поля: для обнаружения возможных т. н. перемытостей – химического сведения оригинальных надписей и их замены на поддельные данные.

- На линии внутреннего изгиба разворота ПТС есть темная полоса: если на нее навести лупу, то на оригинале можно заметить, что она состоит из замкнутого микротекста, который очень тяжело подделать: «паспорттранспортногосредства».

- Обратите внимание на год изготовления бланка (левый нижний угол): если он моложе года выдачи ПТС, то перед вами явная подделка.

- Обратите внимание на серию и номер ПТС. Для ввозных машин на сегодня используются только два первых буквенных идентификатора: «Т» и «У» (например, 25 ТВ 684907, или 16 УК 654678). Также смотрите на первые две цифры серии (они означают региональный код) и место выдачи паспорта (внизу титульной страницы) – они должны соответствовать логике (прибалтийская таможня не может выдать ПТС с 25-м кодом Дальнего Востока). Кстати, для «ВАЗов» региональный код оригинала всегда 63.

Исследование ПТС при помощи специального инструментария

Если вы хотите самостоятельно провести экспертизу почти профессионального уровня, то сделать это возможно, однако придется кое-чем обзавестись.

При помощи специальных инструментов можно более надежно и легко определять подлинность документа. Такой инструментарий вполне доступен по цене и имеется в широкой розничной продаже.

Вот какие это приборы:

- Карманный микроскоп;

- Ультрафиолетовый фонарь;

- Инфракрасный детектор.

Может быть что-то из этого у вас уже есть. Тогда отлично! Но даже если вы решите приобрести эти вещи, то они не раз вам пригодятся в других бытовых случаях или же просто для развлечения: рассмотреть под микроскопом букашку или сфотографировать что-то ночью в ИК-диапазоне – интересно? Мне да!

Карманный микроскоп

Это сравнительно недорогой, малогабаритный и легкий бытовой прибор для исследования различных мелких элементов, дающий оптическое увеличение до 100 крат.

При его помощи исследуется четкость рисунка голограммы, а также номер/серия ПТС: они нанесены красно-золотистой краской и под карманным микроскопом хорошо заметны внесенные исправления, в случае вымывания оригинальных надписей.

Также при помощи этого прибора исследуется фоновый текстурный рисунок (который не должен терять четкость при сильном увеличении) и система внедренных в бумагу защитных волокон (заметно, что разноцветные короткие нити именно внедрены в средину бумаги, а не нанесены на ее поверхность).

Ультрафиолетовый фонарь

Под его излучением четко проступает вся защита документа при помощи невидимых при обычном свете маркеров, что очень помогает если сделка проводится в затемненном месте и проверить ПТС на просвет затруднительно.

Поместите паспорт под УТФ-излучение: в его свете по всему полю документа четко проявятся защитные нити (волокна). Они будут светиться в трехцветном спектре: в ПТС используются хаотично расположенные волокна трех основных цветов спектра.

Кстати, при помощи этого фонаря вы можете быстро проверять любые банкноты (и не только их) на подлинность. Весьма полезный в быту девайс и не дорогой к тому же.

Инфракрасный детектор

Это компактный прибор, оснащенный инфракрасной CMOS камерой, которая выводит на экран очень четкое изображение в инфракрасном диапазоне, на котором можно различать даже самые мелкие фрагменты.

Если навести этот детектор на какие-то надписи ПТС, то в его свете все внесенные исправления или полные подложные замены данных будут четко просматриваться: появится след от вымытых символов. Также, если навести детектор на рисунок машины в верхнем правом углу первого разворота и верхнем левом второго, то в инфракрасном свете машина исчезнет.

Стоит такой инструмент прилично (на уровне среднебюджетного планшета), но в его функционал включено множество дополнительных функций: от игр и до различных возможностей мультимедиа, так что лежать мертвым грузом он не будет.

Если вы хотите узнать больше подробностей, то просмотрите это видео, где профессиональный эксперт по автомобильной документации раскрывает свои секреты уважаемой АвтоЛисе:

История из жизни

В завершение, дорогие друзья, расскажу одну полезную историю.

Однажды мой знакомый приобрел машину, ПТС которой на подлинность не проверял, хотя и считал себя опытным автовладельцем, купившим и продавшим не одни «колеса». Паспорт был заполнен несколькими перерегистрациями по перепродаже и это ввело его в заблуждение. Он подумал: ну проверяли же в МРЭО этот ПТС несколько раз на подлинность при обращении новых владельцев, значит тут все должно быть ОК.

Логично, не правда ли?

Но при перерегистрации в Москве сразу выявилась поддельность документа. В чем же тут дело?

А в том, что мошенники иногда прибегают к хитрому трюку: находят какое-то региональное МРЭО, где к экспертизе подходят спустя рукава (к сожалению, еще есть такие) и делают там «историю» авто, совершая несколько фиктивных сделок купли-продажи с действительными перерегистрациями.

Бывает, что злоумышленникам таким образом даже удается получить даже подлинный дубликат вместо «утерянного оригинала». Поэтому проявляйте бдительность, обращая внимание не только на количество владельцев, но и на частоту их смены в ПТС.

Например, если за год авто побывало у нескольких владельцев, а техобследование не дало особых нареканий, то такая машина крайне подозрительна на предмет криминальности – это может быть угон с подложной документацией!

Полезные советы

- Вы должны учитывать то, что до 1996 г. выдачу оригинальных ПТС осуществляла и ГИБДД, поэтому легальность всех авто, ввезенных до этого года, может быть под сомнением, но определить это точно возможности нет.

- Учитывайте то, что иногда в региональных ГИБДД небольших населенных пунктов в штате временно или постоянно отсутствуют специалисты-эксперты и к вам может попасть автомобиль уже прошедший успешную перерегистрацию органами с «успешной» экспертизой поддельного ПТС.

- С настороженностью относитесь к подозрительным авто как-то связанных с Прибалтикой, где традиционно занимаются профессиональным подлогом автомобильных документов и вообще легализацией автомобилей, включая криминальные.

- Кстати, некоторые современные смартфоны и фотоаппараты предусмотрительно оснащаются производителями ультрафиолетовой подсветкой и включаемым инфракрасным фильтром, который не только поможет в определении подделок, но и позволит снимать интересные фото в почти полной темноте.

Заключение

Теперь вы знаете, что есть четыре вида уровня подделок ПТС и не все из них можно проверить самостоятельно, но подлоги касающиеся структуры документа, при помощи современных технологий защиты и ее идентификации, выявляются довольно легко даже на уровне обычного автолюбителя.

А были ли у вас какие-либо интересные случаи, связанные с проверкой ПТС на подлинность? Расскажите об этом в комментариях, что без сомнения вызовет интерес у многих автомобилистов.

На сегодня все, дорогие друзья, ожидайте новых публикаций и не стесняйтесь подписываться на блог. Делитесь самым интересным через социальные кнопки и привносите собственный драйв в информационное пространство Рунета!

Будьте бдительны с документами и на дорогах!

Стек Интернет-протокола

Стек Интернет-протокола Хенрик Фрыстык, июль 1994 г.Как упоминалось в Интернет-разделе, Интернет — это абстракция от лежащих в основе сетевых технологий. и разрешение физического адреса. В этом разделе представлены основные компоненты стека Интернет-протокола и связывает стек с Модель стека эталонных протоколов ISO OSI. Модель Интернета стек протоколов показан на рисунке ниже.

В этом документе описаны различные части, представленные на этой диаграмме.Описываются протоколы верхнего уровня, например FTP, Telnet, TFTP и т. Д. в протоколе уровня представления раздел. Следующие темы останутся разделами в этом документ:

- Интернет-протокол (IP)

- Протокол дейтаграмм пользователя (UDP)

- Протокол управления передачей (TCP)

- Протокол управления транзакционной передачей (T / TCP)

- TCP / IP и OSI / RM

Интернет-протокол (IP)

Как видно на рисунке выше, стек Интернет-протокола обеспечивает ориентированная на соединение надежная ветвь (TCP) и без установления соединения ненадежная ветвь (UDP) построена поверх Интернет-протокола.Интернет-протокол уровень в стеке протоколов TCP / IP — это первый уровень, который вводит абстракция виртуальной сети, которая является основным принципом Интернет-модель. Все детали физической реализации (в идеале даже хотя это не совсем так) скрыты ниже уровня IP. IP Layer обеспечивает ненадежную систему доставки без установления соединения. В Причина, по которой ненадежна, проистекает из того факта, что протокол не предоставляет никаких функций для исправления ошибок для дейтаграмм которые либо дублируются, либо теряются, либо прибывают на удаленный хост в другой заказ, чем они отправляют.Если таких ошибок нет в физический уровень, протокол IP гарантирует, что передача завершено успешно.

Основной единицей обмена данными на уровне IP является Интернет. Датаграмма. Формат дейтаграммы IP и краткое описание наиболее важные поля включены ниже:

- LEN

- Количество 32-битных сегментов в IP-заголовке. Без всяких ОПЦИИ, это значение 5

- ВИД УСЛУГИ

- Каждой дейтаграмме IP может быть присвоено значение приоритета от 0 до 7. показывая важность дейтаграммы.Это позволяет внеполосные данные должны маршрутизироваться быстрее, чем обычные данные. Этот очень важно как контрольное сообщение в Интернете Сообщения протокола (ICMP) передаются как часть данных IP. дейтаграмма. Даже если сообщение ICMP инкапсулировано в IP дейтаграммы, протокол ICMP обычно считается неотъемлемой частью уровня IP, а не уровня UDP или TCP. Кроме того, ТИП Поле SERVICE позволяет классифицировать дейтаграмму, чтобы укажите желаемая услуга, требующая короткого времени задержки, высокая надежность или высокая производительность.Однако для того, чтобы это было эффект, шлюзы должны знать более одного маршрута к удаленному хосту. и как описано во введении, это не тот случай.

- ИДЕНТ, ФЛАГИ и СМЕЩЕНИЕ ФРАГМЕНТА

- Эти поля используются для описания фрагментации дейтаграммы.

Фактическая длина дейтаграммы IP в принципе не зависит от

длина физических кадров, передаваемых по сети,

называется максимальным блоком передачи данных (MTU) сети .Если

дейтаграмма длиннее, чем MTU, тогда она делится на набор

фрагменты, имеющие почти тот же заголовок, что и исходная дейтаграмма, но

только объем данных, который помещается в физический фрейм. ИДЕНТ

флаг используется для идентификации сегментов, принадлежащих одной дейтаграмме, и

СМЕЩЕНИЕ ФРАГМЕНТА — относительное положение фрагмента внутри

исходная дейтаграмма. После фрагментации дейтаграмма остается как

это до тех пор, пока он не получит конечный пункт назначения. Если один или несколько сегментов

потеряны или ошибочны, вся дейтаграмма отбрасывается.

Однако основная сетевая технология не полностью скрыта. ниже уровня IP, несмотря на функциональность фрагментации. В Причина в том, что MTU может варьироваться от 128 и менее до нескольких тысяч байтов в зависимости от физической сети (Ethernet имеет MTU 1500 байтов). Следовательно, при выборе правильного размер дейтаграммы, чтобы минимизировать фрагментацию. Рекомендуется что шлюзы способны обрабатывать дейтаграммы размером не менее 576 байт без использования фрагментации.

- ВРЕМЯ

- Это оставшееся Time To Live (TTL) для дейтаграммы когда он путешествует по Интернету. Протокол маршрутной информации (RIP) указывает, что разрешено не более 15 переходов.

- IP-АДРЕС ИСТОЧНИКА и IP-АДРЕС НАЗНАЧЕНИЯ

- И источник, и адрес назначения указаны в заголовок дейтаграммы, чтобы получатель мог отправить ответ обратно передающий хост. Однако обратите внимание, что только адрес хоста указано — не номер порта.Это потому, что IP-протокол Протокол IMP-to-IMP — это , а не , сквозной протокол. А требуется дополнительный слой, чтобы на самом деле указать, какие два процесса на передающий хост и конечный пункт назначения, который должен получить дейтаграммы.

Протокол пользовательских дейтаграмм (UDP)

Протокол дейтаграмм пользователя (UDP) — это очень тонкий протокол, построенный на основе Интернет-протокола. Базовая единица данных — это пользователь . дейтаграмма и протокол UDP обеспечивают такие же ненадежные, служба без установления соединения, передающая пользовательские дейтаграммы в качестве протокола IP передает свои дейтаграммы.Основное отличие состоит в том, что UDP протокол — сквозной протокол . То есть он содержит достаточно информации для передачи дейтаграммы пользователя от одного процесса на передающий хост другому процессу на принимающем хосте. Формат дейтаграммы пользователя показано ниже:Поле LENGTH — это длина дейтаграммы пользователя, включая заголовок, то есть минимальное значение LENGTH составляет 8 байтов. Источник ПОРТ и ПОРТ НАЗНАЧЕНИЯ — это связь между IP-адресом и процесс, запущенный на хосте.Сетевой порт обычно обозначается целое число. Однако дейтаграмма пользователя не содержит IP-адреса. Итак, как протокол UDP знает, когда конечный пункт назначения достиг?

При вычислении заголовка CHECKSUM протокол UDP добавляет 12-байтовый псевдозаголовок, состоящий из ИСТОЧНИКА IP-АДРЕСА, IP-АДРЕС НАЗНАЧЕНИЯ и некоторые дополнительные поля. Когда хозяин получает дейтаграмму UDP, принимает заголовок UDP и создает новый псевдо-заголовок с использованием собственного IP-адреса в качестве IP-АДРЕСА НАЗНАЧЕНИЯ и ИСТОЧНИК IP-АДРЕС, извлеченный из дейтаграммы IP.Затем это вычисляет контрольную сумму, и если она равна контрольной сумме UDP, то дейтаграмма получила конечный пункт назначения.

Как указано в стеке Интернет-протокола Рисунок Протокол UDP часто используется в качестве основного протокола в протоколы клиент-серверных приложений, такие как TFTP, DNS и т. д., где накладные расходы на создание надежной передачи с установлением соединения значительный. Эта проблема будет рассмотрена далее в следующих двух разделы.

Протокол управления передачей (TCP)

Управление передачей Протокол обеспечивает полнодуплексный, надежный, ориентированный на соединение сервис на прикладном уровне, как показано на рисунке стека Интернет-протокола.Эта секция описал основной принцип протокола TCP и то, как он обеспечивает надежный сервис для протоколов прикладного уровня.Протокол TCP — это поточно-ориентированный протокол. Он предназначен для предоставить программному обеспечению прикладного уровня услугу для передачи большой объем данных надежным способом. Устанавливает полный дуплекс виртуальный канал между двумя передающими хостами, так что оба хоста одновременно может размещать данные в Интернете без указания целевой хост после установления соединения.В протоколе управления транзакционной передачей (T / TCP) раздел клиент-серверное расширение протокола TCP представлена как альтернатива потоковой архитектуре.

Формат сегмента TCP

Сегмент — это основная единица данных в протоколе TCP. Так много следующие разделы основаны на этой единице данных, формат представлены здесь:- ПОРТ ИСТОЧНИКА, ПОРТ НАЗНАЧЕНИЯ

- Протокол TCP использует тот же трюк с использованием псевдозаголовка. вместо передачи IP-адреса источника и пункта назначения IP-адрес уже включен в IP-дейтаграмму.Поэтому только номера портов необходимы для однозначного определения взаимодействующего хосты.

- КОД

- Это поле используется для указания содержимого сегмента и если необходимо предпринять определенные действия, например, если отправитель достиг EOF в потоке.

- ОПЦИИ

- Протокол TCP использует поле OPTIONS для обмена информацией

например, Максимальный допустимый размер сегмента между уровнями TCP на

два хозяина. В настоящее время определены следующие флаги:

- URG Поле указателя срочности является действительным

- ACK Поле подтверждения действительно

- PSH Этот сегмент запрашивает толчок

- RST Сбросить соединение

- SYN Синхронизировать порядковые номера

- FIN Отправитель достиг конца своего байтового потока

- СМЕЩЕНИЕ

- Это целое число указывает смещение пользовательских данных в пределах сегмент.Это поле требуется только потому, что количество битов, используемых в Поле OPTIONS может отличаться

- СРОЧНЫЙ УКАЗАТЕЛЬ

- Это поле может быть инициализировано, чтобы указывать на место в пользовательском данные, в которых размещена срочная информация, такая как коды выхода и т. Тогда принимающий хост может обработать эту часть немедленно, когда он получает сегмент.

Надежная трансмиссия

На уровне IP-протокола пакеты могут быть отброшены из-за сети. перегрузка, отказ шумового шлюза и т. д.Чтобы обеспечить надежную службы TCP должен восстанавливать данные, которые были повреждены, потеряны, продублированы или доставлены из строя через Интернет система. Это достигается путем присвоения НОМЕРА ПОСЛЕДОВАТЕЛЬНОСТИ каждому байту. передано и требует положительного подтверждения (ACK) от принимающего хоста. Если ACK не получен в течение тайм-аута интервал, данные передаются повторно. В приемнике последовательность числа используются для правильного упорядочивания сегментов, которые могут быть получены порядка и устранения дубликатов.Ущерб обрабатывается добавлением контрольную сумму для каждого переданного сегмента, проверяя ее на приемнике, и отбрасывание поврежденных сегментов. Принцип показан на рисунок ниже:Хост A передает пакет данных на хост B , но пакет теряется до того, как достигнет места назначения. Тем не мение, HostA установил таймер, когда ожидать ACK от Host B , поэтому, когда этот таймер заканчивается, пакет передается повторно. В сложная часть метода — найти значение периода тайм-аута поскольку сегмент TCP может перемещаться по разным скоростным сетям с разные нагрузки.Это означает, что Время приема-передачи (RTT) может варьироваться от сегмента к сегменту. Простой способ расчета RTT заключается в использовании рекурсивного среднего значения с экспоненциальным окном для уменьшить важность старых ценностей.

Как упоминалось во введении к TCP раздел, протокол является потоковым протоколом. Оно использует неструктурированные потоки без метода индексации пользовательских данных, например в виде записи и т. д. Кроме того, длина сегмента TCP может варьироваться в зависимости от случай для IP-дейтаграммы и пользовательской дейтаграммы UDP.Следовательно подтверждение не может быть основано на номере сегмента, но должно быть на основе успешно переданных байтов.

Однако принцип PAR очень неэффективен, поскольку передающий хост должен дождаться подтверждения, прежде чем сможет отправить следующий сегмент. Это означает, что минимальное время между двумя сегментами составляет 1 RTT. плюс время, необходимое для обслуживания сегментов с обоих концов. ПТС Протокол решает эту проблему, используя скользящие окна на обоих концах.

Этот метод позволяет передающему узлу отправлять столько байтов, сколько может. быть сохранены в окне отправки, а затем ждать подтверждения, как удаленный хост получает сегменты и отправляет данные в другой направление.Подтверждение, отправленное обратно, является накопительным, так что оно в все время показывает следующий байт , который ожидает принимающий хост чтобы увидеть. Пример с большим размером окна и выборочной ретрансляция показана на рисунке:

Байт номер 1 потерян, поэтому Host B никогда не отправляет положительный результат. подтверждение. Когда Хост A тайм-аут на байте 1, он повторно передает Это. Однако, поскольку остальные байты от 2 до 5 передаются успешно следующее подтверждение может сразу перейти к 6, что следующий ожидаемый байт.Байт 2 также повторно передается как хост не знает точно, сколько байтов ошибочно. Хост B просто отбрасывает байт 2, поскольку он уже загружен.

Технику окна также можно использовать для контроля перегрузки. механизм. Как указано в сегменте TCP Форматирование Рисунок каждый сегмент имеет поле ОКНО, в котором указывается, как много данных, которые хост готов получить. Если хост сильно загружен, это может уменьшить параметр WINDOW и, следовательно, скорость передачи капли.

Однако, поскольку протокол TCP является сквозным протоколом, он не может видеть если возникла проблема перегрузки в промежуточном интерфейсе Процессор сообщений (IMP) (часто называемый пакетной коммутацией ). узел ) и, следовательно, у него нет средств управлять им, регулируя размер окна. TCP решает эту проблему с помощью контрольного сообщения Интернета. Сообщения о блокировке источника протокола (ICMP).

Установление соединения

Когда необходимо открыть TCP-соединение, используется трехстороннее рукопожатие (3WHS). чтобы установить виртуальный канал, существующий до соединение закрывается по окончании передачи данных.3WHS — это описывается ниже, поскольку это важная часть TCP протокол, но также показывает некоторые недостатки в протоколе. В Принцип работы 3WHS проиллюстрирован на рисунке ниже:Блоки посередине символизируют соответствующую часть TCP. сегмент, то есть НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ, НОМЕР ПОДТВЕРЖДЕНИЯ и код. Активный Host A отправляет сегмент, указывающий, что он НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ начинается с x. Хост B отвечает ACK и указывает, что он начинается с НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ y.На третьем сегмент: оба хоста согласны с порядковыми номерами и что они готов к передаче данных.

На рисунке только Host A делает активное открытие. На самом деле два хосты могут открывать одновременно, и в этом случае оба хоста выполняют SYN-RECEIVED, а затем синхронизируйте соответственно. Основная причина для 3WHS заключается в предотвращении инициирования старых дублирующих подключений вызывая замешательство.

Обратите внимание, что НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ сегментов 3 и 4 одинаков, потому что ACK не занимает пространство порядковых номеров (если это так, протокол закончится ACKing ACK!).

Однако установление TCP-соединения довольно долгое время. во многих приложениях, особенно в клиент-серверных приложениях например, во всемирной паутине. В следующем разделе представлена альтернатива, имеющая представлено более легкое установление соединения.

Протокол управления транзакционной передачей (T / TCP)

Протокол TCP — это высокосимметричный протокол, в котором оба хоста могут передавать и получать данные одновременно. Тем не менее, не все приложения симметричны по своей природе.Типичный пример — это клиент-серверный протокол, такой как Домен Служба имен. Транзакционная передача Протокол управления (T / TCP), который является очень новым протоколом (июль 1994 г.) предлагает альтернативу TCP, когда требуется высокая производительность в клиент-серверные приложения. Некоторые из требований высокого Протоколы, ориентированные на выполнение транзакций, перечислены ниже:- Взаимодействие между клиентом и сервером основано на запрос, за которым следует ответ, то есть подход без сохранения состояния.

- Протокол должен гарантировать, что транзакция выполняется в один раз, и любые повторяющиеся пакеты, полученные сервером, должны быть отброшенным.

- Нет явной процедуры открытия или закрытия соединения. Это напротив TCP и 3WHS, как описано выше.

- Минимальная задержка транзакции для клиента должна быть Round Время отключения (RTT) + Время обработки сервера (SPT) . Это в основном такое же требование, как отсутствие явной процедуры открытия или закрытия.

- Протокол должен поддерживать надежный минимум сделка ровно 1 сегмента в обе стороны.

Неявное установление соединения

Протокол T / TCP обозначен именем, основанным на TCP. протокол и T / TCP обратно совместим с TCP. Однако один из особенностями протокола T / TCP является то, что он может обходить 3WHS описано в предыдущем разделе, но в случае неисправность может быть устранена с помощью процедуры 3WHS.3HWS был введен для предотвращения старых дубликатов инициирование соединения от причинения путаницы. Однако T / TCP предоставляет альтернативой этому путем введения трех новых параметров в Поле OPTION в сегменте TCP:

- СЧЕТЧИК СОЕДИНЕНИЙ (CC)

- Это 32-битный номер воплощения, где отдельное значение назначенный для всех сегментов отправка от Host A к Host B и другое отличное число наоборот. Ядро на обоих хостах держит кеш всех номеров CC, которые в настоящее время используются подключениями к удаленному хосты.При каждом новом подключении номер CC клиента монотонно увеличивается на 1, чтобы сегмент, принадлежащий новому соединению, мог быть отделенными от старых дубликатов от предыдущих подключений.

- СЧЕТЧИК СОЕДИНЕНИЙ НОВЫЙ (CC.NEW)

- В некоторых ситуациях принцип монотонно возрастающего значение CC может быть нарушено либо из-за сбоя хоста, либо из-за максимальное число, то есть 4G, достигается, и счетчик возвращается к 0. Это возможно на практике, потому что один и тот же номер CC является глобальным для все подключения.В этой ситуации отправляется CC.NEW и удаленный хост сбрасывает свой кеш и возвращается к обычному TCP-соединению 3WHS учреждение. Этот сигнал всегда будет посылаться с клиент и с по сервер.

- ПОДКЛЮЧЕНИЕ СЧЕТЧИКА ECHO (CC.ECHO)

- В ответе сервера поле CC.ECHO содержит значение CC отправить клиентом, чтобы клиент мог проверить ответ как принадлежность к конкретной сделке.

В этом примере два сегмента отправляются в обоих направлениях.Связь устанавливается, когда первый сегмент достигает сервера. Клиент остается в Состояние ВРЕМЯ-ОЖИДАНИЕ, которое объясняется в следующем разделе.

Подключение Shotdown

Каждое TCP- или UDP-соединение между двумя хостами однозначно идентифицируется следующей пятеркой:- Протокол (UDP, TCP)

- IP-адрес хоста A

- Номер порта хоста A

- IP-адрес хоста B

- Номер порта хоста B

Однако номера CC T / RCP дают уникальную идентификацию каждого транзакция, поэтому протокол T / TCP может обрезать WAIT-STATE, сравнивая номера CC. Этот принцип можно посмотреть при расширении конечного автомата одной транзакции, чтобы также включить информация о предыдущих и будущих транзакциях с использованием одного и того же 5-кортежа.

TTCP и Интернет

Как будет показано при описании всемирной паутины этой диссертации, принцип Всемирной паутины — это транзакционный обмен данными объект.Это причина, по которой протокол T / TCP очень интересен. в этой перспективе.TCP / IP и OSI / RM

Международная организация по стандартизации (ISO) разработала второй доминирующая схема многоуровневого протокола, называемая открытой системой ISO Эталонная модель межсоединений (OSI / RM) . В этом разделе представлены эталонная модель OSI и сравнивает ее со стеком протоколов TCP / IP как показано на рисунке.- Физический уровень

- Определяет физическое соединение между хост-компьютерами и IMP и как биты передаются по каналу связи.

- Канальный уровень данных

- Этот уровень определяет, как данные передаются между IMP, используя кадра . Его основная задача — сменить сервис из физический уровень в пакетно-ориентированную безошибочную передачу.

- Сетевой уровень

- Кадры с уровня канала данных организованы в Пакеты и направляются по сети. Связи все еще между IMP.

- Транспортный уровень

- Первый уровень, обеспечивающий сквозную транспортную службу.Это гарантирует, что переданные данные правильно поступят на другой конец.

- Сессионный уровень

- Этот уровень определяет, как два хоста могут устанавливать сеансы, где данные могут передаваться в обоих направлениях по виртуальному соединению между двумя хозяевами.

- Уровень представления

- Уровень представления представляет набор синтаксиса и семантики информация, передаваемая через нижние уровни протокола.

- Уровень приложения

- Этот уровень определяет платформо-независимую виртуальную сеть. терминал, чтобы прикладные программы могли обмениваться данными независимо от используемое внутреннее представление данных.

Еще одно отличие состоит в том, где находится интеллект. наслоение. OSR / RM представляет надежный сервис на уровне канала передачи данных тогда как TCP / IP имеет интеллект только на транспортном уровне. Оба решения имеют преимущества и недостатки. Когда достоверные данные услуга передачи размещена на нижних уровнях, клиенты, использующие сеть для связи может быть очень простой, поскольку у них нет для обработки сложных ошибочных ситуаций. Недостаток в том, что производительность снижается из-за чрезмерного количества управляющей информации передается и обрабатывается на каждом хосте.

Хенрик Фристик, [email protected], июль 1994 г.

TCP / IP против модели OSI: в чем разница?

- Подробности

Что такое модель OSI?

Модель OSI — это логическая и концептуальная модель, которая определяет сетевое взаимодействие, используемое системами, открытыми для взаимодействия и взаимодействия с другими системами. Взаимодействие открытых систем (модель OSI) также определяет логическую сеть и эффективно описывает передачу компьютерных пакетов с использованием различных уровней протоколов.

Из этого учебного пособия «Модель TCP / модель OSI» вы узнаете:

Что такое модель TCP / IP?

TCP / IP помогает вам определить, как конкретный компьютер должен быть подключен к Интернету и как вы можете передавать данные между ними. Это помогает вам создать виртуальную сеть, когда несколько компьютерных сетей соединены вместе.

TCP / IP означает протокол управления передачей / Интернет-протокол. Он специально разработан как модель для обеспечения высоконадежного сквозного потока байтов по ненадежной межсетевой сети.

КЛЮЧЕВАЯ РАЗНИЦА

- OSI имеет 7 уровней, тогда как TCP / IP имеет 4 уровня.

- Модель OSI — это логическая и концептуальная модель, которая определяет сетевое взаимодействие, используемое системами, открытыми для взаимодействия и взаимодействия с другими системами. С другой стороны, TCP / IP помогает вам определить, как конкретный компьютер должен быть подключен к Интернету и как вы можете обмениваться данными между ними.

- Заголовок OSI составляет 5 байтов, тогда как размер заголовка TCP / IP составляет 20 байтов.

- OSI относится к взаимодействию открытых систем, тогда как TCP / IP относится к протоколу управления передачей.

- OSI следует вертикальному подходу, тогда как TCP / IP следует горизонтальному подходу.

- Модель OSI, транспортный уровень, ориентирована только на соединение, тогда как модель TCP / IP ориентирована как на соединение, так и без установления соединения. Модель OSI

- разработана ISO (Международная организация по стандартизации), тогда как модель TCP разработана ARPANET (Сеть агентств перспективных исследовательских проектов). Модель

- OSI помогает стандартизировать маршрутизатор, коммутатор, материнскую плату и другое оборудование, тогда как TCP / IP помогает установить соединение между компьютерами разных типов.

История модели OSI

Вот некоторые важные вехи из истории модели OSI:

- В конце 1970-х годов ISO провела программу по разработке общих стандартов и методов создания сетей.

- В 1973 году экспериментальная система с коммутацией пакетов в Великобритании определила необходимость определения протоколов более высокого уровня.

- В 1983 году модель OSI изначально задумывалась как подробная спецификация реальных интерфейсов.

- В 1984 году архитектура OSI была официально принята ISO в качестве международного стандарта.

История TCP / IP

Вот некоторые важные вехи из истории TCP / IP:

- В 1974 году Винт Серф и Боб Кан опубликовали статью «Протокол для межсетевого взаимодействия пакетов», в которой описывается TCP / Модель IP.

- К 1978 году тестирование и дальнейшее развитие этого языка привело к появлению нового набора протоколов под названием TCP / IP.

- В 1982 году было решено, что TCP / IP должен быть заменен NCP в качестве стандартного языка ARPAnet.

- 1 января 1983 года ARPAnet перешла на TCP / IP,

- ARPAnet завершила свое существование в 1990 году. С тех пор Интернет вырос из корней ARPAnet, а TCP / IP эволюционировал в соответствии с меняющимися требованиями Интернета.

Характеристики модели OSI

Вот некоторые важные характеристики модели OSI:

- Уровень следует создавать только там, где необходимы определенные уровни абстракции.

- Функция каждого уровня должна выбираться в соответствии с международно стандартизованными протоколами.

- Количество уровней должно быть большим, чтобы отдельные функции не могли быть помещены в один и тот же уровень. При этом он должен быть достаточно маленьким, чтобы архитектура не усложнялась.

- В модели OSI каждый уровень полагается на следующий нижний уровень для выполнения примитивных функций. Каждый уровень должен иметь возможность предоставлять услуги следующему более высокому уровню.

- Изменения, сделанные в одном слое, не должны требовать изменений в других умывальниках.

Характеристики TCP / IP Модель

Вот основные характеристики протокола TCP / IP:

- Поддержка гибкой архитектуры

- Добавить больше систем в сеть легко.

- В TCP / IP сеть остается неизменной до тех пор, пока исходная и конечная машины не будут работать должным образом.

- TCP — это протокол с установлением соединения.

- TCP обеспечивает надежность и гарантирует, что данные, поступающие не по порядку, должны быть возвращены в порядок.

- TCP позволяет реализовать управление потоком, поэтому отправитель никогда не перегружает получателя данными.

Различия между моделью OSI и моделью TCP / IP

Вот некоторые важные различия между моделью OSI и TCP / IP:

| Модель OSI | Модель TCP / IP |

| Это разработан ISO (Международная организация по стандартизации) | Он разработан ARPANET (Сеть агентств перспективных исследовательских проектов). |

| Модель OSI обеспечивает четкое различие между интерфейсами, службами и протоколами. | TCP / IP не имеет четких различий между службами, интерфейсами и протоколами. |

| OSI относится к взаимодействию открытых систем. | TCP относится к протоколу управления передачей. |

| OSI использует сетевой уровень для определения стандартов и протоколов маршрутизации. | TCP / IP использует только уровень Интернета. |

| OSI следует вертикальному подходу. | TCP / IP использует горизонтальный подход. |

| Уровни OSI имеют семь уровней. | TCP / IP имеет четыре уровня. |

| В модели OSI транспортный уровень ориентирован только на соединение. | Уровень модели TCP / IP ориентирован как на установление соединения, так и без установления соединения. |

| В модели OSI уровень канала передачи данных и физический уровень являются отдельными уровнями. | В TCP физический канал и канал передачи данных объединены в единый уровень хост-сеть. |

| Уровни сеанса и представления являются частью модели OSI. | В модели TCP нет уровня сеанса и уровня представления. |

| Определяется после появления Интернета. | Он определен до появления Интернета. |

| Минимальный размер заголовка OSI составляет 5 байтов. | Минимальный размер заголовка составляет 20 байт. |

Преимущества модели OSI

Вот основные преимущества / преимущества использования модели OSI:

- Она помогает стандартизировать маршрутизатор, коммутатор, материнскую плату и другое оборудование

- Снижает сложность и стандартизирует интерфейсы

- Облегчает модульное проектирование.

- Помогает обеспечить совместимость технологий.

- Помогает ускорить эволюцию.

- Протоколы могут быть заменены новыми протоколами при изменении технологий.

- Обеспечивает поддержку услуг с установлением соединения, а также услуг без установления соединения.

- Это стандартная модель в компьютерных сетях.

- Поддерживает услуги без установления соединения и с установлением соединения.

- Он предлагает гибкость для адаптации к различным типам протоколов.

Преимущества TCP / IP

Вот плюсы / преимущества использования модели TCP / IP:

- Это поможет вам установить / установить соединение между разными типами компьютеров.

- Работает независимо от операционной системы.

- Поддерживает множество протоколов маршрутизации.

- Обеспечивает межсетевое взаимодействие между организациями.

- Модель TCP / IP имеет хорошо масштабируемую архитектуру клиент-сервер.

- Может работать независимо.

- Поддерживает несколько протоколов маршрутизации.

- Его можно использовать для установления соединения между двумя компьютерами.

Недостатки модели OSI

Вот некоторые минусы / недостатки использования модели OSI:

- Настройка протоколов — утомительная задача.

- Можно использовать только как эталонную модель.

- Он не определяет какой-либо конкретный протокол.

- В модели сетевого уровня OSI некоторые службы дублируются на многих уровнях, таких как транспортный и канальный уровни.

- Уровни не могут работать параллельно, поскольку каждый уровень должен ждать получения данных с предыдущего уровня.

Недостатки TCP / IP

Вот несколько недостатков использования модели TCP / IP:

- TCP / IP представляет собой сложную модель для настройки и управления.

- Мелкие / накладные расходы TCP / IP выше, чем IPX (межсетевой обмен пакетами).

- В этой модели транспортный уровень не гарантирует доставку пакетов.

- Заменить протокол в TCP / IP непросто.

- Он не имеет четкого разделения от своих сервисов, интерфейсов и протоколов.

rfc2883

Сетевая рабочая группа С. Флойд

Запрос комментариев: 2883 ACIRI

Категория: Стандарты Track J.Махдави

Novell

М. Матис

Питтсбургский суперкомпьютерный центр

М. Подольский

Калифорнийский университет в Беркли

Июль 2000 г.

Расширение опции выборочного подтверждения (SACK) для TCP

Статус этого меморандума

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения.Пожалуйста, обратитесь к текущему выпуску "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола. Распространение этой памятки не ограничено.

Уведомление об авторских правах

Авторское право (C) The Internet Society (2000). Все права защищены.

Абстрактный

В этом примечании определяется расширение выборочного подтверждения.

(SACK) Вариант [RFC2018] для TCP. RFC 2018 определил использование

Опция SACK для подтверждения данных вне очереди, не охваченных

Поле совокупного подтверждения TCP.Это примечание расширяет RFC 2018

указав использование опции SACK для подтверждения дублирования

пакеты. Это примечание предполагает, что когда дублирующиеся пакеты

получен, первый блок поля опции SACK может использоваться для

сообщить порядковые номера пакета, вызвавшего

подтверждение. Это расширение опции SACK позволяет TCP

отправитель, чтобы вывести порядок пакетов, полученных получателем,

позволяя отправителю сделать вывод, когда он без необходимости повторно передал

пакет.Отправитель TCP может затем использовать эту информацию для получения дополнительных сведений.

надежная работа в среде переупорядоченных пакетов [BPS99], ACK

потеря, репликация пакетов и / или тайм-ауты ранней повторной передачи.

1. Условные обозначения и сокращения

Ключевые слова ДОЛЖНЫ, НЕ ДОЛЖНЫ, НЕОБХОДИМЫ, НЕ ДОЛЖНЫ, НЕ ДОЛЖНЫ,

НЕ ДОЛЖЕН, РЕКОМЕНДУЕТСЯ, МОЖЕТ и НЕОБЯЗАТЕЛЬНО, когда они появляются в этом

документ, следует интерпретировать, как описано в [B97].

Флойд и др. Standards Track [Страница 1] RFC 2883 SACK Extension, июль 2000 г. 2.Вступление Опция выборочного подтверждения (SACK), определенная в RFC 2018: используется получателем данных TCP для подтверждения несмежных блоков данные, не включенные в поле «Кумулятивное подтверждение». Тем не мение, RFC 2018 не определяет использование опции SACK при дублировании сегменты получены. Это примечание определяет использование SACK опция при подтверждении получения дублированного пакета [F99]. Мы используем термин D-SACK (от duplicate-SACK) для обозначения блока SACK. который сообщает о повторяющемся сегменте.Этот документ не вносит никаких изменений в использование TCP кумулятивное поле подтверждения или по решению получателя TCP of * when * для отправки пакета подтверждения. Только этот документ касается содержимого опции SACK, когда подтверждение послал. Это расширение совместимо с текущими реализациями SACK. вариант в птс. То есть, если один из конечных узлов TCP не реализовать это расширение D-SACK и другой конечный узел TCP, мы считают, что это использование расширения D-SACK одним из конечных узлов проблем не принесет.Использование D-SACK не требует отдельного согласования между TCP. отправитель и получатель, которые уже согласовали возможность SACK. Отсутствие отдельного согласования для D-SACK означает, что TCP получатель может отправлять блоки D-SACK, когда отправитель TCP не понимать это расширение для SACK. В этом случае отправитель TCP будет просто отбросьте все блоки D-SACK и обработайте другие блоки SACK в поле опции SACK, как обычно. Флойд и др.Standards Track [Страница 2]

RFC 2883 SACK Extension, июль 2000 г.

3. Формат варианта мешка, как определено в RFC 2018.

Опция SACK, как определено в RFC 2018, выглядит следующим образом:

+ -------- + -------- +

| Вид = 5 | Длина |

+ -------- + -------- + -------- + -------- +

| Левый край 1-го блока |

+ -------- + -------- + -------- + -------- +

| Правый край 1-го блока |

+ -------- + -------- + -------- + -------- +

| |

/.. . /

| |

+ -------- + -------- + -------- + -------- +

| Левый край n-го блока |

+ -------- + -------- + -------- + -------- +

| Правый край n-го блока |

+ -------- + -------- + -------- + -------- +

Параметр выборочного подтверждения (SACK) в заголовке TCP

содержит несколько блоков SACK, где каждый блок определяет левый

и правый край блока данных, полученных на приемнике TCP.В

в частности, блок представляет собой непрерывное пространство последовательности данных

получил и поставил в очередь у получателя, где "левый край"

block - это первый порядковый номер блока, а «правый край»

порядковый номер, следующий сразу за последним порядковым номером

блока.

RFC 2018 подразумевает, что первый блок SACK определяет сегмент, который

вызвало подтверждение. Из RFC 2018, когда получатель данных

выбирает отправку опции SACK, "первый блок SACK... ДОЛЖЕН указать

непрерывный блок данных, содержащий сегмент, который запустил

этот ACK, если этот сегмент не продвинул номер подтверждения

поле в заголовке ".

Однако RFC 2018 не рассматривает использование опции SACK, когда

подтверждение дублирующегося сегмента. Например, RFC 2018 указывает

что "каждый блок представляет полученные байты данных, которые

смежные и изолированные ". RFC 2018 дополнительно уточняет, что" если отправлено

вообще, параметры SACK ДОЛЖНЫ быть включены во все ACK, которые не ACK

наивысший порядковый номер в очереди получателя данных.«RFC 2018

не указывает использование опции SACK, когда дублирующийся сегмент

получено, и поле совокупного подтверждения в ACK

подтверждает все данные в очереди получателя данных.