Проверка полиса ОСАГО по номеру автомобиля в базе РСА

*сайт рса.рус не оказывает услуг страхования, модуль подбора размещен на правах партнерского соглашения с сайтом agents.inguru.ru. На сайте agents.inguru.ru оказываются исключительно посреднические и консультационные услуги. Заполняя заявку Вы соглашаетесь с Политикой конфиденциальности.Почти половина автолюбителей перед покупкой машины с пробегом не знают, где и как можно проверить статус полиса обязательного страхования ОСАГО. Этим умело пользуются мошенники, искажающие информацию в страховке. Таким образом, будущие покупатели не получают важные сведения, которые бы могли их уберечь от невыгодной сделки.

Чтобы не попадать в подобные ситуации, рекомендуем проверить полис ОСАГО с помощью нашего сервиса РСА. Это позволит вам узнать:

- серию и номер «автогражданки»;

- наименование страховой компании, продавшей полис владельцу авто;

- срок действия документа и его стоимость.

Обезопасить себя от уловок мошенников можно, если воспользоваться преимуществами Российского Союза Автомобилистов (РСА).

Как найти полис ОСАГО по гос номеру?

Проверка оригинальности полиса в РСА осуществляется достаточно просто и не требует много времени. Вам нужно лишь заполнить на сайте предложенную форму, состоящую из двух полей. В первое вносится номер государственной регистрации автомобиля, а во второе — дата, на которую хочется получить информацию об «автогражданке». Если страховка не была оформлена, система сообщает о ее потере или выдает другие статусы в виде «напечатан производителем», «утратил силу».

Сервис РСА работает бесплатно, а для пользования необходимо только стабильное интернет-соединение, смартфон или планшет. Он удобен для автовладельцев с разным стажем, потому что позволяет:

- получать нужную информацию в течение нескольких минут и совершенно бесплатно;

- сокращать расходы на дорогу, поскольку проверка проводится в режиме онлайн;

- избегать личных встречи со страховыми агентами;

- выявлять страховые компании-однодневки, предлагающие фальсификат.

Важно! Данные о каждой подлинной страховке ОСАГО вносятся в единую базу в течение 2 дней. Иногда процесс может затягиваться на 5 суток при покупке бумажного бланка. Если этот срок прошел, но система так и не смогла обнаружить сведения о полисе при его повторной проверке по номеру государственной регистрации, то автомобиль попросту не застрахован.

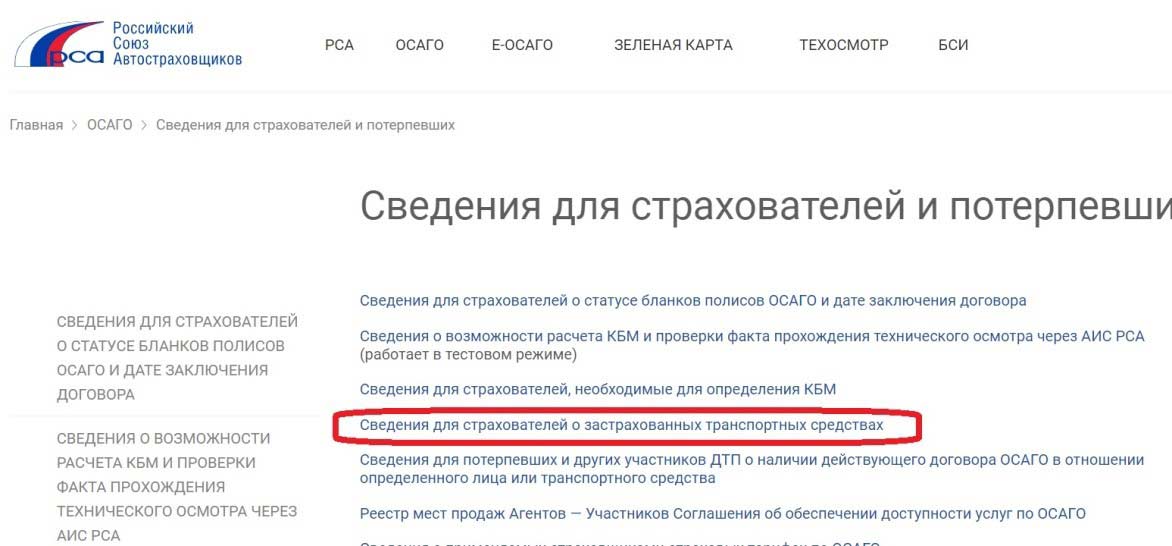

Больше узнать о действии полиса обязательного автострахования можно на страницах Российского Союза Автостраховщиков (РСА). Эта некоммерческая организация была создана для регулирования взаимоотношений между страховщиками и страхователями, а потому предоставляет только актуальные и полезные сведения. В базах данных РСА собраны сведения обо всех полисах ОСАГО, а также информация о водителях и их транспортных средствах, которая используется для вычисления значений корректирующих коэффициентов и их проверки в спорных случаях.

Проверить ОСАГО по базе РСА —

Единая база ОСАГО онлайн (проверить полис)

- Проверить полис ОСАГО онлайн на действительность

- Проверить какая машина застрахована по полису онлайн

- Проверить по машине, какой полис на нее выписан

На сегодняшний день база страховщиков РСА позволяет проверить страховку разными способами: по номеру полиса, по номеру машины и т.

1. Проверка статуса бланка ОСАГО по его номеру в базе РСА.

Перейти на форму проверки статуса ОСАГО на сайте РСА

Проверить бумажный или электронный полис ОСАГО можно по базе данных РСА (Российского Союза Автостраховщиков) и узнать срок его действия можно ниже. Данная форма для проверки как оригинальных полисов,так и электронных e-полисов серии ХХХ, приобретенных ОНЛАЙН! Электронный полис ОСАГО попадает в базу РСА сразу после оформления, однако время от времени из-из-за загруженности баз данных имеется возможность появиться через 1-3 дня. Верный статус для действующей страховки — «находится у страхователя» (однако ежели сразу после приобретения статус всё еще «находится у страховой компании», то это может быть — страховой агент не успеть внести в базу изменения, подождите пару дней и лишь позже бейте тревогу). Несомненно о фальшивом полисе разрешено заявить, как только он в статусе «утратил силу» «напечатан производителем» либо «потерян».

Такая проверка никак не дает 100% убежденности,что пред вами настоящий полис (так как мошенники имели возможность изготовить «дубликат» реального бланка), однако есть возможность выявить очевидные фальшивки и похищенные бумаги. А вот чтоб исключить дубликаты полиса нужно проверить, какой номер машины зарегистрирован сообразно вашему полису…

2. Узнать какой номер автомобиля застрахован по определенному бланку.

Кроме государственного номера, ВИН-кода либо номера кузова, в результатах разрешено выяснить наиболее доскональный статус бланка, к примеру, отчего конкретно страховка не действует (могли преждевременно прекратить договор либо полис мог быть потерян страховой):

Перейти на форму определения автомобиля по номеру полиса

3. Узнать номер полиса по VIN или номеру кузова + проверить, сколько человек вписано в страховку

Это таже проверка как и предшествующая только напротив, тут сообразно данным автомобиля вы спрашиваете в какой страховой компании Вы застрахованы, номер полиса и его вид (с ограничением либо неограниченая).

Ежели страховка ограниченная(на 1-го водителя), то система предложит по номеру и серии водительского удостоверения проверить, вписаны ли ВЫ в страховку (это самая функция возникает в последующем окошке)

Перейти на форму проверки вписанных водителей в полис ОСАГО

Если вы недавно вписывали кого-нибудь в страховку или вносили другие изменения, то по нормативам агенты обязаны в течение 5 дней внести изменения в базу. Поэтому не паникуйте, если через 2-3 дня изменения ещё не в базе РСА.

ВНИМАНИЕ ! Бывает, что долго грузятся окна проверки ОСАГО это связанно с загруженностью баз на стороне РСА, просто немного подождите.

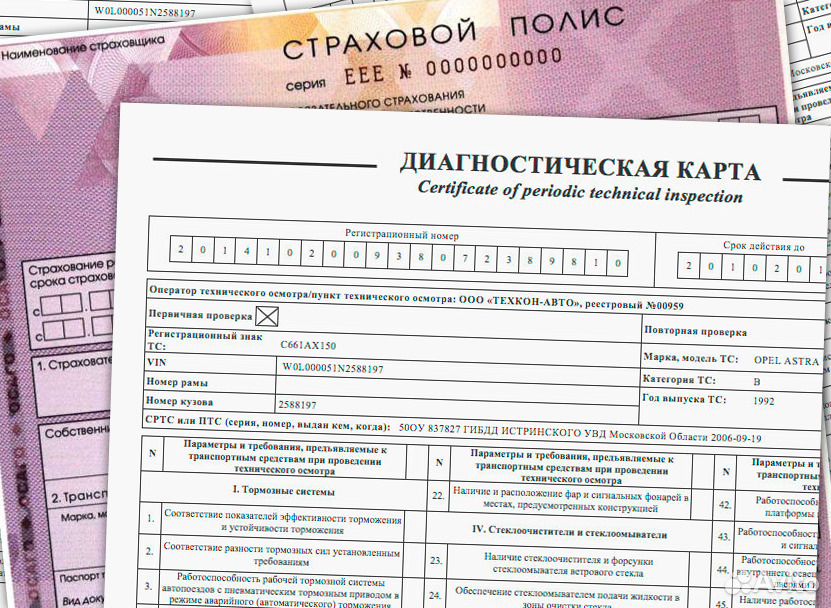

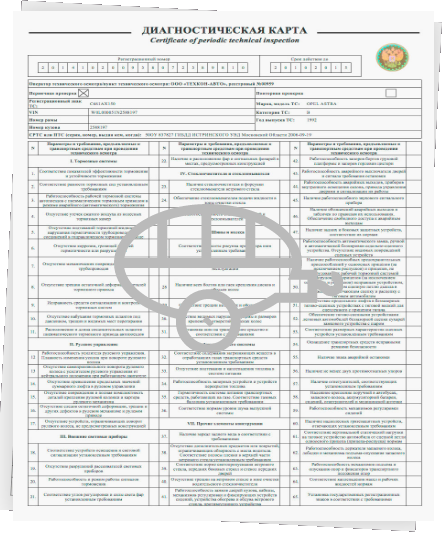

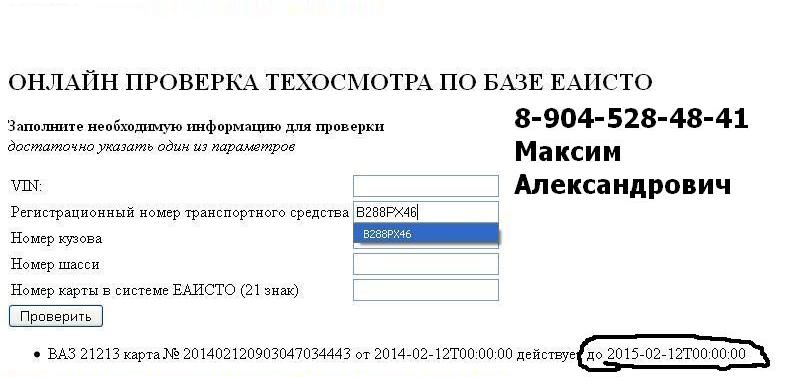

Как проверить диагностическую карту техосмотра по базе РСА в 2020

При покупке автомобиля, а вместе с ним и диагностической карты, следует убедиться в том, что документ не является «пустышкой», и техосмотр был действительно произведен. Убедиться в отсутствии обмана можно, самостоятельно сделав запрос в системе РСА. Если техосмотр был выполнен, сведения о нем будут содержаться в ЕАИСТО.

Убедиться в отсутствии обмана можно, самостоятельно сделав запрос в системе РСА. Если техосмотр был выполнен, сведения о нем будут содержаться в ЕАИСТО.

Что это такое

Для получения полиса ОСАГО или для совершения каких – либо юридических сделок с автомобилем, необходим, чтобы у владельца была на руках техкарта, которая оформляется только компетентным специалистом. Это официальный документ, являющийся подтверждением того, что технологическая проверка авто была пройдена.

Карта составляется на листе формата А4 и содержит данные в табличной форме. Обязательно должны быть занесены результаты проверки основных узлов машины, которые служат для обеспечения безопасности.

В конце таблицы указывается срок действия результатов. По его окончании владелец должен снова предоставить автомобиль для технического осмотра. Проверить результаты осмотра можно, не обращаясь ни в какие учреждения, достаточно лишь зайти на сайт базы РСА и ввести вин – код или государственный номер машины.

Еще несколько лет назад проводить техосмотр можно было лишь после получения страхового полиса, но сегодня действуют иные правила, и получить полис ОСАГО при отсутствии диагностической карты водителю не удастся.

Все данные, полученные экспертом в процессе проверки, заносятся в единую базу ЕАИСТО, которая находится в ведении ГИБДД. Информация сохраняется в течение пяти лет, после чего должна быть обновлена.

Какие сведения содержит

Документ, подтверждающий, что технический осмотр был пройдет, составляется в двух экземплярах, один из которых остается у оператора, второй передается владельцу автомобиля. Возможно составление карты как в бумажном, так и в электронном виде.

Карта может быть распечатана как на обычной бумаге, так и на специальном бланке, имеющим высокую степень защиты. Однако, карта будет иметь законную силу лишь в том случае, если при ее составлении были соблюдены все правила и нормы.

Так, в документе должна быть отображена следующая информация:

- Информация о гражданине, являющимся собственником транспортного средства.

- Идентификационный, уникальный номер документа.

- Перечень узлов машины, которые были проверены специалистом.

- Заключение проверяющего.

- Отметка, повествующая о том, что машина была зарегистрирована в ГИБДД.

- Печать и подпись оператора.

Если в готовом документе были обнаружены какие – либо недочеты и ошибки, они должны быть исправлены в обязательном порядке, в течение двадцати дней с момента получения документа на руки.

Таблица, в которую вписываются данные при проведении технического осмотра авто, содержит более 70 пунктов.

Технический осмотр проводится в несколько этапов:

- сопоставление данных, указанных в сопроводительных документах на авто;

- проверка соответствия авто заявленным в документации параметрам;

- диагностика узлов, агрегатов, отвечающих за исправную работу транспортного средства;

- оформление документации, в том числе и технической карты.

Чтобы проведение осмотра было возможным, владелец авто должен предъявить несколько документов:

- Свой российский паспорт.

- Свидетельство, выданное при регистрации машины в ГИБДД.

- Документ, дающий право на владение данной машиной.

Диагностическая карта заполняется следующим образом:

- Обязательно должна быть указана контактная и персональная информация об операторе ТО, проводящем техническую экспертизу.

- Должны быть указаны данные об автомобиле: год выпуска, номера рамы и кузова, регистрационный номер, серия и номер ПТС.

Диагностическая карта заполняется по мере проверки автомобиля. В соответствующих пунктах анкеты ставятся «галочки» или указывается развернутая информация.

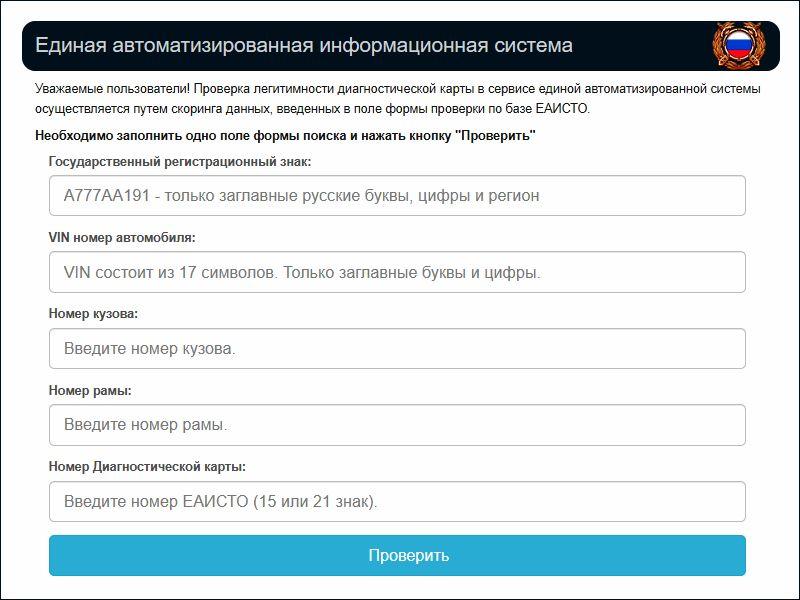

Как проверить диагностическую карту техосмотра по базе РСА

В случае, если карта была куплена у мошенников, даже если она была добавлена в базу, через несколько дней ее удаляют, а полис ОСАГО оказывается недействительным и не может быть использован по назначению.

Так, при проверке через базу ЕАИСТО, водитель машины сможет узнать следующие сведения:

- имеется ли действующая карта в базе и когда она была добавлена;

- уникальный регистрационный номер;

- вин – код машины;

- дата проведения технического осмотра авто;

- дата окончания осмотра.

Для того, чтобы получить информацию, нужно ввести вин – номер машины или государственный номер, выданный при регистрации в ГИБДД.

Также можно провести проверку по официальным базам, представленным на сайтах:

- ГИБДД.

- Компания ОСАГО.

- Федеральная служба судебных приставов.

- ФТС.

Чтобы проверить подлинность ПТС, нужно обратить внимание на:

- правильность пропечатки орнамента по краям технического паспорта;

- качество голограммы. Если документ подлинный, она будет высоко качества, четкая;

- на обратной стороне страницы ПТС должен быть пробит узор — тиснение, который можно прощупать рукой;

- также документ должен иметь водяной знак «RUS».

Также проверить номер карты можно в любом офисе страховой компании, осуществляющей выдачу страховых полисов или кабинете ТО.

Наиболее удобной и часто используемой является проверка по государственному номеру, получаемому при регистрации авто в ГИБДД. Ввести этот номер можно легко и быстро, поскольку он состоит из восьми или десяти цифр.

Однако, данный вид проверки может быть осуществлен только в том случае, если техосмотр проводится повторно, а авто уже было поставлено на учет, в ином случае придется выбрать другой способ проверки информации – по вин – номеру. Результат по запросу можно получить практически сразу, после того, как введенная информация будет обработана.

Для чего нужно

Срок, в течение которого данные о проверке должны быть выложены в базу, законом не устанавливается, чаще всего, результаты можно получить через 2-4 дня. Однако, если обнаружится, что документ о проведении техосмотра фальшивый или содержит недостоверную информацию, его блокируют.

После того, как диагностическая карта получена и найдена в базе, владелец авто может:

- Узнать номер авто и его модель, а также уточнить срок действия диагностической карты.

- Сделать выводы о недобросовестности оператора ТО, если карта не была добавлена в систему и обратиться к другому специалисту до посещения офиса страховой компании.

Недостаточно просто купить авто и ездить на нем, чтобы не возникало никаких проблем с ГИБДД, нужно соблюдать все правила и оформлять нужные документы, в том числе и диагностическую карту, которая выдается после проведения техосмотра, в ходе которого определяется общее состояние машины и делаются выводы о том, пригодна ли она к использованию.

Диагностическая карта обязательно должна быть оформлена для того, чтобы владелец авто мог получить страховой полис КАСКО или ОСАГО, что является обязательным.

Все время иметь при себе карту не нужно, сотрудник ГИБДД может проверить ее наличие в любой момент по базе данных. Если возник страховой случай, и полис действительный, но карту необходимо заменить, согласно действующим правилам, в страховой компании обязаны это сделать, однако придется потратить больше времени на подготовку документов.

Если возник страховой случай, и полис действительный, но карту необходимо заменить, согласно действующим правилам, в страховой компании обязаны это сделать, однако придется потратить больше времени на подготовку документов.

Компенсация в таком случае выплачивается по протоколу ГИБДД, а наблюдение за процессом выплат осуществляет РСА. Менять ОСАГО нужно ежегодно.

Чтобы не попасть на удочку мошенников, обращаться следует только в те СТО, которые одобрены ГИБДД – полный перечень приводится на официальном сайте. Сотрудник инспекции также может оказать водителю помощь при проверке подлинности выданного техпаспорта.

Заниматься оформлением документа следует заблаговременно, с учетом окончания срока действия страхового полиса. Это позволит не остаться без компенсации, если наступит страховой случай, а полис окажется недействительным.

На техническую проверку авто в целом уходит около получаса, однако получить карту так быстро не удастся, сведения о проверке поступают в базу РСА в течение нескольких дней.

Данные в базу заносятся моментально, поэтому, если их там нет, но продавец уверяет, что они появятся через несколько дней, верить не стоит, также как и приобретать карту. Проверка проводится быстро и легко, нужно лишь нажать несколько кнопок и получить результат. Диагностическую справку чаще всего требуют при выдаче страховки, а чтобы не оказаться в глупой ситуации, следует заранее проверить ее наличие в базе.

Видео: Как проверить диагностическую карту техосмотра

Внимание!

- В связи с частыми изменениями в законодательстве информация порой устаревает быстрее, чем мы успеваем ее обновлять на сайте.

- Все случаи очень индивидуальны и зависят от множества факторов. Базовая информация не гарантирует решение именно Ваших проблем.

Поэтому для вас круглосуточно работают БЕСПЛАТНЫЕ эксперты-консультанты!

- Задайте вопрос через форму (внизу), либо через онлайн-чат

- Позвоните на горячую линию:

ЗАЯВКИ И ЗВОНКИ ПРИНИМАЮТСЯ КРУГЛОСУТОЧНО и БЕЗ ВЫХОДНЫХ ДНЕЙ.

Как проверить диагностическую карту техосмотра по базе РСА в 2021

Автор Роман Кузнецов На чтение 6 мин. Просмотров 28 Опубликовано Обновлено

Современный уровень развития технологий, возможность постоянного доступа к ресурсам интернет, во многом способствует предупреждению мошеннических действий в отношении граждан и сохранению их личных средств, в том числе при прохождении диагностики автомобиля. Во избежание недоразумений, перед обращением к страховщикам по вопросу заключения договора ОСАГО, представляется не лишним проверить диагностическую карту техосмотра по базе РСА.

Почему проверяют в РСА и зачем

Необходимость проверки состоятельности диагностической карты автотранспорта, а также периодический контроль наличия сведений о ней в информационной базе данных ЕАИСТО обусловлены следующими причинами:

- Предупреждение оплаты документа несостоятельной диагностики.

В интернете сегодня появилось значительное количество сайтов, предлагающих оформить диагностическую карту от некого лицензированного центра без осмотра транспорта, с оплатой меньше средней по региону. Пытаясь сэкономить время и средства, водители приобретают такие карты, но многие из них юридической силы не имеют, так как не занесены в центральную базу ТО. Одновременно, первичная проверка показывает наличие действительных сведений по базе, через какое-то время информация исчезает.

В интернете сегодня появилось значительное количество сайтов, предлагающих оформить диагностическую карту от некого лицензированного центра без осмотра транспорта, с оплатой меньше средней по региону. Пытаясь сэкономить время и средства, водители приобретают такие карты, но многие из них юридической силы не имеют, так как не занесены в центральную базу ТО. Одновременно, первичная проверка показывает наличие действительных сведений по базе, через какое-то время информация исчезает. - При прохождении диагностики в сервисе первый раз нет гарантии того, что предприятие не было накануне лишено права заниматься этой деятельностью, следовательно, выданные ими документы действительным не является.

- Перед оформлением полиса ОСАГО, одновременно с подлинностью диагностики проверят наличие и уровень скидки бону-малус, значительной степенью влияющий на стоимость страховки.

Водитель должен знать, что если при виновном дорожном происшествии установят факт недействительной диагностики, то страховая компания имеет право истребовать со страхователя сумму, потраченную на возмещение убытков и нанесённого ущерба третьим лицам виновником аварии.

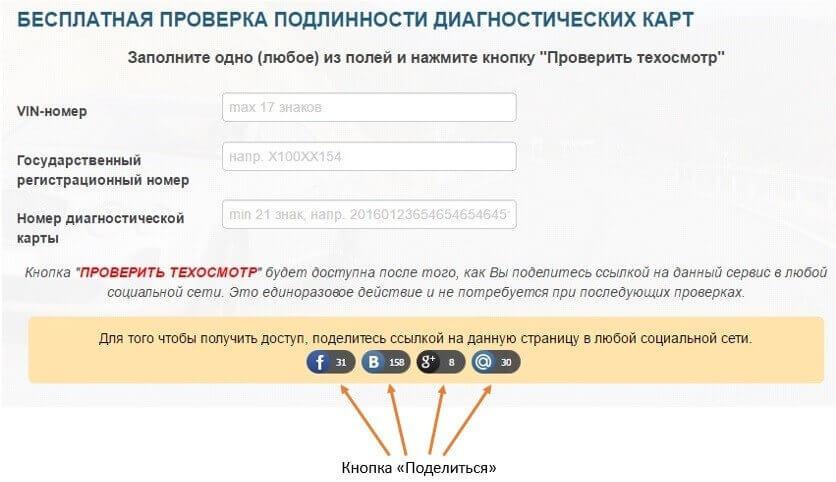

Как проверить диагностическую карту в базе ЕАИСТО

Онлайн проверка подлинности по базе ЕАИСТО (БД) не составит труда для подавляющего большинства пользователей интернета. Как проверить техосмотр. Запросные формы размещены на сайтах, которые способны выдать оперативную информацию бесплатно.

Поля для подготовки запроса требуют заполнения одного из следующих сведений:

- Vin-номер;

- знак государственной регистрации авто;

- цифровая регистрация кузова;

- полный номер карты диагностического исследования.

Для запуска поиска по базе достаточно заполнения одного из полей формы, например: по номеру автомобиля. Ответ на запрос может быть представлен следующими ответами системы:

- Успешный ответ, свидетельствующий о действительном техническом осмотре. – отображает актуальную информацию о номерных знаках узлов и агрегатов автотранспорта, дате окончания срока действия карты диагностики.

- Авто необходимо пройти диагностическое исследование.

Поля отображают действительную информацию о транспортном средстве, но срок диагностики уже минул.

Поля отображают действительную информацию о транспортном средстве, но срок диагностики уже минул. - Если информация по запросу не обнаружена (экран «карта не найдена»), то можно сделать вывод о том, что автомобиль на диагностику не представлялся или владелец получил несостоятельную диагностику.

Следует обратить внимание, что декларирование заявлений о мгновенном обновлении информация базы после внесения данных, актуально только при бесперебойной коммуникации с диагностическими пунктами проверки автомашин.

Типичные ошибки и проблемы при работе с сервисом

Если итогом проверки по получен ответ «карта не найдена», то сразу напрашивается вывод, что владелец столкнулся с поддельным документом или мошенничеством. Но не всегда это утверждение верно. Причина отсутствия информации может быть связана со следующими обстоятельствами:

- не были корректно введены данные в форму проверочного запроса, поэтому для проверки необходимо попробовать внести данные иные поля или использовать «экран» запроса другого сайта;

- введены не корректные регистрационные сведения автомобиля оператором технического осмотра в пункте диагностического исследования, например регистрационного номера или vin кузова, и утвердиться в этом поможет, также неоднократное введение запроса о проверке данных БД с разными параметрами;

- допускаются ошибки при выгрузке данных с автоматизированных рабочих мест станций диагностики в БД, например, отсутствовала техническая возможность, а затем данные направить просто забыли;

- последний и самый неприятный вариант – водитель получил фальшивку вместо диагностического документа.

Что бы исключить вероятность отсутствия диагностики по ошибке, следует незамедлительно обратиться в центр, проводивший технический осмотр, для решения вопроса по существу.

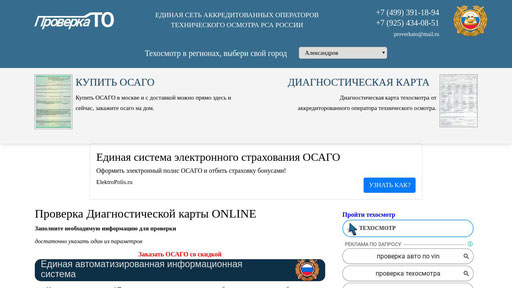

Как еще проверить диагностическую карту

Дополнительно можно проверить техосмотр по базе РСА, например, когда автомобиль был приобретен недавно, и необходимо оформлять полис ОСАГО, а на руках имеется действующая диагностика. База данных автостраховщиков содержит в себе не только сведения о выданных полисах, но о документах диагностики, без которых их оформление происходить не могло.

Одним из самых простых способов выявить подделку, собственно с чего и стоит начинать проверку после получения на руки диагностической карты, её соответствие стандартам, предусмотренным нормативными документами, в их числе:

- наличие индивидуального номера – кода;

- отображение информации о пункте контроля, осуществляющем диагностическое исследование;

- таблицы оценки работы узлов и агрегатов автомобиля, состояния наружных приборов освещения и подобного;

- общего заключение о том, что транспортное средство отвечает требованиям безопасности;

- даты проведения осмотра и окончания действия карты;

- подписи лица, ответственного за проверку авто;

- документ распечатывается двумя экземплярами с одинаковой юридической силой;

Следует знать, что при отрицательном результате проверки диагностической карты в базе ЕАИСТО, можно обратиться в пункт диагностики, где храниться второй экземпляр не менее трёх лет с момента исследования авто.

Что делать если карта не прошла проверку

При наличии оснований считать, что водителю предоставили карту диагностики ненадлежащего содержания или усматриваются признаки мошенничества, то ему следует в кротчайшие сроки обратиться с заявлением в правоприменительные органы. К заявлению с обстоятельствами происшествия приложить копии полученных документов, реквизиты организации (лиц), выдавших карту и иных сведений важных для ведения дела.

Ранее за незаконные манипуляции с диагностическими картами ответственность наступала в отношении операторов техосмотра по с.14.4.1. КоАП РФ. Сегодня, за те же нарушения, предусматривается уголовная ответственность на основании следующего:

- Диагностическая карта – официальный документ. Этот признак определяется п.2.ст.1 ФЗ №170 «О техосмотре», где задекларировано, что карта представляет собой документ, свидетельствующий о возможности участвовать в транспортном движении на территории и за пределами страны.

- Подделка документов и иного предусматривает уголовную ответственность в соответствии с пунктом первым статьи 327 УК РФ и карается мерами ограничения свободы или принудительным трудом, тюремным заключением до двухлетнего срока. Пункт 2 той же статьи рассматривает обстоятельства отягощающие вину и увеличения времени лишения свободы до четырёх лет тюремного заключения;

- Если распространением недействительных диагностических карт занимались агенты, то они могут привлекаться по статье 204 УК РФ, где самое строгое наказание предусматривает тюремное заключение до трехлетнего срока.

Водителям следует знать, что использование поддельных документов, преследуется также статьёй 327 УК РФ, которая за это деяние предусматривает перечень наказаний. Самым строгим представлено – арест на срок до шести месяцев.

О том, можно ли сделать диагностическую карту для ОСАГО без осмотра автомобиля, вы можете узнать далее.

По всем спорным вопросам вы можете обратиться к нашему юристу. Обязательно подскажем выход в вашей ситуации на бесплатной консультации.

Обязательно подскажем выход в вашей ситуации на бесплатной консультации.

Просьба оценить пост и поставить лайк.

Как проверить техосмотр (диагностическую карту) по базе, на подлинность

Статья рассказывает, как проверить диагностическую карту техосмотра по базе, и разъясняет доступные способы проверки документа.

Дорогие читатели! Для решения вашей проблемы прямо сейчас, получите бесплатную консультацию — обратитесь к дежурному юристу в онлайн-чат справа или звоните по телефонам:Вам не нужно будет тратить свое время и нервы — опытный юрист возмет решение всех ваших проблем на себя!

Зачем нужно проверять диагностическую карту

Определить подлинность карты нужно, поскольку отсутствует серьезная защита на документе. При желании, можно легко подделать как саму карту, так и подписи экспертов. При осмотре возникнут проблемы, если обнаружится, что карта была подделана. Нужно проверить диагностическую карту автомобиля, чтобы получить страховку.

При желании, можно легко подделать как саму карту, так и подписи экспертов. При осмотре возникнут проблемы, если обнаружится, что карта была подделана. Нужно проверить диагностическую карту автомобиля, чтобы получить страховку.

Все легальные карты занесены в базу ЕАИСТО. Если найти документ в базе не удалось, значит, карта поддельная. Когда поиск техосмотра на автомобиль не дает результатов, невозможно оформление полиса ОСАГО. Страховщик имеет право отказаться платить компенсацию, когда данные карты техосмотра были ликвидированы из базы после покупки полиса.

Итак, проверка техосмотра по базе ЕАИСТО нужна, чтобы узнать актуальную информацию об автомобиле.

Как проверить карту онлайн

Есть несколько способов, как проверяется карта.

4 полезных сайтов для поиска информации:

- Сайт проверкато.рф. Сначала требуется узнать номер диагностической карты. Заполняется форма на сайте, и автоматизированная система дает ответ.

- Портал texosmotr-nedorogo.

com. Анализ техосмотра ЕАИСТО проводится бесплатно. Иногда появления информации придется подождать. Нельзя исключить возникновение технических сбоев системы.

com. Анализ техосмотра ЕАИСТО проводится бесплатно. Иногда появления информации придется подождать. Нельзя исключить возникновение технических сбоев системы. - Сайт kbm-osago.ru. Проверяется информация, когда заполнены 4 строки в форме поиска. Вопрос, как проверить диагностическую карту техосмотра по онлайн-базе, решается быстро. Пользователям сайта не нужно проходить регистрацию и оставлять свой номер телефона. На сайте указывается, что система сохранит в тайне конфиденциальные сведения.

- Сервис techosmotra.net. Вы найдете нужную информацию бесплатно. Чтобы уточнить сведения насчет прохождения осмотра, нужно заполнить один из параметров формы.

Существуют бесплатные и платные сервисы для поиска данных.

Как пробить документ через базу РСА

Нет проверки через базу РСА, она осуществляется с помощью базы ЕАИСТО. Например, можно воспользоваться порталом au-plus.ru и узнать ответ.

Совет. Не стоит доверять обещаниям, что сведения о прохождении осмотра занесут через пару дней. На самом деле, информация должна сразу же поступить в базу.

На самом деле, информация должна сразу же поступить в базу.

Информационная система даст ответ, как проверить техосмотр, если ввести номер vin или государственный номер.

Лучше доверять данные при проверке операторам, которые прошли аккредитацию. Тогда можно быть уверенным, что конфиденциальные сведения никуда не исчезнут. Сайт проверкато.рф – это источник, аккредитованный РСА. Если коммерческая фирма подтвердила прохождение технического осмотра, нет гарантии, что проверка действительна пройдена. Поэтому нужно проверить подлинность диагностики. В сети много непроверенных источников, потому надежнее доверять операторам, аккредитованным Российским союзом автостраховщиков.

Нужно знать vin, государственный номер либо № карты, чтобы получить данные техосмотра по базе РСА. Причем наличие карты по базе ГИБДД нужно узнавать регулярно. Информация может исчезнуть из базы. В этом случае нельзя будет получить полис.

Как узнать пройденный километраж

При покупке транспорта с рук зачастую возникает вопрос: как узнать реальный пробег авто? Владельцы машин идут на хитрость, скручивают показания прибора, чтобы утаить, сколько успели пройти километров. Легко удаляется информация о пройденных километрах на европейских авто. Поэтому важно проверить километраж авто.

Легко удаляется информация о пройденных километрах на европейских авто. Поэтому важно проверить километраж авто.

4 совета по проверке километража:

- Посмотрите, как выглядит салон машины. Продавленные сиденья и стертая панель говорят о длительных поездках.

- Проверьте одометр. Если прибор скручивали, на нем остаются следы.

- Проверьте место под капотом. Талоны расскажут о работах, прошедших по ремонту и датах их проведения. Если нашли талоны, внимательно прочитайте. Обычно там находится информация о пройденных расстояниях.

- Снимите защитное покрытие и рассмотрите ремень ГРМ. Изношенный ремень и небольшие цифры на спидометре предупреждают, что хозяин авто ведет нечестную игру. Если видите, что ремень новый, а пробег у машины большой, это также должно настораживать.

Если выполнить все советы, то уменьшится риск обмана при заключении сделки.

Нюансы проверки

Система работает нестабильно. Иногда случаются сбои при поиске по номеру. Приходится подождать, чтобы узнать прохождение ТО у авто. Отсутствует официальный сервис, где можно узнать о пройденных осмотрах. Сайт ЕАИСТО ГИБДД не дает проверить сведения. Можно лишь зарегистрироваться и посмотреть личный кабинет оператора. Причем, если о нем изменяются сведения, то закрывается учетная запись. Когда страховщик проверяет информацию, то выгрузка сведений происходит из базы ЕАИСТО.

Иногда случаются сбои при поиске по номеру. Приходится подождать, чтобы узнать прохождение ТО у авто. Отсутствует официальный сервис, где можно узнать о пройденных осмотрах. Сайт ЕАИСТО ГИБДД не дает проверить сведения. Можно лишь зарегистрироваться и посмотреть личный кабинет оператора. Причем, если о нем изменяются сведения, то закрывается учетная запись. Когда страховщик проверяет информацию, то выгрузка сведений происходит из базы ЕАИСТО.

Заключение

Отсутствие информации говорит, что нужно обратиться к надежному оператору и получить талон. Проблем с оформлением обязательного полиса не возникнет, если машина прошла осмотр. Если вы знаете, что в единую систему не внесли информацию, значит, недобросовестному оператору удалось обмануть автовладельца. Придется заниматься поиском другого оператора.

Как проводится проверка диагностической карты техосмотра по базе РСА?

Государственный технический осмотр транспортного средства ранее осуществлялся ГИБДД. В настоящее время таким осмотром занимаются операторы или коммерческие фирмы. Операторы выдают владельцам транспортных средств диагностические карты, которые, обычно, печатаются на копировальном устройстве и никакими степенями защиты не наделяются.

В настоящее время таким осмотром занимаются операторы или коммерческие фирмы. Операторы выдают владельцам транспортных средств диагностические карты, которые, обычно, печатаются на копировальном устройстве и никакими степенями защиты не наделяются.

Часто возникает вопрос: «Является ли та или иная диагностическая карта подлинной?» Поэтому для водителей важным является вопрос о проверке данного документа на подлинность. Эта проблема будет максимально рассмотрена в данной статье.

Диагностическая карта РСА

После приобретения автомобиля необходимо пройти технический осмотр и приобрести полис ОСАГО. На каждый автомобиль оформляется диагностическая карта, в которую вносятся записи о числе проверок ТС, данные о техническом состоянии автомобиля, разрешение на эксплуатацию транспортного средства. Действие карты продолжается от полугода до двух лет. Срок действия карты зависит от характеристики автомобиля:

- года выпуска;

- типа;

- состояния деталей машины;

- других особенностей ТС.

Внешне диагностическая карта выглядит как обычный лист А4, на котором стоит подпись и печать организации, проводящей техосмотр транспортного средства.

Проверка диагностической карты

В связи с тем, что диагностическую карту легко подделать, на данный момент существуют способы для ее проверки. Для этого созданы специальные базы:

| База | Обязанности | Дополнительная информация |

| База Союза Автостраховщиков РФ | Регулирует отношения между участниками страхования транспорта; проводит работу по улучшению системы страхования; защищает клиентов; упорядочивает процессы страхования в ОСАГО; принимает жалобы от граждан по вопросу страхования внутри международной системы «зеленой карты». | Под началом РСА действуют следующие базы: проверяющие, какая организация выпустила полис ОСАГО; устанавливающие КБМ; проводящие регистрацию подлинности договоров ОСАГО; базы, которые хранят данные о застрахованных ТС; содержащие информацию по тарифам страхования; база о законодательных актах в сфере ответственности граждан, владельцев ТС; сведения о профессиональной аттестации экспертов технического осмотра; список специальных учебных заведений, где эксперт-техник может пройти повышение квалификации, обладая аккредитацией; справочник на стоимость деталей для ТС, оплату и время на восстановление пострадавшего транспортного средства; места расположения организаций, осуществляющих осмотр; перечень организаций по выдаче электронного полиса ОСАГО. |

| Единая база автостраховщиков ГИБДД | Следит за соблюдением ПДД. Принимает решение о допуске ТС к эксплуатации. Организует экзамены для желающих получить водительское удостоверение на вождение транспортного средства. | На сайте Госавтоинспекции в базе данных ГИБДД можно проверить водительское удостоверение на подлинность в режиме реального времени; узнать, есть ли текущая задолженность по штрафам и другие проблемы с автомобилем и водителем. Есть возможность проверить дату проверки. Существует возможность узнать места расположения пунктов ГИБДД и пунктов оформления ДТП. |

| Единая Автоматизированная Информационная Система Техосмотра | Записаны комплектующие автомобиля, его государственный регистрационный знак и VIN-номер, данные ТО после прохождения. | База ЕАИСТО относится к ГИБДД |

| ТС — ЕАИСТО | Система собирает сведения обо всех ДК и ТО. За отсутствие ДК необходимо уплатить компенсацию. |

Процедура проверки по базе РСА

Процедура проверки карты диагностики по данным РСА не представляет особой сложности. Для этого нужно уметь владеть компьютером и иметь выход в интернет. Способов проверки несколько:

Для этого нужно уметь владеть компьютером и иметь выход в интернет. Способов проверки несколько:

- по VIN-номеру транспортного средства;

- по гос. номеру автомобиля;

- по данным диагностической карты.

Проверка техосмотра по базе РСА может быть произведена по номеру диагностической карты. Проверка диагностической карты по базе РСА признано наиболее надежным способом осуществления данного рода процедуры. О том, как проверить техосмотр по базе РСА, можно понять по подсказкам, которые есть на сайте РСА. Для проверки техосмотра РСА нужно:

- Войти на сайт проверки.

- Ввести номер диагностической карты.

- Пройти проверку «Я не робот».

- Нажать на клавишу «Проверить».

- Ознакомиться с данными

Для проверки диагностической карты РСА нужно заполнить форму, которая находится на сайте. Заполнение любого из полей формы даст ответ о том, является ли карта действующей или нет.

Проверка ТО по базе РСА может быть проведена по номеру транспортного средства. Для такой проверки достаточно внести в форму номер автомобиля. Не имеет значения для проверки, является ли вносящий номер владельцем транспортного средства, но проверка будет осуществлена. В результате появится одна из записей:

Для такой проверки достаточно внести в форму номер автомобиля. Не имеет значения для проверки, является ли вносящий номер владельцем транспортного средства, но проверка будет осуществлена. В результате появится одна из записей:

- ТО прошел.

- Транспортному средству требуется ТО.

- Автомобиля нет в базе (новый автомобиль освобожден от ТО на первые три года).

Таким образом, база РСА — это удобный сайт для проверки вопросов, возникающих к владельцу и самому транспортному средству. Благодаря данной инстанции можно избежать множества проблем при покупке автомобиля в дальнейшем.

Ознакомьтесь с диагностической картой на базе EASTO

ПРОВЕРКА ЦЕЛОСТНОСТИ ДИАГНОСТИЧЕСКОЙ КАРТОЧКИ

БЕСПЛАТНО ПРОВЕРИТЬ ТЕХНИЧЕСКУЮ ИНСПЕКЦИЮ В БАЗЕ ДАННЫХ EAISTO

В связи с недавним ростом количества мошенников на рынке, которые продают полисы ОСАГО без фактического технического осмотра, мы решили предоставить дополнительную бесплатную услугу проверки диагностических карт. Если вы подозреваете, что выданная вам диагностическая карта является мошенничеством, вы можете проверить это, подав заявку на нашем веб-сайте и предоставив минимум необходимых личных данных.

Если вы подозреваете, что выданная вам диагностическая карта является мошенничеством, вы можете проверить это, подав заявку на нашем веб-сайте и предоставив минимум необходимых личных данных.

НЕЗАКОННАЯ ТЕХНИЧЕСКАЯ ОСМОТР

ЧАСТО ВЫПОЛНЯЕТСЯ ПРИ ПОЛУЧЕНИИ СТРАХОВКИ ОСАГО

Обычно есть небольшие фирмы, которые предоставляют услуги по оформлению полисов ОСАГО от уважаемых страховых компаний. Владелец транспортного средства получает страховой полис ОСАГО и направление к месту техосмотра, но не саму диагностическую карту.

ОТВЕТСТВЕННОСТЬ ЗА СУБРОГАЦИЮ

БУДЕТ НАЛОЖЕН НА ВЛАДЕЛЬЦА КАРТЫ МОШЕННИЧЕСТВА

Эти мошенничества выпускают полностью подписанную и проштампованную карту, которая выглядит абсолютно как настоящая, но без или с фальшивым регистрационным номером карты в базе данных EAISTO.Хотя обманули именно вас, вся ответственность будет возложена на вас как на владельца транспортного средства. Недобросовестные страховые компании-посредники никогда не упоминают, что в случае автомобильной аварии держатель страхового полиса на основе карты диагностики мошенничества несет все соответствующие виды ответственности.

Страховая компания возместит потерпевшему расходы, но незамедлительно направит требование СУБРОГАЦИИ держателю полиса ОСАГО с картой диагностики мошенничества в соответствии с подпунктом «И» пункта 1 статьи 14 Закона об ОСАГО «Суброгация» Запрос».

КАК ПРОВЕРИТЬ ЦЕЛОСТНОСТЬ ДИАГНОСТИЧЕСКОЙ КАРТОЧКИ

В БАЗЕ ДАННЫХ ДИАГНОСТИЧЕСКИХ КАРТОЧЕК ЮАР (ЭАИСТО)

Новый закон о техническом осмотре внес массу изменений в этот порядок, чтобы существенно упростить жизнь автовладельцам. Основным нововведением стала передача полномочий по инспектированию силами полиции частным организациям, которые теперь именуются операторами технических инспекций. Вместо техосмотра в настоящее время выдается диагностическая карта, в которой указывается вся информация о проверке, прошедшей во время ТИ, и соответствии (или иным образом) транспортного средства законодательным нормам.

Эта база данных позволяет проверить любую бумажную копию через Интернет, в режиме онлайн, исключив введение в заблуждение представителей страховых компаний, которым этот документ нужен для регистрации держателей страховых полисов. Чтобы облегчить аутентификацию диагностической карты в базе данных EAISTO, каждая карта имеет уникальный номер, который позволяет быстро идентифицировать ее.

Чтобы облегчить аутентификацию диагностической карты в базе данных EAISTO, каждая карта имеет уникальный номер, который позволяет быстро идентифицировать ее.

ДИАГНОСТИЧЕСКАЯ КАРТА ТЕХНИЧЕСКОГО ОСМОТРА

ЧТО ЭТО И ПОЧЕМУ НЕОБХОДИМО ПРОВЕРИТЬ

Диагностическая карта технического осмотра — это документ, который должен иметь каждый автовладелец.Необходимо оформить страховой полис, который определит вашу уверенность и спокойствие за рулем. Очень важно убедиться, что ваша инспекционная карта оформлена на законных основаниях и действительна до наступления страхового случая. Часто возникают ситуации, когда после аварии выясняется, что карта выпущена нелегально, и страховой полис истекает.

Вот почему мы предоставляем вам возможность протестировать диагностическую карту осмотра в режиме онлайн. Раньше только уполномоченные операторы могли использовать одну базовую диагностическую карту.Теперь это доступно абсолютно каждому. Не упускайте шанс убедиться, что ваш документ оформлен на законных основаниях и вы надежно защищены от неприятностей.

БЕСПЛАТНАЯ УСЛУГА ПРОВЕРКИ ДИАГНОСТИЧЕСКИХ КАРТОЧЕК

ПРЕДОСТАВЛЯЕТСЯ ООО «УРАПУБ-ИНФОРМ», ЧЛЕН ГРУППЫ «УЦЭПС АТ»

Атаки на сигнатуры RSA

Facebook организовывал CTF на прошлой неделе, и им потребовалась криптовалюта. Я согласился, пропустил стыковочный рейс в Фениксе, пока строил его, и в конце концов предоставил им одну идею, которую я давно хотел попробовать.К сожалению, как и в случае с последней задачей, которую я написал для CTF, кто-то решил ее с помощью инструмента, а не вручную (как в старые добрые времена). Вы можете прочитать краткое описание здесь, или вы можете прочитать более сложное здесь.

Вызов

Проблемой был только файл с именем capture.pcap . Открытие его с помощью Wireshark обнаружит сотни рукопожатий TLS. Один из умных способов найти здесь ключ — отфильтровать их с помощью ssl.alert_message .

Отсюда мы могли наблюдать фатальное предупреждение , отправляемое от клиента на сервер сразу после сервера Hello Done .

ммм

Существует несколько гипотез. Один из способов угадать, что пошло не так, — запустить эти пакеты на openssl s_client с опцией -debug и посмотреть, почему клиент решает разорвать соединение в этой точке рукопожатия. Или если бы у вас была хорошая интуиция, вы могли бы напрямую проверить подпись 🙂

После осознания того, что подпись была неправильной , и что это было сделано с помощью RSA , одной из очевидных атак здесь является атака RSA-CRT ! Сбои в RSA случаются иногда по злонамеренным причинам (лазеры!) Или просто из-за случайных ошибок, которые могут произойти в различных частях оборудования.Один случайный сдвиг бита — и у вас ошибка. Если это происходит не в том месте, в неподходящее время, у вас криптографический сбой!

RSA-CRT

RSA медленный, хотя и не такой быстрый, как симметричное шифрование: я все еще могу делать 414 подписей в секунду и проверять 15775 подписей в секунду (согласно скорости openssl rsa2048 ).

Давайте вспомним подпись RSA. По сути, это противоположность шифрования с помощью RSA: вы расшифровываете свое сообщение и используете расшифрованную часть в качестве подписи.

Чтобы проверить подпись над сообщением, вы выполняете те же вычисления над подписью, используя публичную экспоненту , которая возвращает вам сообщение:

Здесь мы помним, что \ (N \) — это общедоступный модуль, используемый как в операциях подписи, так и в операциях проверки. Пусть \ (N = pq \) с \ (p, q \) двумя большими простыми числами.

Это основа RSA. Его безопасность зависит от твердости до коэффициента \ (N \).

Я не буду здесь больше говорить о RSA, поэтому проверьте Википедию), если вам нужно резюме =)

Для многих из вас, читающих это, также очевидно, что вы не подписываете сообщение напрямую .Сначала вы его хешируете (это хорошо, особенно для больших файлов) и дополняете в соответствии с некоторыми спецификациями. Я расскажу об этом в следующих разделах, так как это различие не важно для нас сразу. Теперь у нас достаточно предыстории, чтобы поговорить о Китайской теореме об остатках (CRT), которая является теоремой, которую мы используем, чтобы ускорить приведенное выше уравнение.

Так что, если бы мы могли выполнить расчет по модулю \ (p \) и \ (q \) вместо этого огромного числа \ (N \) (обычно 2048 бит)? Давайте остановимся на том, что, если, потому что это именно то, что мы будем делать:

Здесь мы вычисляем две частичные сигнатуры, одну mod \ (p \), одну mod \ (q \).С \ (d_p = d \ pmod {p-1} \) и \ (d_q = d \ pmod {q-1} \). После этого мы можем использовать CRT, чтобы сшить эти частичные подписи вместе, чтобы получить полную.

Я не буду вдаваться в подробности, если вы хотите узнать, как работает ЭЛТ, вы можете найти объяснение в моей последней статье.

Атака сбоя RSA-CRT

Теперь представьте, что ошибка возникает в одном из уравнений mod \ (p \) или \ (q \):

Здесь из-за сбоя одной из операций (\ (\ widetilde {s_2} \)) мы получаем неверную подпись \ (\ widetilde {s} \).e — m, N) \) выдаст \ (p \)! И, как я сказал ранее, если вы знаете факторизацию общедоступного модуля \ (N \), то это игра по сравнению с .

Применение атаки RSA-CRT

Теперь, когда мы разобрались с этим, как нам применить атаку на TLS?

TLS имеет разные виды обмена ключами , некоторые базовые и некоторые эфемерные (прямой безопасный). Базовый обмен ключами , который мы часто использовали в прошлом, довольно прост: клиент использует открытый ключ RSA, найденный в сертификате сервера, для шифрования общего секрета с ним .Затем обе стороны извлекают сеансовые ключи из этого общего секрета

.Теперь, если клиент и сервер соглашаются выполнить обмен ключами прямой защиты , они будут использовать что-то вроде Диффи-Хеллмана или Эллиптической кривой Диффи-Хеллмана, а сервер подпишет свой эфемерный (EC) открытый ключ DH с помощью его долгосрочный ключ . В нашем случае его открытый ключ — это ключ RSA, и ошибка происходит во время этой конкретной подписи.

Теперь, что за сообщение подписывается? Нам нужно проверить TLS 1.RFC от 2:

struct {

select (KeyExchangeAlgorithm) {

...

case Угрозы информационной безопасности — GeeksforGeeks

В области информационной безопасности угроз может быть множество, например атаки на программное обеспечение, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации.

Угроза может представлять собой все, что может использовать уязвимость для нарушения безопасности и негативного изменения, стирания, повреждения объекта или интересующих объектов.

Программные атаки — это атаки вирусов, червей, троянских коней и т. Д. Многие пользователи считают, что вредоносные программы, вирусы, черви, боты — это одно и то же. Но они не одинаковы, сходство только в том, что все они представляют собой вредоносные программы, которые ведут себя по-разному.

Вредоносное ПО — это сочетание двух терминов: вредоносное ПО и программное обеспечение. Таким образом, вредоносное ПО в основном означает вредоносное программное обеспечение, которое может быть навязчивым программным кодом или чем-либо, предназначенным для выполнения вредоносных операций в системе.Вредоносные программы можно разделить на 2 категории:

- Способы заражения

- Действия вредоносного ПО

Вредоносные программы на основе заражения Метод следующие:

- Вирус — У них есть возможность реплицировать себя, подключая их к программе на главном компьютере, например песни, видео и т. Д., А затем они путешествуют все по Интернету. Ther Creeper Virus был впервые обнаружен в ARPANET. Примеры включают файловый вирус, макровирус, вирус загрузочного сектора, скрытый вирус и т. Д.

- Черви — Черви также самовоспроизводятся по своей природе, но они не подключаются к программе на главном компьютере. Самая большая разница между вирусами и червями заключается в том, что черви знают о сети. Они могут легко перемещаться с одного компьютера на другой, если сеть доступна, и на целевой машине они не причинят большого вреда, например, они будут занимать место на жестком диске, замедляя работу компьютера.

- Троян — Понятие трояна полностью отличается от вирусов и червей.Название «Троян» происходит от сказки «Троянский конь» в греческой мифологии, которая объясняет, как греки смогли войти в укрепленный город Трою, спрятав своих солдат в большом деревянном коне, подаренном троянцам. Троянцы очень любили лошадей и слепо доверяли подарку. Ночью солдаты появились и напали на город изнутри.

Их цель состоит в том, чтобы скрыть себя внутри программного обеспечения, которое кажется законным, и когда это программное обеспечение запускается, они будут выполнять свою задачу либо кражи информации, либо с любой другой целью, для которой они созданы.

Они часто предоставляют бэкдор-шлюз для вредоносных программ или злонамеренных пользователей, которые могут проникнуть в вашу систему и украсть ваши ценные данные без вашего ведома и разрешения. Примеры включают FTP-трояны, прокси-трояны, трояны удаленного доступа и т. Д.

- Боты — : можно рассматривать как продвинутую форму червей. Это автоматизированные процессы, которые предназначены для взаимодействия через Интернет без участия человека. Они могут быть хорошими или плохими. Вредоносный бот может заразить один хост и после заражения создаст соединение с центральным сервером, который будет предоставлять команды всем зараженным хостам, подключенным к этой сети, под названием Botnet.

Вредоносное ПО на основе Действия:

- Рекламное ПО — Рекламное ПО не совсем вредоносное, но оно нарушает конфиденциальность пользователей. Они отображают рекламу на рабочем столе компьютера или в отдельных программах. К ним прилагается бесплатное программное обеспечение, что является основным источником дохода для таких разработчиков. Они отслеживают ваши интересы и показывают релевантную рекламу. Злоумышленник может внедрить вредоносный код в программное обеспечение, а рекламное ПО может отслеживать действия вашей системы и даже взломать вашу машину.

- Шпионское ПО — Это программа или, можно сказать, программное обеспечение, которое отслеживает ваши действия на компьютере и раскрывает собранную информацию заинтересованной стороне. Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются и сидят тихо, чтобы избежать обнаружения.

KEYLOGGER — один из наиболее распространенных примеров шпионского ПО. Основная задача кейлоггера — записывать нажатия клавиш пользователем с отметкой времени. Таким образом можно получить интересную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. Д.

- Ransomware — Это тип вредоносного ПО, которое либо зашифрует ваши файлы, либо заблокирует ваш компьютер, сделав его недоступным частично или полностью. Затем отобразится экран с запросом денег, то есть выкупа в обмен.

- Scareware — Он маскируется под инструмент, помогающий исправить вашу систему, но когда программное обеспечение запускается, оно заразит вашу систему или полностью разрушит ее. Программное обеспечение отобразит сообщение, которое напугает вас и заставит предпринять некоторые действия, например заплатить им, чтобы исправить вашу систему.

- Руткиты — предназначены для получения root-доступа или, можно сказать, административных привилегий в пользовательской системе. Получив root-доступ, злоумышленник может делать что угодно — от кражи личных файлов до личных данных.

- Зомби — Они работают аналогично шпионскому ПО. Механизм заражения такой же, но они не шпионят и не крадут информацию, а ждут команды от хакеров.

- Кража интеллектуальной собственности означает нарушение прав интеллектуальной собственности, таких как авторские права, патенты и т. Д.

- Кража личных данных означает действия кого-либо еще для получения личной информации человека или доступа к важной информации, которая у него есть, например, доступ к компьютеру или учетной записи в социальных сетях человека путем входа в учетную запись с использованием своих учетных данных.

- Воровство оборудования и информации в наши дни увеличивается из-за мобильной природы устройств и увеличения информационной емкости.

- Саботаж означает уничтожение веб-сайта компании с целью утраты доверия со стороны ее клиента.

- Вымогательство информации означает кражу собственности или информации компании для получения взамен оплаты. Например, вымогатель может заблокировать файл жертвы, сделав его недоступным, что заставит жертву произвести оплату в обмен. Только после оплаты файлы жертвы будут разблокированы.

Это атаки старого поколения, которые продолжаются и в наши дни с каждым годом. Помимо них есть много других угроз. Ниже приводится краткое описание этих угроз нового поколения.

- Технология со слабой безопасностью — С развитием технологий, с каждым днем на рынке выпускается новый гаджет. Но очень немногие из них полностью защищены и соответствуют принципам информационной безопасности. Поскольку рынок очень конкурентный, фактор безопасности подвергается риску, чтобы сделать устройство более современным. Это приводит к краже данных / информации с устройств

- Атаки на социальные сети — В этом случае киберпреступники идентифицируют и заражают группу веб-сайтов, которые посещают лица определенной организации, чтобы украсть информацию.

- Вредоносное ПО для мобильных устройств — Говорят, что при подключении к Интернету безопасность подвергается опасности. То же самое и с мобильными телефонами, где игровые приложения созданы для того, чтобы побудить пользователя загрузить игру и непреднамеренно установить на устройство вредоносное ПО или вирус.

- Устаревшее программное обеспечение безопасности — В связи с появлением новых угроз каждый день обновление программного обеспечения безопасности является необходимым условием для создания полностью защищенной среды.

- Корпоративные данные на личных устройствах — В наши дни каждая организация следует правилу BYOD.BYOD означает, что принесите на рабочее место собственное устройство, такое как ноутбуки или планшеты. Очевидно, что BYOD представляют серьезную угрозу безопасности данных, но из-за проблем с производительностью организации пытаются принять это.

- Социальная инженерия — — это искусство манипулировать людьми, чтобы они выдавали свою конфиденциальную информацию, такую как данные банковского счета, пароль и т. Д. Эти преступники могут обманом заставить вас предоставить вашу личную и конфиденциальную информацию, или они получат ваше доверие, чтобы получить доступ к ваш компьютер, чтобы установить вредоносное программное обеспечение, которое даст им возможность контролировать ваш компьютер.Например, электронное письмо или сообщение от вашего друга, которое, вероятно, было отправлено не вашим другом. Преступник может получить доступ к устройству вашего друга, а затем, получив доступ к списку контактов, он может отправить зараженное письмо и сообщение всем контактам. Поскольку сообщение / электронное письмо отправлено известным человеком, получатель обязательно проверит ссылку или вложение в сообщении, тем самым непреднамеренно заразив компьютер.

Вниманию читателя! Не прекращайте учиться сейчас. Получите все важные концепции теории CS для собеседований SDE с курсом теории CS по приемлемой для студентов цене и будьте готовы к отрасли.

Серьезно, прекратите использовать RSA | Блог Trail of Bits

Здесь, в Trail of Bits, мы проверяем много кода. Мы видели все, от крупных проектов с открытым исходным кодом до новых захватывающих проприетарных программ. Но одним общим знаменателем для всех этих систем является то, что по какой-то необъяснимой причине люди все еще считают RSA хорошей криптосистемой для использования. Позвольте мне сэкономить вам немного времени и денег и прямо скажу: если вы придете к нам с кодовой базой, которая использует RSA, вы заплатите за час времени, необходимый нам, чтобы объяснить, почему вам следует прекратить ее использовать.

RSA — это по своей сути хрупкая криптосистема, содержащая бесчисленные ножные пушки, которых нельзя ожидать, что средний инженер-программист избежит их. Слабые параметры может быть трудно, если не невозможно, проверить, а его низкая производительность вынуждает разработчиков идти на рискованные действия. Хуже того, атаки дополнительных оракулов остаются безудержными через 20 лет после того, как они были обнаружены. Хотя теоретически возможно правильно реализовать RSA, десятилетия разрушительных атак доказали, что такой подвиг может оказаться недостижимым на практике.

Что такое RSA снова?

RSA — это криптосистема с открытым ключом, которая имеет два основных варианта использования. Первый — это шифрование с открытым ключом, которое позволяет пользователю Алисе публиковать открытый ключ, который позволяет любому отправить ей зашифрованное сообщение. Второй вариант использования — это цифровые подписи, которые позволяют Алисе «подписывать» сообщение, чтобы любой мог убедиться, что сообщение не было подделано. В RSA удобно то, что алгоритм подписи — это, по сути, просто алгоритм шифрования, выполняемый в обратном порядке.Поэтому в оставшейся части этого поста мы будем часто называть оба эти слова просто RSA.

Чтобы настроить RSA, Алисе нужно выбрать два простых числа p и q , которые будут генерировать группу целых чисел по модулю N = pq . Затем ей нужно выбрать публичную экспоненту e и частную экспоненту d , так что ed = 1 mod (p-1) (q-1) . По сути, e и d должны быть инвертированы друг друга.

После выбора этих параметров другой пользователь, Боб, может отправить Алисе сообщение M , вычислив C = M e (mod N) .Затем Алиса может расшифровать зашифрованный текст, вычислив M = C d (mod N) . И наоборот, если Алиса хочет подписать сообщение M , она вычисляет S = M d (mod N) , что любой пользователь может проверить, было подписано ею, проверив M = S e (mod N). .

Это основная идея. Мы немного поговорим о заполнении — важном для обоих случаев использования — но сначала давайте посмотрим, что может пойти не так при выборе параметра.

Настройка на провал

RSA требует от разработчиков выбора множества параметров во время настройки.К сожалению, кажущиеся невинными методы выбора параметров незаметно снижают безопасность. Давайте пройдемся по каждому выбору параметра и посмотрим, какие неприятные сюрпризы ждут тех, кто выбирает плохо.

Prime Selection

БезопасностьRSA основана на том факте, что при (большом) числе N, которое является произведением двух простых чисел p и q, факторизация N затруднительна для людей, которые не знают p и q. Разработчики несут ответственность за выбор простых чисел, составляющих модуль RSA. Этот процесс очень медленный по сравнению с генерацией ключей для других криптографических протоколов, где достаточно простого выбора некоторых случайных байтов.Поэтому вместо генерации действительно случайного простого числа разработчики часто пытаются сгенерировать одно из определенной формы. Это почти всегда плохо кончается.

Есть много способов выбрать простые числа таким образом, чтобы разложить N на множители. Например, p и q должны быть глобально уникальными . Если p или q когда-либо будут повторно использоваться в другом модуле RSA, то оба могут быть легко учтены с помощью алгоритма GCD. Плохие генераторы случайных чисел делают этот сценарий довольно распространенным, и исследования показали, что примерно 1% трафика TLS в 2012 году был подвержен такой атаке.Причем p и q нужно выбирать независимо. Если p и q имеют примерно половину своих старших битов, то N можно разложить на множители с помощью метода Ферма. Фактически, даже выбор алгоритма проверки простоты может иметь последствия для безопасности.

Пожалуй, наиболее широко разрекламированная атака Prime selection — это уязвимость ROCA в RSALib, которая затронула многие смарт-карты, модули доверенных платформ и даже Yubikeys. Здесь при генерации ключей использовались только простые числа определенной формы для ускорения времени вычисления.Сгенерированные таким образом простые числа легко обнаружить с помощью хитроумных приемов теории чисел. Как только слабая система была обнаружена, специальные алгебраические свойства простых чисел позволяют злоумышленнику использовать метод Копперсмита для факторизации N. Более конкретно, это означает, что если человек, сидящий рядом со мной на работе, использует смарт-карту, предоставляющую ему доступ к личным документам, и они оставляют ее на своем столе во время обеда, я могу клонировать смарт-карту и предоставить себе доступ ко всем их конфиденциальным файлам.

Важно понимать, что ни в одном из этих случаев не является интуитивно очевидным, что генерация простых чисел таким образом приводит к полному отказу системы.Действительно тонкие теоретико-числовые свойства простых чисел имеют существенное влияние на безопасность RSA. Ожидать, что среднестатистический разработчик преодолеет это математическое минное поле, серьезно подорвет безопасность RSA.

Частный экспонент

Поскольку использование большого закрытого ключа отрицательно влияет на время расшифровки и подписи, у разработчиков есть стимул выбирать небольшой частный показатель степени d, особенно в настройках с низким энергопотреблением, таких как смарт-карты. Однако злоумышленник может восстановить закрытый ключ, когда d меньше 4-го корня N.Вместо этого разработчикам рекомендуется выбирать большое значение d, чтобы можно было использовать методы китайской теоремы об остатках для ускорения дешифрования. Однако сложность этого подхода увеличивает вероятность незначительных ошибок реализации, которые могут привести к восстановлению ключа. Фактически, один из наших стажеров прошлым летом смоделировал этот класс уязвимостей с помощью нашего инструмента символического исполнения Manticore.

Люди могут позвонить мне сюда и указать, что обычно при настройке RSA вы сначала генерируете модуль, используете фиксированный публичный показатель степени, а затем решаете для частного показателя.Это предотвращает атаки с низким частным показателем, потому что, если вы всегда используете один из рекомендуемых публичных показателей (обсуждается в следующем разделе), вы никогда не получите маленький частный показатель. К сожалению, это предполагает, что разработчики действительно так поступают. В обстоятельствах, когда люди реализуют свой собственный RSA, все ставки с точки зрения использования стандартных процедур настройки RSA отключены, и разработчики часто делают странные вещи, например сначала выбирают частный показатель, а затем решают для общедоступного показателя.

Общественный экспонент

Как и в случае с частным показателем, разработчики хотят использовать небольшие публичные экспоненты для экономии времени на шифрование и проверку. В этом контексте обычно используются простые числа Ферма, в частности e = 3, 17 и 65537. Несмотря на то, что криптографы рекомендуют использовать 65537, разработчики часто выбирают e = 3, что вносит много уязвимостей в криптосистему RSA.

Разработчики даже использовали e = 1, который на самом деле не шифрует открытый текст.

Когда e = 3 или такое же небольшое число, многие вещи могут пойти не так.Низкие публичные показатели часто сочетаются с другими распространенными ошибками, чтобы позволить злоумышленнику расшифровать определенные зашифрованные тексты или фактор N. Например, атака Франклина-Рейтера позволяет злоумышленнику расшифровать два сообщения, которые связаны известным фиксированным расстоянием. Другими словами, предположим, что Алиса отправляет Бобу только «шоколад» или «ваниль». Эти сообщения будут связаны известным значением и позволят атакующей Еве определить, какие из них «шоколадные», а какие «ванильные». Некоторые атаки с низкой публичной экспонентой даже приводят к восстановлению ключа.Если публичная экспонента мала (не только 3), злоумышленник, который знает несколько бит секретного ключа, может восстановить оставшиеся биты и взломать криптосистему. Хотя многие из этих атак e = 3 на шифрование RSA смягчаются заполнением, разработчики, реализующие собственный RSA, не могут использовать заполнение с угрожающе высокой скоростью.

ПодписиRSA одинаково хрупки при наличии низких публичных показателей. В 2006 году Блейхенбахер обнаружил атаку, которая позволяет злоумышленникам подделывать произвольные подписи во многих реализациях RSA, включая те, которые используются в Firefox и Chrome.Это означает, что любой сертификат TLS из уязвимой реализации может быть подделан. Эта атака использует тот факт, что многие библиотеки используют небольшую публичную экспоненту и пропускают простую проверку заполнения при обработке подписей RSA. Атака с подделкой подписи Блейхенбахера настолько проста, что часто используется на курсах криптографии.

Выбор параметра затруднен

Общим знаменателем всех этих атак на параметры является то, что область возможных вариантов выбора параметров намного больше, чем область выбора безопасных параметров.Ожидается, что разработчики будут самостоятельно ориентироваться в этом чреватом процессе выбора, поскольку все, кроме публичной экспоненты, должны создаваться конфиденциально. Нет простых способов проверить надежность параметров; вместо этого разработчикам нужны глубокие математические знания, которых не следует ожидать от некриптографов. Хотя использование RSA с заполнением может спасти вас при наличии неверных параметров, многие люди по-прежнему предпочитают использовать разорванное заполнение или вообще не использовать заполнение.

Заполнение атак оракула повсюду

Как мы упоминали выше, просто использовать RSA из коробки не совсем так.Например, схема RSA, изложенная во введении, создала бы идентичные зашифрованные тексты, если бы один и тот же открытый текст когда-либо был зашифрован более одного раза. Это проблема, потому что это позволит злоумышленнику сделать вывод о содержимом сообщения из контекста, не имея возможности его расшифровать. Вот почему нам нужно дополнять сообщения некоторыми случайными байтами. К сожалению, наиболее широко используемая схема заполнения, PKCS # 1 v1.5, часто уязвима для так называемой атаки оракула с заполнением.

ОракулыPadding довольно сложны, но основная идея состоит в том, что добавление заполнения к сообщению требует от получателя выполнения дополнительной проверки — правильности заполнения сообщения.Когда проверка завершается неудачно, сервер выдает ошибку недопустимого заполнения . Этой единичной информации достаточно, чтобы медленно расшифровать выбранное сообщение. Этот процесс утомительный и включает в себя миллионы манипуляций с целевым шифротекстом, чтобы изолировать изменения, которые приводят к действительному заполнению. Но это одно сообщение об ошибке — это все, что вам нужно, чтобы в конечном итоге расшифровать выбранный зашифрованный текст. Эти уязвимости особенно опасны, потому что злоумышленники могут использовать их для восстановления секретов перед мастером для сеансов TLS.Для получения дополнительных сведений об атаке ознакомьтесь с этим отличным объяснением.

Первоначальная атака на PKCS # 1 v1.5 была обнаружена еще в 1998 году Даниэлем Блейхенбахером. Несмотря на то, что этой атаке более 20 лет, эта атака продолжает поражать многие системы реального мира. Современные версии этой атаки часто включают в себя дополнительный оракул, немного более сложный, чем тот, который был первоначально описан Блейхенбахером, например, время ответа сервера или выполнение какого-либо понижения версии протокола в TLS. Одним из особенно шокирующих примеров была атака ROBOT, которая была настолько ужасной, что группа исследователей смогла подписать сообщения секретными ключами Facebook и PayPal.Кто-то может возразить, что это не вина RSA — лежащая в основе математика в порядке, люди просто испортили важный стандарт несколько десятилетий назад. Дело в том, что с 1998 года у нас была стандартизованная схема заполнения со строгим доказательством безопасности, OAEP. Но почти никто ею не пользуется. Даже когда они это делают, OAEP, как известно, сложно реализовать и часто уязвим для атаки Мангера, которая представляет собой еще одну атаку оракула с заполнением , которую можно использовать для восстановления открытого текста.

Основная проблема здесь в том, что при использовании RSA требуется заполнение , и эта дополнительная сложность открывает криптосистему для большой поверхности атаки.Тот факт, что один-единственный бит информации, независимо от того, правильно ли было заполнено сообщение, может иметь такое большое влияние на безопасность, делает разработку безопасных библиотек практически невозможной. TLS 1.3 больше не поддерживает RSA, поэтому мы можем ожидать, что в будущем таких атак будет меньше, но пока разработчики продолжают использовать RSA в своих собственных приложениях, атаки оракулов будут существовать.

Итак, что вы должны использовать вместо этого?

Люди часто предпочитают использовать RSA, потому что считают его концептуально проще, чем несколько запутанный протокол DSA или криптография на основе эллиптических кривых (ECC).Но хотя интуитивно понять RSA может быть проще, ему не хватает устойчивости к неправильному использованию, чем другие более сложные системы.

Во-первых, распространенное заблуждение состоит в том, что ECC очень опасна, потому что выбор плохой кривой может полностью вас утопить. Хотя верно, что выбор кривой имеет большое влияние на безопасность, одним из преимуществ использования ECC является то, что выбор параметров может быть сделан публично. Криптографы делают выбор всех сложных параметров, поэтому разработчикам просто нужно генерировать случайные байты данных для использования в качестве ключей и одноразовых значений.Теоретически разработчики могут создать реализацию ECC с ужасными параметрами и не проверять такие вещи, как недопустимые точки кривой, но они, как правило, этого не делают. Вероятное объяснение состоит в том, что математика, лежащая в основе ECC, настолько сложна, что очень немногие люди чувствуют себя достаточно уверенно, чтобы на самом деле ее реализовать. Другими словами, он заставляет людей использовать библиотеки, созданные криптографами, которые знают, что делают. С другой стороны, RSA настолько прост, что его можно (плохо) реализовать за час.

Во-вторых, любая схема согласования ключей или подписи на основе Диффи-Хеллмана (включая варианты с эллиптической кривой) не требует заполнения и, следовательно, полностью исключает атаки оракула с заполнением. Это большая победа, учитывая, что у RSA очень плохая репутация по предотвращению этого класса уязвимостей.

Trail of Bits рекомендует использовать Curve25519 для обмена ключами и цифровых подписей. Шифрование должно выполняться с использованием протокола ECIES, который сочетает обмен ключами эллиптической кривой с алгоритмом симметричного шифрования.Curve25519 был разработан, чтобы полностью предотвратить некоторые проблемы, которые могут пойти не так с другими кривыми, и очень эффективен. Более того, это реализовано в libsodium, которая имеет удобную для чтения документацию и доступна для большинства языков.

Серьезно, прекратите использовать RSA

RSA стал важной вехой в развитии безопасных коммуникаций, но за последние два десятилетия криптографические исследования сделали его устаревшим. Алгоритмы эллиптических кривых как для обмена ключами, так и для цифровых подписей были стандартизированы еще в 2005 году и с тех пор интегрированы в интуитивно понятные и устойчивые к неправильному использованию библиотеки, такие как libsodium.Тот факт, что RSA все еще широко используется сегодня, указывает как на неспособность криптографов адекватно сформулировать риски, присущие RSA, так и на то, что разработчики переоценили свои возможности для его успешного развертывания.

Сообщество безопасности должно начать думать об этом как о проблеме коллективного иммунитета — хотя некоторые из нас могли бы справиться с чрезвычайно опасным процессом настройки или внедрения RSA, исключения сигнализируют разработчикам, что это в некотором роде все еще целесообразно. использовать RSA.Несмотря на множество предостережений и предупреждений в README на StackExchange и Github, очень немногие люди верят, что именно они испортят RSA, и поэтому действуют безрассудно. В конечном итоге за это заплатят пользователи. Вот почему мы все должны согласиться с тем, что использование RSA в 2019 году категорически недопустимо. Никаких исключений.

Как это:

Нравится Загрузка …

Проверьте индикатор двигателя включен Инспекционный сервис и стоимость

Как работает эта система:

Расположение и цвет индикатора Check Engine зависят от автомобиля, но в большинстве случаев это индикатор на приборной панели желтого цвета, имеющий форму двигателя.Он может включать или не включать слово «проверка» в дизайн.

Этот индикатор является частью системы бортовой диагностики (OBD-II) и во всех случаях указывает на проблему с вашей системой выбросов. По сути, это система мониторинга выбросов. Индикатор Check Engine будет гореть или мигать.

Если индикатор мигает, это обычно серьезная ситуация , например, серьезные перебои в зажигании двигателя. Это позволит несгоревшему топливу стекать в выхлопную систему, что повысит температуру вашего каталитического нейтрализатора до предела.Снизьте скорость автомобиля, найдите безопасное место для остановки и попросите механика провести диагностику.

С другой стороны, постоянный свет не является аварийной ситуацией . Вы можете продолжить движение, но вам следует как можно скорее записаться на прием к механику.

Распространенные причины этого:

Хотя индикатор Check Engine может гореть по ряду причин, в большинстве случаев это связано с одной из следующих проблем:

- Неплотная или поврежденная крышка бензобака : Трудно поверить, что крышка бензобака может вызвать загорание лампы проверки двигателя, но может.Бензиновая крышка действует как уплотнение для вашей топливной системы и помогает поддерживать давление в топливном баке. Незакрепленная или поврежденная крышка может сократить расход топлива и увеличить выбросы из вашего автомобиля.

Когда загорается этот надоедливый желтый свет, первое, что вы должны сделать, это остановиться и осмотреть бензобак. Если он ослаб, быстрое затягивание вполне может решить вашу проблему. Если он поврежден, отправляйтесь в местный магазин автозапчастей за новым.

После устранения проблемы продолжайте движение и проверьте, не погас ли индикатор двигателя.Если свет продолжает гореть, назначьте встречу с механиком.

- Неисправный кислородный датчик : кислородный датчик контролирует выхлоп на предмет несгоревшего кислорода, что указывает на эффективность двигателя и надлежащее соотношение воздух-топливо. Если у вас неисправный датчик, он не будет передавать правильные данные на бортовой компьютер. Большинство автомобилей имеют от двух до четырех датчиков. Код OBD II сообщит механику, какой из них дает показания, выходящие за рамки его параметров.

Износ драгоценных металлов внутри кислородного датчика влияет на способность датчиков давать точные показания.Если вы отложите замену кислородного датчика, это в конечном итоге приведет к повреждению каталитического нейтрализатора, замена которого может оказаться очень дорогостоящей. Лучше всего вызвать механика и поставить правильный диагноз.

- Неисправность каталитического нейтрализатора : Каталитический нейтрализатор помогает снизить выбросы в выхлопные газы. Он преобразует окись углерода и другие вредные газы в менее вредные выбросы. Неисправный преобразователь отрицательно скажется на вашем расходе топлива, и когда повреждение станет достаточно серьезным, ваш автомобиль не будет двигаться быстрее, если вы сильнее нажмете на педаль газа.

В большинстве случаев каталитический нейтрализатор не выйдет из строя, если вы правильно обслужите свой автомобиль. Неисправный преобразователь может быть результатом неисправного датчика кислорода, который не был заменен, или любой другой проблемы с эффективностью двигателя.

Сломанный каталитический нейтрализатор в конечном итоге приведет к вашей машине

RSA Security Analytics — Скачать PDF бесплатно

RSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics Центр защиты Sourcefire Последнее изменение: четверг, 30 июля 2015 г. Источник события Информация о продукте: Производитель: Sourcefire Источник события: Центр защиты

Дополнительная информацияRSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics Диспетчер аутентификации RSA и диспетчер учетных данных пользователей Последнее изменение: пятница, 13 марта 2015 г. Источник события Информация о продукте: Производитель: RSA, The

Дополнительная информацияRSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics VMware NSX Последнее изменение: пятница, 13 марта 2015 г. Источник события Информация о продукте: Производитель: VMware Источник события: VMware NSX Версия: 6.1.2 RSA

Дополнительная информацияRSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics F5 Big-IP Local Traffic Manager Последнее изменение: четверг, 19 февраля 2015 г. Источник события Информация о продукте: Производитель: F5 Источник события: Big-IP

Дополнительная информацияRSA Security Analytics

RSA Security Analytics Руководство по настройке журнала источника событий Microsoft Windows с использованием сбора событий Последнее изменение: четверг, 30 июля 2015 г. Источник события Информация о продукте: Производитель: Microsoft Event

Дополнительная информацияЛаборатория 11.5.6.1 Настройка системного журнала на AP

Лабораторная работа 11.5.6.1 Настройка системного журнала на AP. Расчетное время: 25 минут. Количество членов группы: студенты будут работать в группах по два человека. Задача В этой лабораторной работе студенты настроят и будут использовать ведение журнала системного журнала для мониторинга

. Дополнительная информацияПоддержка межсетевого экрана для SIP

Поддержка межсетевого экрана для SIP Функция межсетевого экрана для SIP объединяет межсетевые экраны Cisco IOS, протокол передачи голоса по IP (VoIP) и протокол инициации сеанса (SIP) в рамках платформы на базе Cisco IOS, что позволяет использовать

. Дополнительная информацияRSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics Последнее изменение Microsoft SQL Server: четверг, 30 июля 2015 г. Источник события Информация о продукте: Производитель: Microsoft Источник события: Версии SQL Server:

Дополнительная информацияRSA Security Analytics

Руководство по настройке журнала источника событий RSA Security Analytics Последнее изменение Microsoft Exchange Server: понедельник, 17 августа 2015 г. Источник события Информация о продукте: Производитель: Microsoft Источник события: Exchange Server

Дополнительная информацияЛаборатория 5.5 Настройка ведения журнала

Лабораторная работа 5.5 Настройка ведения журнала Цели обучения Настройка маршрутизатора для входа на сервер Syslog Использование Kiwi Syslog Daemon в качестве сервера Syslog Настройка локальной буферизации на маршрутизаторе Сценарий схемы топологии в

Дополнительная информацияПовторная сборка виртуальной фрагментации