Как проверить юридическую чистоту автомобиля?

- АТЦ Москва

- Статьи

- Как проверить юридическую чистоту автомобиля?

В АТЦ «Москва» все автомобили проходят проверку на юридическую чистоту. Наши сертифицированные эксперты-криминалисты проверяют не только данные автомобиля, но и всех его собственников, что позволяет на 100% гарантировать юридическую чистоту каждого автомобиля.

Сегодня стать жертвой мошенников может каждый. Избежать обмана, особенно в вопросах требующих документального сопровождения, крайне сложно. Касается это и покупки автомобиля.

Мы расскажем, как проверить документы перед покупкой транспортного средства, и для чего необходима такая проверка.

Какой бы автомобиль вы не решили купить – подержанный или новый, необходимо очень внимательно проверять всю документацию на машину.

Проверка авто на юридическую чистоту включает в себя несколько обязательных пунктов:

1. Проверка документов на автомобиль

2. Проверка по базам ГИБДД на нахождение в розыске

3. Находится ли транспортное средство в залоге или аресте

4. Таможенная проверка (если машина ввезена из-за рубежа)

Проверка документов на автомобиль должна выполняться как можно тщательнее. В обязательном порядке у продавца транспортного средства должны быть в наличии:

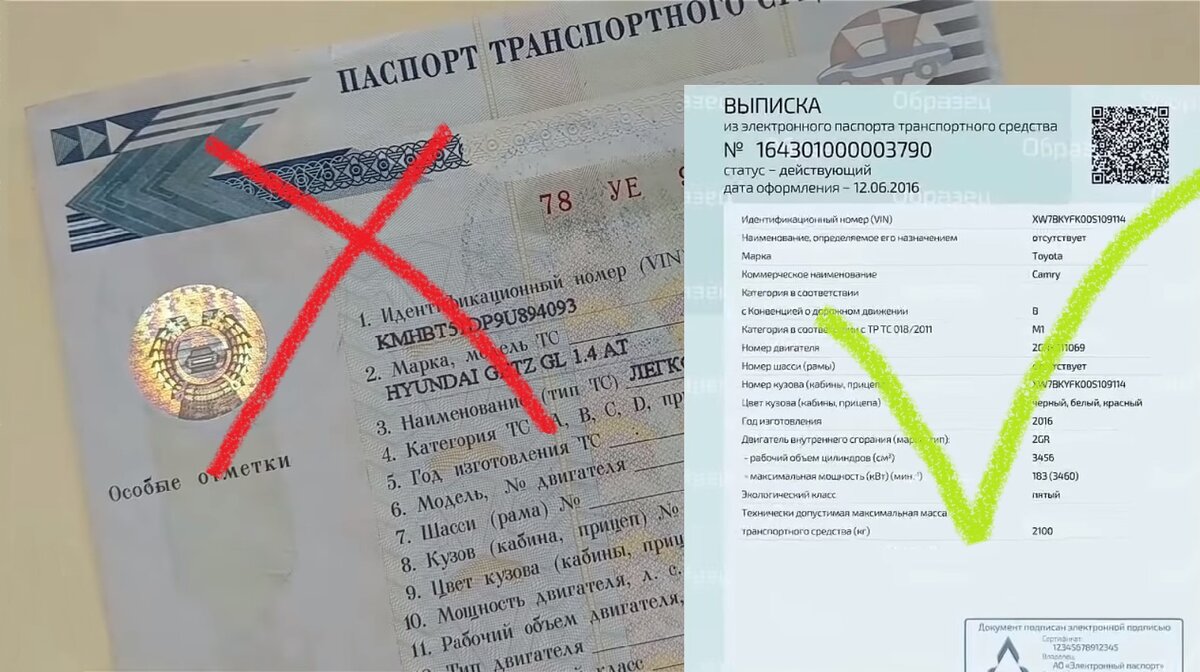

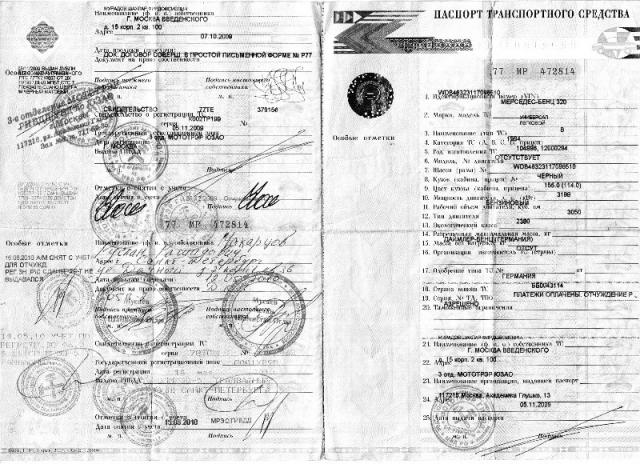

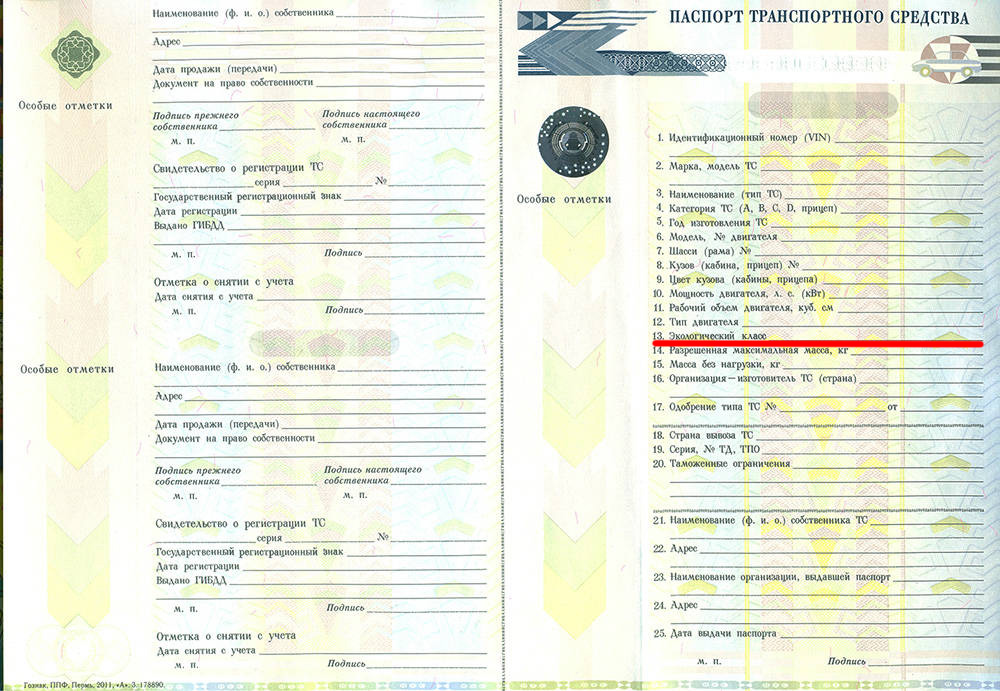

— Паспорт транспортного средства (ПТС)

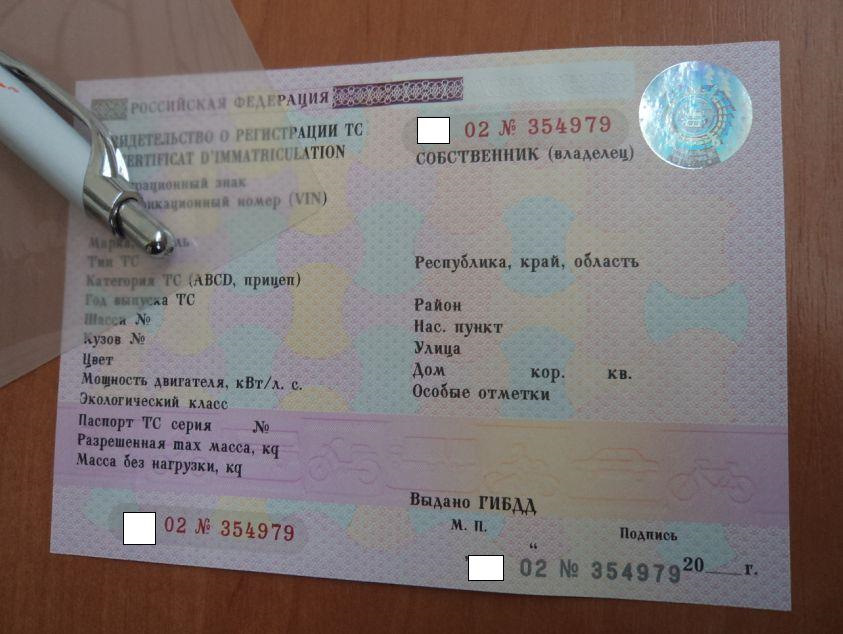

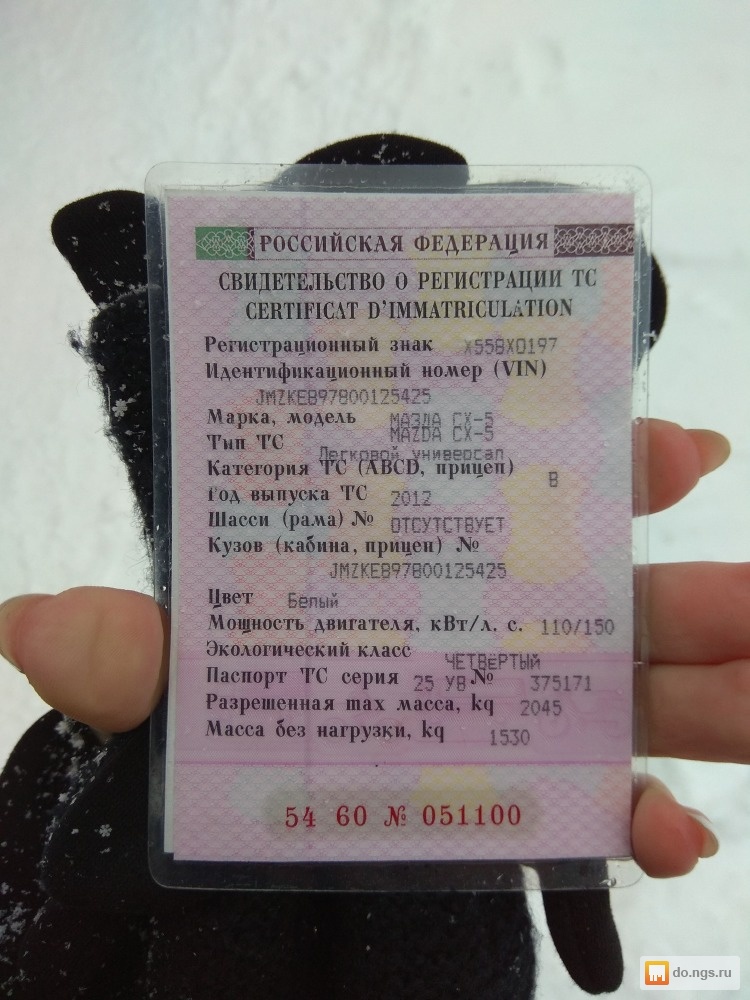

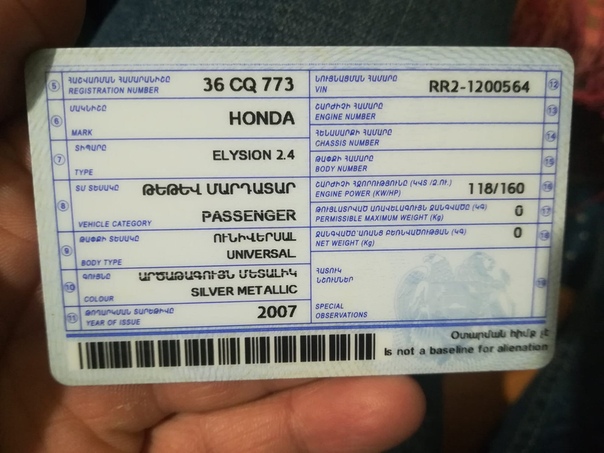

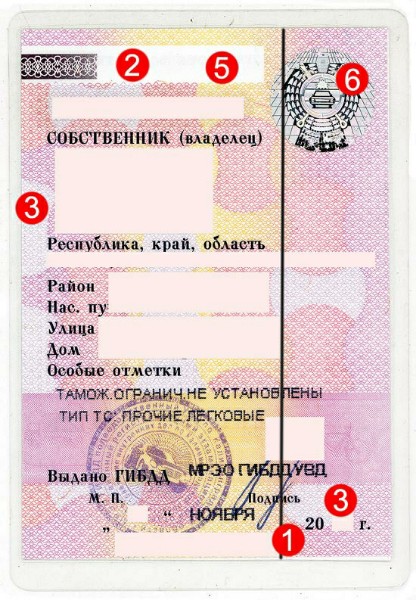

— Свидетельство о регистрации ТС (техпаспорт)

— Нотариально заверенная доверенность на имя продавца (если продавец не является владельцем авто)

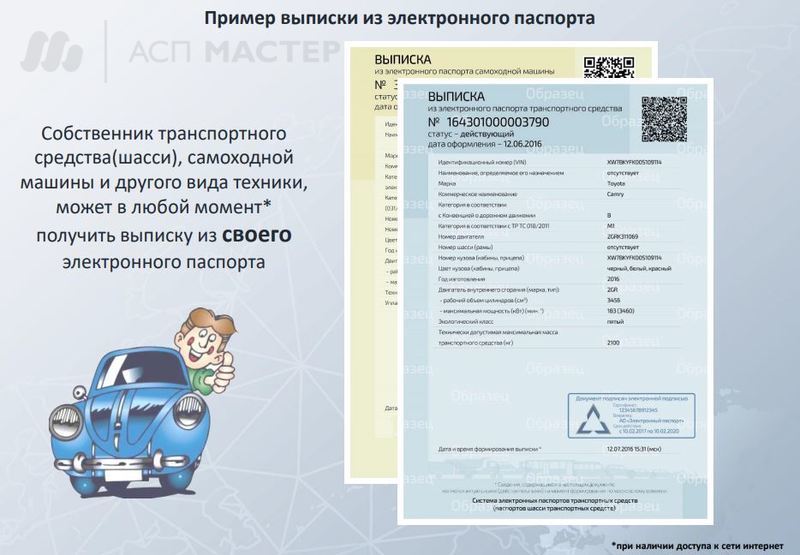

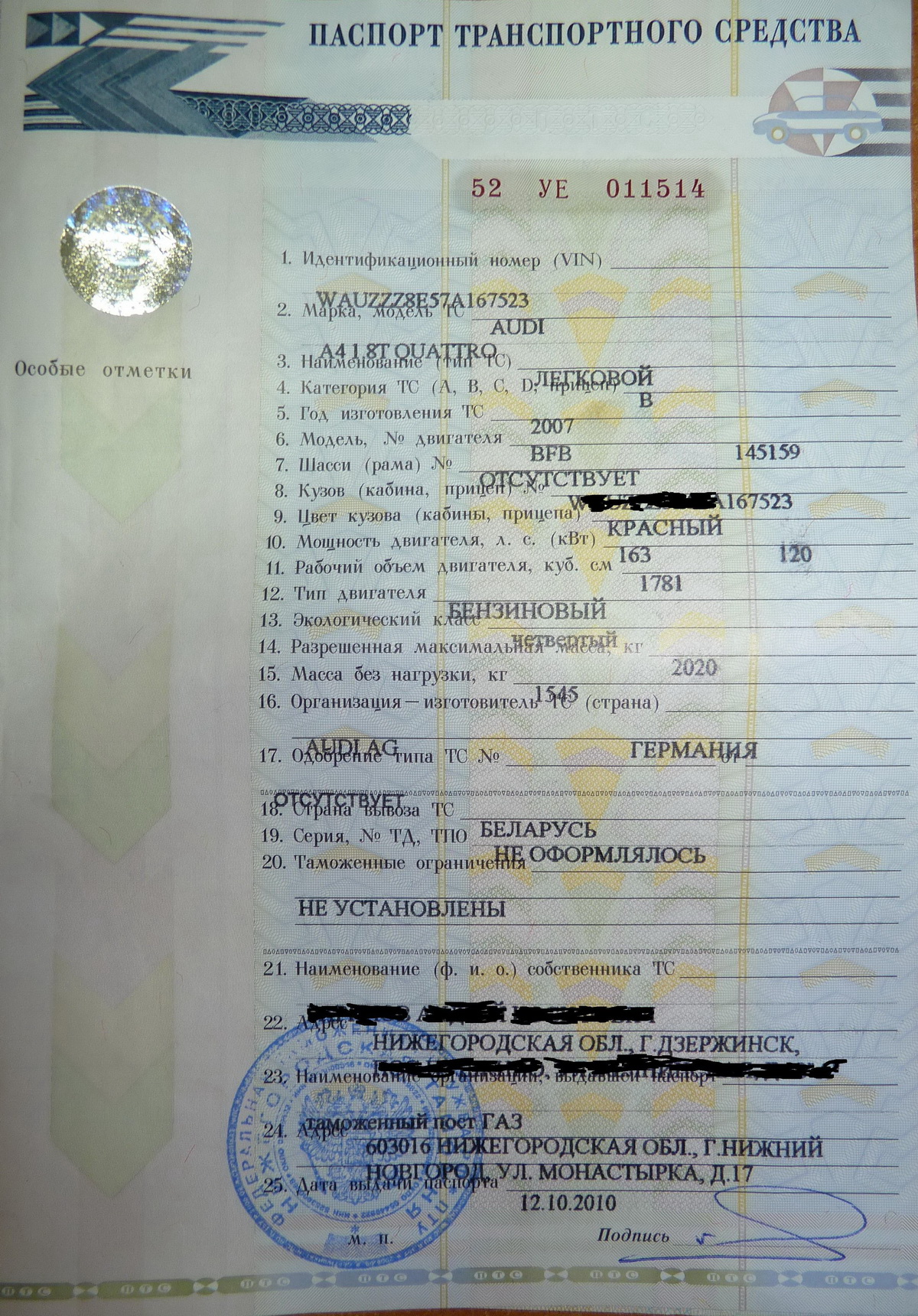

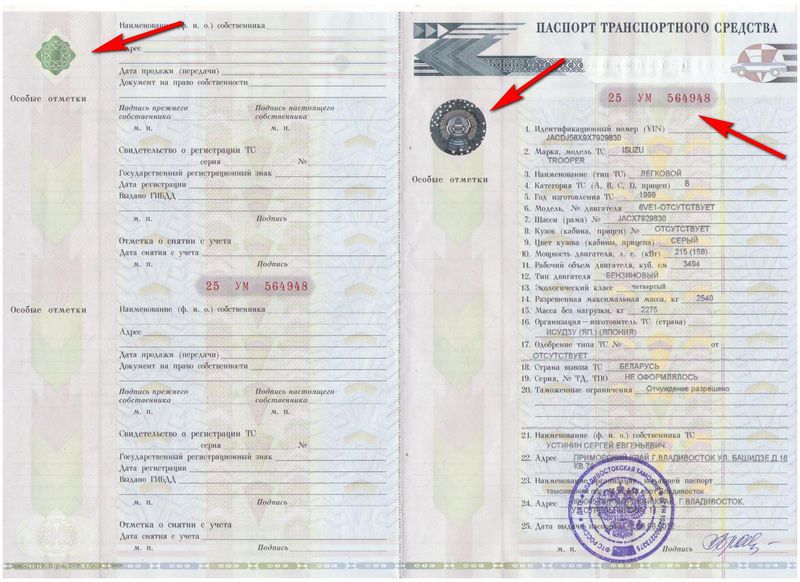

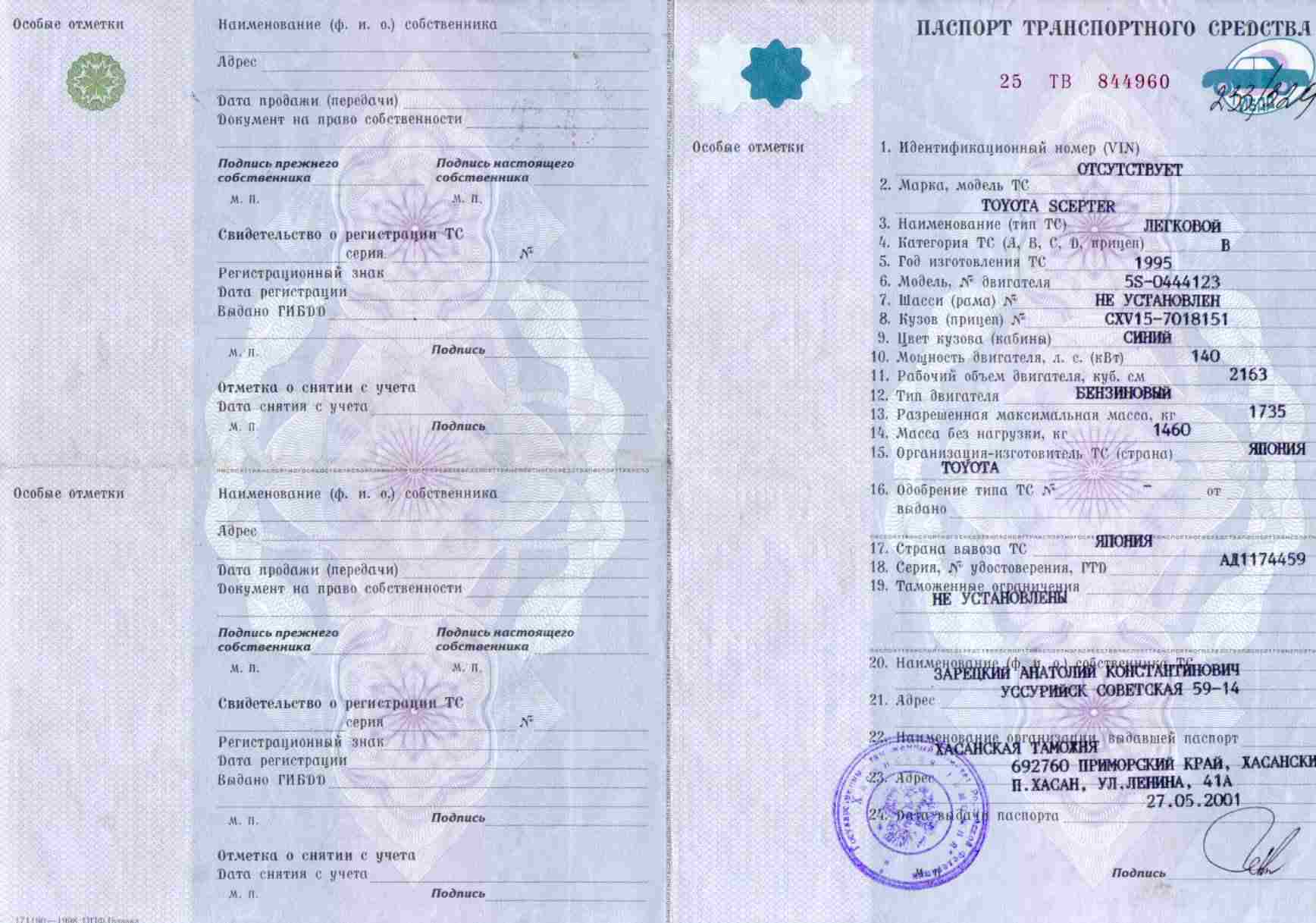

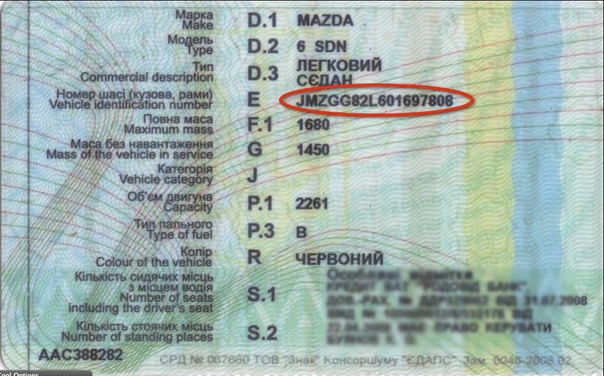

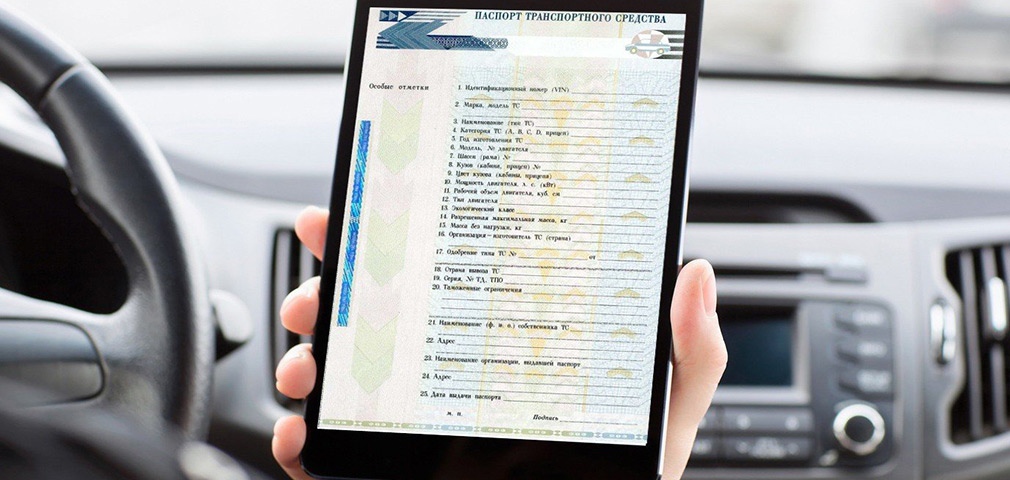

ПТС – самый главный документ каждого автомобиля. В паспорте прописана основная информация о машине: модель, номера двигателя и кузова, объем двигателя, VIN-код, цвет, собственники и т. д.

д.

Первым делом при покупке подержанного транспортного средства проверьте совпадение VIN-кода в ПТС и на автомобиле. VIN-код – это 17-значный номер, который находится на авто под капотом и на металлической раме автомобиля. Номера могут размещаться и на других частях машины, все зависит от её модели. Также сверьте номер двигателя, прописанный в ПТС и выбитый на шильдике силового агрегата.

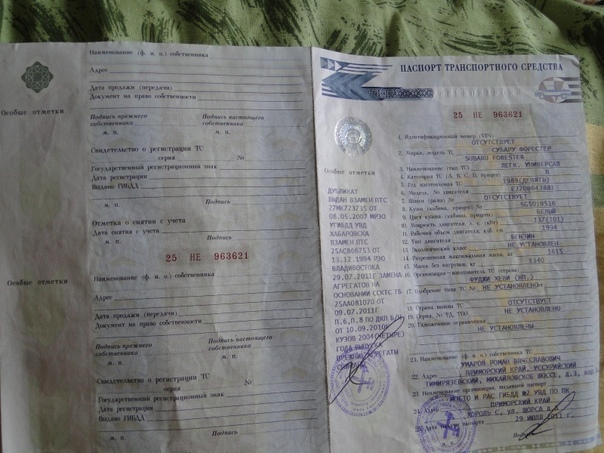

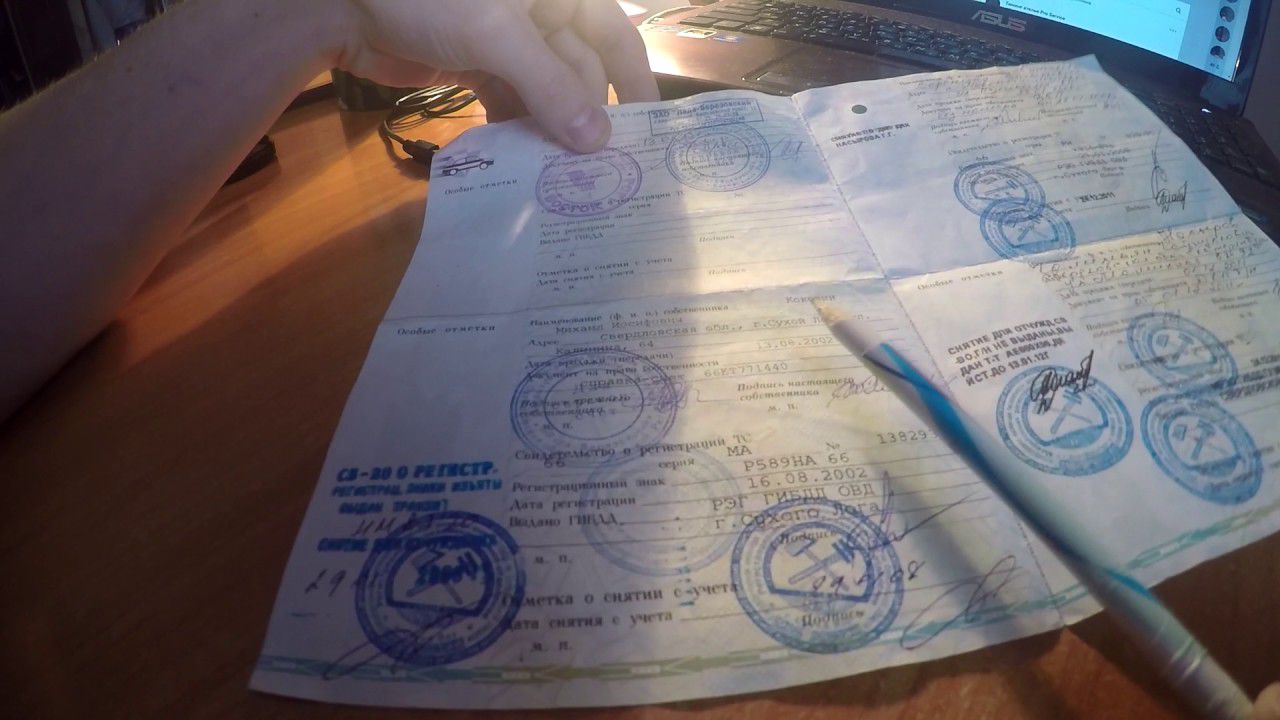

Обязательно обратите внимание на графы, в которые вписаны имена собственников машины. В том случае, если не осталось свободных граф для занесения данных о новом владельце, то просите продавца автомобиля поменять ПТС на новый в МРЭО ГИБДД. Без предыдущего собственника машина, Вы не сможете зарегистрировать купленный автомобиль.

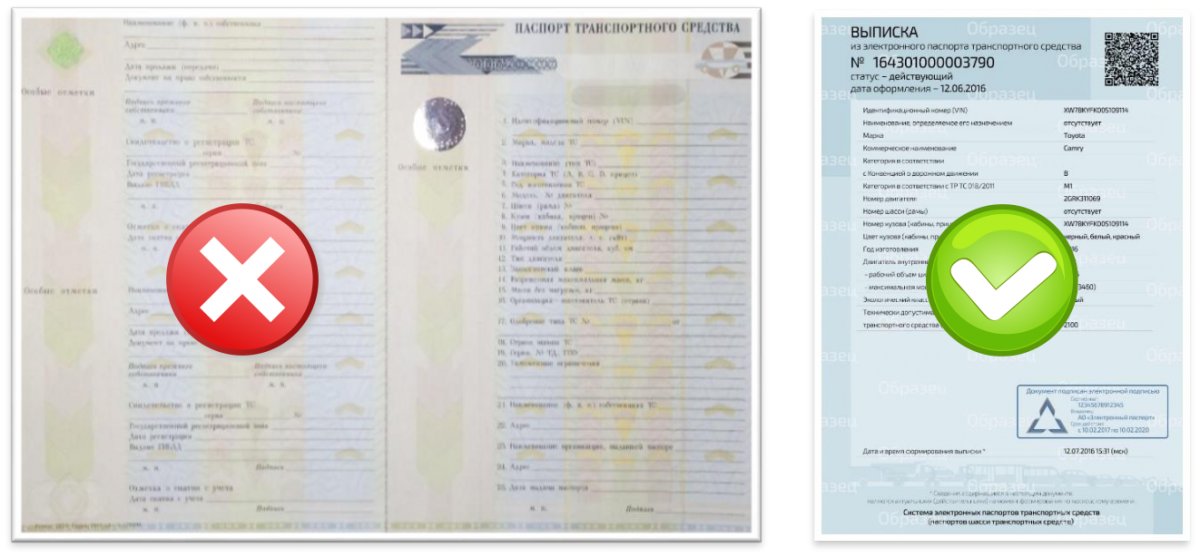

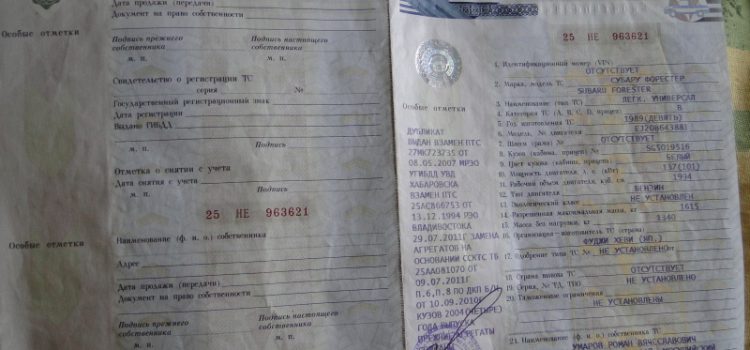

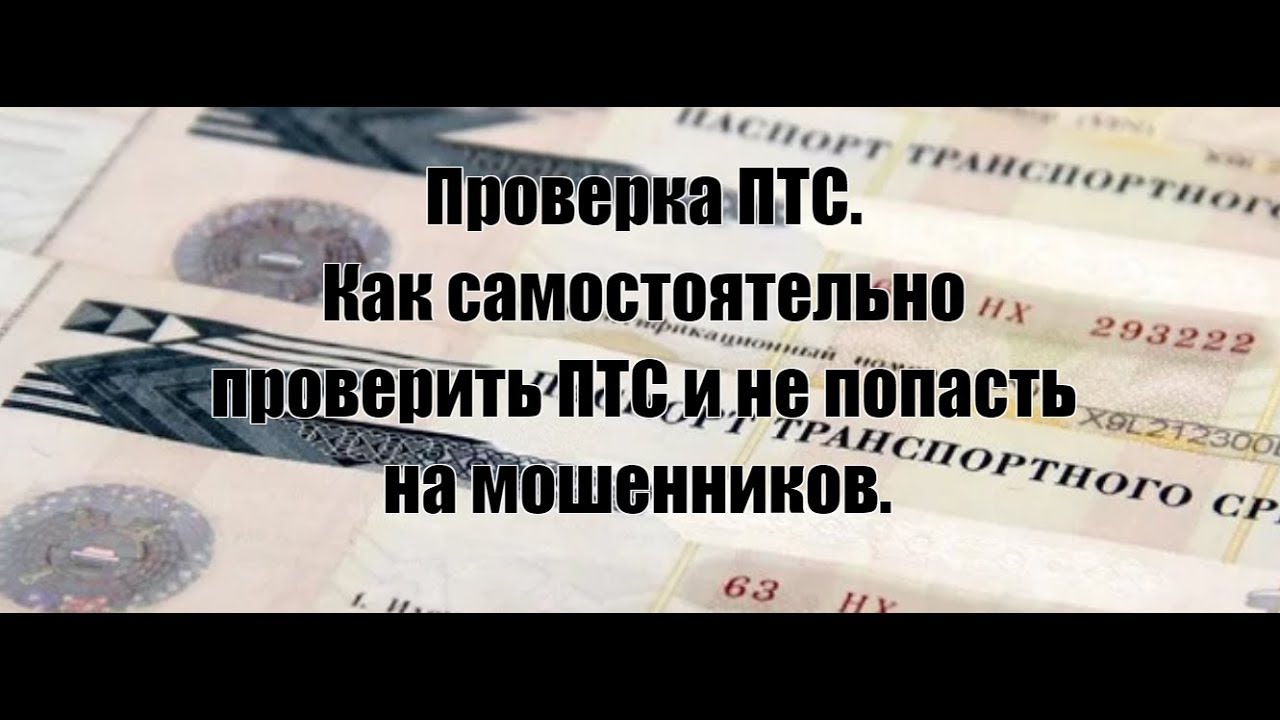

Проверьте, не является ли ПТС дубликатом. Если паспорт не оригинальный, то насторожитесь и расспросите продавца, по какой причине он получил дубликат ПТС. Как известно, дублирующий документ выдают только в трех случаях:

— при утере

— порче оригинала

— когда автомобиль находится в залоге

Заметим, что по дубликату очень часто подержанные автомобили продают мошенники. Они оставляют оригинальный ПТС у себя, а уже после продажи заявляют свои права на авто. Доказать свою правоту даже в суде очень не просто и зачастую просто невозможно, так как у Вас на руках лишь дубликат документа. В итоге Вы рискуете остаться и без автомобиля, и без денег.

Они оставляют оригинальный ПТС у себя, а уже после продажи заявляют свои права на авто. Доказать свою правоту даже в суде очень не просто и зачастую просто невозможно, так как у Вас на руках лишь дубликат документа. В итоге Вы рискуете остаться и без автомобиля, и без денег.

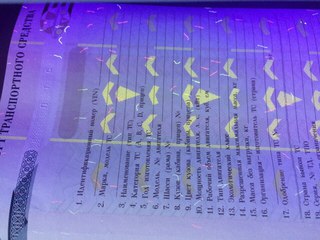

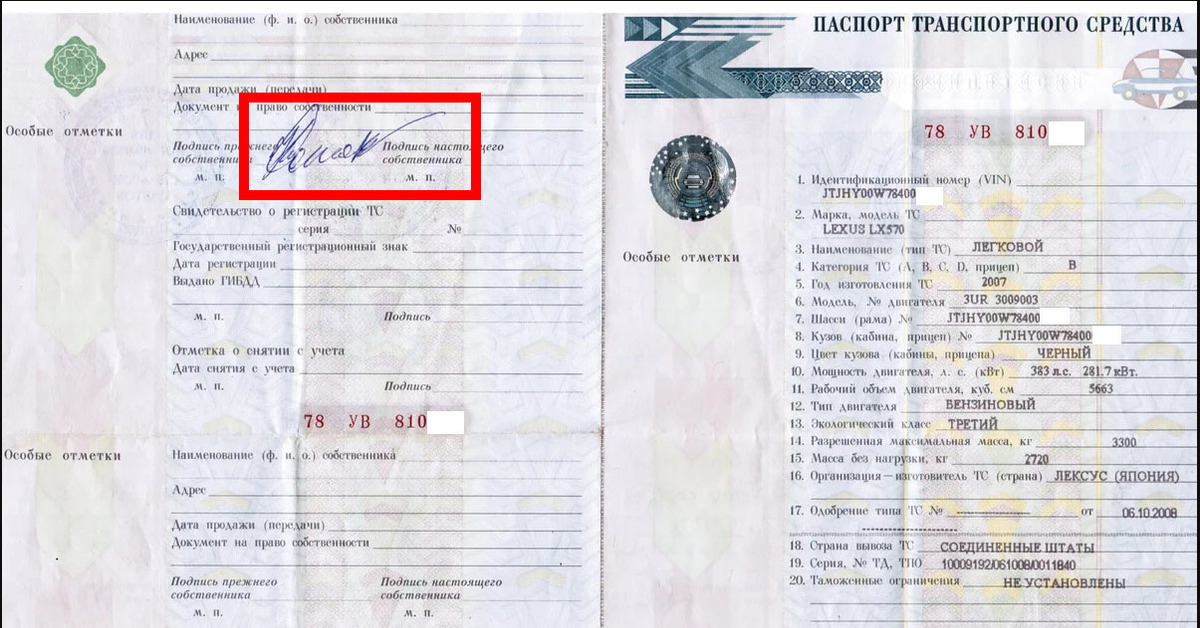

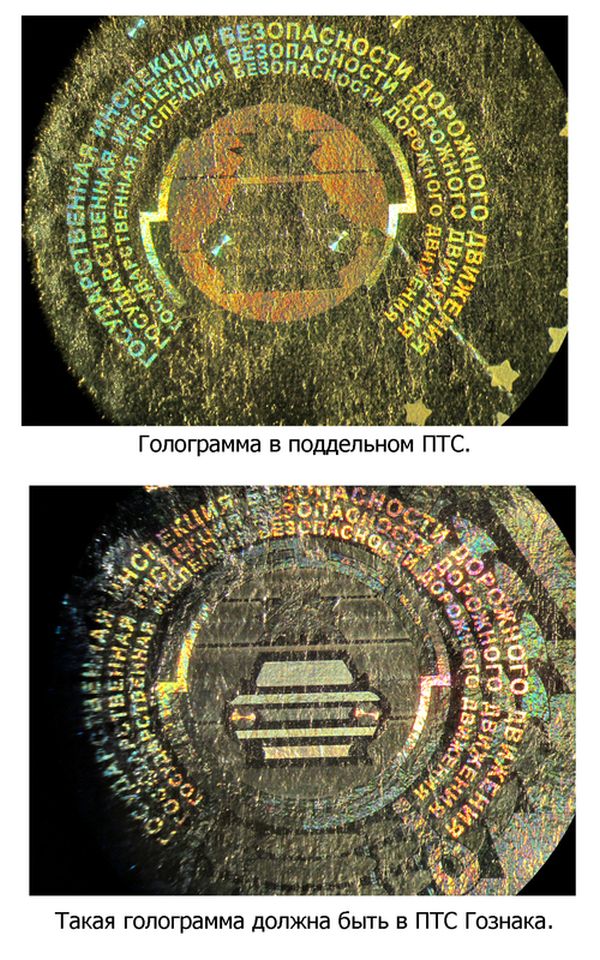

Установить подлинность ПТС возможно и по содержащимся на нем элементам. Обратите внимание на орнамент паспорта. Это специфический узор, который четко виден при его детальном рассмотрении. Чёткой и легко читаемой должна быть и голограмма. В углу на обратной стороне паспорта находится своеобразный объёмный узор в виде розочки. Рисунок хорошо определяется наощупь и под углом меняет цвет от зеленого до серого. И последнее, что нужно проверить – наличие объемного водяного знака «RUS».

Также в ПТС заносятся данные по ситуации с таможенными органами. Если машина была ввезена из-за границы, то в специальной графе «Таможенные ограничения» должна находиться информация об оплате пошлин, а также, не наложены ли на владельца машины ограничения по распоряжению автомобилем.

Не поленитесь попросить продавца показать паспорт, удостоверяющий личность. Сравните данные паспорта с данными, внесенными в ПТС. Найдёте несоответствия, просите показать генеральную доверенность, которая дает право продать автомобиль без собственника.

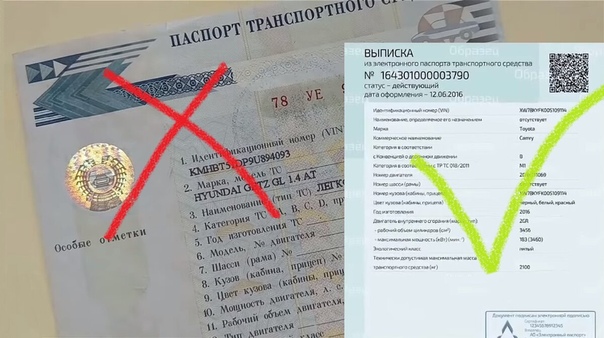

Наиболее верный способ узнать подлинность ПТС – проверка его по базам ГИБДД. В Госавтоинспекции выдают информацию о штрафах, о нахождении авто в угоне, о ДТП с участием машины, актуальности сверки номеров двигателя, кузова, шасси и прочего, запрет на изменение регистрационных данных.

Сегодня проверить ПТС на подлинность возможно и не приезжая в ГИБДД. Сделать это возможно онлайн с помощью официальной базы ГИБДД. Для этого введите туда регистрационные данные авто (номер кузова, шасси или VIN-номер). Сервис выдаст Вам всю имеющуюся об автомобиле информацию.

Для этого введите туда регистрационные данные авто (номер кузова, шасси или VIN-номер). Сервис выдаст Вам всю имеющуюся об автомобиле информацию.

Несомненно, при покупке подержанного авто возникают вопросы: не краденый ли он, не числится ли в угоне? И это не удивительно, ведь сегодня очень легко можно купить краденое авто и даже не догадываться об этом. В итоге Вы рискуете остаться без денег, без автомобиля, и приобрести неприятности с законом.

Самым верным и надежным вариантом проверки автомобиля на угон будет обращение в ГИБДД. Другие существующие варианты проверки, например обращение в специальные коммерческие конторы, не всегда способны выявить мошеннические схемы с авто. Причина неудач может крыться в перебитом номере автомобиля. Поэтому лучше обращаться в госучреждения с официальными базами данных.

При этом следует помнить, что базы ГИБДД выдают данные только угнанных на территории России авто. Гарантий, что автомобиль не был угнан за границей, не могут дать даже в Госавтоинспекции, только если машина не проходит по линии Интерпола.

Не отчаивайтесь, если в Госавтоинспекции Вам заявили, что автомобиль числится в угоне. Существует вероятность, что ее спутали с машиной «двойником». В ГИБДД проверяют авто только по последним цифрам VIN-кода, а они могут совпадать с номером угнанной машины.

По этой причине рекомендуется также проводить самостоятельную проверку, чтобы наверняка обезопасить себя от покупки краденой машины. Проверка не займет много времени, главное знать, как правильно это сделать.

Во-первых, если автомобиль незначительно старый, то у владельца должно быть два комплекта «родных» ключей. Один ключ обычно отдают те владельцы авто, которые проводили замену замков в машине. Но, по какой причине? Вот здесь стоит задуматься. Ответить Вам могут что угодно, а расплачиваться за ошибку придется только Вам.

Во-вторых, проведите тщательный осмотр номеров двигателя и кузова.

В-третьих, обращайте внимание на цену авто. Она не должна быть сильно занижена. Мошенники очень часто заманивают покупателей в ловушку, предлагая заманчивые цены.

В-четвертых, обратите внимание на поведение продавца. Если он категорически отказывается ехать с Вами в отделение полиции для проверки авто, и не желает личного присутствовать во время продажи, то откажитесь от покупки этого автомобиля. В обратном случае договор купли-продажи будет недействителен, так как машину Вам продаст не ее законный владелец.

Старайтесь использовать все возможные варианты проверки и совершайте только официальное переоформление документов. Только таким способом Вы избежите неприятных сюрпризов с приобретенным автомобилем.

И обязательно выясните, не находится ли предлагаемый Вам автомобиль в залоге. Ситуация на сегодня такова, что далеко не все могут похвастаться отсутствием кредитов. Тем, кто хочет купить авто посолиднее, приходится брать заём в банке под залог транспортного средства. В итоге многие водители ездят не на своих автомобилях и часто пытаются их продать вместе с кредитом. Выяснить, находится ли авто в залоге по какой-то официальной базе не представляется возможным, так как в России она просто не существует. Единственной гарантией для покупателя остается оригинал ПТС. Дело в том, что банки обычно не отдают ПТС на руки, пока кредит не будет полностью погашен.

Ситуация на сегодня такова, что далеко не все могут похвастаться отсутствием кредитов. Тем, кто хочет купить авто посолиднее, приходится брать заём в банке под залог транспортного средства. В итоге многие водители ездят не на своих автомобилях и часто пытаются их продать вместе с кредитом. Выяснить, находится ли авто в залоге по какой-то официальной базе не представляется возможным, так как в России она просто не существует. Единственной гарантией для покупателя остается оригинал ПТС. Дело в том, что банки обычно не отдают ПТС на руки, пока кредит не будет полностью погашен.

Однако так поступают не все кредитные организации, поэтому вполне вероятно, что ПТС покажут оригинальный. Но, тут существует еще одна подстраховка для покупателя. В МРЭО на автомобиль накладываются регистрационные ограничения, поэтому снять его с учёта при продаже не получится. По правилам при нахождении машины в залоге должен оформляться договор поручения. Фиксируется он в ПТС в пункте «Особые отметки».

Как же все-таки убедиться, что кредит продавец закрыл? Попросите его предъявить документ из банка, в котором будет прописано о закрытии кредитных обязательств. Также Вы можете попросить показать Вам договор купли-продажи из автосалона с кассовыми чеками. При отсутствии этих документов покупать автомобиль точно не следует.

Еще одним признаком того, что авто может быть в залоге является достаточно короткий промежуток с момента его приобретения до продажи. Владение автомобилем менее трех лет с момента его покупки может означать то, что машина выступает в качестве заложенного имущества. Чаще именно три года дается банком на погашение автокредита.

Кроме того, обратите внимание на стоимость автомобиля, если она занижена, то это может свидетельствовать о желании владельца как можно быстрее продать авто. Перед покупкой тщательно изучите цены на модель приобретаемой машины.

Также требуйте у продавца договор купли-продажи. Если он не может предъявить этот документ, то, скорее всего, автомобиль находится в залоге.

В том случае, если Вы решились приобрести машину, находящуюся в залоге, то поезжайте вместе с продавцом в банк и вносите остаток долга по кредиту. Как только Вы это сделаете, банк отдаст оригинальный ПТС, и Вы станете полноправным хозяином автомобиля.

Подстраховать Вы можете себя еще одним способом. Впишите в договор купли-продажи пункт о том, что собственник дает гарантии, что авто не является предметом залога в банке. В договоре обязательно прописывайте реальную цену приобретаемого авто. В случае обмана со стороны продавца, договор будет являться не действительным, и деньги, отданные за авто, Вам обязаны будут вернуть.

И последнее, что Вы можете сделать — проверить машину по Vin-номеру. Сделать это можно онлайн на сайте http://www.gibdd.ru/check/auto. Если поисковая система найдет такой автомобиль в базе, то на него наложены обременения.

Проверив машину по всем этим пунктам, не упустите и еще один важный момент. Внимательно проверьте положение автомобиля в таможенной службе. Везенное из-за рубежа авто имеет прямое отношение к таможне, соответственно в 20-ой графе ПТС могут быть прописаны ограничения на продажу. Если в данной графе есть записи, значит, владелец транспортного средства не выполнил требований таможенной службы.

Везенное из-за рубежа авто имеет прямое отношение к таможне, соответственно в 20-ой графе ПТС могут быть прописаны ограничения на продажу. Если в данной графе есть записи, значит, владелец транспортного средства не выполнил требований таможенной службы.

Каждый автомобиль, импортированный на территорию РФ, обязан иметь соответствующую запись в ПТС о прохождении таможенного контроля с печатью и подписью сотрудника таможни. Если в ПТС есть записи такие как: «Таможенные ограничения отсутствуют», «Платежи оплачены, отчуждение разрешено», «Ввоз разрешён при уплате пошлины», — в чистоте автомобиля можно быть уверенным.

И помните, что только после того как у Вас не останется сомнений в подлинности документов, совершайте сделку купли-продажи. Именно тщательная проверка полностью обезопасит Вас от возможных неприятностей.

После покупки автомобиля возникает необходимость его постановки учет. АТЦ «Москва» предоставляет своим клиентам возможность постановки автомобиля на учет. После приобретения автомобиля в любом из наших автосалонов вы можете сразу же оформить заявку на регистрацию автомобиля в ГИБДД. Вам не нужно никуда ехать, стоять в очередях и делать кучу копий документов. Весь процесс оформления возьмут на себя сотрудники специализированной организации прямо в здании торгового центра.

После приобретения автомобиля в любом из наших автосалонов вы можете сразу же оформить заявку на регистрацию автомобиля в ГИБДД. Вам не нужно никуда ехать, стоять в очередях и делать кучу копий документов. Весь процесс оформления возьмут на себя сотрудники специализированной организации прямо в здании торгового центра.

Выбрав автомобиль, вы можете выехать с территории торгового центра на автомобиле уже зарегистрированном в ГИБДД.

Как проверить ПТС на подлинность, проверка авто

Как проверить ПТС: проверка подлинности перед покупкой

На сегодняшний день в интернете есть огромное количество информации на тему «Поддельный ПТС, проверка подлинности». Почти на всех ресурсах перечислены ответы на ряд важных вопрос ( проверка ПТС, проверка подлинности, как проверить) в разных трактовках.

В этой статье мы расскажем как предостеречь и не допустить обмана со стороны мошенников и не купить машину с поддельным ПТС.

Перед тем как «кривой» автомобиль будет выставлен на продажу, его продавцы заранее прорабатывают стратегию «аферу» по его продаже и соответственно сведут к минимуму возможность проверить ПТС на подлинность.Чтобы запутать покупателя, применяется огромное количество уловок и ухищрений.

Приведу всего несколько реальных примеров, в которых проверить ПТС вам просто будет затруднительно:

Во первых, процентов 90, что данный автомобиль будет выставлен по обычной розничной цене, он ничем не будет выделяться и без какой либо спешки и яркой рекламы. Текс объявления будет изложен так же в простых тонах.

Приехав смотреть машину по указанному адресу, вы можете быть сильно удивлены. Перед вами будет стоять очень ухоженный, чистенький, семейный автомобиль. Но спустится из дома на встречу не сам хозяин, а приветливая хозяйка и ( как вы сами додумаете, жена). Сам хозяин перезвонит, мол только что отъехал на важное совещание. И теперь самое главное! Почти на все вопросы вы получите ответы и даже вас покатают и капот откроют, но к конкретике никто подталкивать не будет.

Посмотрите машину и если понравится, захотите продолжения, то только с этого момента начнется «спектакль» лично для Вас. Жена захочет подняться за документами в дом, демонстративно позвонит мужу, он как не кстати на важном заседании и т.д.

В принципе, свидетельство регистрации, страховка, осмотр авто с пристрастием, тест драйф, и ни одного подвоха не найдено. Вам тактично профессиональные психологи «злодеи» покажут картинку, в которой простая семейная пара продает хороший автомобиль.

Важно

Если вы подадите сигнал к покупке и начнете переводить диалог к цене и скидкам, вам позвонит сам хозяин авто и сильно извинившись за отсутствие, объяснит что в связи с важной руководящей работой он не в состоянии присутствовать лично и все как то так, красиво и складно. Вас не остановит этот факт, в разгар разговора вступит его супруга и на этом все…

Я не буду дальше в красках описывать все аспекты и манипуляции, но поверьте нам на слово, почти всегда Вы, попав в такую ситуацию, сделаете все сами!

Вам дадут в руки ПТС буквально сразу при встрече, но только в момент, когда ваше внимание уже затуманено различными «искусственно созданными картинками».

Во вторых, смотреть авто в одиночку вы не поедите, хороший друг или родственник подстрахуют.

Для вашей родни припасено тоже много развлекательных сюжетов.

Специально заострят внимание на каком то элементе кузова, и как бы невзначай усомнятся в компетенции товарищи. И пока он в три круга не обойдет машину, пока не заглянет код капот, не проверит электрику, постучит по колесам, он точно не успокоится. Им этого уже достаточно, ведь часть внимания покупателя перекладывается в руки друга или родственника. Остальную часть внимания подкупит доверительная обстановка.

На практике, уже годами сформировалась традиция осмотра автомобиля «с пристрастием». Вы можете проверить авто толщинамером и загнать в сервис. Но ехать в дилерский центр не получится по ряду причин (нет страховки, вдруг спустило колесо, срочно ребенка с детского садика забрать).

Вам всегда покажут и дадут проверить ПТС, но только в нужный момент!

Отличить поддельный ПТС от оригинала достаточно просто, и еще проще если есть с чем сравнить. Если ПТС с другими документами вложен в файлик, если взять ПТС в руки после 20 минут на жгучем морозе, если смотреть в него на коленях в темном паркинге, то даже опытный автолюбитель может ошибиться. Чтобы избежать подобных проблем, необходимо знать, как проверить паспорт транспортного средства (ПТС) на подлинность. Но главное не откладывайте проверку документов после осмотра ТС, сделайте это сразу!

Если ПТС с другими документами вложен в файлик, если взять ПТС в руки после 20 минут на жгучем морозе, если смотреть в него на коленях в темном паркинге, то даже опытный автолюбитель может ошибиться. Чтобы избежать подобных проблем, необходимо знать, как проверить паспорт транспортного средства (ПТС) на подлинность. Но главное не откладывайте проверку документов после осмотра ТС, сделайте это сразу!

В третьих, мы старались в этом материале заострить ваше внимание, на самой причине мошенничества. Не чистые на руку продавец не захочет и просто не станет вам продавать ТС, если вы последуете нашей инструкции к применению:

— Делать осмотр авто сразу с ПТС;

— Если в ПТС, два и более хозяина, то нужно проверить все! Правду никто не скажет;

— Смотреть машину только в чистом виде и в компании специалиста;

— Избежать принятия решения сразу на месте. Это важно! Есть смысл взвесить все в спокойной обстановке.

— Проверить авто на на розыск, ограничения и штрафы;

— Договор купли продажи заключать в специализированном месте, лучше доехать к оф. дилерам (там есть видеокамеры).

дилерам (там есть видеокамеры).

— Проверьте паспорт продавца, и лучше возьмите у него ксерокопию и на обратной стороне ее, пусть напишет расписку о получении денег.

Наша компания в Москве «BUYOUT-CAR» купит авто после ДТП на разбор. Если вы хотите купить автомобиль в аварийном состоянии под восстановление или на разбор, обращайтесь к нашим менеджерам. На смотровой площадке компании выставлены на продажу битые машины на комиссии.В завершение скажу лично от себя. Погоня на бесплатным сыром, всегда наказуема! Если при покупке автомобиля вас за хотят на дурить перекупщики, то наши советы тоже помогут обличить обман и разобраться в ситуации.

Проверить авто по вин коду и на ограничение регистрационных действий

Юридическая чистота автомобиля слагается из нескольких составляющих, в числе которых проверка авто по вин коду на историю, проверка на государственных порталах на ограничение регистрационных действий, на угон и на залог. Все эти проверки вы можете провести на данной странице.

Все эти проверки вы можете провести на данной странице.

Проверить авто по вин коду бесплатно

Проверить авто на ограничение регистрационных действий, на угон

Проверить автомобиль на залог и собственника на долги

Проверить автомобиль на штрафы

Проверить ПТС на подлинность

Обязательные проверки

Проверить автомобиль по вин коду бесплатно

https://avtokod.mos.ru

По данной ссылке вы можете перейти на портал «автокод», введя vin или государственный номер автомобиля и номер СТС (пластиковый документ на авто). Данный портал в 2016 году позволял увидеть все автомобили в Москве и Московской области, но разработчики заявляли, что со временем, на «автокоде» можно будет увидеть все автомобили РФ.

Портал «автокод» позволяет увидеть данные об автомобиле, о количестве собственников и времени владения авто, страна вывоза авто, сведения о страховых случаях и фактах ДТП, об использовании в коммерческих перевозках (включая «такси»), владели ли юрлица автомобилем, и сумме транспортного налога.

Проверить автомобиль на ограничение регистрационных действий, на угон

https://гибдд.рф/check/auto

По данной ссылке вы перейдете на официальный сайт Госавтоинспекции (ГИБДД) в раздел «проверка транспортного средства». Здесь вам нужно ввести что-то одно — вин код или номер кузова или номер шасси, и запросить проверку.

Здесь вы можете увидеть числиться ли машина в угоне и имеются ли ограничения на регистрационных действия в Госавтоинспекции. Последняя проверка имеет особую ценность, так как сейчас множество автомобилей находятся под ограничением на регистрационные действия, наложенные судебным приставом в следствии не погашенных задолженностей у собственника транспортного средства.

Проверить автомобиль на залог и собственника на долги

https://reestr-zalogov.ru/search/index

По данной ссылке вы перейдете на официальный сайт «Федеральной нотариальной палаты», где Вы сможете проверить, числиться ли в их базе проверяемый автомобиль как залоговый. Выберите на этой странице вкладку «По информации о предмете залога», затем вкладку «Транспортное средство» и введите vin-код автомобиля. На данном сайте может не быть автомобиля, который был заложен до 2014 года, поэтому вы так же можете воспользоваться дополнительными способами, такими как:

Выберите на этой странице вкладку «По информации о предмете залога», затем вкладку «Транспортное средство» и введите vin-код автомобиля. На данном сайте может не быть автомобиля, который был заложен до 2014 года, поэтому вы так же можете воспользоваться дополнительными способами, такими как:

https://fssprus.ru/ сайт «Федеральной службы судебных приставов», где можно увидеть количество долгов у собственника автомобиля в базе судебных приставов. Для этого нужно знать Фамилию, Имя и Отчество собственника. Если по таким ФИО есть несколько должников, то введите дополнительные данные — дата рождения или регион регистрации собственника транспортного средства.

Если в поле «Дата, причина окончания или прекращения ИП» есть данные, это значит, что исполнительное производство на должника уже закрыто. Запрос осуществляется бесплатно. Проверка на открытые долги собственника незаменима для покупателей праворульных автомобилей, так как на сайте гибдд.рф на момент 2020 года нет возможности проверить автомобиль без VIN-номера на запрет регистрационных действий.

В России много автомобилей находятся под запретом на регистрационные действия и в залогах, поэтому данные проверки значимы для покупателей. Лично мы, многократно сталкивались с такими автомобилями.

Дополнительные проверки

Проверить автомобиль на штрафы

https://гибдд.рф/check/fines/

По данной ссылке вы можете проверить неоплаченные штрафы, которые числятся на автомобиле, безотносительно конкретных лиц. Достаточно ввести гос.номер авто и номер СТС.

Проверка подлинности паспорта транспортного средства (ПТС)

В видео ниже эксперт-криминалист откровенно и подробно рассказывает как отличить поддельный паспорт транспортного средства от настоящего. Причем эксперт рассказывает не только как он может определить подделку с помощью специального оборудования, но и как любой покупатель, без дополнительного оборудования, может определить что документ поддельный.

В числе таких, самостоятельных (без доп.оборудования) методов проверки, можно назвать:

отсутствие надписи «RUS» и знака звезды при просвечивании ПТС солнцем или светом,

не выпуклые буквы «паспорт транспортного средства» вверху документа,

на левой верхней голограмме не видна надпись «ПТС» под светом и наклоном в 30 градусов,

отклеивается левая голограмма, качество бумаги и цветовой гаммы напоминает распечатанную на цветном принтере,

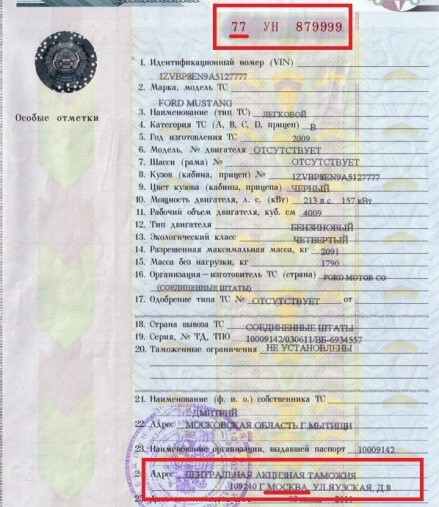

если ПТС выдан не Таможней, а органами ГИБДД, то вероятная причина замены будет указанна «взамен утерянного», что часто бывает по причине нахождения машины в залоге, либо по другим мошенническим схемам замены документа ПТС. В таких случаях мы советуем покупать автомобиль только после постановки автомобиля на учет на себя, причем в таком МРЭО, где работает хороших эксперт-криминалист. Либо откажитесь от сомнительного варианта в пользу более безопасного. Не перепутайте с причиной замены ПТС — «взамен утилизированного». Последняя причина замены говорит о том, что в ПТС уже не было места вписывать нового собственника по причине смены многих владельцев у автомобиля. Такая причина обычно говорит не о мошенничестве с документами, а о техническом состоянии автомобиля, которого слишком часто продавали. Если машина свежая, но часто меняются владельцы, тем более в маленьких и далеких МРЭО, то, вероятно, данная машина тоже находится в мошеннических схемах. Так же стоит отметить, что надпись «Дубликат» не всегда стоит на ПТС-дубликате.

Последняя причина замены говорит о том, что в ПТС уже не было места вписывать нового собственника по причине смены многих владельцев у автомобиля. Такая причина обычно говорит не о мошенничестве с документами, а о техническом состоянии автомобиля, которого слишком часто продавали. Если машина свежая, но часто меняются владельцы, тем более в маленьких и далеких МРЭО, то, вероятно, данная машина тоже находится в мошеннических схемах. Так же стоит отметить, что надпись «Дубликат» не всегда стоит на ПТС-дубликате.

Видео: Как определить поддельный ПТС

для чего и как правильно, в ГИБДД

К покупке автомобиля с рук необходимо подходить очень тщательно. Не все продавцы готовы представить полную и достоверную информацию о машине. Чтобы не ошибиться, покупателю обязательно следует проверить документы. Для чего это нужно и как правильно проводить проверку, читайте ниже.

Для чего это нужно и как правильно проводить проверку, читайте ниже.

Для чего проверяют документы

При покупке автомобиля в салоне вопросов у клиента обычно не возникает. Другое дело — приобретение машины «с рук», когда продавец может оказаться недобросовестным. В лучшем случае покупателя ожидает машина без страховки или техосмотра. Некоторые же владельцы продают авто в залоге или угоне, скрыв сомнительные факты. Чтобы избежать проблем, перед приобретением стоит проверять документы. Только по ним можно узнать полную историю авто и обнаружить все подводные камни.

Как правильно проверить документы

Перед покупкой б/у авто стоит проверить пакет документов. В обязательном перечне — ПТС, СТС, сервисная книжка и страховка ОСАГО. Указанные бумаги содержат различные сведения. При проверке останавливайтесь на каждом из них.

ПТС

ПТС — это паспорт транспортного средства. Документ выдаётся на машину, и по паспорту ТС можно узнать всю историю регистрации автомобиля.

Знаете ли вы? В Уругвае алкогольное опьянение водителя считается смягчающим обстоятельством при аварии.

В ПТС должны быть указаны:

- модель авто;

- объём двигателя;

- цвет машины;

- номер кузова;

- номер мотора;

- ВИН-код;

- паспортные данные владельца;

- отметки о продаже и переходе к новому владельцу.

Паспорт транспортного средства можно подделать. Недобросовестные продавцы так и делают, несмотря на уголовную наказуемость фальсификации. Покупатель может проверить подлинность документа по внешним признакам.

О том, что ПТС настоящий, говорят следующие факты:

- титульная страница ближе к глянцу, внутренняя сторона матовая;

- в документе нет царапин и потёртостей;

- номер документа напечатан методом клиширования, красной блестящей краской;

- все надписи, даже самые мелкие, легко рассмотреть;

- в разделе «Наименование организации, выдавшей паспорт» указана таможня или дилер, а если стоит запись от органа МВД — перед вами дубликат, причины выдачи которого обозначены в разделе «Особые отметки».

Важно! Если ПТС выглядит, как будто из него вытирали лишнюю информацию, стоит усомниться в подлинности документа. Машину в таком случае лучше не покупать.

СТС

СТС — это свидетельство о регистрации транспортного средства. Документ выдаёт территориальное отделение ГИБДД. Оформление происходит, когда новый владелец автомобиля становится на учёт по месту регистрации. В отличие от ПТС, который оформляется на машину, СТС принадлежит конкретному владельцу. История регистрации машины в свидетельстве не указана. В бумаге продублированы технические данные ТС и обозначено ФИО текущего владельца. Документ подтверждает факт того, что транспортное средство находится в собственности продавца.

Сервисная книжка

Сервисную книжку стоит проверить, если ещё не окончился гарантийный срок дилера. Большинство автовладельцев пользуются услугами производителя и проходят диагностику в официальных сервисных центрах. Информация о результатах всех проверок изложена как раз в сервисной книжке. Из документа можно узнать о техническом состоянии авто.

Из документа можно узнать о техническом состоянии авто.

Важно! Если владелец не проходил диагностику, состояние машины может быть хуже заявленного. В таком случае можно потребовать скидку.

Страховка ОСАГО

Б/у автомобиль должен быть застрахован. ОСАГО обязательна для всех машин — за отсутствие страховки гражданской ответственности полагается штраф. Проверить наличие полиса можно через официальный сайт РСА — Российского союза страховщиков. Для получения информации нужно ввести ВИН-код автомобиля.

По итогу проверки можно узнать:

- компанию-страховщика;

- сроки действия текущего полиса;

- вписанные в страховку лица.

При проверке страховки можно узнать, есть ли у продавца полис КАСКО. Эта страховка необязательна, однако её заставляют оформлять банки, выдающие кредит на авто. Наличие КАСКО может и не говорить о том, что машина кредитная, однако в некоторых случаях поможет узнать скрытую продавцом информацию.

Проверка у нотариуса

Проверить, не находится ли машина в залоге, можно в базе Федеральной нотариальной палаты. Это реестр залогов, в котором есть данные об автомобилях по всей стране. Чтобы проверить, присутствует ли в базе авто, достаточно ввести его ВИН-код. Однако сервис не показывает банковские залоги, поэтому информация может быть не полной.

Рекомендуем для прочтения:Проверить чистоту автомобиля в ГИБДД

Проверить историю авто можно на сайте gibdd.ru. Узнать данные можно в разделе «Сервисы», подразделе «Проверка автомобиля». Сайт запрашивает ВИН-код проверяемой машины.

После обработки запроса сервис выдаёт такую информацию:

- регистрация ТС;

- технические параметры;

- возможные ограничения;

- история ДТП;

- история уголовного розыска.

Знаете ли вы? В Гвинее отсутствуют правила дорожного движения. В стране нет ни знаков, ни пешеходных переходов.

Проверить чистоту по гос. номеру

Проверить чистоту машины можно и по государственному номеру. Для этого необходимо посетить сервис Автокод. Кроме информации, которую выдаёт сайт ГИБДД.ру, здесь можно найти полную историю. Если машина была зарегистрирована на учёте в службе такси, Автокод об этом сообщит. Самая полная история авто с характеристиками доступна за оплату. Бесплатно и тем более незарегистрированным пользователям сервис покажет ограниченную информацию.

Проверка документов перед покупкой авто избавит нового владельца от возможных проблем. Только при тщательном просмотре бумаг и перепроверке данных на государственных сайтах можно быть уверенным, что продавец предлагает «чистую» машину.

Подписывайтесь на наши ленты в таких социальных сетях как,

Facebook,

Вконтакте,

Instagram,

Pinterest,

Yandex Zen,

Twitter и

Telegram:

все самые интересные автомобильные события собранные в одном месте.

что это такое и как проверить его подлинность?

Проверка всего пакета документов при покупке автомобиля – отнюдь не панацея от мошеннических действий. Часто злоумышленники направляют свои силы на паспорт транспортного средства. Вместо оригинала покупателям подсовывают высококачественную подделку, отличить которую без специальных навыков порой непросто. Как избежать печальной участи владельца украденного автомобиля и удостовериться в подлинности ПТС?

Оригинал или подделка?

Фальсифицированные ПТС применяются для комплектации пакетом документов криминальных, не подлежащих регистрации автомобилей. Пару десятков лет назад поддельный паспорт мог купить любой желающий, но по мере развития технологий защиты и алгоритмов проверки на подлинность ситуация начала медленно, но верно меняться.

Фальшивые ПТС бывают четырёх видов:

- Двусторонние распечатки на качественном цветном принтере с голографической наклейкой.

Такой документ вызывает подозрения с первого взгляда, но, несмотря на это, подобный метод подделки до сих пор себя не изжил. Фальсификаты легко различаются на ощупь или на просвет.

Такой документ вызывает подозрения с первого взгляда, но, несмотря на это, подобный метод подделки до сих пор себя не изжил. Фальсификаты легко различаются на ощупь или на просвет. - Классические варианты поддельных ПТС, отпечатанные на идентичной бумаге с использованием качественной имитации защитных знаков. Уровень фальшивки напрямую зависит от опытности мошенников-изготовителей. Изучаются они очень внимательно при помощи специальных средств.

- Паспорта на оригинальных бланках. Серьёзное нарушение закона, вводящее в заблуждение не только водителей, но и сотрудников ГИБДД. Бланки либо покупают на чёрном рынке документов, либо крадут из Госзнака. В первом случае фальсификат обнаруживается экспертами, а вот во втором помогает только перепроверка автомобиля и данных ПТС в ГИБДД.

- Оригинальные ПТС, используемые в мошеннических схемах. Сложнее всего отследить и выявить, поскольку пакет документов не подделывается. Преступники скупают за копейки битые автомобили, одновременно угоняя аналогичные модели, идентичные параметрам, указанным в паспорте.

Краденая машина дополняется кузовными деталями разбитого авто и перепродаётся легально. Подделка такого рода выявляется только экспертами ГИБДД при тщательной проверке.

Краденая машина дополняется кузовными деталями разбитого авто и перепродаётся легально. Подделка такого рода выявляется только экспертами ГИБДД при тщательной проверке.

Сложность различия поддельного и оригинального паспортов транспортного средства не освобождает водителей от знания основных методов проверки.

Проверка всем, что под рукой

Для осмотра ПТС достаточно вооружиться стандартным набором инструментов – карманным фонарём и мощной лупой. Стоит учитывать, что спешка, развитая продавцом во время осмотра автомобиля, — явный признак того, что с документами не всё так чисто, как кажется и хочется верить.

Дубликат паспорта отнюдь не означает, что владелец машины – отпетый мошенник. Стоит поинтересоваться причинами выдачи копии и, если ответу хозяина можно доверять, то пора приступать к осмотру документа.

- Визуально и на ощупь бумага паспорта должна соответствовать документам Госзнака;

- Границы голограммы не должны выделяться, сам знак – выступать над поверхностью бумаги;

- Под лупой в центре голограммы должна просматриваться машина, а на её лобовом стекле повторяющаяся надпись: «Россия.

Россия». Заметить её можно только под увеличением;

Россия». Заметить её можно только под увеличением; - В левом верхнем углу паспорта под наклоном в 30о в свете фонаря должна проступать надпись: «ПТС»;

- Наименование документа – Паспорт технического средства – выполнено с объёмным тиснением и должно ощущаться под пальцами;

- В левом верхнем углу последней страницы ПТС размещён специальный защитный узор «розочка». Она меняет цвет с зелёного на серый, если рассматривать под острым углом. Узор также выполнен с объёмным тиснением и чувствуется при пальпировании;

- При просвете ПТС проступают все водяные знаки – «RUS» и звёздочки. Аналогичным образом проверяются заполненные поля на наличие так называемых перемытостей – следов от химических соединений, которыми сводились оригинальные надписи для замены поддельными;

- По линии внутреннего изгиба на развороте паспорта идёт тёмная полоса, представляющая собой микротекст: «папорттранспортногосредства»;

- Расположенный в левом нижнем углу год изготовления бланка не может быть моложе года выдачи ПТС;

- Проверяется серия и номер паспорта.

Для машин, ввозимых в страну, используются только два буквенных идентификатора: «Т» и «У». Первые две цифры серии означают код региона, внизу титульной страницы находится место выдачи паспорта. Оба номера должны соответствовать логике. Например, для моделей ВАЗ код оригинала ПТС всегда 63.

Для машин, ввозимых в страну, используются только два буквенных идентификатора: «Т» и «У». Первые две цифры серии означают код региона, внизу титульной страницы находится место выдачи паспорта. Оба номера должны соответствовать логике. Например, для моделей ВАЗ код оригинала ПТС всегда 63.

Проверка специальными приборами

Профессиональную экспертизу самостоятельно провести можно, но для этого понадобится специальное оборудование. Оно позволяет легко определить подлинность документа. Эксперты пользуются следующими инструментами:

- Карманный микроскоп;

- Инфракрасный детектор;

- Ультрафиолетовый фонарик.

Карманный микроскоп

Малогабаритный, лёгкий и дешёвый бытовой прибор, дающий 100-кратное увеличение. Им исследуют чёткость изображения голограмм, серию и номер ПТС: на оригинал их наносят красно-золотым цветом, так что под микроскопом можно заметить любые исправления, внесённые в надписи.

Под увеличением рассматривается текстурный рисунок фона – он должен сохранять чёткость – и защитные волокна бумаги – они внедрены в структуру паспорта, а не нанесены на него.

Ультрафиолетовый фонарик

Защитные знаки документа отчётливо проступают под ультрафиолетом. Способ помогает, если сделка купли-продажи проводится при плохом освещении и на просвет рассмотреть ПТС сложно.

Под ультрафиолетовым фонариком по периметру паспорта чётко проступят защитные нити. Они светятся в трёхцветном спектре, поскольку при изготовлении бумаг используются специальные волокна основных цветов спектра.

Инфракрасный детектор

Малогабаритный прибор с камерой CMOS, выводящей на дисплей изображение в инфракрасном диапазоне. При наведении детектора на любые надписи на ПТС внесённые в них изменения будут отлично просматриваться: проявятся следы от замытых символов. В инфракрасном свете исчезает рисунок машины в верхнем правом и верхнем левом углах второго и первого разворотов.

Полезные советы

- До 1996 года выдачей оригинальных паспортов транспортных средств занималась ГИБДД, поэтому легальность автомобилей, ввезённых в страну до этого года, сомнительна;

- В штате региональных ГИБДД могут отсутствовать специалисты-эксперты, поэтому при проверке документов могут выдать липовое заключение, подтверждающее, что поддельный ПТС – оригинальный;

- Документы автомобилей из Прибалтики подделываются чаще всего, поэтому эксперты советуют настороженно относиться к приобретению таких ТС;

- Современные смартфоны оснащаются инфракрасным фильтром и ультрафиолетовой подсветкой, что значительно упрощает процесс проверки паспорта на подлинность.

Заключение

Поддельные ПТС сегодня – отнюдь не редкость, несмотря на все системы защиты и развитые технологии. Проверить паспорт на оригинальность может любой автолюбитель – достаточно иметь при себе несколько простых приборов.

Оплатить цитату или подать апелляцию

Чтобы оплатить цитирование, войдите в свой Парковочный счет.

Мы рекомендуем прочитать эту страницу, прежде чем переходить к онлайн-форме апелляции.

Каждый имеет право обжаловать любое разрешение на парковку, выданное WKU Parking and

Отдел транспортных услуг.Апелляции должны быть поданы онлайн в течение 7 дней с момента

выдаваемая цитата. Если у вас возникли технические трудности с онлайн

апелляцию, пожалуйста, свяжитесь с отделом парковки и транспорта по телефону 270-745-2361.

Общая информация о процессе апелляции:

- Апелляция — это ваша возможность изложить свое дело, если вы считаете, что ваша ссылка был опубликован по ошибке, или вы не несете ответственности за цитирование.

- Сотрудник службы парковки и транспорта рассмотрит апелляцию и определит

следует ли поддержать цитату или отклонить ее. Этот обзор проводится и основан на

письменные ведомственные критерии сокращения цитирования и не основаны на субъективных

факторы. Чтобы просмотреть процесс рассмотрения апелляций PTS, щелкните ЗДЕСЬ.

- На адрес электронной почты WKU будет отправлено письмо с решением по апелляции.

- Если ссылка отклонена, остаток не причитается.

- Если ссылка будет подтверждена, оплата будет необходима до того, как будет снята задержка.

- У вас есть право на повторное рассмотрение апелляции перед апелляционным комитетом.

В комитет входят по одному представителю от Студенческого правительства, Университета.

Сенат и Совет персонала.Нет сотрудников отдела парковки и транспорта

сотрудники входят в состав апелляционной комиссии, и ни один из сотрудников PTS не имеет никакого влияния на

независимо от того, решит ли апелляционный совет отменить цитату.

- Чтобы апелляция была рассмотрена апелляционным комитетом, необходимо оплатить указание в полном объеме.

- Затем клиенты могут подать апелляцию на указание, посетив парковку и транспорт. Веб-сайт служб www.wku.edu/transportation.

- Если цитата отклонена, будет произведено возмещение.

- Если цитата будет подтверждена, дальнейшие действия предприниматься не будут.

Сотрудники правоохранительных органов - PTS фотографируют нарушения при цитировании. Эти фотографии доступны для просмотра на вашем парковочном счете.

- Подача апелляции не гарантирует, что ваша цитата будет отменена.

- Вы можете прикрепить файлы к своей онлайн-апелляции, если у вас есть доказательства в поддержку вашей апелляции. Все представленные документы будут проверены на подлинность перед рассмотрением. доской.

- Апелляционная комиссия уведомит вас о своем решении по электронной почте WKU, когда они вынесут решение по твоему делу.

- Решение апелляционной комиссии окончательно.

Советы:

- Помните, что цель вашей апелляции — изложить обстоятельства дела, а не как вы к ним относитесь. Если вам нужно высказаться, не делайте этого в своей апелляции. Не будет помогите своему делу.

- Если ваше разрешение было вывешено в машине, это ваша цитата. Разрешения не подлежат передаче между людьми.

- Если у вашего счетчика истек срок действия, даже если это было всего на минуту, даже если вы видели офицера выписывая билет по дороге к машине, цитата действительна.

- «Не знал» не является основанием для подачи апелляции. Вы обязаны ознакомиться перед парковкой на территории кампуса ознакомьтесь с правилами парковки.

- В случае сомнений прочтите знаки на въездах на стоянку.

Прочтите обратную сторону вашего разрешения. Читать

брошюра, выданная вместе с вашим разрешением. Посетите www.wku.edu/transportation или позвоните в офис парковки и транспорта с 7:30 до 16:30.

Прочтите обратную сторону вашего разрешения. Читать

брошюра, выданная вместе с вашим разрешением. Посетите www.wku.edu/transportation или позвоните в офис парковки и транспорта с 7:30 до 16:30.

Если у вас есть вопросы, обращайтесь в службу парковки и транспорта по адресу [email protected] или (270) 745-2361.

Для просмотра некоторых ссылок на этой странице может потребоваться дополнительное программное обеспечение.

ЗагрузкиКак отслеживать журналы аутентификации системы в Ubuntu

Как контролировать вход в систему

Основным компонентом управления аутентификацией является мониторинг системы после того, как вы настроили своих пользователей.

К счастью, современные системы Linux регистрируют все попытки аутентификации в отдельном файле. Он находится по адресу « /var/log/auth.log »:

Он находится по адресу « /var/log/auth.log »:

sudo меньше /var/log/auth.log

3 мая 18:20:45 localhost sshd [585]: сервер прослушивает порт 22 0.0.0.0. 3 мая 18:20:45 localhost sshd [585]: сервер прослушивает :: порт 22. 3 мая 18:23:56 localhost логин [673]: pam_unix (логин: сессия): сессия открыта для r пользователь root по LOGIN (uid = 0) 3 мая 18:23:56 вход на localhost [714]: ВХОД ROOT на '/ dev / tty1' 5 сентября 13:49:07 localhost sshd [358]: Получен сигнал 15; прекращение.5 сентября 13:49:07 localhost sshd [565]: Сервер прослушивает порт 22 0.0.0.0. 5 сен, 13:49:07 localhost sshd [565]: сервер прослушивает :: порт 22. . . .

Как использовать «последнюю» команду

Обычно вас интересуют только самые последние попытки входа в систему. Вы можете увидеть их с помощью инструмента « последний »:

последние

demoer pts / 1 rrcs-72-43-115-1 Thu Sep 5 19:37 все еще авторизован root pts / 1 rrcs-72-43-115-1 Чт 5 сен 19:37 - 19:37 (00:00) root pts / 0 rrcs-72-43-115-1 Thu Sep 5 19:15 все еще авторизован root pts / 0 rrcs-72-43-115-1 Чт 5 сен 18:35 - 18:44 (00:08) root pts / 0 rrcs-72-43-115-1 Чт 5 сен 18:20 - 18:20 (00:00) demoer pts / 0 rrcs-72-43-115-1 Чт 5 сентября 18:19 - 18:19 (00:00)

Это дает отформатированную версию файла « / etc / log / wtmp ».

Как видите, в первой и третьей строке показано, что пользователь все еще вошел в систему. В противном случае общее время входа в систему во время сеанса определяется набором значений, разделенных дефисами.

Как использовать команду «lastlog»

Если вы хотите взглянуть на эту ситуацию под другим углом, вы можете посмотреть, когда каждый пользователь в последний раз входил в систему.

Эта информация предоставляется при обращении к файлу « / etc / log / lastlog ».Затем он сортируется в соответствии с записями в файле «/ etc / passwd»:

последний журнал

Имя пользователя Порт из последнего root pts / 1 rrcs-72-43-115-1 Чт 5 сен 19:37:02 +0000 2013 демон ** Никогда не входил ** bin ** Не входил в систему ** sys ** Никогда не входил ** синхронизация ** Никогда не входил ** игры ** Ни разу не входил ** .. .

Вы можете увидеть время последнего входа в систему для каждого пользователя в системе.

Обратите внимание, что почти у всех пользователей системы будет «** Никогда не входил **». Ранее мы видели, что для этих учетных записей не настроена аутентификация по паролю, так что это ожидаемое значение.

Заключение

Аутентификация пользователей в Linux — это относительно гибкая область управления системой. Есть много способов достичь одной и той же цели с помощью очень простых инструментов.

Важно понимать, где система хранит информацию о логинах, чтобы вы могли контролировать свой сервер на предмет изменений, которые не отражают ваше использование.

Выпускников

Ключ стенограммыПример расшифровки

Откройте для себя пример того, как выглядит стенограмма штата Огайо.

Выпуск информации

Когда расшифровка стенограммы получена организацией, она не может быть передана другому лицу, агентству или организации, кроме как внутренним должностным лицам вашей организации или агентства, которые имеют разумное деловое использование этой информации.

Для передачи другим лицам требуется письменное согласие учащегося. Для получения дополнительной информации о конфиденциальности данных учащихся посетите Закон о правах семьи на образование и неприкосновенность частной жизни 1974 г. (FERPA).

Подлинность стенограммы

Стенограмма является официальной, если на ней есть факсимильная подпись регистратора университета и печать университета. Если стенограмма была выдана учащемуся, сообщение «Выдано учащемуся» появляется в верхнем правом углу после номера страницы.

Пожалуйста, свяжитесь с офисом регистратора университета по телефону 614-292-9330, если у вас возникнут вопросы.

Аккредитация

Государственный университет Огайо (Колумбус, Лима, Мэнсфилд, Мэрион, Ньюарк и Сельскохозяйственный технический институт, Вустер, Огайо) аккредитован Комиссией по высшему образованию Северо-Центральной ассоциации колледжей и школ в качестве учреждения, присуждающего ученую степень в младший, бакалавр, магистр, профессиональный и докторский уровни.

Хорошее состояние / испытательный срок / увольнение

Чтобы оставаться в хорошей репутации, студент должен иметь средний балл 2.0. Испытательный срок публикуется как официальное уведомление о том, что решение об отчислении студента будет вынесено в следующем семестре на основе академической успеваемости в этом семестре. Студенты могут быть помещены на испытательный срок путем накопления дефицита на 15 или более кредитных пунктов ниже, чем требуется для среднего балла 2.0, или специальными действиями колледжа, когда подготовка, прогресс или успех в их Академической программе будут признаны неудовлетворительными.Когда учащиеся не достигают удовлетворительного прогресса в выполнении условий, установленных колледжем или школой испытательного срока, они увольняются. Уволенные студенты не имеют права на повторную регистрацию до тех пор, пока не будут восстановлены любым колледжем или школой в рамках университета.

Календарь

Система оценок

| А | Отлично ………………………. | 4,0 Баллы | КМ | Перечисленный кредит: присуждается за тестирование……………………. | 0 Очки | |||

| A- | Отлично ……………………….. | 3,7 Баллы | я | Незавершенное ……………………………. | 0 Очки | |||

| В + | Выше среднего. …………….. …………….. | 3,3 Баллы | IP | В процессе ……………………………. | 0 Очки | |||

| B | Выше среднего ……………… | 3,0 Баллы | IX | Продление незавершенного…………… | 0 Очки | |||

| В- | Выше среднего ……………… | 2,7 Баллы | -п. | Прогресс ……………………………….. | 0 Очки | |||

| К + | Среднее………………………… | 2,3 Баллы | PA | Пройдено . ……………………………………. ……………………………………. | 0 Очки | |||

| С | Средний ………………………… | 2,0 Баллы | НП | Non-Pass……………………………… | 0 Очки | |||

| C- | Средний ………………………… | 1,7 Баллы | R | Зарегистрировано для аудита …………………. | 0 Очки | |||

| Д + | Плохо…………………………….. | 1,3 Баллы | S | Удовлетворительно …………………………… | 0 Очки | |||

| D | Плохо . ……………………………. ……………………………. | 1,0 Баллы | U | Неудовлетворительно……………………….. | 0 Очки | |||

| E | Отказ ………………………….. | 0 Очки | Вт | Выведено ……………………………… | 0 Очки | |||

| EM | Экзаменационный кредит………….. | 0 Очки | NG | Оценка не указана преподавателем …. | 0 Очки | |||

| EN | Отказ-непосещение …… | 0 Очки | NEN | Оценка EN для курса PA / NP. ……. ……. | 0 Очки | |||

| К | Перечисленный кредит ………….. | 0 Очки | UEN | Оценка EN для курса S / U …………. | 0 Очки | |||

| KD | Переданный зачет: исходная оценка D + или D…………… | 0 Очки |

Система оценок (только закон)

| А | 93-100 | 4.0 Очков |

| A- | 90-92 | 3,7 Баллы |

| В + | 87-89 | 3,3 Баллы |

| B | 83-86 | 3,0 Баллы |

| В- | 80-82 | 2,7 Баллы |

| К + | 77-79 | 2,3 Баллы |

| С | 70-76 | 2. 0 Очков 0 Очков |

| D | 65-69 | 1,0 Баллы |

| E | 60-64 | 0,0 Баллы |

Оценочные знаки больше не используются

| E Abs | Ошибка Отсутствует | 0 очков | (лето 1922 — лето 1955) |

| Ф | Ошибка Отсутствует | 0 очков | (лето 1955 — осень 1958) |

| H | с отличием (только медицина) | 0 очков | (осень 1963 — лето 1973) |

| INC | Незавершенное | 0 очков | (лето 1922 — лето 1955) |

| N | Не требуется | 0 очков | (лето 1955 — осень 1958) |

| R | Окончательная отметка в конце последовательности | 0 очков | (лето 1955 — осень 1958) |

| т | Временно освобожден от ответственности | 0 очков | (лето 1955 — лето 1973) |

| U | Аудит | 0 очков | (лето 1955 — осень 1958) |

| WF | Неудачно снял | 0 очков | (лето 1970 — лето 1973) |

| WP | Отказ от участия | 0 очков | (лето 1970 — лето 1973) |

| х | Без возможности восстановления | 0 очков | (лето 1955 — лето 1973) |

| * | Оценка отсутствует | 0 очков | (до 1985 г. ) ) |

Обозначения номеров специальных курсов

| суффикс E | С отличием встроенный курс |

| суффикс H | Отличный курс или отличная версия курса |

| Суффикс S | Учебный курс по обслуживанию |

| Т суффикс | Технический курс (часть двухлетней технической программы) |

Кредит выпускника

Все курсы, появляющиеся после того, как студент поступает в аспирантуру, получают зачетные баллы для получения степени магистра и рассчитываются в общем количестве выпускников, за исключением случаев, когда рядом с курсом появляется фраза «Вариант бакалавриата». Это указывает на то, что курс был взят только для получения кредита бакалавриата, и не влияет на подсчет итоговых показателей аспирантуры.

Это указывает на то, что курс был взят только для получения кредита бакалавриата, и не влияет на подсчет итоговых показателей аспирантуры.

Кредит с отличием

Префикс «H» перед номером курса указывает на курс для отличников или на версию курса для отличников (действует с июля 1969 г.)

Технический кредит

Префикс «T» указывает на технический курс, который является частью двухлетней технической программы.Некоторое количество зачетных единиц позже может быть переведено на степень бакалавра, а затем записано отдельно (начиная с сентября 1972 г.).

Пересчет оценок

ПРОЩЕНИЕ ИЛИ ЗАМЕНА ОЦЕНОК: Студенты могут ходатайствовать перед своей регистрационной группой о повторении курса и после завершения курса во второй раз, чтобы первоначальный зачет курса и оценка были исключены из расчета совокупного соотношения баллов в часах студента, но остаются в официальная постоянная запись студента. Курс или курсы, которые заменяются или повторяются, будут отмечены символом «#» слева от оценки.

Курс или курсы, которые заменяются или повторяются, будут отмечены символом «#» слева от оценки.Определение статуса регистрации

Бакалавриат | Выпускник и профессиональный | |||

| Полный рабочий день | 12+ кредитных часов | Полный рабочий день | 8+ кредитных часов | |

| Три четверти времени | 9-11.99 кредитных часов | Время трех четвертей | 6-7,99 Кредитные часы | |

| Первый тайм | 6-8,99 Кредитные часы | Первый тайм | 4-5,99 Кредитные часы | |

| Меньше половины рабочего дня | 0-5,99 Кредитные часы | Меньше половины времени | 0-3. 99 кредитных часов 99 кредитных часов | |

Система рейтинга университетских классов

Рейтинг студента во всех колледжах бакалавриата основан на общем количестве заполненных и записанных зачетных часов. Аспиранты не ранжируются. Студенты-профессионалы ранжируются в соответствии с успеваемостью по учебной программе.Календарь семестра | Квартальный календарь | |||||||

| Рейтинг | Наработанные часы | Рейтинг | Наработанные часы | |||||

| Первокурсник | 0 | – | 29 | Первокурсник | 0 | – | 44 | |

| Второкурсник | 30 | – | 59 | Второкурсник | 45 | – | 89 | |

| Младший | 60 | – | 89 | Юниор | 90 | – | 134 | |

| Старший | 90 | и выше | Старший | 135 | и выше | |||

Система нумерации курсов

Календарь семестра | |

| 1000-1099 | UG (бакалавриат) — Некредитные курсы Некредитные курсы для ознакомления, коррекции или другого опыта, не связанного с колледжем. |

| 1100-1999 | UG — Курсы начального уровня Базовые курсы, дающие возможность получить степень бакалавра, но не засчитываются при учете основной специальности или области специализации на каком-либо факультете. Курсы этого уровня являются начальными курсами, обязательными или факультативными курсами, которые могут быть предпосылками для других курсов. |

| 2000–2999 | UG — Курсы бакалавриата среднего уровня Промежуточные курсы, дающие возможность получить степень бакалавра и могут быть засчитаны в счет основной или области специализации. |

| 3000-3999 | UG — Курсы бакалавриата верхнего уровня Курсы высшего уровня, дающие зачетные единицы бакалавриата, которые могут быть засчитаны в счет основной или области специализации. |

| 4000-4999 | UG — Курсы бакалавриата продвинутого уровня Курсы продвинутого уровня, дающие зачетные баллы бакалавриата, которые могут быть засчитаны в счет основной или области специализации. |

| 5000-5999 | UG и G (выпускник) — курсы двойного карьерного уровня Курсы, которые регулярно предлагаются как для зачисления выпускников, так и для зачетов бакалавриата. Курсы продвинутого уровня, дающие зачетные единицы бакалавриата, которые могут быть засчитаны в счет основной или области специализации. Базовая курсовая работа и исследования, обеспечивающие зачетные единицы для выпускников или специалистов. |

| 6000-6999 | G — Высшие и профессиональные курсы базового уровня Базовые курсы и исследования, позволяющие получить зачетные единицы для выпускников или специалистов. |

| 7000-7999 | G — Высшие и профессиональные курсы среднего уровня Промежуточные курсы и исследования, обеспечивающие зачетные единицы для выпускников или специалистов. |

| 8000-8999 | G — Высшие курсы и профессиональные курсы Курсы повышения квалификации и исследования, позволяющие получить зачетные единицы для выпускников или специалистов. |

Квартальный календарь | |

| 000-099 | Некредитные курсы (за исключением некоторых семинаров и разговорной речи) для ориентации, коррекции или другого опыта, не связанного с колледжем. Кредит не распространяется на выпускные требования. |

| 100-199 | Базовые курсы, дающие зачетные единицы бакалавриата, но не учитываемые по специальности или области специализации на каком-либо факультете.Начальные курсы, обязательные или факультативные курсы, которые могут быть предпосылками для прохождения других курсов. |

| 200-299 | Базовые курсы, дающие возможность получить кредит на бакалавриат, и могут быть рассчитаны на основную или специальную специализацию. |

| 300-499 | Промежуточные курсы, предоставляющие зачетные единицы бакалавриата или базовые профессиональные зачетные единицы, которые могут учитываться по основному предмету или области специализации. |

| 500-599 | Промежуточные курсы, предоставляющие зачетные единицы бакалавриата или профессиональной подготовки, которые могут учитываться по основной специальности или области специализации и могут предоставлять зачетные единицы выпускников только в других отделах. |

| 600-699 | Курсы, предоставляющие бакалавриат или профессиональные кредиты, которые могут быть рассчитаны на основную или область специализации, и могут предоставлять дипломы дипломированных специалистов (на всех факультетах). |

| 700-799 | продвинутых курсов, обеспечивающих бакалавриат, магистратуру или профессиональный кредит. |

| 800-899 | Курсы, дающие возможность получить зачет для выпускников, открыты для студентов только с одобрения проректора по исследованиям и декана аспирантуры. |

Преобразование семестра

Переход штата Огайо на календарь семестров летом 2012 г. потребовал пересчета академических показателей с четверти часа на семестр. 15 апреля 2012 года Университет начал этот пересчет, умножив на 0,67 совокупные кредитные часы, которые каждый студент попытался и закончил в рамках квартальной системы. Пересчет совокупной статистики не повлиял на средний балл студента или место в классе.Формат стенограммы и тест на подлинность

Стенограммы можно получить в формате pdf. Все стенограммы в формате pdf будут по-прежнему представлены в портретном формате с факсимильной подписью регистратора университета и печатью университета. Распечатанная или пересылаемая копия стенограммы в формате pdf считается неофициальной, и на всех страницах будет отображаться слово «ПЕЧАТНАЯ КОПИЯ». Официальные стенограммы в формате pdf передаются только через нашего агента Credentials Solutions. Если вы получили расшифровку стенограммы в формате pdf из источника, отличного от регистратора университета или нашего агента (Credentials Solutions), вы можете проверить подлинность транскрипции и убедиться, что она не подверглась подделке, посетив https: //www.credentials-inc .com / cgi-bin / cicgipdf.pgm? ДЕЙСТВИТЕЛЬНО.

Если вы получили расшифровку стенограммы в формате pdf из источника, отличного от регистратора университета или нашего агента (Credentials Solutions), вы можете проверить подлинность транскрипции и убедиться, что она не подверглась подделке, посетив https: //www.credentials-inc .com / cgi-bin / cicgipdf.pgm? ДЕЙСТВИТЕЛЬНО. Таблицы стенограммы для большинства студентов, зачисленных в последний раз с осеннего квартала 1985 года, будут напечатаны на бумаге с функциями безопасности из нашей автоматизированной системы учета в портретном формате. Стенограмма будет официальной, если она имеет факсимильную подпись регистратора университета и печать университета черными чернилами.Если стенограмма была выдана студенту, под подписью регистратора появится сообщение «Выдано студенту». Черно-белая или цветная копия этого документа не является оригиналом и не должна приниматься в качестве официального институционального документа. Форма стенограммы будет красного цвета и будет включать фоновый рисунок печати университета. Если прикоснуться к этой бумаге свежим жидким отбеливателем, подлинный документ станет коричневым. Полупрозрачные значки глобуса ДОЛЖНЫ быть видны с обеих сторон, если держать их в направлении источника света.Лицевая сторона этой стенограммы напечатана на красной бумаге SCRIP-SAFE®, а название учреждения отображается белым шрифтом на лицевой стороне всего документа.

Если прикоснуться к этой бумаге свежим жидким отбеливателем, подлинный документ станет коричневым. Полупрозрачные значки глобуса ДОЛЖНЫ быть видны с обеих сторон, если держать их в направлении источника света.Лицевая сторона этой стенограммы напечатана на красной бумаге SCRIP-SAFE®, а название учреждения отображается белым шрифтом на лицевой стороне всего документа.

Выписки студентов, зачисленных в последний раз до осеннего квартала 1985 года, будут скопированы с бумажной постоянной академической записи в альбомном формате. Стенограмма будет официальной, если на ней будет стоять машинная подпись регистратора университета, напечатанная печать университета и дата выдачи, выполненная красно-оранжевыми чернилами, флуоресцирующими в черном свете.Фон стенограммы будет белым. Если стенограмма была выдана студенту, сообщение «Официальная стенограмма выдана студенту» будет отображаться красными чернилами.

Сдача экзамена | ФСБПТ

Какие требования для поступления в центр тестирования?

Вы должны прибыть как минимум за 30 минут до назначенной встречи с двумя формами приемлемого удостоверения личности (ID). Допустимое удостоверение личности — действующее на данный момент удостоверение личности с фотографией государственного образца (паспорт, водительские права и т. Д.), а также другое удостоверение личности с вашим именем и вашей подписью, например, кредитная карта. Ваша подпись должна совпадать с вашим заранее напечатанным именем на обеих формах удостоверения личности. Карточка социального обеспечения не является приемлемой формой идентификации. В рамках обработки вашей идентификации водительские права / паспорт будут удалены, чтобы сохранить отсканированную информацию.

Ваши имя и фамилия в обеих формах удостоверения личности должны точно совпадать с именем и фамилией в вашем письме «Разрешение на прохождение теста», выданном ФСБПТ. Если вам отказано в допуске к экзамену из-за каких-либо проблем с вашей идентификацией, вы потеряете свой гонорар Prometric и должны будете зарегистрироваться для другой администрации с фиксированной датой.

Если вам отказано в допуске к экзамену из-за каких-либо проблем с вашей идентификацией, вы потеряете свой гонорар Prometric и должны будете зарегистрироваться для другой администрации с фиксированной датой.

Будет ли у меня отпечаток пальца или сфотографирован в центре тестирования Prometric?

Да. Будет сделано цифровое изображение вашего отпечатка пальца, вы будете сканированы с помощью палочки металлоискателя, и вас сфотографируют в центре тестирования. Еще один отпечаток пальца будет сниматься каждый раз, когда вы выходите или снова входите в комнату тестирования во время экзамена.Кроме того, все сеансы тестирования будут записываться на видео.

Сколько времени у меня будет на обследование?

Вам дается 5 часов на экзамен PT и 4 часа на экзамен PTA. На экзамене PT 250 заданий (вопросов), на экзамене PTA — 200 заданий.

Почему время у меня на приеме дольше, чем на экзамен?

Для экзамена PT время приема составляет 5 ½ часов, хотя сам экзамен длится всего 5 часов. Для экзамена PTA время приема составляет 4 ½ часа, хотя сам экзамен длится всего 4 часа.Дополнительные полчаса предназначены для запланированного 15-минутного перерыва, а также для предэкзаменационного обучения и постэкспертизационного опроса.

Для экзамена PTA время приема составляет 4 ½ часа, хотя сам экзамен длится всего 4 часа.Дополнительные полчаса предназначены для запланированного 15-минутного перерыва, а также для предэкзаменационного обучения и постэкспертизационного опроса.

Все вопросы оцениваются?

Нет. Предтестовые вопросы включены в каждый экзамен. Ваши оценки будут основаны только на набранных предметах. Вопросы для предварительного тестирования включены, чтобы определить, соответствуют ли вопросы строгим психометрическим (тестовым) стандартам. Если вопросы соответствуют стандартам, их можно использовать в качестве баллов на будущих экзаменах. Все задания PT или PTA на экзамене, который вы будете сдавать, были включены в качестве пунктов предварительного тестирования в предыдущие версии экзамена.Предварительное тестирование заданий также сокращает задержки с отправкой отчетов с оценками кандидатам, когда вводятся новые формы экзаменов.

Смогу ли я сказать, какие вопросы являются элементами предварительного тестирования?

Нет. Предметы предварительного тестирования будут распределяться случайным образом в рамках каждого экзамена и не могут быть идентифицированы. Таким образом, вы должны отвечать на каждый вопрос, как если бы он был оценен. Однако, как указано выше, ваша оценка будет основана только на набранных предметах.

Предметы предварительного тестирования будут распределяться случайным образом в рамках каждого экзамена и не могут быть идентифицированы. Таким образом, вы должны отвечать на каждый вопрос, как если бы он был оценен. Однако, как указано выше, ваша оценка будет основана только на набранных предметах.

Что такое раздел?

Экзамен проводится по разделам или блокам по 50 вопросов.Каждый раздел представляет собой «мини-экзамен» в том смысле, что он будет следовать той же схеме основного содержания, что и более крупный экзамен, и содержать как оценочные, так и предварительные задания. Экзамен PT состоит из пяти разделов. Экзамен PTA состоит из четырех разделов. После того, как вы заполнили раздел, вы не можете вернуться в раздел, чтобы просмотреть или изменить свои ответы.

Будет ли применяться штраф за неправильный ответ?

Оценка за экзамен основывается на количестве вопросов, на которые даны правильные ответы. Вам следует внимательно обдумать ответы на каждый вопрос и выбрать правильный или лучший вариант. На каждый вопрос есть только один правильный или лучший ответ. Поскольку за неправильные ответы нет дополнительных штрафов, вам будет выгодно отвечать на все вопросы, даже если вы не уверены в правильном или лучшем варианте.

На каждый вопрос есть только один правильный или лучший ответ. Поскольку за неправильные ответы нет дополнительных штрафов, вам будет выгодно отвечать на все вопросы, даже если вы не уверены в правильном или лучшем варианте.

Будут ли другие кандидаты проходить тестирование в моем центре тестирования?

Могут быть другие кандидаты, сдавшие ряд различных экзаменов. Все кандидаты будут разделены модульными кабинами для тестирования, обеспечивающими конфиденциальность и просторное рабочее пространство.

Какая будет температура в испытательном центре?

Температура в центрах Prometric меняется, и люди по-разному воспринимают температуру.Вы должны одеваться слоями, которые можно снять, если вам станет неудобно. Любую куртку или свитер, которые вы не носите, следует хранить в шкафчиках в центре тестирования. В целях безопасности Prometric не разрешает носить громоздкие куртки.

Могу ли я сделать перерыв во время обследования?

Да. Перерывы во время обследования бывают двух видов: плановые и внеплановые. И у экзаменов PT, и у PTA есть один запланированный 15-минутный перерыв после завершения второго раздела.Экзамен PT также имеет три внеплановых перерыва. Экзамен PTA имеет два внеплановых перерыва.

И у экзаменов PT, и у PTA есть один запланированный 15-минутный перерыв после завершения второго раздела.Экзамен PT также имеет три внеплановых перерыва. Экзамен PTA имеет два внеплановых перерыва.

Для удобства кандидатов добавлен запланированный перерыв. Во время запланированного перерыва после завершения второго раздела экзамена таймер экзамена приостанавливается на срок до 15 минут. Если кандидаты не хотят делать запланированный перерыв или хотят сделать перерыв меньше, они могут закончить перерыв, следуя инструкциям на экране компьютера.

Внеплановый перерыв можно сделать между разделами, когда на компьютере отображается экран «Незапланированный перерыв».Во время незапланированного перерыва таймер обследования продолжает истекать. Это означает, что время, потраченное на незапланированный перерыв, — это время, которое вы предпочитаете не тратить на обследование.

Кандидаты могут покинуть экзамен только тогда, когда на их компьютере отображается экран запланированного или внепланового перерыва. Если кандидат покидает комнату тестирования, не находясь на указанном перерыве, администратор центра тестирования сообщит в FSBPT, что во время проведения экзамена кандидатом произошла ошибка.

Если кандидат покидает комнату тестирования, не находясь на указанном перерыве, администратор центра тестирования сообщит в FSBPT, что во время проведения экзамена кандидатом произошла ошибка.

Могу ли я получить доступ к учебным материалам или мобильному телефону во время перерыва (-ов)?

Нет. Во время экзамена нельзя получить доступ к каким-либо учебным материалам. Вы не можете покидать центр тестирования на перерыв, чтобы получить доступ к материалам или лицам за помощью. Вы не можете приносить в центр тестирования какие-либо учебные материалы. Кроме того, вы не можете получить доступ к своему мобильному телефону во время перерыва.

Нужны ли компьютерные знания?

Нет. Компьютерные знания не требуются для сдачи компьютерного экзамена.Перед началом экзамена проводится простой вводный урок (учебник), в котором объясняется процесс выбора ответов и перехода от вопроса к вопросу. Время, потраченное на обучение, не засчитывается во время, отведенное на экзамен. Большинству кандидатов требуется примерно 5–10 минут для завершения обучения, и они могут повторить его при желании. Вы можете выбирать свои ответы с помощью клавиатуры или мыши.

Большинству кандидатов требуется примерно 5–10 минут для завершения обучения, и они могут повторить его при желании. Вы можете выбирать свои ответы с помощью клавиатуры или мыши.

Могу ли я «пометить элементы» для последующего просмотра?

Да.Программное обеспечение для тестирования позволяет вам «отмечать» вопросы, которые вы хотите просмотреть, перед завершением раздела. Любой вопрос можно «пометить», независимо от того, оставлен ли он пустым или на него дан ответ. Необязательно снимать отметку с вопроса, чтобы он был оценен в конце экзамена. После того, как вы закончите раздел, вы не сможете вернуться на дополнительное рассмотрение.

Могу ли я переключаться между вопросами во время экзамена?

Да. Во время прохождения компьютеризированного экзамена вы можете перейти к следующему или предыдущему разделу, в котором вы сейчас находитесь, и просмотреть вопросы независимо от того, отмечены ли они отметками или нет.”После того, как вы закончите раздел, вы не можете вернуться для дополнительного просмотра.

Могу ли я использовать «бумажку для заметок» при сдаче экзамена?

Да. Вам разрешается использовать «бумагу для заметок», которая предоставляется в центре тестирования. «Бумага для заметок» будет стираемой доской для заметок. Вам не разрешается приносить свои собственные «бумажки для заметок». Персонал центра тестирования заберет стираемую доску для заметок по завершении экзамена.

Какие предметы запрещены при сдаче экзамена?

Кандидатам не разрешается приносить в испытательную комнату что-либо, кроме удостоверения личности и ключа от шкафчиков.Еда и напитки не допускаются в испытательную комнату. Кандидатам предоставляются шкафчики для хранения личных вещей во время тестирования.

Могу ли я использовать беруши во время обследования?

Да. Вы можете принести мягкие беруши для использования на испытательном полигоне. Штекеры для ушей будут проверены сотрудниками Prometric перед входом в испытательную комнату. Центр тестирования Prometric также предоставит наушники, которые помогут снизить уровень шума. Кандидатам следует ожидать, что во время экзамена будет некоторый фоновый шум.В соседних кабинках могут находиться кандидаты, сдающие экзамены по умению печатать. Во время экзамена в комнату для тестирования могут входить и выходить другие кандидаты. Наушники помогут снизить уровень шума, который может вас отвлекать.

Кандидатам следует ожидать, что во время экзамена будет некоторый фоновый шум.В соседних кабинках могут находиться кандидаты, сдающие экзамены по умению печатать. Во время экзамена в комнату для тестирования могут входить и выходить другие кандидаты. Наушники помогут снизить уровень шума, который может вас отвлекать.

Что делать, если на экране компьютера блики?

В качестве первого шага необходимо изменить положение монитора компьютера, чтобы устранить блики. Если блики не исчезают, несмотря на попытки отрегулировать положение монитора, и вам по-прежнему трудно видеть экран компьютера, вам следует немедленно уведомить персонал Prometric о проблеме.

Что мне делать, если у меня задержка с началом экзамена?

Обратите внимание, что время встречи не обязательно совпадает с временем начала. Перед прохождением обследования вам необходимо пройти регистрацию (т.е. войти в систему, предъявить соответствующее удостоверение личности, сделать отпечаток большого пальца и сфотографироваться). Процесс регистрации может занять некоторое время, если у многих кандидатов одинаковое время встречи. Обычно этот процесс занимает 30 минут, но может занять больше времени. Это не повлияет на ваше общее время тестирования.Если после запланированного приема задержка составляет более 60 минут, у вас есть возможность перенести обследование на другую дату как можно скорее.

Процесс регистрации может занять некоторое время, если у многих кандидатов одинаковое время встречи. Обычно этот процесс занимает 30 минут, но может занять больше времени. Это не повлияет на ваше общее время тестирования.Если после запланированного приема задержка составляет более 60 минут, у вас есть возможность перенести обследование на другую дату как можно скорее.

Что делать, если во время обследования компьютер вышел из строя?

Если при сдаче экзамена у вас возникнут технические трудности, вы должны немедленно сообщить об этом персоналу Prometric. Если сотрудники Prometric не могут исправить ситуацию в течение 60 минут, у вас есть возможность перенести обследование на другую дату как можно скорее.Время, которое Prometric затрачивает на устранение проблемы, не считается частью вашего экзамена. Вам следует связаться как с лицензирующим органом, в котором вы запрашиваете лицензию, так и с FSBPT, чтобы уведомить их о технических трудностях.

Что произойдет, если во время моего осмотра произойдет пожарная тревога, эвакуация или другое неожиданное событие?

Если перерыв длится менее 60 минут, вы должны будете пройти обследование. Если перерыв длится более 60 минут, у вас есть возможность как можно скорее перенести экзамен на другую дату.Если проблему не удастся устранить, ФСБПТ перенесет ваше обследование на другой день как можно скорее.

Если перерыв длится более 60 минут, у вас есть возможность как можно скорее перенести экзамен на другую дату.Если проблему не удастся устранить, ФСБПТ перенесет ваше обследование на другой день как можно скорее.

Что мне делать, если во время экзамена у меня возникнут другие сбои, не описанные здесь?

Вы должны немедленно сообщить персоналу Prometric о сбоях, происходящих в помещении для тестирования. Чем раньше сотрудники испытательного центра узнают о проблеме, тем быстрее можно будет предпринять шаги для уменьшения или устранения сбоев.

Если вы не можете провести тестирование в назначенную дату из-за проблем с центром тестирования Prometric (отключение электроэнергии, закрытие из-за погодных условий и т. Д.) вы будете перенесены на другое свидание как можно скорее.

Пожалуйста, сообщите FSBPT о любых задержках или проблемах, возникших в центре тестирования Prometric.

Могу я сделать комментарии по поводу проведения экзамена?

Да. Вам предоставляется возможность заполнить анкету после завершения экзамена. Опрос представлен на компьютере и состоит из вопросов по администрации экзамена.

Вам предоставляется возможность заполнить анкету после завершения экзамена. Опрос представлен на компьютере и состоит из вопросов по администрации экзамена.

Какова политика ФСБПТ в отношении безопасности экзаменов?

Политика FSBPT заключается в том, что вы должны постоянно действовать для защиты целостности NPTE, т.е.е., до, во время и после приема NPTE. NPTE является собственностью FSBPT и охраняется коммерческой тайной, договорами и федеральными законами об авторском праве. FSBPT строго запрещает любой обмен любой информацией по любому вопросу, содержащемуся в любом прошлом или настоящем NPTE. ФСБПТ предупреждает, что это нарушение прав собственности ФСБПТ в NPTE и незаконно делиться вопросами, относящимися к NPTE, или задавать любому лицу, принявшему NPTE, по любому вопросу NPTE. FSBPT также предупреждает лиц, которые зарегистрировались для участия в NPTE, что их передача или обращение к другим лицам с просьбой поделиться информацией по любому вопросу, содержащемуся в любом прошлом или настоящем NPTE, может быть нарушением их регистрационного договора и в дальнейшем привести к их ответственности за косвенный ущерб и гонорары адвокатов.

FSBPT будет преследовать всех лиц, которые запрашивают вопросы или делятся информацией по вопросам NPTE. Лицам, в отношении которых FSBPT имеет разумные основания полагать, что они делятся или запрашивают информацию по любому вопросу NPTE, могут быть запрещены участвовать в NPTE до тех пор, пока они не будут определены после полного расследования, что они не делятся или не запрашивают такую информацию.