Чем страшен дубликат ПТС? — журнал За рулем

Покупая машину с рук, вместо оригинала паспорта транспортного средства вы получаете от продавца дубликат. Какие неприятности могут ожидать покупателя в этом случае?

Регистрация автомобиля

ПТС нам нужен пару раз в течение всего срока владения машиной — при покупке и продаже. В остальное время он хранится дома.ПТС нам нужен пару раз в течение всего срока владения машиной — при покупке и продаже. В остальное время он хранится дома.

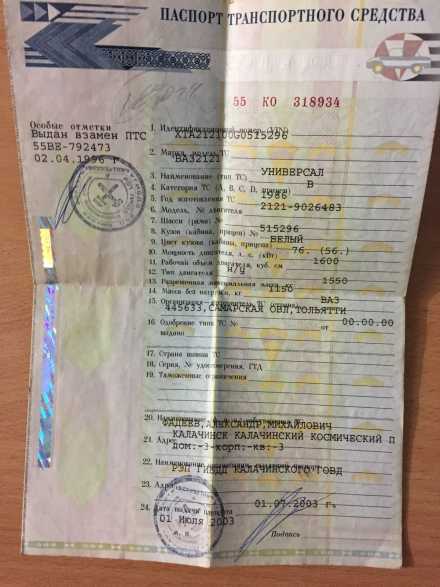

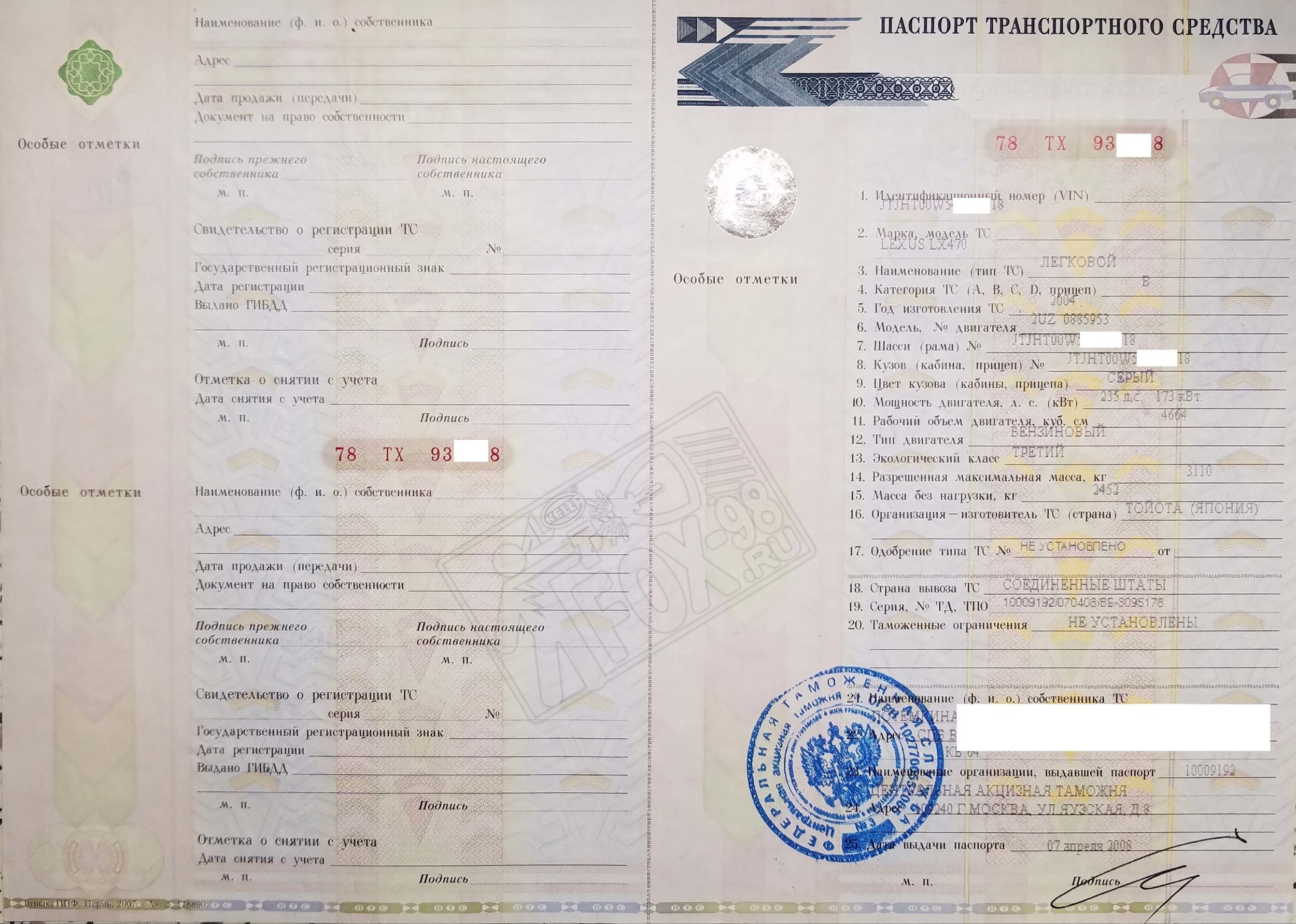

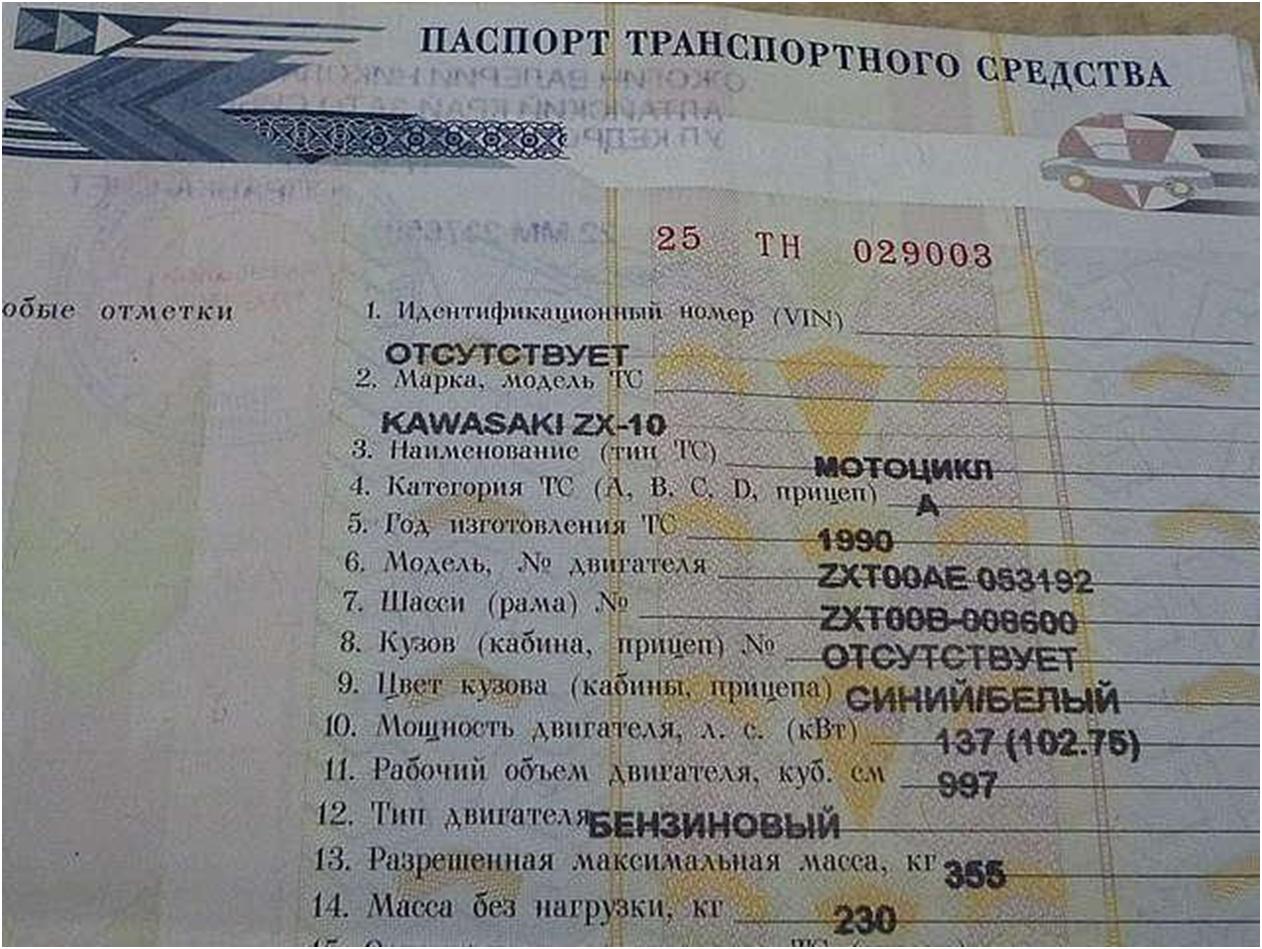

Изначально ПТС (паспорт транспортного средства) выдается или изготовителем, если автомобиль произведен на территории России, или таможенными органами, если автомобиль ввезен из-за границы. ПТС, как правило, нужен лишь при покупке или продаже машины. Дальше основным документом для водителя является свидетельство о регистрации (СТС). Именно СТС мы обязаны показывать инспектору ДПС при проверке на дороге.

В ПТС же указывается вся информация об автомобиле (марка, модель, идентификационные номера, мощность и проч. ). Помимо этого в документ вносятся данные о собственнике машины. Оформляя сделку, продавец с покупателем фиксируют в ПТС смену собственника, заполняя специальный раздел.

). Помимо этого в документ вносятся данные о собственнике машины. Оформляя сделку, продавец с покупателем фиксируют в ПТС смену собственника, заполняя специальный раздел.

ПТС

Помимо данных о собственнике в ПТС указывают наличие ограничений по таможенному оформлению. При этом информации о кредитах и залогах в документе попросту нет.Помимо данных о собственнике в ПТС указывают наличие ограничений по таможенному оформлению. При этом информации о кредитах и залогах в документе попросту нет.

Материалы по теме

Летом этого года планируется поэтапный переход на электронные паспорта транспортных средств. Постепенно весь документооборот ПТС будет переведен в электронную базу данных. Тогда необходимость в получении или замене печатной версии ПТС отпадет вовсе. Всю информацию можно будет получить в Сети, например на портале госуслуг.Откуда дубликат?

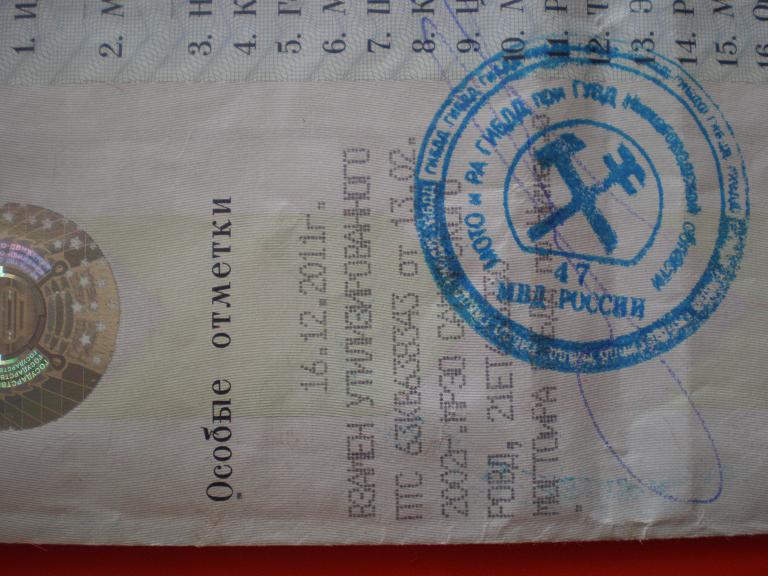

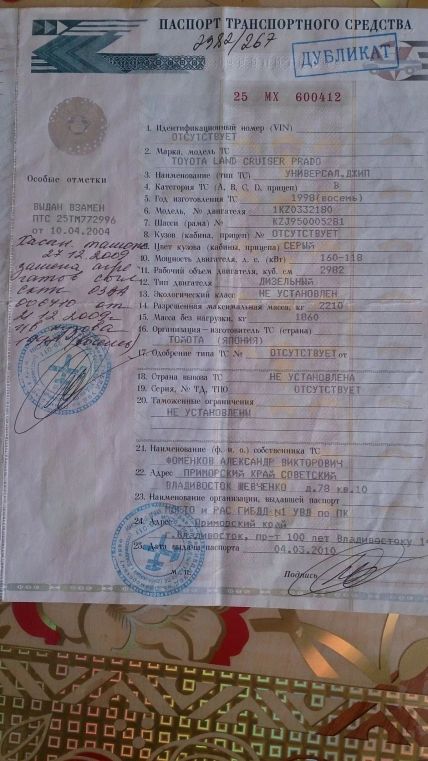

Итак, если вы покупаете автомобиль, а у продавца на руках дубликат ПТС, нужно выяснить причину его замены и внимательно изучить сам документ. Орган, который выдал ПТС, указывается на титульном листе. Если там значится подразделение ГИБДД, значит, это дубликат.

Орган, который выдал ПТС, указывается на титульном листе. Если там значится подразделение ГИБДД, значит, это дубликат.

Причина выдачи дубликата указывается в особых отметках. Варианты могут быть разные. Если написано, что выдан взамен утилизированного ПТС, значит, прежний был испорчен или в нем просто закончилось место для указания нового собственника. Последнее означает, что машина часто меняла хозяев. Вероятность каких-либо махинаций в этом случае минимальна.

Регистрация автомобиля

ГИБДД выдает дубликат ПТС только при утере или утилизации прежнего ПТС.ГИБДД выдает дубликат ПТС только при утере или утилизации прежнего ПТС.

А вот если причиной выдачи дубликата указана утеря прежнего документа, стоит насторожиться. Тем более когда дата выдачи нового документа совсем свежая. Выбрали вы, к примеру, подходящий автомобиль, продавец уверяет, что он единственный владелец, а ПТС случайно потерял. В реальности же машина принадлежала организации, где автомобиль гоняли в хвост и в гриву. А может и того хуже. Взял человек кредит на машину, а потом ситуация изменилась и платить по счетам стало нечем. При выдаче автокредита ПТС, как правило, передается в банк на хранение до полного погашения долга. Сама машина при этом в залоге, и продать ее без согласия банка нельзя. Тогда автовладелец «теряет» ПТС, о чем и извещает ГИБДД. Те, в свою очередь, не имея возможности проверить информацию по кредиту и залогу, выдают дубликат. При таком раскладе покупатель рискует остаться и без автомобиля, и без денег. Заложенное имущество банк заберет себе, как только перестанут поступать платежи по кредиту. А продавец к тому времени может исчезнуть. Или «вдруг» станет неплатежеспособным и не сможет вернуть вам деньги даже по решению суда.

А может и того хуже. Взял человек кредит на машину, а потом ситуация изменилась и платить по счетам стало нечем. При выдаче автокредита ПТС, как правило, передается в банк на хранение до полного погашения долга. Сама машина при этом в залоге, и продать ее без согласия банка нельзя. Тогда автовладелец «теряет» ПТС, о чем и извещает ГИБДД. Те, в свою очередь, не имея возможности проверить информацию по кредиту и залогу, выдают дубликат. При таком раскладе покупатель рискует остаться и без автомобиля, и без денег. Заложенное имущество банк заберет себе, как только перестанут поступать платежи по кредиту. А продавец к тому времени может исчезнуть. Или «вдруг» станет неплатежеспособным и не сможет вернуть вам деньги даже по решению суда.

А может быть и так: покупаете вы автомобиль у посредника. Перекупщики, как правило, на себя машину не переоформляют в ГИБДД. Попадая под прицел камер автоматической фиксации нарушений, штрафы направляются последнему зарегистрированному в базе ГИБДД собственнику. Тот, если не удается заставить перекупщика внести изменения в документы, дабы не оплачивать штрафы, может подать заявление о прекращении регистрации в связи с утилизацией автомобиля. В этом случае поставить на учет машину не получится. Чтобы не попасть в такую ситуацию, можно воспользоваться порталом ГИБДД и проверить историю регистрации машины.

Тот, если не удается заставить перекупщика внести изменения в документы, дабы не оплачивать штрафы, может подать заявление о прекращении регистрации в связи с утилизацией автомобиля. В этом случае поставить на учет машину не получится. Чтобы не попасть в такую ситуацию, можно воспользоваться порталом ГИБДД и проверить историю регистрации машины.

Автокредит

Выдавая автокредит, банки, как правило, забирают ПТС. Но это не останавливает мошенников. При покупке машины с дубликатом ПТС риск нарваться на кредитный автомобиль слишком велик.Выдавая автокредит, банки, как правило, забирают ПТС. Но это не останавливает мошенников. При покупке машины с дубликатом ПТС риск нарваться на кредитный автомобиль слишком велик.

Можно ли избежать подставы?

Так что, обнаружив дубликат ПТС, следует быть очень внимательным. Если не можете отказаться от покупки, проверьте историю автомобиля более тщательно. Самый простой способ — попросить проверить соответствие информации в ПТС на посту ДПС или в подразделении ГИБДД. Сотрудники ГИБДД, как правило, не отказывают в таких просьбах. А если продавец ни в какую не соглашается на такое предложение, рекомендую отказаться от покупки сразу. Значит, здесь что-то нечисто.

Сотрудники ГИБДД, как правило, не отказывают в таких просьбах. А если продавец ни в какую не соглашается на такое предложение, рекомендую отказаться от покупки сразу. Значит, здесь что-то нечисто.

Но и эта проверка не будет полноценной гарантией чистоты автомобиля. Как я уже говорил, сотрудники ДПС не могут выяснить, в кредите автомобиль или нет. Не даст стопроцентной гарантии и проверка через специальный портал Федеральной нотариальной палаты, в котором хранится информация об автомобилях, находящихся в залоге. Банки попросту не всегда передают такую информацию.

Выбор автомобиля

При выборе машины нужно использовать все возможные средства для проверки ее юридической чистоты.При выборе машины нужно использовать все возможные средства для проверки ее юридической чистоты.

Такая же ситуация и с другими интернет-ресурсами. Проанализировав информацию с нескольких ресурсов, а также просмотрев данные по машине через официальный сайт Госавтоинспекции, можно лишь минимизировать риск покупки «кота в мешке».

Фото: Артем Геодакян, Денис Абрамов, Александр Чиженок/ТАСС

Чем опасна покупка авто с дубликатом ПТС в России — CARobka.ru

За «копией» паспорта транспортного средства могут скрываться юридические проблемы автомобиля, о которых не каждый продавец захочет рассказывать. Давайте разбираться, чем же грозит покупка машины с дубликатом ПТС.

Причины выдачи дубликата ПТС

Александр Белов, автоэксперт, владелец компании Auto Podbor812:

«Для начала нужно разобраться, по какой причине был выдан дубликат ПТС в органах ГИБДД. Она указывается в особых отметках. Существует две официальные версии оформления копии: «взамен утилизированного» и «взамен утраченного». В первом случае имеется ввиду недостаток свободного места для записей. Так часто бывает, если машина переезжает из салона в салон еще до продажи. Поэтому бояться нечего. Второй же случай означает утерю или порчу ПТС. А если это случилось еще и накануне продажи, то, купив такое авто, можно легко стать жертвой обмана».

Продажа залогового автомобиля

Особые опасения должна вызывать утеря оригинала ПТС у «молоденьких» автомобилей. Как правило, такие машины могут находиться в кредите. А до погашения долга ПТС нередко лежит в банке. В один момент владельцу надоедает платить по счетам, и он заявляет в ГИБДД об утере ПТС. Далее дело за малым — найти нерадивого покупателя. Таких вариантов на б/у рынке немало. Вот, например, Ford Focus 2017 года.

Мы позвонили продавцу, узнали госномер автомобиля и уточнили, имеет ли машина юридические проблемы. Нас убедили, что все «чисто» и «проверять там нечего». А после звонка мы проверили авто по госномеру через avtocod.ru.

Из отчета видно, что за Фордом числится выдача дубликата ПТС, 1 ДТП, 1 расчет ремонтных работ и (!) нахождение в залоге.

Поскольку у машины было два владельца, то легко объяснить, что и кредит выдавался дважды. Дата возникновения последнего залога совсем свежая — январь 2019 года. А значит долг за нее пока что не маленький. К тому же, машина была разбита в 2018 году. Немудрено, что нынешний собственник пытается от нее избавиться.

К тому же, машина была разбита в 2018 году. Немудрено, что нынешний собственник пытается от нее избавиться.

Отчет показывает наезд на препятствие. Вероятно, что удар был не сильный. Но какое это уже имеет значение, если автомобиль находится в залоге? В самом неприятном случае продавец может перестать платить кредит, а у нового владельца машина будет изъята банком.

Большое количество владельцев

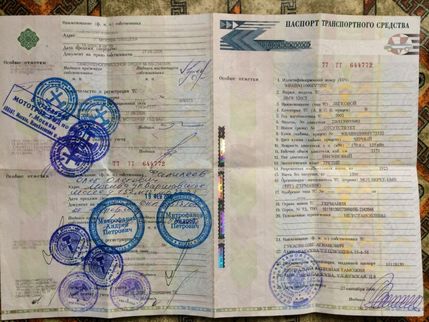

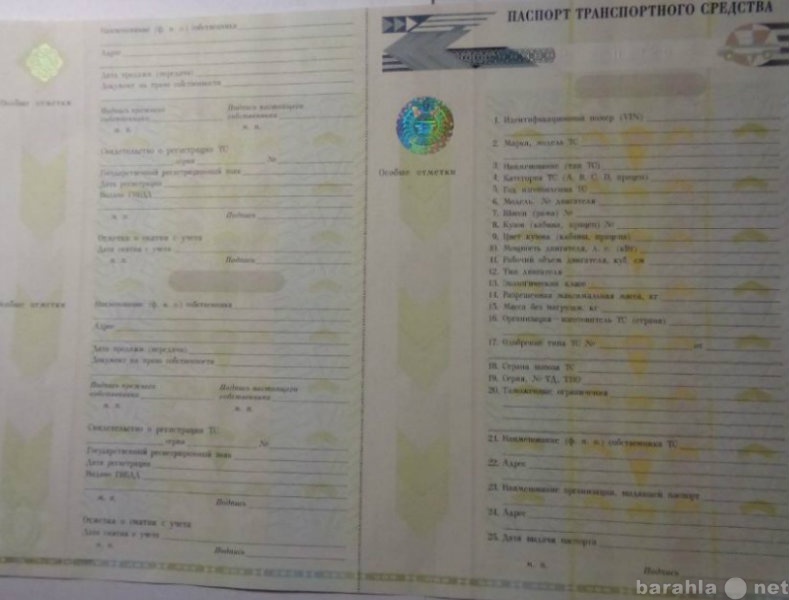

В оригинале ПТС указано реальное количество владельцев, по крайней мере тех, кто регистрировал машину на себя. Если число собственников большое, то это вызывает вопросы у покупателя. В конце концов, авто может быть неисправно. Чтобы отвести от себя лишние подозрения, владельцы стараются скрыть число собственников, заявляя в ГИБДД об утере ПТС. Дубликат выдается «пустым», в него вписывают имя только последнего владельца автомобиля. А нерадивый продавец уверяет, что он и есть единственный собственник, либо просто умалчивает о количестве владельцев.

Мы нашли на доске объявлений Mercedes Benz M-Class 2005 года.

Продавец рассказал в описании обо всех прелестях своего автомобиля, при этом не упомянув ничего о количестве владельцев. Мы позвонили ему и спросили об этом лично. Вот что он ответил: «У автомобиля 3 владельца. В ДТП не участвовал. Пребывает в идеальном состоянии». Кроме того, собственник не был готов к торгу, а дубликат ПТС всего-навсего утерян. Проверка дала нам более развернутую информацию.

Как и предполагалось, у продавца на руках дубликат ПТС. И какое бы число прежних владельцев он не назвал — в реальности их 6! А между тем, машина за долгие годы эксплуатации успела побывать в 1 ДТП.

В 2016 году произошел наезд на стоящее транспортное средство задней частью автомобиля. Сила удара неизвестна, но вполне возможно, что при очной диагностике машины без неполадок не обойдется.

Мошеннические схемы

Александр Белов, автоэксперт, владелец компании Auto Podbor812:

«К сожалению, мошеннические схемы существуют до сих пор. Например, продавец вчера мог с кем-то заключить договор купли-продажи и получить деньги за автомобиль, отдать ПТС уже новому владельцу, но машину под каким-то предлогом не передать, а сегодня получить дубликат в связи с утерей и продать второй раз.

Понятно, что это откровенное мошенничество, но второму покупателю от этого будет не легче».

Георгий Зорин, перекупщик:

«На самом деле, опасностей при покупке автомобиля с дубликатом ПТС не так много. Все они перечислены выше. Но если по каким-то причинам вы не имеете возможности проверить историю машины, а копия документа выдана в связи с утерей оригинала, то лучше от такой сделки отказаться сразу».

Официальный сайт LADA

25.05.2021Лидеры российского рынка автострахования совместно с АВТОВАЗом запустили массовые программы доступно

«Ингосстрах», «АльфаСтрахование», «Согласие», «Росгосстрах» и «ВСК» запустили специальные программы «умного» страхования (основанное на данных о фактическом использовании или UBI) для автомобилей LADA, подключенных к телематической платформе LADA Connect. Проект направлен на развитие рынка добровольного страхования автомобилей массового сегмента. Первым участником программы станет самый продаваемый в России автомобиль – LADA Granta. Новые массовые программы UBI сделают страхование существенно доступнее. При покупке автомобилей, оснащенных LADA Connect, единоразовая дополнительная скидка на полис КАСКО составит 10%. Кроме того, владельцы «подключенных» автомобилей смогут получать дополнительную скидку при продлении договора страхования до 30% в зависимости от качества вождения (скоринг вождения выполняется автоматически на основе данных телематики LADA Connect). Оливье Морне, вице-президент по продажам и маркетингу марки LADA: «LADA Connect – это новый уровень сервиса и комфорта для наших клиентов. Интеграция технологий Connected Car на этапе производства выполняет еще и важную социальную функцию, повышая доступность добровольного страхования. «Умное» страхование позволяет заметно снизить стоимость полиса. До этого момента его развитие, особенно в массовом сегменте, осложнялось тем, что затраты на установку оборудования могли себе позволить не все автовладельцы и страховые компании.

Первым участником программы станет самый продаваемый в России автомобиль – LADA Granta. Новые массовые программы UBI сделают страхование существенно доступнее. При покупке автомобилей, оснащенных LADA Connect, единоразовая дополнительная скидка на полис КАСКО составит 10%. Кроме того, владельцы «подключенных» автомобилей смогут получать дополнительную скидку при продлении договора страхования до 30% в зависимости от качества вождения (скоринг вождения выполняется автоматически на основе данных телематики LADA Connect). Оливье Морне, вице-президент по продажам и маркетингу марки LADA: «LADA Connect – это новый уровень сервиса и комфорта для наших клиентов. Интеграция технологий Connected Car на этапе производства выполняет еще и важную социальную функцию, повышая доступность добровольного страхования. «Умное» страхование позволяет заметно снизить стоимость полиса. До этого момента его развитие, особенно в массовом сегменте, осложнялось тем, что затраты на установку оборудования могли себе позволить не все автовладельцы и страховые компании. Мы решили данную проблему на системном уровне». Автомобили Granta, оснащенные LADA Connect, уже доступны к заказу в Москве и Московской области, Санкт-Петербурге, Самарской области, Татарстане и в Пермском крае, а в ближайшие месяцы – по всей официальной дилерской сети.Работа LADA Connect основана на техническом решении компании «Лаборатория умного вождения», часть которого – телематическая платформа со специальной системой страхового скоринга обрабатывает данные о вождении и с согласия автомобилиста передает их страховым компаниям. На основе этих данных формируются индивидуальные предложения. Директор по развитию ООО «Лаборатория Умного Вождения» Тимур Кузеев: «Запуск LADA Granta, оснащенных LADA Connect, – эпохальное событие для страхового рынка России. Мы совместно с АВТОВАЗом и лидерами нашего страхового рынка проделали серьезную работу и создали уникальный для массового сегмента продукт, учитывающий лучшие международные практики и опыт, который в перспективе нескольких лет может вывести нашу страну в мировые лидеры по количеству программ UBI.

Мы решили данную проблему на системном уровне». Автомобили Granta, оснащенные LADA Connect, уже доступны к заказу в Москве и Московской области, Санкт-Петербурге, Самарской области, Татарстане и в Пермском крае, а в ближайшие месяцы – по всей официальной дилерской сети.Работа LADA Connect основана на техническом решении компании «Лаборатория умного вождения», часть которого – телематическая платформа со специальной системой страхового скоринга обрабатывает данные о вождении и с согласия автомобилиста передает их страховым компаниям. На основе этих данных формируются индивидуальные предложения. Директор по развитию ООО «Лаборатория Умного Вождения» Тимур Кузеев: «Запуск LADA Granta, оснащенных LADA Connect, – эпохальное событие для страхового рынка России. Мы совместно с АВТОВАЗом и лидерами нашего страхового рынка проделали серьезную работу и создали уникальный для массового сегмента продукт, учитывающий лучшие международные практики и опыт, который в перспективе нескольких лет может вывести нашу страну в мировые лидеры по количеству программ UBI. Это значительно повысит инвестиционную привлекательность нашего рынка для глобального автобизнеса». Индивидуализация страховых тарифов выполняет ряд важных общественно значимых функций. По мнению участников рынка, распространение UBI-программ приведет к заметному повышению безопасности движения, сделает страховые продукты доступными для начинающих водителей, прививая им ответственный подход к использованию автомобиля, снизит уровень страхового мошенничества и обеспечит доступ к КАСКО в массовом сегменте, изменяя отношение к страхованию в обществе. Член правления ПАО «Росгосстрах» Елена Белоусенко: «Запуск UBI-программ для LADA Granta, оборудованных LADA Connect, приведет к повышению устойчивости и стимулирует развитие российского рынка автострахования. Индивидуализация скоринга по характеру вождения, позволяет персонализировать оценку. На практике это означает, что для клиента отпадет необходимость платить за чужие риски, и мы сможем предлагать более доступные тарифы, которые сделают КАСКО привлекательным продуктом в массовом сегменте.

Это значительно повысит инвестиционную привлекательность нашего рынка для глобального автобизнеса». Индивидуализация страховых тарифов выполняет ряд важных общественно значимых функций. По мнению участников рынка, распространение UBI-программ приведет к заметному повышению безопасности движения, сделает страховые продукты доступными для начинающих водителей, прививая им ответственный подход к использованию автомобиля, снизит уровень страхового мошенничества и обеспечит доступ к КАСКО в массовом сегменте, изменяя отношение к страхованию в обществе. Член правления ПАО «Росгосстрах» Елена Белоусенко: «Запуск UBI-программ для LADA Granta, оборудованных LADA Connect, приведет к повышению устойчивости и стимулирует развитие российского рынка автострахования. Индивидуализация скоринга по характеру вождения, позволяет персонализировать оценку. На практике это означает, что для клиента отпадет необходимость платить за чужие риски, и мы сможем предлагать более доступные тарифы, которые сделают КАСКО привлекательным продуктом в массовом сегменте. Мы рады быть участником такого масштабного проекта и считаем, что именно «умное» страхование – это ключевой фактор формирования массового устойчивого страхового рынка».При пролонгации скидка за аккуратное вождение будет суммироваться со стандартным страховым коэффициентом бонус-малус, что снизит стоимость полиса для аккуратных водителей до 50%. Такое снижение цен, как ожидают страховщики, позволит заметно повысить проникновение добровольного автострахования в нашей стране.Директор по маркетингу АО «РН-Банк» Алла Кибизова: «РН Банк, как оператор программ страхования для брендов Альянса, в который входит бренд LADA, видит своей миссией предоставление максимального уровня сервиса клиентам Альянса. Запуск «умного» страхования, с одной стороны, позволит клиентам LADA получать более выгодные условия по страхованию от крупнейших страховщиков, а c другой – выступит драйвером для дальнейшего развития технологий «умного» страхования на российском рынке. Мы видим запуск такого масштабного проекта примером успешной коллаборации крупнейших игроков автомобильного и страхового рынков с целью создать уникальный продукт с высокой клиентской ценностью».

Мы рады быть участником такого масштабного проекта и считаем, что именно «умное» страхование – это ключевой фактор формирования массового устойчивого страхового рынка».При пролонгации скидка за аккуратное вождение будет суммироваться со стандартным страховым коэффициентом бонус-малус, что снизит стоимость полиса для аккуратных водителей до 50%. Такое снижение цен, как ожидают страховщики, позволит заметно повысить проникновение добровольного автострахования в нашей стране.Директор по маркетингу АО «РН-Банк» Алла Кибизова: «РН Банк, как оператор программ страхования для брендов Альянса, в который входит бренд LADA, видит своей миссией предоставление максимального уровня сервиса клиентам Альянса. Запуск «умного» страхования, с одной стороны, позволит клиентам LADA получать более выгодные условия по страхованию от крупнейших страховщиков, а c другой – выступит драйвером для дальнейшего развития технологий «умного» страхования на российском рынке. Мы видим запуск такого масштабного проекта примером успешной коллаборации крупнейших игроков автомобильного и страхового рынков с целью создать уникальный продукт с высокой клиентской ценностью». Платформа LADA Connect работает по принципу «черного ящика», собирая данные, которые помогают восстанавливать обстоятельства ДТП. Это упрощает и существенно ускоряет процедуру страхового урегулирования, позволяя для удобства автомобилистов частично автоматизировать бюрократические процедуры и переносить их в онлайн. Кроме того, за счет интеграции этой технологии у автовладельцев появится возможность урегулировать убытки без предоставления справок из компетентных органов по событиям, зафиксированным платформой LADA Connect. Заместитель генерального директора по розничному бизнесу СПАО «Ингосстрах» Алексей Власов: «Мы активно работаем с «умными» программами с 2015 года, но их доля в структуре нашего портфеля пока невелика. Причина в достаточно высоких операционных расходах на само оборудование, его установку и подписку на информационный обмен. При этом выгоды таких программ очевидны для нашей компании как в части сбора скоринговых данных и возможности контроля убытков, так и в части развития продуктового предложения «Ингосстраха».

Платформа LADA Connect работает по принципу «черного ящика», собирая данные, которые помогают восстанавливать обстоятельства ДТП. Это упрощает и существенно ускоряет процедуру страхового урегулирования, позволяя для удобства автомобилистов частично автоматизировать бюрократические процедуры и переносить их в онлайн. Кроме того, за счет интеграции этой технологии у автовладельцев появится возможность урегулировать убытки без предоставления справок из компетентных органов по событиям, зафиксированным платформой LADA Connect. Заместитель генерального директора по розничному бизнесу СПАО «Ингосстрах» Алексей Власов: «Мы активно работаем с «умными» программами с 2015 года, но их доля в структуре нашего портфеля пока невелика. Причина в достаточно высоких операционных расходах на само оборудование, его установку и подписку на информационный обмен. При этом выгоды таких программ очевидны для нашей компании как в части сбора скоринговых данных и возможности контроля убытков, так и в части развития продуктового предложения «Ингосстраха». Мы крайне позитивно оцениваем внедрение Connected Car с телематическим функционалом от крупнейшего автопроизводителя в стране». Одним из преимуществ LADA Connect является пересекающаяся интеграция данных, которая создает единую экосистему коммуникации между партнерами и участниками проекта. Например, автовладелец сразу после оформления договора страхования сможет видеть условия страховой программы в мобильном приложении LADA Connect. Там же он сможет отслеживать свой текущий скоринговый балл для скидки на пролонгацию. Руководитель практики Affinity ООО «Страховой Брокер Виллис СНГ» Аррожейро Элдер Жорж Мартинью и Генеральный директор ООО «АСТ» (генеральный партнер Willis Towers Watson по розничному автострахованию в России) Каро Карапетян: «Оформление договоров страхования в дилерских центрах LADA реализуется через централизованную IT-систему выпуска полисов, разработанную партнером RCI Group (АО «РН-Банк» — банк Альянса Renault-Nissan-Mitsubishi) международным брокером Willis Towers Watson (NASDAQ: WLTW), внедренную и обслуживаемую совместно с ООО «АСТ».

Мы крайне позитивно оцениваем внедрение Connected Car с телематическим функционалом от крупнейшего автопроизводителя в стране». Одним из преимуществ LADA Connect является пересекающаяся интеграция данных, которая создает единую экосистему коммуникации между партнерами и участниками проекта. Например, автовладелец сразу после оформления договора страхования сможет видеть условия страховой программы в мобильном приложении LADA Connect. Там же он сможет отслеживать свой текущий скоринговый балл для скидки на пролонгацию. Руководитель практики Affinity ООО «Страховой Брокер Виллис СНГ» Аррожейро Элдер Жорж Мартинью и Генеральный директор ООО «АСТ» (генеральный партнер Willis Towers Watson по розничному автострахованию в России) Каро Карапетян: «Оформление договоров страхования в дилерских центрах LADA реализуется через централизованную IT-систему выпуска полисов, разработанную партнером RCI Group (АО «РН-Банк» — банк Альянса Renault-Nissan-Mitsubishi) международным брокером Willis Towers Watson (NASDAQ: WLTW), внедренную и обслуживаемую совместно с ООО «АСТ». Это позволяет оптимизировать процесс работы со страховой документацией в одной системе, а также вести единую отчетность со страховщиками. Процесс полностью автоматизирован для дилеров и автопроизводителя, что значительно упрощает процесс работы и управления. Внедрение «умных» программ позволит реализовать дополнительную сервисную поддержку для Клиентов и значительно упростит сопровождение при наступлении страховых случаев». Мировая практика развития «умного» страхования предполагает два пути. Первый – интеграция телематических решений страховыми компаниями, которые продают или дают в аренду «черные ящики» автовладельцам на время действия полиса. Второй – формирование страхового продукта на основе данных, собираемых системой, интегрированной на этапе производства. Второй подход привел к бурному росту «умного» страхования в ЕС, США и Китае в последние годы. В России в силу низкого проникновения добровольного автострахования и исторических особенностей рынка первый путь оказался неэффективен.

Это позволяет оптимизировать процесс работы со страховой документацией в одной системе, а также вести единую отчетность со страховщиками. Процесс полностью автоматизирован для дилеров и автопроизводителя, что значительно упрощает процесс работы и управления. Внедрение «умных» программ позволит реализовать дополнительную сервисную поддержку для Клиентов и значительно упростит сопровождение при наступлении страховых случаев». Мировая практика развития «умного» страхования предполагает два пути. Первый – интеграция телематических решений страховыми компаниями, которые продают или дают в аренду «черные ящики» автовладельцам на время действия полиса. Второй – формирование страхового продукта на основе данных, собираемых системой, интегрированной на этапе производства. Второй подход привел к бурному росту «умного» страхования в ЕС, США и Китае в последние годы. В России в силу низкого проникновения добровольного автострахования и исторических особенностей рынка первый путь оказался неэффективен. На этом фоне интеграция телематических систем такими крупными производителями, как АВТОВАЗ, будет стимулировать рынок и повлечет за собой существенный рост проникновения не только «умного» КАСКО, но и добровольного автострахования в целом.Заместитель генерального директора по развитию бизнеса ВСК Ольга Сорокина: «Мы рады старту нового проекта с АВТОВАЗом. Недавно мы обновили программу «Умное КАСКО» для удобства потребителей, оптимизировав внутренние процессы компании с интеграцией оператора телематики. Запуск серийного производства автомобилей LADA с телематической платформой Connected Car позволит реализовать специальные страховые программы и предложить новые возможности для наших клиентов. Благодаря проекту аккуратным водителям будут доступны более персонифицированные условия страхования по КАСКО, дополнительная скидка на страховку автомобиля».По данным ЦБ в 2020 году проникновение КАСКО к ОСАГО в России составило 9,6%. Это очень скромный по мировым меркам результат. Для сравнения, в ЕС этот показатель достигает 78%.

На этом фоне интеграция телематических систем такими крупными производителями, как АВТОВАЗ, будет стимулировать рынок и повлечет за собой существенный рост проникновения не только «умного» КАСКО, но и добровольного автострахования в целом.Заместитель генерального директора по развитию бизнеса ВСК Ольга Сорокина: «Мы рады старту нового проекта с АВТОВАЗом. Недавно мы обновили программу «Умное КАСКО» для удобства потребителей, оптимизировав внутренние процессы компании с интеграцией оператора телематики. Запуск серийного производства автомобилей LADA с телематической платформой Connected Car позволит реализовать специальные страховые программы и предложить новые возможности для наших клиентов. Благодаря проекту аккуратным водителям будут доступны более персонифицированные условия страхования по КАСКО, дополнительная скидка на страховку автомобиля».По данным ЦБ в 2020 году проникновение КАСКО к ОСАГО в России составило 9,6%. Это очень скромный по мировым меркам результат. Для сравнения, в ЕС этот показатель достигает 78%. Распространение «умного» страхования в массовом сегменте рынка позволит увеличить его, не повышая убытки страховых компаний, что в перспективе может привести к еще большей доступности добровольного страхования.Директор департамента андеррайтинга автострахования АО «АльфаСтрахование» Илья Григорьев: «Наша компания стратегически нацелена на развитие современных программ и технологий, позволяющих улучшать качество клиентского сервиса и портфеля. Благодаря запуску LADA Granta, оснащенных LADA Connect, мы видим большие возможности синергии использования сервисов Connected Car и потенциал для развития современных страховых программ». Лежащая в основе принципа работы «умного» страхования индивидуализация страхового предложения происходит на основе данных о фактическом вождении – сколько и где автомобиль ездит, как часто водитель нарушает правила, превышает скорость или совершает опасные маневры. Сбор этих данных происходит тремя путями: через так называемые «черные ящики» – стационарно установленные в авто подключенные к сети интернет-устройства с акселерометром и GPS/ГЛОНАСС чипом, через мобильные приложения или простые GPS-трекеры.

Распространение «умного» страхования в массовом сегменте рынка позволит увеличить его, не повышая убытки страховых компаний, что в перспективе может привести к еще большей доступности добровольного страхования.Директор департамента андеррайтинга автострахования АО «АльфаСтрахование» Илья Григорьев: «Наша компания стратегически нацелена на развитие современных программ и технологий, позволяющих улучшать качество клиентского сервиса и портфеля. Благодаря запуску LADA Granta, оснащенных LADA Connect, мы видим большие возможности синергии использования сервисов Connected Car и потенциал для развития современных страховых программ». Лежащая в основе принципа работы «умного» страхования индивидуализация страхового предложения происходит на основе данных о фактическом вождении – сколько и где автомобиль ездит, как часто водитель нарушает правила, превышает скорость или совершает опасные маневры. Сбор этих данных происходит тремя путями: через так называемые «черные ящики» – стационарно установленные в авто подключенные к сети интернет-устройства с акселерометром и GPS/ГЛОНАСС чипом, через мобильные приложения или простые GPS-трекеры. АВТОВАЗ пошел по самому технологичному и перспективному пути, выбрав для своих автомобилей продвинутую «подключенную» систему, которые в мировой практике пока редко применяется при производстве автомобилей массового сегмента. Андрей Ковалев, Директор по розничному андеррайтингу и партнерским продажам страховой компании «Согласие»: «ООО «Согласие» является партнером LADA Страхование с момента запуска программ от автопроизводителя в партнерстве с АО «РН-Банк». Мы следили за ходом реализации проекта и ждали запуск LADA Granta, оснащенных LADA Connect. Функционал автомобиля и телематической платформы позволяет нам вести контроль статистики и убытков в режиме онлайн. В наших планах наращивать продажи специальных программ для «подключенных автомобилей» — это позволит вывести управление продуктами на новый современный уровень и предложить для наших клиентов новые сервисные возможности». LADA Connect позволяет владельцу удаленно управлять функциями автомобиля при помощи смартфона, а также получать статистическую информацию об использовании автомобиля, которая помогает контролировать эксплуатационные расходы и вести удаленную коммуникацию с дилерскими центрами LADA и Автопроизводителем.

АВТОВАЗ пошел по самому технологичному и перспективному пути, выбрав для своих автомобилей продвинутую «подключенную» систему, которые в мировой практике пока редко применяется при производстве автомобилей массового сегмента. Андрей Ковалев, Директор по розничному андеррайтингу и партнерским продажам страховой компании «Согласие»: «ООО «Согласие» является партнером LADA Страхование с момента запуска программ от автопроизводителя в партнерстве с АО «РН-Банк». Мы следили за ходом реализации проекта и ждали запуск LADA Granta, оснащенных LADA Connect. Функционал автомобиля и телематической платформы позволяет нам вести контроль статистики и убытков в режиме онлайн. В наших планах наращивать продажи специальных программ для «подключенных автомобилей» — это позволит вывести управление продуктами на новый современный уровень и предложить для наших клиентов новые сервисные возможности». LADA Connect позволяет владельцу удаленно управлять функциями автомобиля при помощи смартфона, а также получать статистическую информацию об использовании автомобиля, которая помогает контролировать эксплуатационные расходы и вести удаленную коммуникацию с дилерскими центрами LADA и Автопроизводителем. Генеральный директор «Лаборатории Умного Вождения» Михаил Анохин: «Создание современной цифровой экосистемы вокруг автомобилей LADA открывает новые возможности для автовладельцев и связанных с автомобилями бизнесов. Запуск программ доступного UBI-страхования стало одним из первых подобных решений. Надеюсь, что наши совместные разработки послужат надежным связующим звеном между страховыми компаниями и автомобилистами и это позволит покупателям LADA получить самый доступный и удобный страховой продукт на рынке».***Контакты PR-Служб: АО «АВТОВАЗ» — (8482) 75-77-15, +7 (499) 263-08-50, e-mail: [email protected] ПАО «СК «РОСГОССТРАХ» — Бирюков Андрей Аскольдович (Andrey Biryukov), Руководитель блока PR ПАО «СК «РОСГОССТРАХ», Моб.: +7-910-404-94-56, e-mail: [email protected]СПАО «Ингосстрах» — Людмила Мегаворян, Пресс-секретарь, Моб.: +7 915 402 02 10, [email protected] САО «ВСК» — Ларин Павел, Руководитель направления по связям с общественностью Департамент маркетинговых коммуникаций и PR, Блок развития бизнеса, Тел.

Генеральный директор «Лаборатории Умного Вождения» Михаил Анохин: «Создание современной цифровой экосистемы вокруг автомобилей LADA открывает новые возможности для автовладельцев и связанных с автомобилями бизнесов. Запуск программ доступного UBI-страхования стало одним из первых подобных решений. Надеюсь, что наши совместные разработки послужат надежным связующим звеном между страховыми компаниями и автомобилистами и это позволит покупателям LADA получить самый доступный и удобный страховой продукт на рынке».***Контакты PR-Служб: АО «АВТОВАЗ» — (8482) 75-77-15, +7 (499) 263-08-50, e-mail: [email protected] ПАО «СК «РОСГОССТРАХ» — Бирюков Андрей Аскольдович (Andrey Biryukov), Руководитель блока PR ПАО «СК «РОСГОССТРАХ», Моб.: +7-910-404-94-56, e-mail: [email protected]СПАО «Ингосстрах» — Людмила Мегаворян, Пресс-секретарь, Моб.: +7 915 402 02 10, [email protected] САО «ВСК» — Ларин Павел, Руководитель направления по связям с общественностью Департамент маркетинговых коммуникаций и PR, Блок развития бизнеса, Тел. : +7 (495) 7274444, доб. 2962, Моб.: +7 926 503-17-00, [email protected] ООО «СК «Согласие» — Елена Григорьева, Моб.: +7 903 599 35 59, Олеся Карпова, Моб.: +7 926 911 00 38, e-mail: [email protected]АО «АльфаСтрахование» — Карцева Мария, Руководитель PR-Службы АО «АльфаСтрахование», Моб.: +7 962 923-74-49, e-mail: [email protected] ООО «АСТ» — Наталья Дегтярева, Директор по маркетингу и развитию, Моб.: +7-903- 100-45-72, e-mail: [email protected] ООО «Лаборатория Умного Вождения» — Александр Корольков, +7-915-497-65-75, e-mail: [email protected] ***Группа »АВТОВАЗ» является частью бизнес-подразделения Dacia-LADA в структуре Groupe Renault. Компания производит автомобили по полному производственному циклу и комплектующие для 2-х брендов: LADA и Renault. Производственные мощности АВТОВАЗа расположены в Тольятти – АО »АВТОВАЗ”, ОАО “LADA Запад Тольятти”, а также в Ижевске – ООО »LADA Ижевск». Продукция марки LADA представлена в сегментах В, B+, SUV и LCV и состоит из 5 семейств моделей: Vesta, XRAY, Largus, Granta и Niva.

: +7 (495) 7274444, доб. 2962, Моб.: +7 926 503-17-00, [email protected] ООО «СК «Согласие» — Елена Григорьева, Моб.: +7 903 599 35 59, Олеся Карпова, Моб.: +7 926 911 00 38, e-mail: [email protected]АО «АльфаСтрахование» — Карцева Мария, Руководитель PR-Службы АО «АльфаСтрахование», Моб.: +7 962 923-74-49, e-mail: [email protected] ООО «АСТ» — Наталья Дегтярева, Директор по маркетингу и развитию, Моб.: +7-903- 100-45-72, e-mail: [email protected] ООО «Лаборатория Умного Вождения» — Александр Корольков, +7-915-497-65-75, e-mail: [email protected] ***Группа »АВТОВАЗ» является частью бизнес-подразделения Dacia-LADA в структуре Groupe Renault. Компания производит автомобили по полному производственному циклу и комплектующие для 2-х брендов: LADA и Renault. Производственные мощности АВТОВАЗа расположены в Тольятти – АО »АВТОВАЗ”, ОАО “LADA Запад Тольятти”, а также в Ижевске – ООО »LADA Ижевск». Продукция марки LADA представлена в сегментах В, B+, SUV и LCV и состоит из 5 семейств моделей: Vesta, XRAY, Largus, Granta и Niva. Бренд лидирует на российском автомобильном рынке с долей более 20% и представлен в более чем 20 странах. LADA имеет самую большую официальную дилерскую сеть в России – 300 дилерских центров.ПАО СК «Росгосстрах» — флагман отечественного рынка страхования. На территории Российской Федерации действуют около 1 500 офисов и представительств компании, порядка 300 центров и пунктов урегулирования убытков. В компании работает около 50 тысяч сотрудников и страховых агентов. «Росгосстрах» входит в Группу «Открытие» — один из крупнейших финансовых холдингов нашей страны, и является стратегическим провайдером страховых продуктов и услуг в компаниях группы «Открытие».СПАО «Ингосстрах» — работает на международном и внутреннем рынках с 1947 года, занимает лидирующие позиции среди российских страховых компаний.«Ингосстрах» имеет право осуществлять все виды имущественного страхования, добровольное медицинское страхование и страхование от несчастных случаев и болезней, установленные ст.32.9 Закона РФ «Об организации страхового дела в Российской Федерации», а также перестраховочную деятельность.

Бренд лидирует на российском автомобильном рынке с долей более 20% и представлен в более чем 20 странах. LADA имеет самую большую официальную дилерскую сеть в России – 300 дилерских центров.ПАО СК «Росгосстрах» — флагман отечественного рынка страхования. На территории Российской Федерации действуют около 1 500 офисов и представительств компании, порядка 300 центров и пунктов урегулирования убытков. В компании работает около 50 тысяч сотрудников и страховых агентов. «Росгосстрах» входит в Группу «Открытие» — один из крупнейших финансовых холдингов нашей страны, и является стратегическим провайдером страховых продуктов и услуг в компаниях группы «Открытие».СПАО «Ингосстрах» — работает на международном и внутреннем рынках с 1947 года, занимает лидирующие позиции среди российских страховых компаний.«Ингосстрах» имеет право осуществлять все виды имущественного страхования, добровольное медицинское страхование и страхование от несчастных случаев и болезней, установленные ст.32.9 Закона РФ «Об организации страхового дела в Российской Федерации», а также перестраховочную деятельность. Компания присутствует в 251 населенном пункте РФ. Представительства и дочерние компании страховщика работают в странах дальнего и ближнего зарубежья.Страховой Дом ВСК (САО «ВСК») работает с 1992 года и является универсальной страховой компанией, предоставляющей услуги физическим и юридическим лицам на всей территории России. Компания стабильно входит в ТОП-10 страховщиков страны по сборам в основных сегментах страхового рынка – автостраховании, страховании от несчастных случаев и болезней (НС) и добровольном медицинском страховании (ДМС). На сегодняшний день более 30 млн человек и 500 тысяч организаций воспользовались продуктами и услугами ВСК. Региональная сеть компании насчитывает свыше 500 офисов во всех субъектах России, что дает возможность эффективно сопровождать договоры страхования по всей стране.ООО «СК «Согласие» входит в единую страховую группу с ООО «Согласие-Вита» и успешно ведет свою деятельность на страховом рынке уже более 27 лет. Внутренняя политика Компании позволяет нам уверенно удерживать высокие позиции на страховом рынке и ежегодно увеличивать число страхователей.

Компания присутствует в 251 населенном пункте РФ. Представительства и дочерние компании страховщика работают в странах дальнего и ближнего зарубежья.Страховой Дом ВСК (САО «ВСК») работает с 1992 года и является универсальной страховой компанией, предоставляющей услуги физическим и юридическим лицам на всей территории России. Компания стабильно входит в ТОП-10 страховщиков страны по сборам в основных сегментах страхового рынка – автостраховании, страховании от несчастных случаев и болезней (НС) и добровольном медицинском страховании (ДМС). На сегодняшний день более 30 млн человек и 500 тысяч организаций воспользовались продуктами и услугами ВСК. Региональная сеть компании насчитывает свыше 500 офисов во всех субъектах России, что дает возможность эффективно сопровождать договоры страхования по всей стране.ООО «СК «Согласие» входит в единую страховую группу с ООО «Согласие-Вита» и успешно ведет свою деятельность на страховом рынке уже более 27 лет. Внутренняя политика Компании позволяет нам уверенно удерживать высокие позиции на страховом рынке и ежегодно увеличивать число страхователей. Группа «АльфаСтрахование» – крупнейшая частная российская страховая группа с универсальным портфелем страховых услуг, который включает как комплексные программы защиты интересов бизнеса, так и широкий спектр страховых продуктов для частных лиц. Услугами «АльфаСтрахование» пользуются более 31 млн человек и свыше 106 тыс. предприятий. Региональная сеть насчитывает 270 филиалов и отделений по всей стране. Надежность и финансовую устойчивость компании подтверждают рейтинги ведущих международных и российских рейтинговых агентств: «ВВ+» по шкале Fitch Ratings, «ВВB-» по шкале S&P и «ruАAA» по шкале «Эксперт РА» и «ААА ru» по шкале «Национального рейтингового агентства».«РН-БАНК» – «Банк Альянса Renault-Nissan-Mitsubishi». Почти вековая история Банковской Группы Рено берет свое начало в 1924 году во Франции. Сейчас Группа представлена в 36 странах мира, а на российском рынке оказывает поддержку клиентам, выбирающим продукцию брендов Альянса, с 2006 года. Приоритетными направлениями деятельности Банка являются: кредитование физических лиц на приобретение автомобилей брендов Альянса, финансирование дилеров брендов Альянса, а также оказание клиентам сопутствующих финансовых услуг.

Группа «АльфаСтрахование» – крупнейшая частная российская страховая группа с универсальным портфелем страховых услуг, который включает как комплексные программы защиты интересов бизнеса, так и широкий спектр страховых продуктов для частных лиц. Услугами «АльфаСтрахование» пользуются более 31 млн человек и свыше 106 тыс. предприятий. Региональная сеть насчитывает 270 филиалов и отделений по всей стране. Надежность и финансовую устойчивость компании подтверждают рейтинги ведущих международных и российских рейтинговых агентств: «ВВ+» по шкале Fitch Ratings, «ВВB-» по шкале S&P и «ruАAA» по шкале «Эксперт РА» и «ААА ru» по шкале «Национального рейтингового агентства».«РН-БАНК» – «Банк Альянса Renault-Nissan-Mitsubishi». Почти вековая история Банковской Группы Рено берет свое начало в 1924 году во Франции. Сейчас Группа представлена в 36 странах мира, а на российском рынке оказывает поддержку клиентам, выбирающим продукцию брендов Альянса, с 2006 года. Приоритетными направлениями деятельности Банка являются: кредитование физических лиц на приобретение автомобилей брендов Альянса, финансирование дилеров брендов Альянса, а также оказание клиентам сопутствующих финансовых услуг. По состоянию на конец 1 квартала 2021 года Банк занимает 52 место по размеру активов среди российских банков по версии Интерфакс, поднявшись на 6 позиций за 15 месяцев.Willis Towers Watson — ведущая международная консалтинговая и брокерская компания, разрабатывающая современные бизнес-решения, которые помогают нашим клиентам по всему миру преобразовывать риски в возможности развития и роста. Наша компания была основана в 1828 г., и в настоящее время насчитывает 45 000 сотрудников, предоставляющих услуги для более чем 140 стран и рынков. «Страховые брокеры «АСТ» — являются одним из ведущих страховых брокеров, оказывающих полный спектр страховых брокерских услуг и услуг в области риск консалтинга с 2007 года. ООО «Страховые брокеры «АСТ» оказывают страховые брокерские услуги по всем видам страхования, а также не противоречащие законодательству Российской Федерации сопутствующие консультационные услуги в области управления рисками.«Лаборатория умного вождения» – российский разработчик универсальной автомобильной телематической платформы и системы LADA Connect.

По состоянию на конец 1 квартала 2021 года Банк занимает 52 место по размеру активов среди российских банков по версии Интерфакс, поднявшись на 6 позиций за 15 месяцев.Willis Towers Watson — ведущая международная консалтинговая и брокерская компания, разрабатывающая современные бизнес-решения, которые помогают нашим клиентам по всему миру преобразовывать риски в возможности развития и роста. Наша компания была основана в 1828 г., и в настоящее время насчитывает 45 000 сотрудников, предоставляющих услуги для более чем 140 стран и рынков. «Страховые брокеры «АСТ» — являются одним из ведущих страховых брокеров, оказывающих полный спектр страховых брокерских услуг и услуг в области риск консалтинга с 2007 года. ООО «Страховые брокеры «АСТ» оказывают страховые брокерские услуги по всем видам страхования, а также не противоречащие законодательству Российской Федерации сопутствующие консультационные услуги в области управления рисками.«Лаборатория умного вождения» – российский разработчик универсальной автомобильной телематической платформы и системы LADA Connect. Созданные в «Лаборатории умного вождения» аппаратно-программные решения превращают автомобиль в подключённое к сети Интернет устройство. Специалисты «Лаборатории умного вождения» оказывают адаптированный под каждого клиента набор услуг – от круглосуточного мониторинга состояния автомобиля и защиты от угона до анализа эксплуатационных параметров, контроля расходов и оценки безопасности вождения. Страховым компаниям решения «Лаборатории умного вождения» помогают провести селекцию страхового портфеля и сформировать индивидуальные страховые тарифы для клиентов. Автопроизводителям и автопаркам – внедрить инновационные подходы в бизнесе.

Созданные в «Лаборатории умного вождения» аппаратно-программные решения превращают автомобиль в подключённое к сети Интернет устройство. Специалисты «Лаборатории умного вождения» оказывают адаптированный под каждого клиента набор услуг – от круглосуточного мониторинга состояния автомобиля и защиты от угона до анализа эксплуатационных параметров, контроля расходов и оценки безопасности вождения. Страховым компаниям решения «Лаборатории умного вождения» помогают провести селекцию страхового портфеля и сформировать индивидуальные страховые тарифы для клиентов. Автопроизводителям и автопаркам – внедрить инновационные подходы в бизнесе.

Официальный сайт LADA

25.05.2021Лидеры российского рынка автострахования совместно с АВТОВАЗом запустили массовые программы доступно

«Ингосстрах», «АльфаСтрахование», «Согласие», «Росгосстрах» и «ВСК» запустили специальные программы «умного» страхования (основанное на данных о фактическом использовании или UBI) для автомобилей LADA, подключенных к телематической платформе LADA Connect. Проект направлен на развитие рынка добровольного страхования автомобилей массового сегмента. Первым участником программы станет самый продаваемый в России автомобиль – LADA Granta. Новые массовые программы UBI сделают страхование существенно доступнее. При покупке автомобилей, оснащенных LADA Connect, единоразовая дополнительная скидка на полис КАСКО составит 10%. Кроме того, владельцы «подключенных» автомобилей смогут получать дополнительную скидку при продлении договора страхования до 30% в зависимости от качества вождения (скоринг вождения выполняется автоматически на основе данных телематики LADA Connect). Оливье Морне, вице-президент по продажам и маркетингу марки LADA: «LADA Connect – это новый уровень сервиса и комфорта для наших клиентов. Интеграция технологий Connected Car на этапе производства выполняет еще и важную социальную функцию, повышая доступность добровольного страхования. «Умное» страхование позволяет заметно снизить стоимость полиса. До этого момента его развитие, особенно в массовом сегменте, осложнялось тем, что затраты на установку оборудования могли себе позволить не все автовладельцы и страховые компании.

Проект направлен на развитие рынка добровольного страхования автомобилей массового сегмента. Первым участником программы станет самый продаваемый в России автомобиль – LADA Granta. Новые массовые программы UBI сделают страхование существенно доступнее. При покупке автомобилей, оснащенных LADA Connect, единоразовая дополнительная скидка на полис КАСКО составит 10%. Кроме того, владельцы «подключенных» автомобилей смогут получать дополнительную скидку при продлении договора страхования до 30% в зависимости от качества вождения (скоринг вождения выполняется автоматически на основе данных телематики LADA Connect). Оливье Морне, вице-президент по продажам и маркетингу марки LADA: «LADA Connect – это новый уровень сервиса и комфорта для наших клиентов. Интеграция технологий Connected Car на этапе производства выполняет еще и важную социальную функцию, повышая доступность добровольного страхования. «Умное» страхование позволяет заметно снизить стоимость полиса. До этого момента его развитие, особенно в массовом сегменте, осложнялось тем, что затраты на установку оборудования могли себе позволить не все автовладельцы и страховые компании. Мы решили данную проблему на системном уровне». Автомобили Granta, оснащенные LADA Connect, уже доступны к заказу в Москве и Московской области, Санкт-Петербурге, Самарской области, Татарстане и в Пермском крае, а в ближайшие месяцы – по всей официальной дилерской сети.Работа LADA Connect основана на техническом решении компании «Лаборатория умного вождения», часть которого – телематическая платформа со специальной системой страхового скоринга обрабатывает данные о вождении и с согласия автомобилиста передает их страховым компаниям. На основе этих данных формируются индивидуальные предложения. Директор по развитию ООО «Лаборатория Умного Вождения» Тимур Кузеев: «Запуск LADA Granta, оснащенных LADA Connect, – эпохальное событие для страхового рынка России. Мы совместно с АВТОВАЗом и лидерами нашего страхового рынка проделали серьезную работу и создали уникальный для массового сегмента продукт, учитывающий лучшие международные практики и опыт, который в перспективе нескольких лет может вывести нашу страну в мировые лидеры по количеству программ UBI.

Мы решили данную проблему на системном уровне». Автомобили Granta, оснащенные LADA Connect, уже доступны к заказу в Москве и Московской области, Санкт-Петербурге, Самарской области, Татарстане и в Пермском крае, а в ближайшие месяцы – по всей официальной дилерской сети.Работа LADA Connect основана на техническом решении компании «Лаборатория умного вождения», часть которого – телематическая платформа со специальной системой страхового скоринга обрабатывает данные о вождении и с согласия автомобилиста передает их страховым компаниям. На основе этих данных формируются индивидуальные предложения. Директор по развитию ООО «Лаборатория Умного Вождения» Тимур Кузеев: «Запуск LADA Granta, оснащенных LADA Connect, – эпохальное событие для страхового рынка России. Мы совместно с АВТОВАЗом и лидерами нашего страхового рынка проделали серьезную работу и создали уникальный для массового сегмента продукт, учитывающий лучшие международные практики и опыт, который в перспективе нескольких лет может вывести нашу страну в мировые лидеры по количеству программ UBI. Это значительно повысит инвестиционную привлекательность нашего рынка для глобального автобизнеса». Индивидуализация страховых тарифов выполняет ряд важных общественно значимых функций. По мнению участников рынка, распространение UBI-программ приведет к заметному повышению безопасности движения, сделает страховые продукты доступными для начинающих водителей, прививая им ответственный подход к использованию автомобиля, снизит уровень страхового мошенничества и обеспечит доступ к КАСКО в массовом сегменте, изменяя отношение к страхованию в обществе. Член правления ПАО «Росгосстрах» Елена Белоусенко: «Запуск UBI-программ для LADA Granta, оборудованных LADA Connect, приведет к повышению устойчивости и стимулирует развитие российского рынка автострахования. Индивидуализация скоринга по характеру вождения, позволяет персонализировать оценку. На практике это означает, что для клиента отпадет необходимость платить за чужие риски, и мы сможем предлагать более доступные тарифы, которые сделают КАСКО привлекательным продуктом в массовом сегменте.

Это значительно повысит инвестиционную привлекательность нашего рынка для глобального автобизнеса». Индивидуализация страховых тарифов выполняет ряд важных общественно значимых функций. По мнению участников рынка, распространение UBI-программ приведет к заметному повышению безопасности движения, сделает страховые продукты доступными для начинающих водителей, прививая им ответственный подход к использованию автомобиля, снизит уровень страхового мошенничества и обеспечит доступ к КАСКО в массовом сегменте, изменяя отношение к страхованию в обществе. Член правления ПАО «Росгосстрах» Елена Белоусенко: «Запуск UBI-программ для LADA Granta, оборудованных LADA Connect, приведет к повышению устойчивости и стимулирует развитие российского рынка автострахования. Индивидуализация скоринга по характеру вождения, позволяет персонализировать оценку. На практике это означает, что для клиента отпадет необходимость платить за чужие риски, и мы сможем предлагать более доступные тарифы, которые сделают КАСКО привлекательным продуктом в массовом сегменте. Мы рады быть участником такого масштабного проекта и считаем, что именно «умное» страхование – это ключевой фактор формирования массового устойчивого страхового рынка».При пролонгации скидка за аккуратное вождение будет суммироваться со стандартным страховым коэффициентом бонус-малус, что снизит стоимость полиса для аккуратных водителей до 50%. Такое снижение цен, как ожидают страховщики, позволит заметно повысить проникновение добровольного автострахования в нашей стране.Директор по маркетингу АО «РН-Банк» Алла Кибизова: «РН Банк, как оператор программ страхования для брендов Альянса, в который входит бренд LADA, видит своей миссией предоставление максимального уровня сервиса клиентам Альянса. Запуск «умного» страхования, с одной стороны, позволит клиентам LADA получать более выгодные условия по страхованию от крупнейших страховщиков, а c другой – выступит драйвером для дальнейшего развития технологий «умного» страхования на российском рынке. Мы видим запуск такого масштабного проекта примером успешной коллаборации крупнейших игроков автомобильного и страхового рынков с целью создать уникальный продукт с высокой клиентской ценностью».

Мы рады быть участником такого масштабного проекта и считаем, что именно «умное» страхование – это ключевой фактор формирования массового устойчивого страхового рынка».При пролонгации скидка за аккуратное вождение будет суммироваться со стандартным страховым коэффициентом бонус-малус, что снизит стоимость полиса для аккуратных водителей до 50%. Такое снижение цен, как ожидают страховщики, позволит заметно повысить проникновение добровольного автострахования в нашей стране.Директор по маркетингу АО «РН-Банк» Алла Кибизова: «РН Банк, как оператор программ страхования для брендов Альянса, в который входит бренд LADA, видит своей миссией предоставление максимального уровня сервиса клиентам Альянса. Запуск «умного» страхования, с одной стороны, позволит клиентам LADA получать более выгодные условия по страхованию от крупнейших страховщиков, а c другой – выступит драйвером для дальнейшего развития технологий «умного» страхования на российском рынке. Мы видим запуск такого масштабного проекта примером успешной коллаборации крупнейших игроков автомобильного и страхового рынков с целью создать уникальный продукт с высокой клиентской ценностью». Платформа LADA Connect работает по принципу «черного ящика», собирая данные, которые помогают восстанавливать обстоятельства ДТП. Это упрощает и существенно ускоряет процедуру страхового урегулирования, позволяя для удобства автомобилистов частично автоматизировать бюрократические процедуры и переносить их в онлайн. Кроме того, за счет интеграции этой технологии у автовладельцев появится возможность урегулировать убытки без предоставления справок из компетентных органов по событиям, зафиксированным платформой LADA Connect. Заместитель генерального директора по розничному бизнесу СПАО «Ингосстрах» Алексей Власов: «Мы активно работаем с «умными» программами с 2015 года, но их доля в структуре нашего портфеля пока невелика. Причина в достаточно высоких операционных расходах на само оборудование, его установку и подписку на информационный обмен. При этом выгоды таких программ очевидны для нашей компании как в части сбора скоринговых данных и возможности контроля убытков, так и в части развития продуктового предложения «Ингосстраха».

Платформа LADA Connect работает по принципу «черного ящика», собирая данные, которые помогают восстанавливать обстоятельства ДТП. Это упрощает и существенно ускоряет процедуру страхового урегулирования, позволяя для удобства автомобилистов частично автоматизировать бюрократические процедуры и переносить их в онлайн. Кроме того, за счет интеграции этой технологии у автовладельцев появится возможность урегулировать убытки без предоставления справок из компетентных органов по событиям, зафиксированным платформой LADA Connect. Заместитель генерального директора по розничному бизнесу СПАО «Ингосстрах» Алексей Власов: «Мы активно работаем с «умными» программами с 2015 года, но их доля в структуре нашего портфеля пока невелика. Причина в достаточно высоких операционных расходах на само оборудование, его установку и подписку на информационный обмен. При этом выгоды таких программ очевидны для нашей компании как в части сбора скоринговых данных и возможности контроля убытков, так и в части развития продуктового предложения «Ингосстраха». Мы крайне позитивно оцениваем внедрение Connected Car с телематическим функционалом от крупнейшего автопроизводителя в стране». Одним из преимуществ LADA Connect является пересекающаяся интеграция данных, которая создает единую экосистему коммуникации между партнерами и участниками проекта. Например, автовладелец сразу после оформления договора страхования сможет видеть условия страховой программы в мобильном приложении LADA Connect. Там же он сможет отслеживать свой текущий скоринговый балл для скидки на пролонгацию. Руководитель практики Affinity ООО «Страховой Брокер Виллис СНГ» Аррожейро Элдер Жорж Мартинью и Генеральный директор ООО «АСТ» (генеральный партнер Willis Towers Watson по розничному автострахованию в России) Каро Карапетян: «Оформление договоров страхования в дилерских центрах LADA реализуется через централизованную IT-систему выпуска полисов, разработанную партнером RCI Group (АО «РН-Банк» — банк Альянса Renault-Nissan-Mitsubishi) международным брокером Willis Towers Watson (NASDAQ: WLTW), внедренную и обслуживаемую совместно с ООО «АСТ».

Мы крайне позитивно оцениваем внедрение Connected Car с телематическим функционалом от крупнейшего автопроизводителя в стране». Одним из преимуществ LADA Connect является пересекающаяся интеграция данных, которая создает единую экосистему коммуникации между партнерами и участниками проекта. Например, автовладелец сразу после оформления договора страхования сможет видеть условия страховой программы в мобильном приложении LADA Connect. Там же он сможет отслеживать свой текущий скоринговый балл для скидки на пролонгацию. Руководитель практики Affinity ООО «Страховой Брокер Виллис СНГ» Аррожейро Элдер Жорж Мартинью и Генеральный директор ООО «АСТ» (генеральный партнер Willis Towers Watson по розничному автострахованию в России) Каро Карапетян: «Оформление договоров страхования в дилерских центрах LADA реализуется через централизованную IT-систему выпуска полисов, разработанную партнером RCI Group (АО «РН-Банк» — банк Альянса Renault-Nissan-Mitsubishi) международным брокером Willis Towers Watson (NASDAQ: WLTW), внедренную и обслуживаемую совместно с ООО «АСТ». Это позволяет оптимизировать процесс работы со страховой документацией в одной системе, а также вести единую отчетность со страховщиками. Процесс полностью автоматизирован для дилеров и автопроизводителя, что значительно упрощает процесс работы и управления. Внедрение «умных» программ позволит реализовать дополнительную сервисную поддержку для Клиентов и значительно упростит сопровождение при наступлении страховых случаев». Мировая практика развития «умного» страхования предполагает два пути. Первый – интеграция телематических решений страховыми компаниями, которые продают или дают в аренду «черные ящики» автовладельцам на время действия полиса. Второй – формирование страхового продукта на основе данных, собираемых системой, интегрированной на этапе производства. Второй подход привел к бурному росту «умного» страхования в ЕС, США и Китае в последние годы. В России в силу низкого проникновения добровольного автострахования и исторических особенностей рынка первый путь оказался неэффективен.

Это позволяет оптимизировать процесс работы со страховой документацией в одной системе, а также вести единую отчетность со страховщиками. Процесс полностью автоматизирован для дилеров и автопроизводителя, что значительно упрощает процесс работы и управления. Внедрение «умных» программ позволит реализовать дополнительную сервисную поддержку для Клиентов и значительно упростит сопровождение при наступлении страховых случаев». Мировая практика развития «умного» страхования предполагает два пути. Первый – интеграция телематических решений страховыми компаниями, которые продают или дают в аренду «черные ящики» автовладельцам на время действия полиса. Второй – формирование страхового продукта на основе данных, собираемых системой, интегрированной на этапе производства. Второй подход привел к бурному росту «умного» страхования в ЕС, США и Китае в последние годы. В России в силу низкого проникновения добровольного автострахования и исторических особенностей рынка первый путь оказался неэффективен. На этом фоне интеграция телематических систем такими крупными производителями, как АВТОВАЗ, будет стимулировать рынок и повлечет за собой существенный рост проникновения не только «умного» КАСКО, но и добровольного автострахования в целом.Заместитель генерального директора по развитию бизнеса ВСК Ольга Сорокина: «Мы рады старту нового проекта с АВТОВАЗом. Недавно мы обновили программу «Умное КАСКО» для удобства потребителей, оптимизировав внутренние процессы компании с интеграцией оператора телематики. Запуск серийного производства автомобилей LADA с телематической платформой Connected Car позволит реализовать специальные страховые программы и предложить новые возможности для наших клиентов. Благодаря проекту аккуратным водителям будут доступны более персонифицированные условия страхования по КАСКО, дополнительная скидка на страховку автомобиля».По данным ЦБ в 2020 году проникновение КАСКО к ОСАГО в России составило 9,6%. Это очень скромный по мировым меркам результат. Для сравнения, в ЕС этот показатель достигает 78%.

На этом фоне интеграция телематических систем такими крупными производителями, как АВТОВАЗ, будет стимулировать рынок и повлечет за собой существенный рост проникновения не только «умного» КАСКО, но и добровольного автострахования в целом.Заместитель генерального директора по развитию бизнеса ВСК Ольга Сорокина: «Мы рады старту нового проекта с АВТОВАЗом. Недавно мы обновили программу «Умное КАСКО» для удобства потребителей, оптимизировав внутренние процессы компании с интеграцией оператора телематики. Запуск серийного производства автомобилей LADA с телематической платформой Connected Car позволит реализовать специальные страховые программы и предложить новые возможности для наших клиентов. Благодаря проекту аккуратным водителям будут доступны более персонифицированные условия страхования по КАСКО, дополнительная скидка на страховку автомобиля».По данным ЦБ в 2020 году проникновение КАСКО к ОСАГО в России составило 9,6%. Это очень скромный по мировым меркам результат. Для сравнения, в ЕС этот показатель достигает 78%. Распространение «умного» страхования в массовом сегменте рынка позволит увеличить его, не повышая убытки страховых компаний, что в перспективе может привести к еще большей доступности добровольного страхования.Директор департамента андеррайтинга автострахования АО «АльфаСтрахование» Илья Григорьев: «Наша компания стратегически нацелена на развитие современных программ и технологий, позволяющих улучшать качество клиентского сервиса и портфеля. Благодаря запуску LADA Granta, оснащенных LADA Connect, мы видим большие возможности синергии использования сервисов Connected Car и потенциал для развития современных страховых программ». Лежащая в основе принципа работы «умного» страхования индивидуализация страхового предложения происходит на основе данных о фактическом вождении – сколько и где автомобиль ездит, как часто водитель нарушает правила, превышает скорость или совершает опасные маневры. Сбор этих данных происходит тремя путями: через так называемые «черные ящики» – стационарно установленные в авто подключенные к сети интернет-устройства с акселерометром и GPS/ГЛОНАСС чипом, через мобильные приложения или простые GPS-трекеры.

Распространение «умного» страхования в массовом сегменте рынка позволит увеличить его, не повышая убытки страховых компаний, что в перспективе может привести к еще большей доступности добровольного страхования.Директор департамента андеррайтинга автострахования АО «АльфаСтрахование» Илья Григорьев: «Наша компания стратегически нацелена на развитие современных программ и технологий, позволяющих улучшать качество клиентского сервиса и портфеля. Благодаря запуску LADA Granta, оснащенных LADA Connect, мы видим большие возможности синергии использования сервисов Connected Car и потенциал для развития современных страховых программ». Лежащая в основе принципа работы «умного» страхования индивидуализация страхового предложения происходит на основе данных о фактическом вождении – сколько и где автомобиль ездит, как часто водитель нарушает правила, превышает скорость или совершает опасные маневры. Сбор этих данных происходит тремя путями: через так называемые «черные ящики» – стационарно установленные в авто подключенные к сети интернет-устройства с акселерометром и GPS/ГЛОНАСС чипом, через мобильные приложения или простые GPS-трекеры. АВТОВАЗ пошел по самому технологичному и перспективному пути, выбрав для своих автомобилей продвинутую «подключенную» систему, которые в мировой практике пока редко применяется при производстве автомобилей массового сегмента. Андрей Ковалев, Директор по розничному андеррайтингу и партнерским продажам страховой компании «Согласие»: «ООО «Согласие» является партнером LADA Страхование с момента запуска программ от автопроизводителя в партнерстве с АО «РН-Банк». Мы следили за ходом реализации проекта и ждали запуск LADA Granta, оснащенных LADA Connect. Функционал автомобиля и телематической платформы позволяет нам вести контроль статистики и убытков в режиме онлайн. В наших планах наращивать продажи специальных программ для «подключенных автомобилей» — это позволит вывести управление продуктами на новый современный уровень и предложить для наших клиентов новые сервисные возможности». LADA Connect позволяет владельцу удаленно управлять функциями автомобиля при помощи смартфона, а также получать статистическую информацию об использовании автомобиля, которая помогает контролировать эксплуатационные расходы и вести удаленную коммуникацию с дилерскими центрами LADA и Автопроизводителем.

АВТОВАЗ пошел по самому технологичному и перспективному пути, выбрав для своих автомобилей продвинутую «подключенную» систему, которые в мировой практике пока редко применяется при производстве автомобилей массового сегмента. Андрей Ковалев, Директор по розничному андеррайтингу и партнерским продажам страховой компании «Согласие»: «ООО «Согласие» является партнером LADA Страхование с момента запуска программ от автопроизводителя в партнерстве с АО «РН-Банк». Мы следили за ходом реализации проекта и ждали запуск LADA Granta, оснащенных LADA Connect. Функционал автомобиля и телематической платформы позволяет нам вести контроль статистики и убытков в режиме онлайн. В наших планах наращивать продажи специальных программ для «подключенных автомобилей» — это позволит вывести управление продуктами на новый современный уровень и предложить для наших клиентов новые сервисные возможности». LADA Connect позволяет владельцу удаленно управлять функциями автомобиля при помощи смартфона, а также получать статистическую информацию об использовании автомобиля, которая помогает контролировать эксплуатационные расходы и вести удаленную коммуникацию с дилерскими центрами LADA и Автопроизводителем. Генеральный директор «Лаборатории Умного Вождения» Михаил Анохин: «Создание современной цифровой экосистемы вокруг автомобилей LADA открывает новые возможности для автовладельцев и связанных с автомобилями бизнесов. Запуск программ доступного UBI-страхования стало одним из первых подобных решений. Надеюсь, что наши совместные разработки послужат надежным связующим звеном между страховыми компаниями и автомобилистами и это позволит покупателям LADA получить самый доступный и удобный страховой продукт на рынке».***Контакты PR-Служб: АО «АВТОВАЗ» — (8482) 75-77-15, +7 (499) 263-08-50, e-mail: [email protected] ПАО «СК «РОСГОССТРАХ» — Бирюков Андрей Аскольдович (Andrey Biryukov), Руководитель блока PR ПАО «СК «РОСГОССТРАХ», Моб.: +7-910-404-94-56, e-mail: [email protected]СПАО «Ингосстрах» — Людмила Мегаворян, Пресс-секретарь, Моб.: +7 915 402 02 10, [email protected] САО «ВСК» — Ларин Павел, Руководитель направления по связям с общественностью Департамент маркетинговых коммуникаций и PR, Блок развития бизнеса, Тел.

Генеральный директор «Лаборатории Умного Вождения» Михаил Анохин: «Создание современной цифровой экосистемы вокруг автомобилей LADA открывает новые возможности для автовладельцев и связанных с автомобилями бизнесов. Запуск программ доступного UBI-страхования стало одним из первых подобных решений. Надеюсь, что наши совместные разработки послужат надежным связующим звеном между страховыми компаниями и автомобилистами и это позволит покупателям LADA получить самый доступный и удобный страховой продукт на рынке».***Контакты PR-Служб: АО «АВТОВАЗ» — (8482) 75-77-15, +7 (499) 263-08-50, e-mail: [email protected] ПАО «СК «РОСГОССТРАХ» — Бирюков Андрей Аскольдович (Andrey Biryukov), Руководитель блока PR ПАО «СК «РОСГОССТРАХ», Моб.: +7-910-404-94-56, e-mail: [email protected]СПАО «Ингосстрах» — Людмила Мегаворян, Пресс-секретарь, Моб.: +7 915 402 02 10, [email protected] САО «ВСК» — Ларин Павел, Руководитель направления по связям с общественностью Департамент маркетинговых коммуникаций и PR, Блок развития бизнеса, Тел. : +7 (495) 7274444, доб. 2962, Моб.: +7 926 503-17-00, [email protected] ООО «СК «Согласие» — Елена Григорьева, Моб.: +7 903 599 35 59, Олеся Карпова, Моб.: +7 926 911 00 38, e-mail: [email protected]АО «АльфаСтрахование» — Карцева Мария, Руководитель PR-Службы АО «АльфаСтрахование», Моб.: +7 962 923-74-49, e-mail: [email protected] ООО «АСТ» — Наталья Дегтярева, Директор по маркетингу и развитию, Моб.: +7-903- 100-45-72, e-mail: [email protected] ООО «Лаборатория Умного Вождения» — Александр Корольков, +7-915-497-65-75, e-mail: [email protected] ***Группа »АВТОВАЗ» является частью бизнес-подразделения Dacia-LADA в структуре Groupe Renault. Компания производит автомобили по полному производственному циклу и комплектующие для 2-х брендов: LADA и Renault. Производственные мощности АВТОВАЗа расположены в Тольятти – АО »АВТОВАЗ”, ОАО “LADA Запад Тольятти”, а также в Ижевске – ООО »LADA Ижевск». Продукция марки LADA представлена в сегментах В, B+, SUV и LCV и состоит из 5 семейств моделей: Vesta, XRAY, Largus, Granta и Niva.

: +7 (495) 7274444, доб. 2962, Моб.: +7 926 503-17-00, [email protected] ООО «СК «Согласие» — Елена Григорьева, Моб.: +7 903 599 35 59, Олеся Карпова, Моб.: +7 926 911 00 38, e-mail: [email protected]АО «АльфаСтрахование» — Карцева Мария, Руководитель PR-Службы АО «АльфаСтрахование», Моб.: +7 962 923-74-49, e-mail: [email protected] ООО «АСТ» — Наталья Дегтярева, Директор по маркетингу и развитию, Моб.: +7-903- 100-45-72, e-mail: [email protected] ООО «Лаборатория Умного Вождения» — Александр Корольков, +7-915-497-65-75, e-mail: [email protected] ***Группа »АВТОВАЗ» является частью бизнес-подразделения Dacia-LADA в структуре Groupe Renault. Компания производит автомобили по полному производственному циклу и комплектующие для 2-х брендов: LADA и Renault. Производственные мощности АВТОВАЗа расположены в Тольятти – АО »АВТОВАЗ”, ОАО “LADA Запад Тольятти”, а также в Ижевске – ООО »LADA Ижевск». Продукция марки LADA представлена в сегментах В, B+, SUV и LCV и состоит из 5 семейств моделей: Vesta, XRAY, Largus, Granta и Niva. Бренд лидирует на российском автомобильном рынке с долей более 20% и представлен в более чем 20 странах. LADA имеет самую большую официальную дилерскую сеть в России – 300 дилерских центров.ПАО СК «Росгосстрах» — флагман отечественного рынка страхования. На территории Российской Федерации действуют около 1 500 офисов и представительств компании, порядка 300 центров и пунктов урегулирования убытков. В компании работает около 50 тысяч сотрудников и страховых агентов. «Росгосстрах» входит в Группу «Открытие» — один из крупнейших финансовых холдингов нашей страны, и является стратегическим провайдером страховых продуктов и услуг в компаниях группы «Открытие».СПАО «Ингосстрах» — работает на международном и внутреннем рынках с 1947 года, занимает лидирующие позиции среди российских страховых компаний.«Ингосстрах» имеет право осуществлять все виды имущественного страхования, добровольное медицинское страхование и страхование от несчастных случаев и болезней, установленные ст.32.9 Закона РФ «Об организации страхового дела в Российской Федерации», а также перестраховочную деятельность.

Бренд лидирует на российском автомобильном рынке с долей более 20% и представлен в более чем 20 странах. LADA имеет самую большую официальную дилерскую сеть в России – 300 дилерских центров.ПАО СК «Росгосстрах» — флагман отечественного рынка страхования. На территории Российской Федерации действуют около 1 500 офисов и представительств компании, порядка 300 центров и пунктов урегулирования убытков. В компании работает около 50 тысяч сотрудников и страховых агентов. «Росгосстрах» входит в Группу «Открытие» — один из крупнейших финансовых холдингов нашей страны, и является стратегическим провайдером страховых продуктов и услуг в компаниях группы «Открытие».СПАО «Ингосстрах» — работает на международном и внутреннем рынках с 1947 года, занимает лидирующие позиции среди российских страховых компаний.«Ингосстрах» имеет право осуществлять все виды имущественного страхования, добровольное медицинское страхование и страхование от несчастных случаев и болезней, установленные ст.32.9 Закона РФ «Об организации страхового дела в Российской Федерации», а также перестраховочную деятельность. Компания присутствует в 251 населенном пункте РФ. Представительства и дочерние компании страховщика работают в странах дальнего и ближнего зарубежья.Страховой Дом ВСК (САО «ВСК») работает с 1992 года и является универсальной страховой компанией, предоставляющей услуги физическим и юридическим лицам на всей территории России. Компания стабильно входит в ТОП-10 страховщиков страны по сборам в основных сегментах страхового рынка – автостраховании, страховании от несчастных случаев и болезней (НС) и добровольном медицинском страховании (ДМС). На сегодняшний день более 30 млн человек и 500 тысяч организаций воспользовались продуктами и услугами ВСК. Региональная сеть компании насчитывает свыше 500 офисов во всех субъектах России, что дает возможность эффективно сопровождать договоры страхования по всей стране.ООО «СК «Согласие» входит в единую страховую группу с ООО «Согласие-Вита» и успешно ведет свою деятельность на страховом рынке уже более 27 лет. Внутренняя политика Компании позволяет нам уверенно удерживать высокие позиции на страховом рынке и ежегодно увеличивать число страхователей.