Паспорт транспортного средства — ПТС: получение, замена, дубликат, проверка, восстановление

Эта статья расскажет вам все, что нужно знать водителю о паспорте транспортного средства. В этом документе указана полная информация об автомобиле, его характеристиках и всех владельцах.

Практически в 100% случаях свой паспорт транспортного средства водитель держит в руках только 2 раза: во время покупки машины и когда она продается.

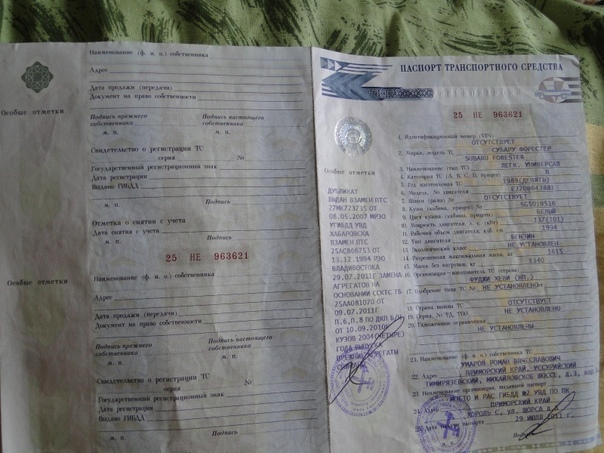

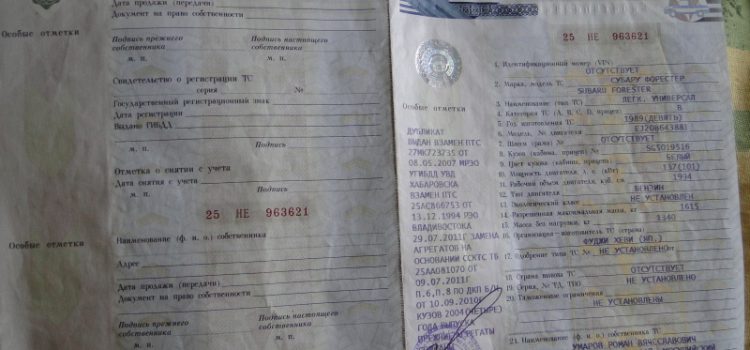

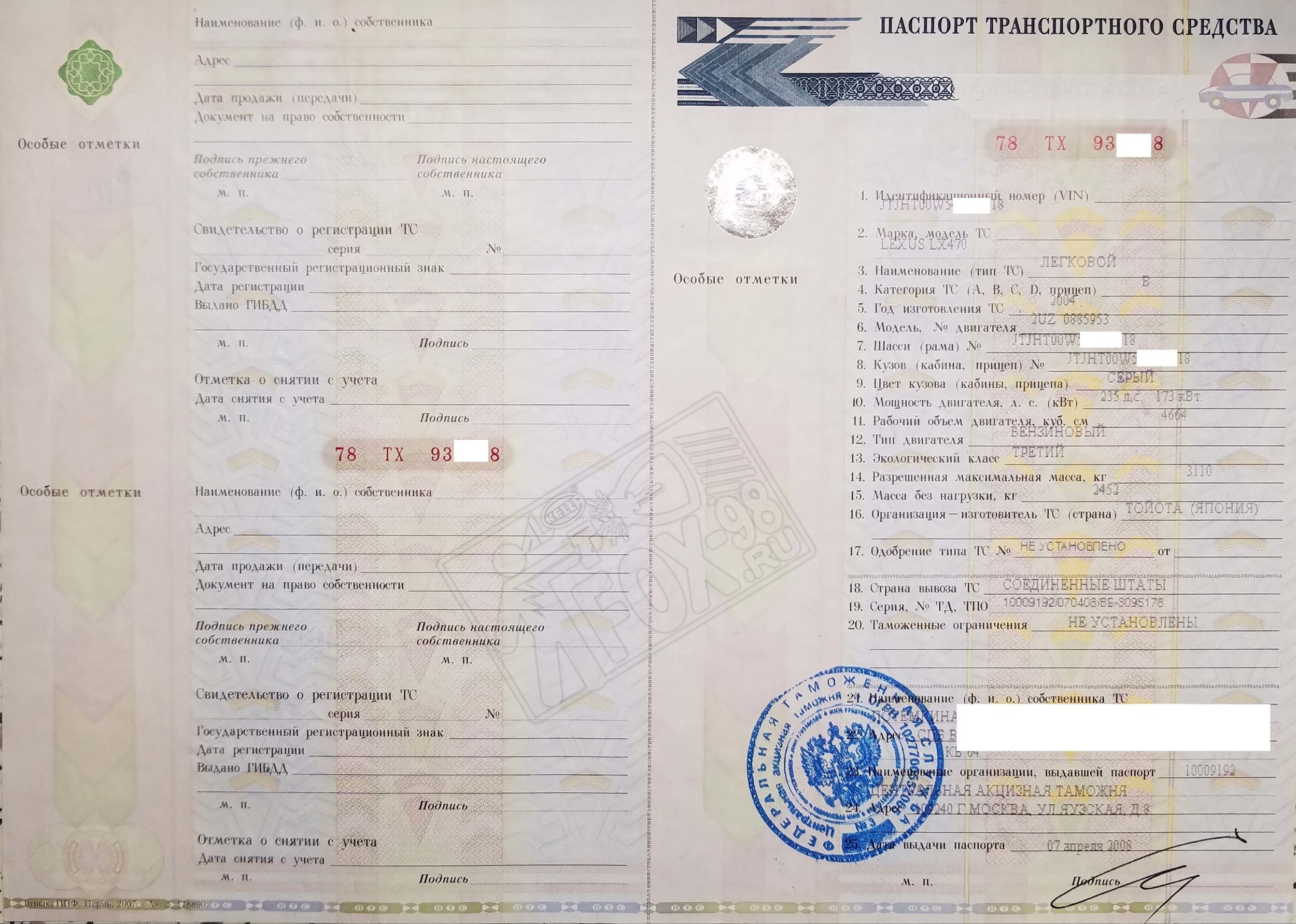

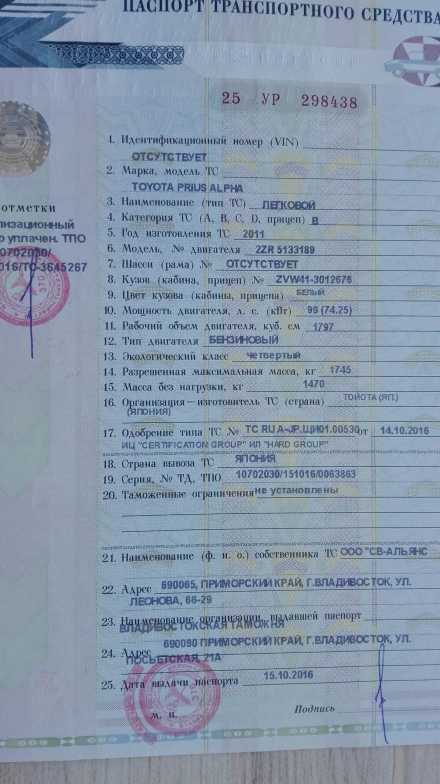

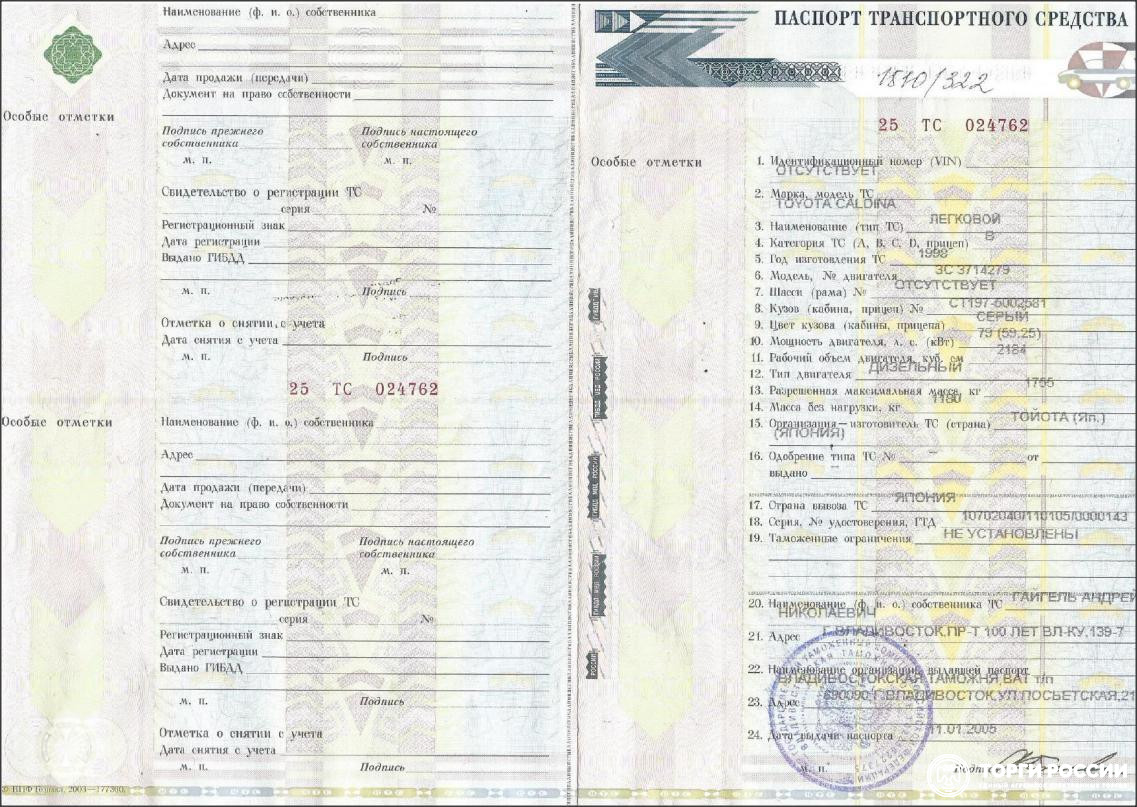

Этот документ выполнен в виде листа А4, который заполняется с обеих сторон. Его конструкция имеет линию изгиба, таким образом, превращая лист в своеобразную книжечку.

Справа указывается детальная информация о транспортном средстве. Она заполняется предприятием, которое выдает документ. Сюда относится: производитель, органы таможенного контроля и ГИБДД.

Слева располагаются две прямоугольные области, которые предназначены для внесения данных о владельце транспортного средства. На обратной стороне расположены еще четыре таких же области.

Стоит упомянуть степень защиты самого бланка ПТС. Этот документ при изготовлении очень сильно защищается. По всему листу нанесены голограммы, имеющие мелкие детали и узоры, которые выполнены определенной краской. Но, не смотря на это, встречаются умельцы, которые неплохо подделывают этот документ. Ниже будет рассказано, как же отличить подделку от оригинала.

Дубликат и оригинал ПТС

Оригиналом паспорта считается документ, который был выдан либо заводом-производителем, либо таможенными службами (если машина производится заграницей).

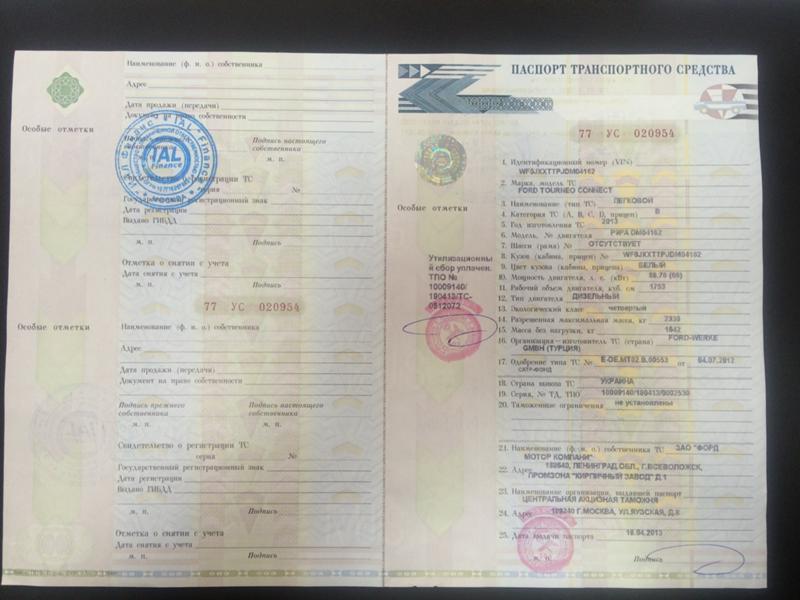

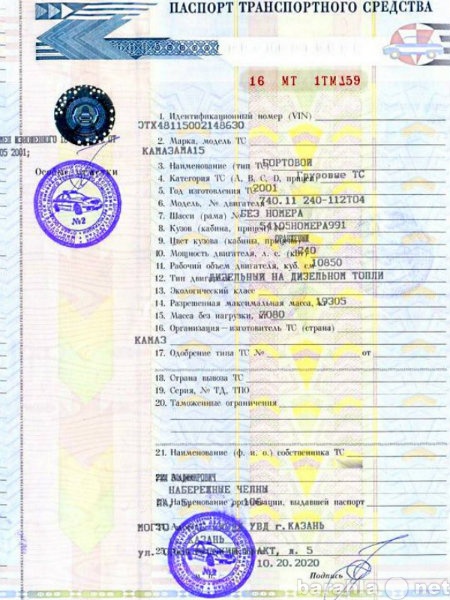

Дубликатом считается документ, который был получен у органов ГИБДД по причине потери оригинала или же при замене паспорта, в котором больше нет места для указания владельцев. При этом с точки зрения приобретателя эти документы имеют просто огромную разницу.

При этом с точки зрения приобретателя эти документы имеют просто огромную разницу.

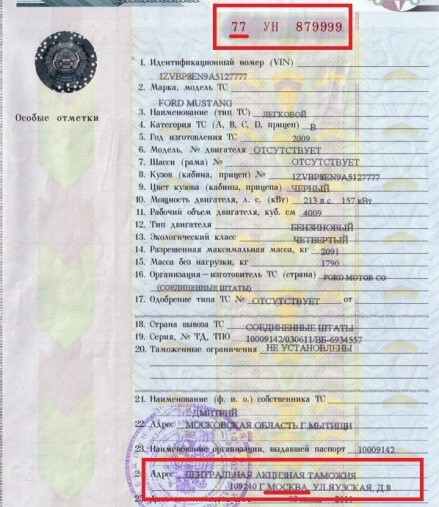

Различить эти два документа очень просто. Все что нужно сделать — это обратить внимание на название организации выдавшей техпаспорт. Если в графе №23 указано любое подразделение ГИБДД, вы имеете дело с копией, если же здесь числится завод изготовитель или же таможенный контроль – перед вами оригинал. Также история относится и к печатям: печать завода или таможни указывает на оригинальный ПТС, а печать ГИБДД – на копию.

Имея дело с дубликатом, следует обратить внимание на графу особые отметки, в которой указывается причина выдачи этого документа. Их может быть две:

- -ПТС выдан взамен утилизированного. Это указывает на то, что в оригинале просто закончилось место для указания новых владельцев. И собственник передал оригинал сотруднику ГИБДД для утилизации.

- -ПТС выдан взамен утраченного. В этом случае в органы ГИБДД не был передан оригинал, так как со слов владельца он был потерян.

Теперь стоит рассмотреть, что может скрываться за тем или иным вариантом паспорта транспортного средства:

- -Оригинал. Это самый идеальный вариант, таким образом, можно отследить всех владельцев автомобиля.

- -Давно выданный дубликат, имеющий записи о нескольких владельцах тоже является хорошим вариантом, так как это указывает на то, что у автомобиля проблем с ГИБДД нет никаких.

- -Дубликат взамен утилизированного техпаспорта, который был недавно получен. Здесь тоже ничего страшного не может быть, ведь место в нем может рано или поздно попросту закончиться.

Дубликат взамен утраченного ПТС, который выдан недавно. С такими техническими паспортами лучше дела не иметь. Владелец действительно мог потерять оригинал документа и запросить в ГИБДД получение нового. Но это также может указывать на криминальное прошлое автомобиля. Вот вам несколько примеров этого:

Такой владелец указывает на то, что автомобиль получил очень серьезные повреждения и уже не подлежал ремонту. Таким образом, страховая выплачивает хозяину компенсацию и забирает автомобиль на стоянку. Потом его мог за бесценок приобрести перекупщик и отремонтировать на скорую руку. При этом «случайно» теряется техпаспорт, и владелец подает заявление на получение нового.

Такой владелец указывает на то, что автомобиль получил очень серьезные повреждения и уже не подлежал ремонту. Таким образом, страховая выплачивает хозяину компенсацию и забирает автомобиль на стоянку. Потом его мог за бесценок приобрести перекупщик и отремонтировать на скорую руку. При этом «случайно» теряется техпаспорт, и владелец подает заявление на получение нового.Одним словом, приобретать машину с недавно выданным дубликатом техпаспорта лучше не стоит. Все остальные случаи также могут скрывать мошеннические комбинации, но шанс на них попасться, очень невысок. А вот если дубликат техпаспорта был недавно выдан взамен утраченного, шанс оказаться обманутым станет максимальным. Поэтому в таком случае лучше отказаться от покупки.

А вот если дубликат техпаспорта был недавно выдан взамен утраченного, шанс оказаться обманутым станет максимальным. Поэтому в таком случае лучше отказаться от покупки.

Как восстановить утерянный ПТС?

Теперь стоит посмотреть на ситуацию со стороны продавца. В случае потери техпаспорта, его нужно восстановить в кротчайшие сроки. Процедура восстановления полностью идентична процессу замены ПТС, даже заявления пишутся аналогичные. Поэтому повторно рассказывать об этом не стоит.

Но опять-таки стоит упомянуть, что если вы восстановите паспорт транспортного средства, большинство покупателей будут бежать от вашей машины как от прокаженной. Поэтому лучше всего поискать оригинал и проверить каждый закоулок, где он мог оказаться.

И если все-таки найти оригинал не предоставляется возможным, его следует восстановить в ближайшем отделении ГИБДД. Но и здесь есть вариант избежать негодования потенциальных покупателей. Вместе с дубликатом можно предоставить сделанную ранее копию оригинала.

Таким образом, встретившись с покупателем, вы можете предъявить вместе с дубликатом копию оригинала, в которой четко видны все владельцы машины. После этого покупатель может проверить подлинность данных на портале ГИБДД. Если данные сайта совпадают с данными копии, сразу же снимается половина вопросов.

Проверка ПТС при покупке автомобиля

Официально существуют и имеют юридическую силу только два варианта ПТС: дубликат и оригинал. Но, к сожалению, есть еще один вариант, который был, упомянут ранее это подделка.

Приобретение машины с таким техническим паспортом ничего хорошего не сулит. Уже на стадии оформления транспортного средства в ГИБДД у вас возникнет преграда. Чаще всего такие автомобили числятся в угоне и машину либо сразу вернут владельцу, либо оставят «горепреобретателю» на хранение пока не найдется владелец. В любом случае вы не получите ни машины, ни денег за нее.

В любом случае вы не получите ни машины, ни денег за нее.

Разберемся, как выявить поддельный ПТС на практике:

Все что нужно, это тщательно осмотреть бланк техпаспорта. Люди, которые часто имеют дело с разными бланками ПТС, отличат оригинал от подделки в считанные секунды. Если же у вас нет такого опыта, тогда можно детально его осмотреть и сравнить с другим бланком, одолженным у друга или родственника. В первую очередь следует обращать внимание на качество материала и надписей. Воспользуйтесь лупой для более детального осмотра. Но если вы все равно сомневаетесь можно воспользоваться самым верным вариантом.

Для этого вам с владельцем следует подъехать к ближайшему стационарному посту ДПС и попросить сотрудников ГИБДД проверить подлинность ПТС. Подделку плохого качества они вычислят в считанные секунды, так как постоянно держат в руках оригиналы. Более детально подтвердить подлинность можно пробив номер документа по базам и сравнив информацию с указанной на ПТС.

Как заполнить ПТС при продаже автомобиля

Есть еще один важный пункт, который относится к документу паспорта транспортного средства. Имеется в виду указание нового владельца после заключенного договора купли-продажи и передачи права владения автомобиля другому лицу.

Не стоит бояться этого пункта, ведь на самом деле все предельно просто. Все что нужно, это выбрать пустое место в техническом паспорте, а именно свободный прямоугольник для нового владельца и указать в нем данные приобретателя. Стоит учесть, что вначале заполняются прямоугольники, которые расположены с обратной стороны листа, а потом уже лицевые.

Нынешним и будущим владельцами автомобиля заполняется только 6 граф:

Единственное, что недопустимо это ошибки в указанных данных.

Единственное, что недопустимо это ошибки в указанных данных.Все остальные данные в паспорте технического средства заполнять не нужно, так как это делается сотрудниками ГИБДД, когда новый владелец регистрирует автомобиль на себя.

Паспорт технического средства — это крайне важный документ любого автомобиля, но нужен он только тогда, когда необходимо изменить регистрационные данные транспортного средства. Останавливая автомобиль, работники ГИБДД не должны проверять наличие техпаспорта у водителя, поэтому постоянно возить его с собой не имеет никакой нужды.

Приобретая транспортное средство нужно всегда проверять подлинность техпаспорта самостоятельно или же обратившись на ближайший пост ГИБДД. Максимально осторожно следует относиться к продавцам, которые предъявляют дубликат паспорта технического средства, выданный недавно по причине потери предыдущего. Очень часто, таким образом, владельцы проворачивают противозаконные махинации, и покупка такой машины ни к чему хорошему не приведет. По этой причине мы советуем вовсе отказаться от подобного рода сделки. Некоторое доверие можно выразить только тем продавцам, которые в состоянии предъявить копию потерянного техпаспорта.

При передаче прав владения транспортным средством другому лицу путем продажи или дарения данные о получателе в этом документе продавец заполняет собственноручно. Действия эти несложные и времени много не займут.

Действия эти несложные и времени много не займут.

Проверка ПТС в 2020 году

ПТС – паспорт транспортного средства – обязательный документ, оформляемый еще на этапе изготовления автомобиля. Представляет собой содержание информации о всех владельцах авто.

С его помощью можно восстановить «историю» перехода транспортного средства – нередко представленным образом выявляется факт конфискации. Для чего необходима проверка ПТС и как ее осуществить?

Для чего нужно

Действующее законодательство предусматривает возможность приобретения транспортного средства в одном регионе, а его регистрацию в другом.

Получается, что покупатель, уже отдельно после совершения сделки, обращается в отделение ГИБДД по месту регистрации для постановки автомобиля на учет.

Наличие поддельного ПТС влечет неприятности для нового владельца:

- транспортное средство не регистрируют на имя покупателя и не ставят на учет;

- автомобиль может оказаться в угоне, а это его конфискация до выяснения обстоятельств;

- авто находится в залоге банка на основании кредитного договора, что также требует конфискации.

В таких ситуациях покупатель остается без приобретенного товара и денег. Чтобы избежать подобных неприятностей, следует проверять ПТС на подлинность.

Где можно осуществить

Проверить подлинность ПТС можно тремя способами:

| самостоятельно визуально | для этого необходимо знать основные метки документа, которые утверждены законодательно и являются индикатором подлинности |

| в отделении ГИБДД | здесь предлагаются 2 варианта: приехать лично с документом или позвонить по номеру отделения |

| через интернет | на официальной сайте ГИБДД предоставляется информация о подлинности ПТС по введенному в форму номеру VIN |

Все приведенные способы не требуют денежных затрат и много времени на проверку. Достаточно все сделать правильно – проверить только нужную информацию.

Пошаговая инструкция

Для защиты от мошенников следует изучить инструкцию проверки ПТС различными способами.

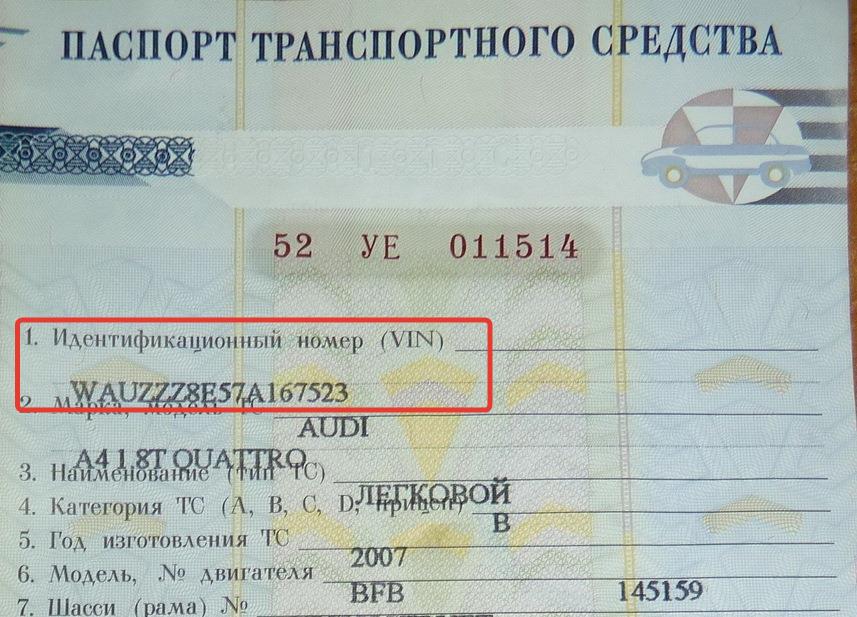

По вин

VIN-код – это уникальный набор цифр и букв, который присваивается кузову автомобиля и прописывается в паспорт транспортного средства сразу после производства. При покупке необходимо уточнить: находится ли транспортное средство на учете ГИБДД.

Если нет, значит, проверка осуществляется следующим образом:

- зайти на официальный порта ГИБДД gibdd.ru;

- выбрать вкладку «Сервисы», «Проверка автомобиля»;

- в появившуюся форму вводят VIN-код, указанный в ПТС;

- выбрать необходимую информацию, нажать на «Запросить проверку».

На подлинность

Проверить ПТС на подлинность можно, обратив внимание на следующие метки документа:

| орнамент паспорта | присутствует на всей площади листа, который при детальном рассмотрении не прерывается и не содержит прочих дефектов |

| голограмма | основная метка документа, которая должна быть четкой и легко читаемой |

| объемный рисунок | находится на обратной стороне паспорта – это розочка, которая определяется на ощупь и имеет свойство менять цвет от зеленого до серого, если рассматривать лист под разными углами |

| водяной знак | документ можно рассмотреть на свету, что позволит увидеть соответствующий водяной знак («RUS») |

Представленные метки можно проверить самостоятельно – их совокупность для мошенников является неподъемной задачей. В подделанном ПТС одна из меток не будет выполнена качественно, зачастую это голограмма.

В подделанном ПТС одна из меток не будет выполнена качественно, зачастую это голограмма.

На ограничения

Проверить автомобиль на наличие ограничений по совершению сделок можно вышеуказанным способом на сайте ГИБДД.

Представленные действия можно осуществлять как в случаях постановки автомобиля на учет, так и при его снятии.Предложенный метод дает возможность узнать всю информацию о транспортном средстве по VIN-коду, номеру шасси или кузова. Из предложенных услуг на сервисе выбирается пункт «Проверка наличия ограничений».

Проверить автомобиль на ограничения можно по государственному номеру. Сделать это можно при помощи специальных сервисов, которые предлагают бесплатную проверку или за небольшую оплату работы сервера.

Дубликат

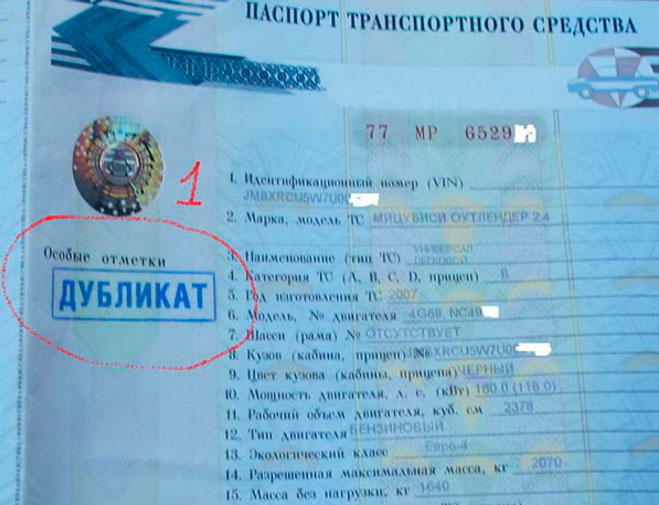

Мошенники зачастую продают транспортное средство с предоставлением дубликата ПТС. Большинство продавцов не имеют информации о наличии различий между копией и оригиналом. З

десь только отмечается – дубликат имеет те же отметки и водяные знаки, что и оригинал. Единственным отличием в данном случае выступает наличие характерной для документа отметки «Дубликат», которая ставится сразу под голограммой.

Единственным отличием в данном случае выступает наличие характерной для документа отметки «Дубликат», которая ставится сразу под голограммой.

Как проверить подлинность визуально

Подлинность ПТС можно проверить визуально, рассмотрев все перечисленные выше отметки.

Если они в норме, значит, перед покупателем оригинал или дубликат документа, который имеет юридическую силу и дает возможность осуществить сделку с последующей регистрацией авто в отделении ГИБДД.

При визуальном осмотре ПТС следует обратить внимание на следующие данные:

| количество владельцев | если их много, значит, автомобиль может потребовать дополнительные траты на ремонт, особенно внимательно рассматривают даты продажи (если владелец желает избавиться от авто сразу после приобретения, значит, машина доставляет неприятности в эксплуатации) |

| наличие записи «договор залога» | это указывает на приобретение транспортного средства в кредит, поэтому вероятнее, что ПТС подделан (автомобиль находится в кредите, а владелец мог стать злостным неплательщиком) |

| наличие соответствующих меток уплаты госпошлины по факту перегона авто из заграницы | если при указании подобной операции отсутствует печать оплаты пошлины, приобретать его не следует |

| в ПТС указываются все коды транспортного средства | кузова, шасси и прочих – их необходимо сверить |

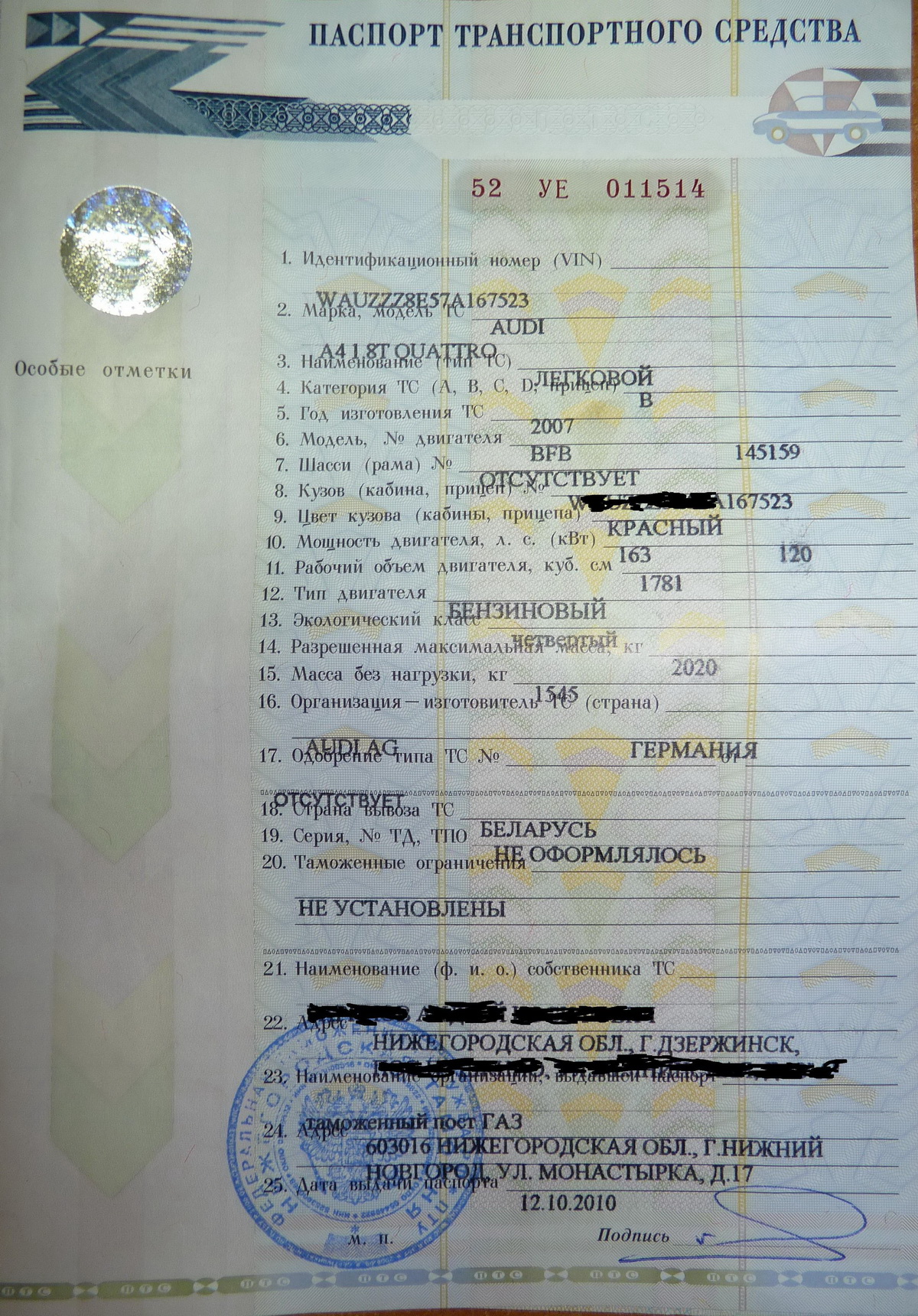

| страна производитель | в паспорте обязательно указывают страну производителя транспортного средства, не следует приобретать авто из Белоруссии и других бедных стран Евросоюза (они зачастую ремонтируют авто после ДТП и предоставляют России в виде новых) |

Представленные данные также могут помочь выявить факт мошенничества в виде предоставления поддельного документа.

Кредитные и зарубежные машины

Зачастую приходится приобретать зарубежные авто или транспортные средства, ранее находившиеся в залоге по кредитному договору с банком. В этом случае также следует внимательно рассмотреть соответствующие метки в ПТС.

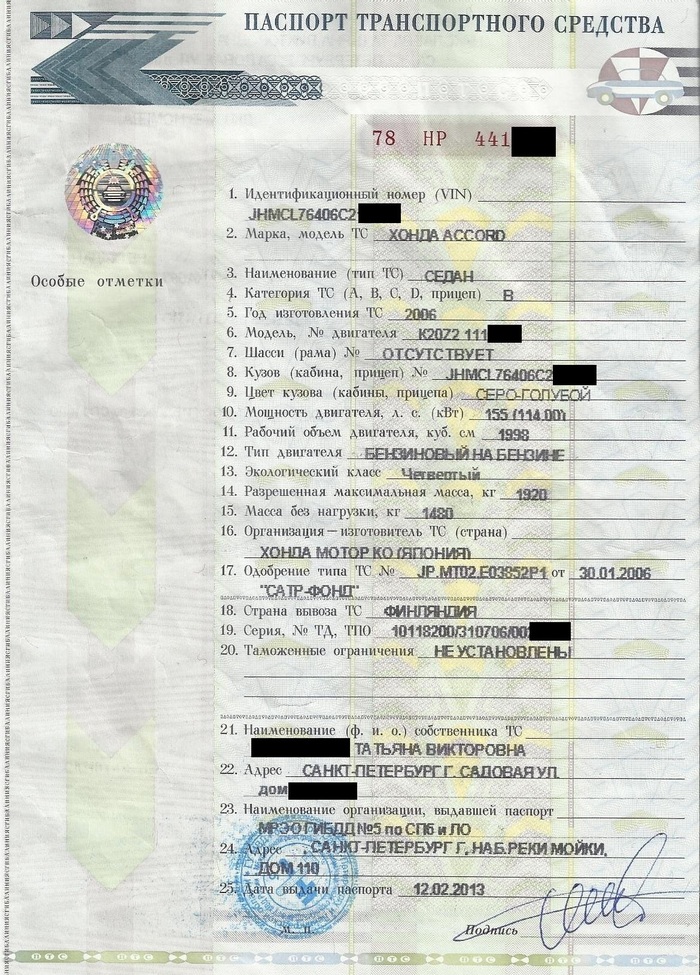

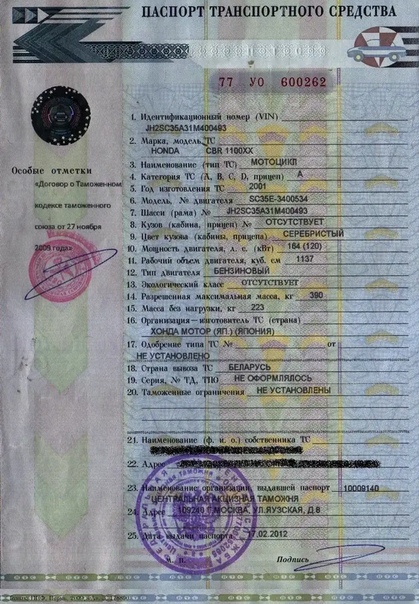

Если автомобиль иностранного производства, то паспорт транспортного средства выдается таможенной службой – это определенная запись в документе.

Помимо прочего, будут присутствовать подпись таможенника, стоять печать службы. О странах производителях уже оговаривалось выше.

Потенциальный покупатель должен также определить вид авто – кредитное оно или нет. На это указывает следующая информация:

- дата выпуска транспортного средства – зачастую в кредит берут новые автомобили;

- пробег – если автомобиль новый, значит, он небольшой;

- наличие транзитных номеров.

Представленные данные необязательны – они лишь косвенно указывают на наличие факта оформления кредита на транспортное средство.

Основным признаком является наличие дубликата ПТС. При обнаружении подобной отметки в документе необходимо осуществить проверку, что указано выше – сделать запрос на наличие ограничений в совершении сделки.

Проверка мотоцикла по ПТС

Продажа угнанного мотоцикла далеко не редкое явление, поэтому важно осуществить проверку представленного продавцом ПТС. В данном случае документ не отличается от паспорта, выданного на транспортное средство.

Проверить подлинность можно с помощью изучения всех приведенных выше меток, а также сравнив VIN-код с номером «кузова» мотоцикла.Номер кузова указан на раме. Мошенники предпочитают схему продажи мотоцикла по представленному ПТС от другого транспортного средства той же модели.

Проверить наличие факта угона или ограничения в сделках можно на сайте ГИБДД, введя в соответствующую графу VIN-код. Инструкция самостоятельной проверки была представлена выше.

Из вышесказанного следует – мошенники настолько предприимчивые, что могут подделать такой важный документ, как паспорт транспортного средства.

Зачастую подобная продажа осуществляется по предоставлению чужого документа. В качестве проверки подлинности следует проверять все данные в ПТС с номерами, выбитыми на деталях автомобиля.

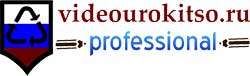

Видео: Как проверить документы перед покупкой автомобиля

Внимание!

- В связи с частыми изменениями в законодательстве информация порой устаревает быстрее, чем мы успеваем ее обновлять на сайте.

- Все случаи очень индивидуальны и зависят от множества факторов. Базовая информация не гарантирует решение именно Ваших проблем.

Поэтому для вас круглосуточно работают БЕСПЛАТНЫЕ эксперты-консультанты!

- Задайте вопрос через форму (внизу), либо через онлайн-чат

- Позвоните на горячую линию:

ЗАЯВКИ И ЗВОНКИ ПРИНИМАЮТСЯ КРУГЛОСУТОЧНО и БЕЗ ВЫХОДНЫХ ДНЕЙ.

Как проверить ПТС на подлинность по базе ГИБДД онлайн

Общая информация

Рассмотрим, как можно проверить ПТС.

- Путем личного обращения в ГИБДД. Сотрудники Госавтоинспекции предоставят максимум информации по вашему запросу. Для этого вам необходимо будет предъявить сотруднику ГИБДД документы на автомобиль.

- Позвонив по телефону в Госавтоинспекцию и назвав основные данные из ПТС.

- Воспользовавшись онлайн-сервисом ГИБДД.

- Воспользовавшись сторонними ресурсами, предлагающими узнать больше информации о вашем ТС, например, о том, не пребывает ли выбранный автомобиль в угоне.

Воспользоваться можно и другими интернет-сервисами, благо, их в интернете много. Но стоит сказать, что все они грешат недостоверностью данных.

Сервисы онлайн проверки, которые не относятся к государственным, в лучшем случае будут черпать информацию из государственных сайтов, в худшем – будут давать искаженные сведения. Так, не лучше ли самостоятельно воспользоваться надежным источником? Тем более, так вы будете уверены, что получили самые свежие данные.

Так, не лучше ли самостоятельно воспользоваться надежным источником? Тем более, так вы будете уверены, что получили самые свежие данные.

Если вам срочно необходимо раздобыть как можно больше информации о ТС, то можете воспользоваться проверкой авто по госномеру и сервисами, предоставляющими возможность отыскать сведения об авто по ВИН-коду.

По государственному номеру доступна лишь проверка штрафов, которые не уплатил водитель. Информацию можно найти на сайте ГИБДД в соответствующем разделе. Кроме госномера, необходимо в специальное поле вписать также номер свидетельства о регистрации.

✔ Проверка по VIN.

С помощью ВИН-кода можно узнать множество полезной информации. Например, с помощью VIN-кода на сайте Федеральной нотариальной палаты можно узнать, находится ли автомобиль в залоге. Также можно проверить, не числится ли авто в международном розыске. Для поиска этой информации существует достаточно много различных сервисов.

Во-первых, уже несколько лет существует возможность проверки ряда информации по автомобилям и их владельцам на официальном сайте ГИБДД по единым базам данных.

- Проверка по базе штрафов ГИБДД

- Проверка транспортного средства по VIN номеру

- Проверка подлинности водительского удостоверения по номеру

В настоящий момент вы легко можете проверить задолженности по штрафам ГИБДД, имея на руках государственный номер авто и данные СТС, причем есть несколько способов:

- Во-первых, можно позвонить по телефону в ГИБДД, продиктовать личные данные и номер СТС и после проверки по базе данных штрафов вам сообщат, есть ли у вас задолженность;

- Есть возможность проверить штрафы на сайте ГИБДД, где по государственному номерному знаку автомобиля и номеру СТС можно выяснить информацию о штрафах по данному автомобилю;

Кстати, на текущий момент многие крупные банки в России дают возможность проверить штрафы ГИБДД онлайн в личном кабинете и тут же их оплатить. Помимо этого на сайте государственных услуг в личном кабинете также можно увидеть неоплаченные штрафы за нарушение ПДД или за неправильную парковку.

Помимо этого на сайте государственных услуг в личном кабинете также можно увидеть неоплаченные штрафы за нарушение ПДД или за неправильную парковку.

Если говорить о проверке авто по VIN-коду, то официальный сайт ГИБДД позволяет:

- Проверить историю регистраций авто в ГИБДД — получить основные сведения о ТС и периодах его регистрации в ГАИ за различными собственниками.

- Проверить на участие автомобиля в ДТП — вы можете получить сведения о дорожно-транспортных происшествиях с участием автомобиля с указанным VIN-номером, произошедших с начала 2015 года (но только те ДТП, которые оформлялись при участии сотрудников полиции и были внесены в федеральную базу АИУС ГИБДД)

- Проверить нахождения машины в розыске — вы можете получить сведения о федеральном розыске автомобиля правоохранительными органами.

- Проверить наличие ограничений на регистрационные действия с ТС в ГАИ — с помощью данной проверки вы можете получить сведения о наличии тех или иных ограничений на проверяемое транспортное средство.

Еще одним онлайн-сервисом на официальном сайте ГИБДД является «проверка подлинности водительского удостоверения по номеру», чтобы воспользоваться этой бесплатной онлайн-услугой вам необходимы данные и номер ВУ.

Из базы ГИБДД при личном обращении в подразделения Госавтоинспекции можно получить не только сведения о штрафах и долгах по ним, но и такие данные как:

- Дата регистрации автомобиля, юридическая история автомобиля и информация обо всех его прежних владельцах;

- Все идентификационные сведения автомобиля для сверки данных, внесенных в ПТС, с данными, имеющимися в ГИБДД, а именно:

— Данные о марке автомобиля;

— Производителе автомобиля;

— Массе автомобиля;

— Номере модели автомобиля;

— Цвете автомобиля и коде окраски;

— VIN-коде;

— Дате выпуска автомобиля;

— Номере шасси;

— Номере двигателя;

— Мощности двигателя;

— Государственном номере.

- Информацию о наличии запрета на действия по регистрации собственности в отношении автомобиля;

- Данные о наличии наложенного ареста на автомобиль;

- Данных обо всех авариях, в которых ваш автомобиль принимал участие, кроме факта аварии, можно выяснить, где произошла авария, в какое время и кто был ее участником;

- Данные о нахождении автомобиля или его частей (двигателя, кузова) в розыске.

В отдельных городах России, таких как Москва и Санкт-Петербург, например, можно получить справочную информацию по числящимся за автолюбителем задолженностям по оплате штрафов по телефону. Для этого достаточно продиктовать госномер транспортного средства и водительского удостоверения.

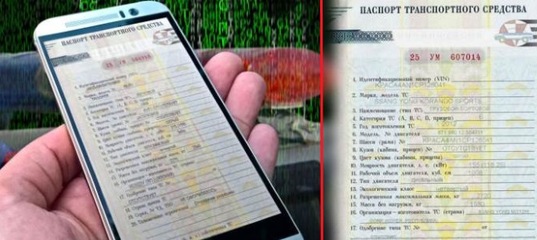

Существует также приложение для мобильных телефонов, с помощью которого можно получить информация по штрафам, помимо этого существует сервисный короткий номер, отправив СМС-сообщение на который также можно получить информацию из базы штрафов.

На текущий момент такой возможности нет, нельзя проверить ПТС автомобиля через интернет по базе ГИБДД ни на официальном сайте Госавтоинспекции, ни на сторонних онлайн-сервисах.

Будьте бдительны и не доверяйте сомнительным сайтам, обещающим проверить ПТС по номеру онлайн по базе ГИБДД, личную персональную информацию, и тем более не вводите свои платежные данные банковских карт.

Не стоит забывать о том, что риски возможны и при приобретении поддержанного транспортного средства. Как и в любой другой сфере, в сфере купли-продажи транспорта постоянно орудуют мошенники.

Стоит помнить о том, что желание сэкономить может обернуться для покупателя неприятностями. Собственник не только лишится своего автомобиля, но и будет вынужден длительное время разбираться с судом, доказывая, что это не он был инициатором неправомерных действий.

Один из самых распространенных вариантов мошенничества – продажа авто с поддельным ПТС. За счет этого можно легко скрыть предыдущую, как правило криминальную, историю машины.

За счет этого можно легко скрыть предыдущую, как правило криминальную, историю машины.

Не стоит пренебрегать принципами безопасности при покупке поддержанного транспорта. Большинство покупателей проверяют только автомобиль, не обращая никакого внимания на документы, Да, таким образом можно купить качественное авто, которое не участвовало в авариях, но имело отношение к иному правонарушению требований закона (автомобиль был угнан или водитель скрылся на нем после ограбления).

Поэтому перед тем, как приобретать поддержанное транспортное средство, необходимо проверить его ПТС.

Большинство случаев продажи транспорта с подделанным ПТС выявляется именно при продаже поддержанных иностранных автомобилей. Причем опасаться стоит не только недорогих автомобилей, но и авто премиум-класса (как правило, такие транспортные средства не прошли таможню).

Причем опасаться стоит не только недорогих автомобилей, но и авто премиум-класса (как правило, такие транспортные средства не прошли таможню).

Достаточно часто встречаются случаи, когда на территорию страны привозится так называемый «конструктор», который собирается под данные, указанные в ПТС. В таком случае все, что остается мошенникам, перебить старый номер ПТС в особых отметках.

Существует несколько косвенных признаков, при помощи которых можно определить «чистоту» приобретаемого транспортного средства:

- Продавец передает два комплекта оригинальных ключей от авто.

- В ПТС нечастая смена владельцев.

Подозрительна ситуация, когда дубликат паспорта на техническое средство был получен спустя небольшой промежуток времени после получения оригинала этого документа и в районе, который сильно удален от места первоначального оформления ПТС.

Также лучше всего не приобретать автомобиль, в паспорте которого указаны в качестве стран-производителей Беларусь или Литва. Высока вероятность, что транспорт был восстановлен после дорожно-транспортного происшествия или собран из нескольких частей.

Проверка авто по номеру ПТС на сайте ГИБДД

Сервис Госавтоинспекции разработан недавно (в 2013 году) и является достаточно простым в использовании.

- Зайдите на официальный сайт ГИБДД.

- Откройте раздел «Сервисы».

- В открывшемся меню выберите «Проверка автомобиля».

- Введите номер VIN, или номер кузова, или номер шасси.

К сожалению, по серийному номеру ПТС поиск возможен только для жителей Москвы. Для этого следует:

- Зайти на сайт мэра города.

- Зайти в раздел «Транспорт».

- Выбрать «Проверка ПТС».

- Ввести серию и номер ПТС.

Информация черпается из баз ГИБДД, поэтому сведениям можно доверять.

С помощью ВИН-кода, номеров кузова или шасси можно узнать следующую информацию:

- Об основных характеристиках авто.

- Об ограничениях, наложенных на ТС.

- О датах перерегистраций машины на новых владельцев.

- О пребывании авто в розыске.

- Об авариях, в которых участвовала машина.

Проверка по серийному номеру ПТС введена относительно недавно и пока что показывает москвичам такие данные:

- Количество владельцев, даты перерегистраций.

- Основные характеристика авто – марка, тип, год выпуска, категория ТС, цвет, параметры двигателя, грузоподъемность.

- цвет автомобиля;

- модель и марка;

- госномер;

- объём двигателя — обычно указывается на шильдике на задней стороне авто;

- дата выпуска — также может указываться на шильдике под капотом;

- масса автомобиля — можно проверить в ближайшем автосервисе;

- номер шасси.

- неоплаченные штрафы;

- является ли авто в угоне;

- есть ли запрет на изменение регистрационных данных;

- информацию о данных автомобиля.

http://vinformer.su/ru/ident/title/ — сервис для проверки автомобилей, ввезённых из другой страны после 1996 года.

http://shtrafy-gibdd.ru/ — ещё один сервис, который выдаст всю информацию о неоплаченных штрафах.

Также в сети существует множество других сервисов для проверки авто, но принцип работы практически не отличается. Минусом такой проверки является то, что информация может быть неактуальной (за исключением официального портала ГИБДД). Таким образом, наиболее точную и актуальную информацию Вам смогут предоставить лично в ГИБДД.

Также рекомендуем вам ознакомиться с другими полезными и бесплатными онлайн сервисами для автомобилистов в этой статье —

« Предыдущая запись Следующая запись »

Как проверить ПТС и прочие документы на автомобиль перед покупкой. #6 | Автоподбор Полякова

Всем привет!

Это часть 6 большого руководства «Как выбрать и проверить автомобиль с пробегом перед покупкой».

Часть 5: Толщиномер и диагностический сканер. Оборудование для проверки автомобиля перед покупкой.

Часть 4: Как проверить автомобиль по VIN номеру. Проверка базам данных перед покупкой.

Часть 3: Обзвон продавцов. Что спросить у продавца автомобиля перед осмотром.

Часть 2: Как выбрать автомобиль по объявлению. Анализ объявлений.

Анализ объявлений.

Часть 1: Как подобрать автомобиль самостоятельно. Вводная.

Текстовая версия статьи ниже под видео. Выбирайте, что удобней.

Проверку автомобиля на месте стоит начинать не с кузова и не с компьютерной диагностики, а с проверки с документов.

Проверьте подлинность Паспорта транспортного средства (ПТС). Перед выездом на осмотр тщательно изучите заведомо подлинный ПТС на предмет того, как должны выглядеть элементы защиты от подделки. Или же возьмите ПТС с собой, чтобы сравнить на месте осмотра. Проверьте простейшие признаки подлинности ПТС:

Бумага бланка ПТС сильно отличается от обычной офисной – и на ощупь и визуально. Сравните качество бумаги проверяемого ПТС с эталоном.

Голограмма на первой странице должна быть чёткой, яркой. Переливы элементов, при наклоне – контрастные. Линии автомобиля на голограмме должны быть видны отчётливо. Проведите по голограмме пальцем, она не должна выступать над поверхностью бумаги, границы перехода должны быть не ощутимы.

Линии автомобиля на голограмме должны быть видны отчётливо. Проведите по голограмме пальцем, она не должна выступать над поверхностью бумаги, границы перехода должны быть не ощутимы.

На бланках старого образца, которые также являются действительными, голограмма выполнена в виде прерывистой линии и расположена на первой странице вдоль линии сгиба.

Непосредственно над голограммой , на серо-голубых стрелках указывающих влево, если хорошенько присмотреться можно найти аббревиатуру ПТС. Чтобы увидеть буквы, стоит посмотреть на эту область под углом, а с другой стороны подсветить эту область фонарем по направлению к себе.

Проведите пальцем по заголовку документа «Паспорт транспортного средства», надпись выполнена объемным тиснением и это должно явно ощущаться при касании.

Строкой ниже расположена выпуклая аббревиатура «ПТС», на фоне рельефной узорной линии.

На четвертой странице бланка ПТС, в левом верхнем углу расположен зеленый ромбовидный узор, который меняет цвет на серый, при взгляде на него под острым углом. Также этот узор выполнен рельефно, что можно ощутить проведя по нему пальцем.

Также этот узор выполнен рельефно, что можно ощутить проведя по нему пальцем.

На просвет должны быть отчётливо видны водяные знаки в виде повторяющейся надписи RUS и изображение пятиконечных звёзд.

Год изготовления бланка ПТС, напечатанный внизу последней страницы не должен быть свежее года выдачи ПТС или года выпуска автомобиля. Также сверьте регион выдачи ПТС и серию документа. Серия документа – это код региона выдачи ПТС.

Для более детального исследования бланка ПТС вам понадобится карманный микроскоп или мощная лупа, ультрафиолетовый фонарь, инфракрасный детектор.

Карманный микроскоп откроет многое на голограмме – вы увидите то, что не видно невооруженным глазом. Например, на лобовом стекле автомобиля, который расположен по центру голограммы есть микротекст «РОССИЯ». Это не единственный микротекст на голограмме.

Ровно над автомобилем в центре, немного ниже микроскопического прямоугольничка, есть еще одна машинка –точная копия той, что вы видите в центре, но многократно уменьшенная. Как раз над ней можно найти микротекст МВД РФ.

Как раз над ней можно найти микротекст МВД РФ.

Карманный микроскоп поможет заметить, что некоторые разделяющие линии между строк данных на первой странице ПТС, а также линия после слова «подпись» — это микротекст, неразрывная надпись «паспорттранспортногосредства».

А на шрифте серии и номера ПТС, который выполнен в красном цвете, не должно быть никаких вкраплений посторонних цветов. Серия и номер ПТС — это штамп (высокая печать). Если присмотреться, то можно заметить, что символы серии и номера вдавлены в бланк. Стоимость китайского карманного микроскопа около $5-10. Требуется микроскоп не менее 60-кратного увеличения.

Ультрафиолетовый фонарь поможет проверить свечение нитей (волокон) «вживленных» в бланк ПТС. В бланке используются хаотично расположенные нити трех цветов. Свечение нитей должно быть ярким. На первой страницы ПТС есть узор, проявляющийся в ультрафиолетовом свете, а на третьей странице крупная надпись «ГИБДД», выполненная вертикально, но это возможно увидеть только с очень мощным ультрафиолетовым фонарём.

На старых версиях бланков ПТС, надпись «ГИБДД» может отсутствовать. Стоимость ультрафиолетового фонаря от $5. Если решите купить – выбирайте яркий, мощный фонарь. Мелкие фонарики-брелки обладают недостаточной яркостью.

Проверить инфракрасные метки на бланке ПТС позволит ИК-детектор. Инфракрасной меткой, к примеру, является изображение автомобиля, на первой и второй странице бланка, в верхнем углу. Также инфракрасный детектор отлично демаскирует исправления внесенные в данные подлинного ПТС, так называемая «перемывка». Стоимость этого девайса уже не так мизерна – от $50. Не сказал бы, что это вещь обязательна к приобретению для разового поиска авто.

Любые проверки на подлинность не выявят никаких проблем, если сам бланк ПТС подлинный, но в него внесены несанкционированные изменения под конкретный автомобиль, так называемая «перемывка». Здесь еще раз пригодится карманный микроскоп, если у вас нет ИК-детектора. Микроскопом следует проверить не только элементы защиты бланка, но и текст документа, номер документа – на предмет корректировки (подтирания, химического вытравливания), если есть малейшие подозрения.

Дела обстоят еще хуже, если ПТС полностью оригинален, а вот изменения внесены в идентификационные маркировки на самом автомобиле. Злоумышленники покупают за бесценок не подлежащий восстановлению автомобиль, у которого маркируемые детали кузова не пострадали критически.

Маркируемые области вырезаются и ввариваются на точно такой же угнанный автомобиль. Это называется ввар.

Второй вариант несанкционированного внесения изменений в маркируемые поверхности – это перебивка номера. Злоумышленники шлифуют маркируемую поверхность, удаляя оригинальный номер и битами наносят необходимый. Как вариант, на оригинальный номер может быть наплавлен тонкий слой металла, а затем наносится новый идентификационный номер.

Проверьте документы на соответствие тому, что было указано в объявлении и что вы слышали от продавца.

Кто владелец автомобиля? Первое что нужно выяснить — кто юридически является владельцем автомобиля. Нередко бывает так, что продавец не является владельцем автомобиля и не имеет никаких юридических прав на его продажу.

Сверьте данные продавца в его личном паспорте и документе, на основании которого продавец заявляет своё право собственности или право распоряжаться автомобилем – ПТС, договор купли продажи (ДКП) или доверенность от физического либо юридического лица.

Первый и лучший вариант: Продавец вписан в ПТС последним и запись имеет штампы ГИБДД, значит автомобиль стоит на учете. Это единственный вариант, когда перед вами тот самый собственник, который владел и распоряжался, ездил и обслуживал автомобиль с момента постановки на учет. Очередность записей смотрите по датам, так как порядок записей в ПТС, бывает, весьма причудливый.

Второй вариант. Продавец может быть вписан в ПТС, но машина не стоять на учете, если регистрационное действие не было произведено. В этом случае печати ГИБДД у последней записи будут отсутствовать, а продавец должен предъявить договор купли-продажи с прежним владельцем. Скорее всего, перед вами перекупщик, который купил автомобиль недавно для перепродажи. Юридически, это нормальная ситуация – продавец полноправный собственник.

Юридически, это нормальная ситуация – продавец полноправный собственник.

Покупая машину у такого продавца, договор купли-продажи вы заключите с ним, но свой договор от прежнего собственника продавец тоже должен будет вам отдать. Оба договора «от прежнего собственника к перекупу» и «от перекупа к вам» будут необходимы для постановки автомобиля на учет. Если вы покупаете автомобиль в автосалоне, который вписал себя в ПТС, но не ставил машину на учёт, то последняя запись будет иметь печать автосалона.

ЭТО НЕ КОНЕЦ! 🙂

Статья получилась слишком большая.

ЗДЕСЬ ПРОДОЛЖЕНИЕ!

Проверка авто перед покупкой в Красноярске

Покупка авто — важный и ответственный шаг, тем более если речь идет о вторичном рынке. Провести проверку автомобиля надлежащим образом способен далеко не каждый будущий владелец. Допустить досадную ошибку, не имея профессионального оборудования и специфических знаний, очень легко. Количество финансовых средств, которое потребуется вложить в, казалось бы, исправную машину, значительно увеличит ее цену, а то и удвоит.

На сегодняшний день услуга помощи эксперта при покупке автомобиля с пробегом становится все более востребованной. Специалисты автосалона «СИАЛАВТО» с радостью проведут все необходимые тесты и диагностику, начиная от внешнего осмотра кузова и салона на предмет механических повреждений до силовых агрегатов и подвески. Не рискуйте и доверьте проверку авто перед покупкой в Красноярске в опытные руки!

Предпродажная проверка автомобиля

Существует множество мельчайших нюансов и секретов тщательной проверки авто перед покупкой. Это касается не только технической стороны, но и документальной. Подтвердить легитимность эксплуатации автомобиля и убедиться в юридической чистоте будущей сделки поможет предпродажная проверка автомобиля сразу по нескольким пунктам.

Во-первых, проверка документов транспортного средства. Главным среди них является ПТС. Ведь если нет паспорта, значит, и нет машины. Основное, на что надо обратить внимание, — оригинальность: документ не должен быть дубликатом или же заменой утерянного. В последнем случае от покупки лучше воздержаться.

В последнем случае от покупки лучше воздержаться.

Также необходимо провести проверку ПТС автомобиля на подлинность. Бланк должен быть произведен на предприятии Гознака и иметь все степени защиты: бумага с вкраплениями, как на банкнотах Банка России, хорошо просматриваемые водяные знаки RUS, голограмма в виде кружка и полоски.

При проверке авто перед покупкой не стоит упускать из вида и то, есть ли в паспорте пометки о внесенных конструкционных изменениях (если таковые присутствуют) и соответствующее разрешение на них.

Ваш выбор пал на импортный автомобиль? ПТС каждой машины, ввезенной из-за границы, даже если это детище отечественного автопрома, выдается таможней. Удостовериться, что были пройдены все необходимые процедуры по «растаможке», можно, внимательно изучив документ на предмет наличия таможенной печати и подписи сотрудника.

Во-вторых, убедиться в законности своих прав можно, благодаря важнейшему инструменту предпродажной проверки автомобиля — базе ГИБДД. С помощью нее можно проверить подлинность и происхождение VIN-кода транспортного средства, не числится ли авто в розыске и/или угоне, нет ли судебных запретов и ограничений регистрационных действий в ГИБДД.

С помощью нее можно проверить подлинность и происхождение VIN-кода транспортного средства, не числится ли авто в розыске и/или угоне, нет ли судебных запретов и ограничений регистрационных действий в ГИБДД.

В-третьих, обязательно наличие свидетельства о регистрации транспортного средства и нотариально заверенной доверенности на имя продавца (если продавец не является непосредственно владельцем авто).

Помощь эксперта при покупке автомобиля с пробегом

Доскональной проверке в авто перед покупкой подлежит его внешнее и внутреннее состояние. Многие неисправности зачастую настолько хорошо замаскированы недобросовестным продавцом, что обнаружить их непрофессиональным взглядом попросту невозможно. Помощь эксперта при покупке автомобиля с пробегом позволит избежать всех возможных подводных камней.

Как и в случае с документацией автомобиля, объективная оценка его технической пригодности зависит от многих аспектов. Это касается как подходящих условий (теплое и светлое помещение), так и наличия диагностического оборудования. В автоцентре «СИАЛАВТО» есть все необходимое для того, чтобы вы смогли сделать правильный выбор подержанного авто.

В автоцентре «СИАЛАВТО» есть все необходимое для того, чтобы вы смогли сделать правильный выбор подержанного авто.

Наши специалисты не только смогут обеспечить прозрачность вашей будущей сделки, но и осуществят полную проверку авто перед покупкой по 90 пунктам. Посмотрят, нет ли следов повреждений и ремонта на кузове, проверят целостность ЛКП, протестируют двигатель, подвеску, коробку передач и тормозную систему, а также проведут диагностику бортовой электроники.

Выгодное вложение

Если вам требуется независимая проверка авто перед покупкой в Красноярске, смело обращайтесь в «СИАЛАВТО»! Квалифицированные сотрудники и безупречный сервис вам обеспечены. Задать интересующие вас вопросы можно по телефону +7 (391) 274-90-20.

ПТС автомобиля, проверить на штрафы по базе ГИБДД

Собственная машина – это истинная гордость каждого автолюбителя. Чтобы иметь возможность наслаждаться комфортной ездой, заранее побеспокойтесь об оформлении всех необходимых документов, в частности ПТС на машину.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону +7 (499) 110-89-42. Это быстро и бесплатно!

Что такое ПТС?

ПТС – в обиходе именуемый техпаспортом, служит ярким отражением технических характеристик, комплектации и прочих данных о машине, а кроме того:

- Наличие ПТС – прямой повод для того чтобы прибегнуть к государственной регистрации авто.

- В ПТС фиксируются все данные о владельце авто и указана регистрация. Каждому транспортному средству – свой паспорт, имеющий уникальный номер, как и сам автомобиль. На заводе машине должны присвоить собственный VIN код. Читайте о том, как проверить машину по вин коду здесь.

- ПТС – это своего рода подтверждение права владения автотранспортом.

С его наличием вам будет подвластно решение многих задач.

С его наличием вам будет подвластно решение многих задач. - Все мы знаем, что количество машин в нашей стране не соизмерить. Поэтому каждому авто положен свой код. Так происходит идентификация всего транспорта. Это роль первостепенной важности, которую выполняет ПТС.

- А еще ПТС нужен владельцу, чтобы обезопасить авто от угона или кражи. На вид ПТС – простой документ, напечатан он на специальном бланке, снабженном различными степенями защиты. Паспорт содержит в себе 24 графы.

Получение и условия выдачи

Ситуаций, когда на транспорт положен технический паспорт, пруд пруди, но вот основные из них:

- Покупка новой машины в автосалоне. Задачи по оформлению документа возлагают на свои плечи работники торговой организации. Готовый паспорт выдают в паре с машиной;

- Ввоз из-за рубежа автомобилей, выпущенных на территории другого государства. Техпаспорт в этом случае обязан выдать таможенный орган.

При этом могут поставить определенные отметки, к примеру, на запрет продажи автомобиля;

При этом могут поставить определенные отметки, к примеру, на запрет продажи автомобиля; - В случае если вы решили приобрести поддержанное авто с рук или же в случае утраты новый ПТС выдают сотрудники ГИБДД;

- Если желаете подвергнуть автомобиль модернизации. Такие мероприятия влекут за собой изменение технических параметров.

- Самостоятельная сборка авто – тоже повод для получения нового ПТС. Для получения паспорта в этом случае надо первым делом пройти сертификацию в предприятии, специализирующемся на переделке транспорта. Проводится ряд испытаний, которые станут доказательством безопасности авто. Лишь после этой процедуры выдают на руки ПТС.

Данные ПТС

Паспорт транспортного средства с точностью до мелочей говорит о данных автомобиля. Первое, на чем необходимо зациклиться – это проверка совпадения VIN-номера в паспорте с номером, указанным на машине.

Номер содержит в себе 17 знаков, которыми буквально усыпан автомобиль. Эти символы располагаются в нескольких участках – под капотом и на металлической раме машины. В документе обозначают номер двигателя.

Эти символы располагаются в нескольких участках – под капотом и на металлической раме машины. В документе обозначают номер двигателя.

В самой машине его можно увидеть на шильдике силового агрегата.

ПТС также располагает следующими данными об автомобиле:

- Номером шасси;

- Маркой и моделью;

- Массой, которую не составит труда определить в автосервисе.

- Датой выпуска.

- Цветом авто.

- Объемом двигателя.

Первое, на что стоит обратить внимание в ПТС

Как выглядит ПТС?

При изучении ПТС особое внимание обратите на:

- Отметку «Дубликат», которая должна быть напечатана в графе «Особые отметки». Дубликат выдается в случае утери оригинала ПТС. При приобретении автомобиля вас может ждать неожиданность – дубликат ПТС может находиться в залоге у банка. Проверить это довольно проблематично, и именно по этой причине в дальнейшем вы не сможете продать авто с дубликатом ПТС.

- Регион регистрации машины должен быть тем же, что и регион, где был зарегистрирован прежний владелец.

- Бланк техпаспорта. Его заполняют на компьютере.

- Мошенников можно вывести на «чистую воду», запросив у них личный паспорт. Также можно намекнуть на выполнение совместной проверки в ГИБДД данных об автомобиле. Скажите, пожалуйста, есть ли резон честному продавцу избегать данных процедур? Безусловно, нет. А если он отказался, то перед вами – натуральный мошенник!

- В случае снятия авто с регистрации, в записи о снятии с учета не должна присутствовать отметка о последующей утилизации. В противном случае регистрация невозможна.

- Не надейтесь на помощь посредников, которые действуют по доверенности.

Проверка в ГИБДД

Иногда отличить поддельный ПТС от оригинального по плечу лишь профессионалу. Поэтому единственно верным выходом из этой ситуации является визит в отделение ГИБДД и проверка ПТС по базе ГИБДД. Если хозяин машины всячески уклоняется от этого мероприятия, то будьте осмотрительны с таким человеком, ведь можно реально угодить в лапы к мошенникам!

Если хозяин машины всячески уклоняется от этого мероприятия, то будьте осмотрительны с таким человеком, ведь можно реально угодить в лапы к мошенникам!

В ГИБДД вас ознакомят со всеми данными об автомобиле. Можно узнать, значился ли он когда-нибудь в угоне, проверить наличие неоплаченных штрафов.

Также в ГИБДД можно без труда узнать актуальность сверки элементов машины, к примеру, кузова или шасси. Узнать обо всем подробнее можно, совершив телефонный звонок в подразделение ГИБДД.

Онлайн-сервисы

Стандартная проверка в ГИБДД – конечно, хороший способ узнать больше об автомобиле, но никто не отменял специальные онлайн-сервисы. К их помощи можно прибегнуть, если желаете получить сведения, касающиеся автомобиля.

Самые популярные ресурсы из них:

- http://www.gibdd.ru/check/auto/. Официальная база ГИБДД обрела хорошую славу среди автолюбителей. По VIN-номеру автомобиля можно узнать о наличии неоплаченных штрафов, а также получить данные насчет угона.

- http://shtrafy-gibdd.ru/. Не менее авторитетный сайт, где можно узнать о наличии неоплаченных задолженностей.

- http://vinformer.su/ru/ident/title/. К услугам посетителей – проверка авто, которые были ввезены из-за рубежа после 1996 года.

Учтите, что информация на этих сайтах может быть неточной, поэтому лучше заявиться в подразделение ГИБДД, чем заморачивать себе голову, бродя по ресурсам.

Помните, что аферисты сегодня удивительно точны в плане изобретения способов обмана, поэтому не попадитесь в ловушку!

Подлинность

Чтобы выяснить подлинность техпаспорта, пристальное внимание обратите на наличие следующих элементов:

- Голограммы, которая должна быть ясной и легко читаемой.

- Орнамента паспорта. Представлен специфическим узором, который при доскональном рассмотрении не теряет четкости.

- Водяного знака. Просто посветите на документ телефоном или поднесите ПТС к окну, чтобы увидеть объемный водяной знак «RUS».

- Объемного рисунка в виде розочки. Рассмотреть его можно на обратной стороне ПТС. На ощупь его невозможно ни с чем спутать. Цвет рисунка колеблется от зеленого до серого в зависимости от освещения.

Дубликат ПТС

Одна из самых распространенных уловок мошенников – это продажа авто с дубликатом вместо оригинала. Простительно, когда хозяин авто терял оригинал ПТС. Но если машина в угоне или она является предметом кредитного договора – то это проявление явного хамства со стороны продавца.

Эффективный способ проверки документа на подлинность – это осмотр его внешнего вида. Дубликат ПТС практически ничем не отличается от оригинала – то же объемное изображение, водяные знаки.

Кредитное авто

Продавец может утаить от вас, что автомобиль взят в кредит и держать это под завесой тайны.

Чтобы не попасть впросак, не упустите из виду такие факты:

- Пробег.

Он может быть незначительным;

Он может быть незначительным; - Дату выпуска. Как правило, кредитные авто имеют молодой возраст;

- Транзитный номер машины;

- Продавец предъявляет дубликат ПТС вместо оригинала. Ведь не всем известно, что оригинал ПТС хранит банк.

Ранее мы писали о том, как пробить машину по ГОС номеру.

Зарубежные авто

Обилие транспортных средств в нашей стране было выпущено иностранными компаниями. Либо возможен вариант, когда авто было привезено из другой страны. В таком случае выдачу ПТС берет в свои руки таможенная служба.

Обратите свой взор на страну-производителя: если в графе стоит Беларусь либо Литва, то надо быть очень внимательным. Это может означать одно – авто подвергалось процессу восстановления после ДТП.

В выданном таможней техпаспорте существуют особые отметки, говорящие об ограничениях на продажу авто или же на отчуждение. ПТС заверяют специальной печатью и подписью, которую должен поставить таможенник.

ПТС заверяют специальной печатью и подписью, которую должен поставить таможенник.

Также ранее мы подробно говорили о том, как проверить авто на ограничения.

Теперь вы знаете все секреты того, как не попасться в лапы к мошенникам и не дать себя обмануть. Пусть радость не покидает вас в увлекательных поездках по ночному городу на новом автомобиле!

Бесплатная консультация юриста

Не нашли ответа на свой вопрос? Узнайте, как решить именно Вашу проблему — позвоните прямо сейчас:+7 (499) 110-89-42 (Москва)

+7 (812) 385-56-34 (Санкт-Петербург)

Это быстро и бесплатно! Вы из другого региона?

Задайте вопрос онлайн →

Проверить номер птс

Сообщества › Выбор Автомобиля › Блог › Как проверить ПТС на подлинность, оригинал или дубликат. Документы автомобиля при покупке. #6

Как проверить ПТС

Всем привет!

Это часть 6 большого руководства «Как выбрать и проверить автомобиль с пробегом перед покупкой»: Как проверить ПТС и другие документы автомобиля при покупке. Подлинность ПТС, как проверить оригинал ПТС, дубликат и другое.

Подлинность ПТС, как проверить оригинал ПТС, дубликат и другое.

Пятая часть: Оборудование для проверки автомобиля перед покупкой.

Текстовая версия статьи ниже под видео. Выбирайте, что удобней.

Проверку автомобиля на месте стоит начинать не с кузова и не с компьютерной диагностики, а с проверки с документов.

Проверьте подлинность Паспорта транспортного средства (ПТС). Перед выездом на осмотр тщательно изучите заведомо подлинный ПТС на предмет того, как должны выглядеть элементы защиты от подделки. Или же возьмите ПТС с собой, чтобы сравнить на месте осмотра. Проверьте простейшие признаки подлинности ПТС:

Бумага бланка ПТС сильно отличается от обычной офисной – и на ощупь и визуально. Сравните качество бумаги проверяемого ПТС с эталоном.

Полный размер

Как проверить ПТС

Голограмма на первой странице должна быть чёткой, яркой. Переливы элементов, при наклоне – контрастные. Линии автомобиля на голограмме должны быть видны отчётливо. Проведите по голограмме пальцем, она не должна выступать над поверхностью бумаги, границы перехода должны быть не ощутимы.

Переливы элементов, при наклоне – контрастные. Линии автомобиля на голограмме должны быть видны отчётливо. Проведите по голограмме пальцем, она не должна выступать над поверхностью бумаги, границы перехода должны быть не ощутимы.

Полный размер

Как проверить ПТС

На бланках старого образца, которые также являются действительными, голограмма выполнена в виде прерывистой линии и расположена на первой странице вдоль линии сгиба.

Полный размер

Как проверить ПТС

Непосредственно над голограммой, на серо-голубых стрелках указывающих влево, если хорошенько присмотреться можно найти аббревиатуру ПТС. Чтобы увидеть буквы, стоит посмотреть на эту область под углом, а с другой стороны подсветить эту область фонарем по направлению к себе.

Полный размер

Как проверить ПТС

Проведите пальцем по заголовку документа «Паспорт транспортного средства», надпись выполнена объемным тиснением и это должно явно ощущаться при касании.

Строкой ниже расположена выпуклая аббревиатура «ПТС», на фоне рельефной узорной линии.

Полный размер

Как проверить ПТС

На четвертой странице бланка ПТС, в левом верхнем углу расположен зеленый ромбовидный узор, который меняет цвет на серый, при взгляде на него под острым углом. Также этот узор выполнен рельефно, что можно ощутить проведя по нему пальцем.

Полный размер

Как проверить ПТС

На просвет должны быть отчётливо видны водяные знаки в виде повторяющейся надписи RUS и изображение пятиконечных звёзд.

Полный размер

Как проверить ПТС дубликат

Год изготовления бланка ПТС, напечатанный внизу последней страницы не должен быть свежее года выдачи ПТС или года выпуска автомобиля. Также сверьте регион выдачи ПТС и серию документа. Серия документа – это код региона выдачи ПТС.

Полный размер

Как проверить ПТС и документы автомобиля

Для более детального исследования бланка ПТС вам понадобится карманный микроскоп или мощная лупа, ультрафиолетовый фонарь, инфракрасный детектор.

Полный размер

Как проверить документы на авто

Карманный микроскоп откроет многое на голограмме – вы увидите то, что не видно невооруженным глазом. Например, на лобовом стекле автомобиля, который расположен по центру голограммы есть микротекст «РОССИЯ». Это не единственный микротекст на голограмме.

Например, на лобовом стекле автомобиля, который расположен по центру голограммы есть микротекст «РОССИЯ». Это не единственный микротекст на голограмме.

Ровно над автомобилем в центре, немного ниже микроскопического прямоугольничка, есть еще одна машинка –точная копия той, что вы видите в центре, но многократно уменьшенная. Как раз над ней можно найти микротекст МВД РФ.

Полный размер

Как проверить документы автомобиля

Полный размер

Как проверить документы на автомобиль

Карманный микроскоп поможет заметить, что некоторые разделяющие линии между строк данных на первой странице ПТС, а также линия после слова «подпись» — это микротекст, неразрывная надпись «паспорттранспортногосредства».

Полный размер

Проверка ПТС автомобиля

А на шрифте серии и номера ПТС, который выполнен в красном цвете, не должно быть никаких вкраплений посторонних цветов. Серия и номер ПТС — это штамп (высокая печать). Если присмотреться, то можно заметить, что символы серии и номера вдавлены в бланк. Стоимость китайского карманного микроскопа около $5-10. Требуется микроскоп не менее 60-кратного увеличения.

Стоимость китайского карманного микроскопа около $5-10. Требуется микроскоп не менее 60-кратного увеличения.

Полный размер

Проверка документов авто при покупке

Полный размер

Проверка документов авто при покупке

Ультрафиолетовый фонарь поможет проверить свечение нитей (волокон) «вживленных» в бланк ПТС. В бланке используются хаотично распо

www.drive2.ru

Как проверить авто по номеру ПТС онлайн на сайте ГИБДД?

Подержанный автомобиль — это всегда «кот в мешке». Внешняя ухоженность и наличие всех документов ни о чем не говорит: современные технологии позволяют легко и быстро превратить запущенное и с многочисленными дефектами авто в привлекательное транспортное средство вполне товарного вида. Что касается документов, то они подделываются повсеместно и массово, причем распознать факт подделки во многих случаях можно лишь путем проведения сложной экспертизы.

Даже при покупке машины в автосалоне или автохаусе нельзя быть полностью уверенным в том, что она:

- является юридически чистой;

- не числится в угоне и не находится в розыске, например — за участие в ДТП;

- не имеет претензий со стороны таможни, банковских и страховых компаний;

- не находится под арестом или в залоге;

- не является предметом гражданско-правовых, судебных или иных споров;

- не имеет ограничений на пользование и отчуждение, а также прочих обременений.

Но в настоящее время имеется возможность бесплатно проверить авто по номеру ПТС на сайте ГИБДД в режиме онлайн. Данная услуга является реально действенной мерой против мошенничества и недобросовестности продавцов, и позволяет всего за несколько минут получить развернутую и актуальную информацию об интересующем транспортном средстве.

Что такое ПТС и зачем он нужен?

Паспорт транспортного средства — документ, в котором хранятся все основные данные по автомобилю, достаточные для его однозначной идентификации. К ним относится vin-код, состоящий из 17 символов и указанный не только в ПТС, но и на самом автомобиле, в зависимости от модели он может находиться на раме, под капотом, под лобовым стеклом и пр. При покупке подержанной машины в первую очередь сверяется именно vin-код.

Кроме этого, в паспорте транспортного сведения указывается марка, модель и цвет авто, его государственный номер, объем и номер двигателя, масса машины, номер шасси, дата выпуска.

Перед тем как проверить авто по номеру ПТС в базе ГИБДД, нужно убедиться в подлинности данного документа. Для этого обратите внимание на следующие особенности.

Для этого обратите внимание на следующие особенности.

- Орнамент паспорта. Это специфический узор, который не должен терять четкости при детальном рассмотрении.

- Голограмма. Она также должна быть легко читаемой и четкой. Подделка данного реквизита является для мошенников самой большой проблемой.

- Объемный рисунок. Он находится на обратной стороне документа, выполнен в виде своеобразной «розочки» и определяется на ощупь, а также меняет свой цвет под разными углами обзора.

- Водяной знак. Он просматривается на просвет и представляет собой надпись RUS.

Паспорт транспортного средства может оформляться заводом-изготовителем автомобиля или организациями, занимающимися переделкой транспортных средств в спецтехнику, органами ГИБДД или таможенной службой. В последнем случае следует быть особо бдительным, если в качестве страны происхождения автомобиля указана Литва или Беларусь. В этих странах хорошо развит бизнес по восстановлению транспортных средств после серьезных дорожно-транспортных происшествий, а также по сборке автомобилей из фрагментов нескольких разных машин.

Что нужно знать о копии ПТС?

Проверить авто по номеру ПТС в режиме онлайн можно на основании как оригинала, так и копии документа.

Однако при покупке автомобиля с копией паспорта транспортного средства следует соблюдать осторожность. Использование дубликата — одна из распространенных схем продажи проблемных автомобилей. В частности, так обычно реализуются кредитные машины (поскольку оригинал ПТС в данном случае остается в банке), а также транспортные средства, числящиеся в угоне.

Распознать проблемный кредитный автомобиль можно по совокупности следующих признаков:

- небольшой возраст;

- малый пробег;

- дубликат ПТС;

- транзитные номера.

Знайте, что копия ПТС имеет структуру и реквизиты, идентичные оригинальному документу (водяные знаки, объемное изображение и пр.). Единственным отличием является наличие штампа «Дубликат» в графе для особых пометок.

Что касается законных случаев использования копии ПТС, то обычно это происходит из-за утери оригинала документа, либо при смене регистрационных или личных данных. Также дубликат оформляется, если в паспорте транспортного средства закончились поля, предназначенные для внесения записей о различных регистрационных действиях. В данной ситуации оригинал документа подлежит утилизации в порядке, который определен для таких случаев действующим законодательством.

Также дубликат оформляется, если в паспорте транспортного средства закончились поля, предназначенные для внесения записей о различных регистрационных действиях. В данной ситуации оригинал документа подлежит утилизации в порядке, который определен для таких случаев действующим законодательством.

Проверка авто по ПТС онлайн

Проверить авто по ПТС можно как при личном обращении в органы Госавтоинспекции, так и через интернет. Преимущества последнего варианта очевидны: соответствующие онлайн-сервисы доступны круглосуточно, результат выдается сразу после отправки запроса (иногда приходится подождать пару минут), сведения обновляются автоматически. Такая проверка позволяет:

- получить информацию о штрафах за нарушения ПДД, совершенных на данном автомобиле:

- проверить сведения, указанные в ПТС;

- узнать, не находится ли машина под арестом и не имеет ли каких-либо ограничений на совершение регистрационных действий;

- проверить, не числится ли данный автомобиль в угоне;

- получить сведения о ДТП, совершенных на этой машине (при наличии таковых).

В настоящее время существует несколько онлайн-сервисов, позволяющих быстро проверить транспортное средство по его паспорту. Но лучше всего для этого пользоваться соответствующим разделом сайта ГИБДД, поскольку здесь содержится самая полная, точная и свежая информация о транспортных средствах. На остальных ресурсах обновление базы данных может происходить с определенной задержкой.

Проверка авто по номеру ПТС на сайте ГИБДД

Проверить авто по ПТС на сайте ГИБДД можно всего за несколько минут. Процесс осуществляется в пошаговом режиме, услуга предоставляется бесплатно, круглосуточно и без выходных. Проверка может осуществляться на основании следующих данных:

- номер шасси автомобиля;

- vin-код транспортного средства;

- номер кузова.

Чтобы выполнить проверку, нужно зайти на сайт ГИБДД по адресу http://www.gibdd.ru. В правой части страницы находится раздел «Онлайн-сервисы ГИБДД» — в нем нужно выбрать пункт «Проверка автомобиля».

Далее в соответствующем поле нужно ввести vin-код автомобиля или номер его кузова либо шасси, после чего щелкнуть на ссылке «Запросить проверку» в том разделе, который интересует в данный момент.

После щелчка на ссылке потребуется также ввести код подтверждения. Через минимальное время на экране отобразится информация о результатах проверки, в том числе ее дата и время.

Проверку можно проводить неоднократно. Следует учитывать, что самые последние изменения могут отобразиться в базе данных не сразу, а по истечении некоторого промежутка времени. Необходимо понимать, что мошенники стремятся избавиться от проблемных автомобилей как можно быстрее — пока они не успели попасть в соответствующие базы ГИБДД. Поэтому даже если проверка авто по ПТС показала, что транспортное средство является юридически чистым, не имеет никаких ограничений на пользование/отчуждение, а также претензий со стороны ГИБДД и других органов — рекомендуется через определенное время провести ее повторно.

В любом случае приступать к переоформлению автомобиля желательно в присутствии его нынешнего собственника.

Проверить авто в Госавтоинспекции

Проверить авто по ПТС владелец может и непосредственно в Госавтоинспекции. В данном случае все документы на транспортное средство передаются уполномоченному сотруднику ГИБДД. Он получает по ним информацию из соответствующих баз данных.

В данном случае все документы на транспортное средство передаются уполномоченному сотруднику ГИБДД. Он получает по ним информацию из соответствующих баз данных.

Этот метод считается неудобным, поскольку для этого необходимо тратить время на посещение отделения Госавтоинспекции, стоять в очереди, ждать уполномоченного сотрудника и т. п. Однако в то же время он признается наиболее надежным способом получения информации об автомобиле. Сведения поступают непосредственно от работника ГИБДД, причем они являются наиболее актуальными. В то же время поступление информации на онлайн-сервисы может потребовать определенного времени, соответственно — изменения могут отобразиться не сразу.

В некоторых отделениях Госавтоинспекции можно осуществить проверку машины по телефону. В данном случае ее собственник называет реквизиты документов на данное транспортное средство. Некоторые инспекции предлагают воспользоваться специальными приложениями для мобильных телефонов.

Когда нужна проверка авто по ПТС?

Проверка транспортного средства по его паспорту чаще всего востребована при покупке подержанного автомобиля. Однако она может потребоваться и в других случаях.

Однако она может потребоваться и в других случаях.

Характерный пример — когда одним автомобилем пользуется двое или больше человек. Если кто-то из водителей нарушил ПДД и заработал штраф, он может скрыть этот факт от коллег и руководства, и установить истину в такой ситуации поможет проверка авто по ПТС на предмет его нахождения в базах данных по штрафам ГИБДД. То же самое касается информации о попадании транспортного средства в ДТП, а проверка истории регистрации машины поможет получить информацию о ее несанкционированном переоформлении на другого человека.

Проверить штрафы ГИБДД вы также можете на нашем сайте. Предлагаются и другие онлайн-сервисы, в числе которых — оплата услуг Росреестра, погашение задолженностей по налогам и пр.

oplatagosuslug.ru

как пробить машину по номеру ПТС в ГИБДД

Паспорт транспортного средства – документ, который содержит информацию о технических характеристиках автомобиля, данные о владельце и пр. Выдается заводом-изготовителем, и официальными органами, включая ГИБДД и Таможенную службу. У водителей, которые приобретают машину с пробегом, проверка ПТС является приоритетом.

У водителей, которые приобретают машину с пробегом, проверка ПТС является приоритетом.

Для чего нужна проверка ПТС

Проверка ПТС дает возможность защититься от приобретения авто:

- В залоге — если предыдущий владелец не выплатил кредит, банк может забрать транспортное средство уже у нового хозяина. Как проверить машину на залог и кредит при покупке – читайте в нашей отдельной статье;

- После ДТП – нередко аварийные ТС продают после проведения косметического ремонта;

- Угнанного — если собственники менялись слишком часто, то это может говорить об угоне;

- Снятого с учета для утилизации. Новому хозяину поставить авто на учет будет невозможно.

Специально для вас мы рассмотрели способы проверки ВИН-кода автомобиля перед покупкой — самостоятельно, онлайн, платно и бесплатно.

Проверка машины по ПТС в ГИБДД – в меру надежный споcоб узнать о прошлых авариях.

Как пробить авто по паспорту технического средства

Проверить автомобиль по ПТС можно несколькими способами. Рассмотрим их подробно.

По базе ГИБДД очно

Обратившись в ГИБДД, вы получите детальные сведения – наличие неоплаченных штрафов, участвовало ли авто в ДТП и другое. Чтобы посмотреть эту информацию, нужно предъявить номер ПТС и документ, удостоверяющий вашу личность.

Госуслуги

Бытует мнение, что возможно проверить авто через сервис госуслуг. Однако, на данный момент сайт не предлагает такого сервиса. Возможна лишь постановка транспорта на учет.

Онлайн

С помощью других интернет ресурсов. На данный момент в сети есть множество сервисов, предоставляющих подобные услуги. Некоторые из них предлагают и дополнительные сведения за которые потребуется заплатить.

Таблица 1. Сводная таблица интернет-ресурсов для проверки автомобиля онлайн.

Проверка Автокодом надежна настолько, что ее добавили отдельной опцией в фильтры выдачи объявлений в мобильной версии приложения АВТО. РУ

РУКак проверить автомобиль через сайт ГИБДД

Для получения подробных сведений потребуется выполнить следующие действия:

- Зайти на сайт ГИБДД;

- Зайти в раздел «Сервисы», где можно начать проверку по четырем предложенным вариантам;

- Далее введите номер ПТС, номерные данные или номер шасси. После этого вы сможете увидеть результаты запроса.

На сайте сохраняется вся история ваших запросов, поэтому к ним можно вернуться позже. Основным недостатком данного сервиса является несвоевременное обновление данных.

Способы проверки ПТС на подлинность

Нередки случаи, когда после приобретения водитель выявляет, что документы на него поддельные, а номера агрегатов перебиты. Чтобы этого не произошло, при осмотре паспорта технического средства обратите внимание на:

- Орнамент паспорта. При детальном осмотре он не должен терять четкости;

- Голограмма. Она должна хорошо читаться.

Фальсификация голограммы является самым сложным процессом для мошенников, поэтому несоответствие должно бросаться в глаза;

Фальсификация голограммы является самым сложным процессом для мошенников, поэтому несоответствие должно бросаться в глаза; - Водяной знак «RUS». Чтобы увидеть его, поднесите бумагу к окну либо посветите телефоном;

- Рисунок в виде розочки. Находится на тыльной стороне. В зависимости от освещения рисунок меняет цвет.

Чтобы убедиться в том, что ПТС не подделан, лучше воспользоваться сайтом инспекции безопасности дорожного движения, как описано в пункте выше.

Также, если вы решите проверить машину про покупке/продаже через сервис площадки АВТО.РУ, вам заодно проверят не только состояние ТС, но и сам ПТС.

Дубликат ПТС

У многих покупателей вызывает сомнение ситуация, когда продавец вместо оригинала предоставляет дубликат. Он почти ничем не отличается от исходника, кроме записи «Дубликат. Выдан взамен №……». Также на нем указывается номер и серия оригинального документа.

Дубликат выдается в следующих случаях:

- Когда количество прежних владельцев настолько велико, что уже отсутствует место для новых;

- Если оригинал был потерян;

- Когда собственник изменил личные данные.

Чтобы узнать подлинный ли дубликат, обратите внимание на те же элементы, что при проверке самого ПТС.

Как узнать, в залоге машина или нет

Покупая машину с небольшим пробегом, есть риск того, что продавец выявится мошенником.

Есть несколько факторов, которые могут подтвердить факт нахождения машины в залоге:

- Продавец предоставляет копию ПТС. Если транспорт в залоге, то оригинал, скорее всего, находится в банке;

- Продажа происходит спустя небольшой временной промежуток после покупки машины;

- Стоимость занижена на 10-20 процентов;

- Продавец не предоставляет документы на приобретение — вероятно, там присутствует информация, что он был куплен в залог.

Особенности ПТС для зарубежных машин

Большинство автомобилей в России — иномарки. При покупке посмотрите, есть ли ограничения на продажу. Чтобы сделать это, изучите 20 пункт ПТС, там указаны все таможенные ограничения. Если такие присутствуют, то это говорит о том, что предыдущий владелец не выполнил требования таможни.

Также, у вас должны появится подозрения если:

- Дубликат был выдан через минимальное время после выдачи исходника;

- Страной-производителем ТС является Литва или Белоруссия. Есть высокая вероятность, что автомобиль был восстановлен после ДТП или собран из разных частей.

В нашей отдельной статье мы также описали, как правильно проверить постановку либо снятие автомобиля с учета после продажи.

Требуйте, чтобы собственник показал оригинал паспорта технического средства. Если предоставить оригинал невозможно, то ответственно подойдите к сверке всех данных, проведите визуальный осмотр дубликата. Кроме этого рекомендуется пробить автомобиль по ВИН-коду и регистрационным номерам.

Если предоставить оригинал невозможно, то ответственно подойдите к сверке всех данных, проведите визуальный осмотр дубликата. Кроме этого рекомендуется пробить автомобиль по ВИН-коду и регистрационным номерам.

car-fact.ru

Пробить ПТС по номеру

Пробить ПТС по номеруНаши клиенты и партнеры доверяют свою безопасность профессионалам

ПТС (паспорт транспортного средства) является важным документом, несущим информацию об автомобиле. В ПТС содержатся следующие данные транспортного средства:

Марка и модель;

Год выпуска;

Страна-производитель;

Номер кузова;

ВИН-код;

Модель и номер двигателя;

Объем и мощность двигателя;

Тип потребляемого топлива;

Данные о настоящем и прошлых собственниках.

Раздел ПТС, имеющий информацию о владельцах автомобиля, заполняется сотрудниками ГИБДД при постановке транспортного средства на регистрационный учет.

Зная номер ПТС можно узнать любую информацию об автомобиле, в том числе наличие арестов и залогов, участие в ДТП, технические данные и т. д.

Сложность состоит в том, что узнать номер и серию ПТС не всегда представляется возможным, в то время как государственный регистрационный номер автомобиля всегда находится на виду.

Существует возможность пробить ПТС по номеру автомобиля, а затем узнать всю интересующую информацию о нем.

Получение информации, содержащейся в паспорте транспортного средства, а также данных из баз ГИБДД позволяет принять верное решение о покупке, обезопасить себя от действий мошенников, избежать возможных проблем при постановке автомобиля на регистрационный учет и его дальнейшей эксплуатации.

На сегодняшний день существует огромное множество сайтов, осуществляющих проверку автомобилей. Следует помнить, что многие из них не имеют доступа к актуальным базам данных, поэтому не могут гарантировать достоверность результата проверки. Кроме того, некоторые из них предоставляют неполные или неактуальные данные о транспортном средстве.

Обратитесь к нам чтобы получить всю информацию об интересующем вас автомобиле.

д.

Сложность состоит в том, что узнать номер и серию ПТС не всегда представляется возможным, в то время как государственный регистрационный номер автомобиля всегда находится на виду.

Существует возможность пробить ПТС по номеру автомобиля, а затем узнать всю интересующую информацию о нем.

Получение информации, содержащейся в паспорте транспортного средства, а также данных из баз ГИБДД позволяет принять верное решение о покупке, обезопасить себя от действий мошенников, избежать возможных проблем при постановке автомобиля на регистрационный учет и его дальнейшей эксплуатации.

На сегодняшний день существует огромное множество сайтов, осуществляющих проверку автомобилей. Следует помнить, что многие из них не имеют доступа к актуальным базам данных, поэтому не могут гарантировать достоверность результата проверки. Кроме того, некоторые из них предоставляют неполные или неактуальные данные о транспортном средстве.

Обратитесь к нам чтобы получить всю информацию об интересующем вас автомобиле. Проверка осуществляется по любым данным, известным о транспортном средстве:

Гос. номер;

Номер ПТС;

Номер свидетельства о регистрации;

ФИО владельца;

Паспортные данные;

Номер телефона и т.д.

Проверка осуществляется по самым свежим и актуальным источникам, мы гарантируем достоверность результатов. По результатам проверки заказчику предоставляется полный отчет, содержащий все данные об интересующем транспортном средстве.