Что делать, если закончился ПТС (закончилось место)?

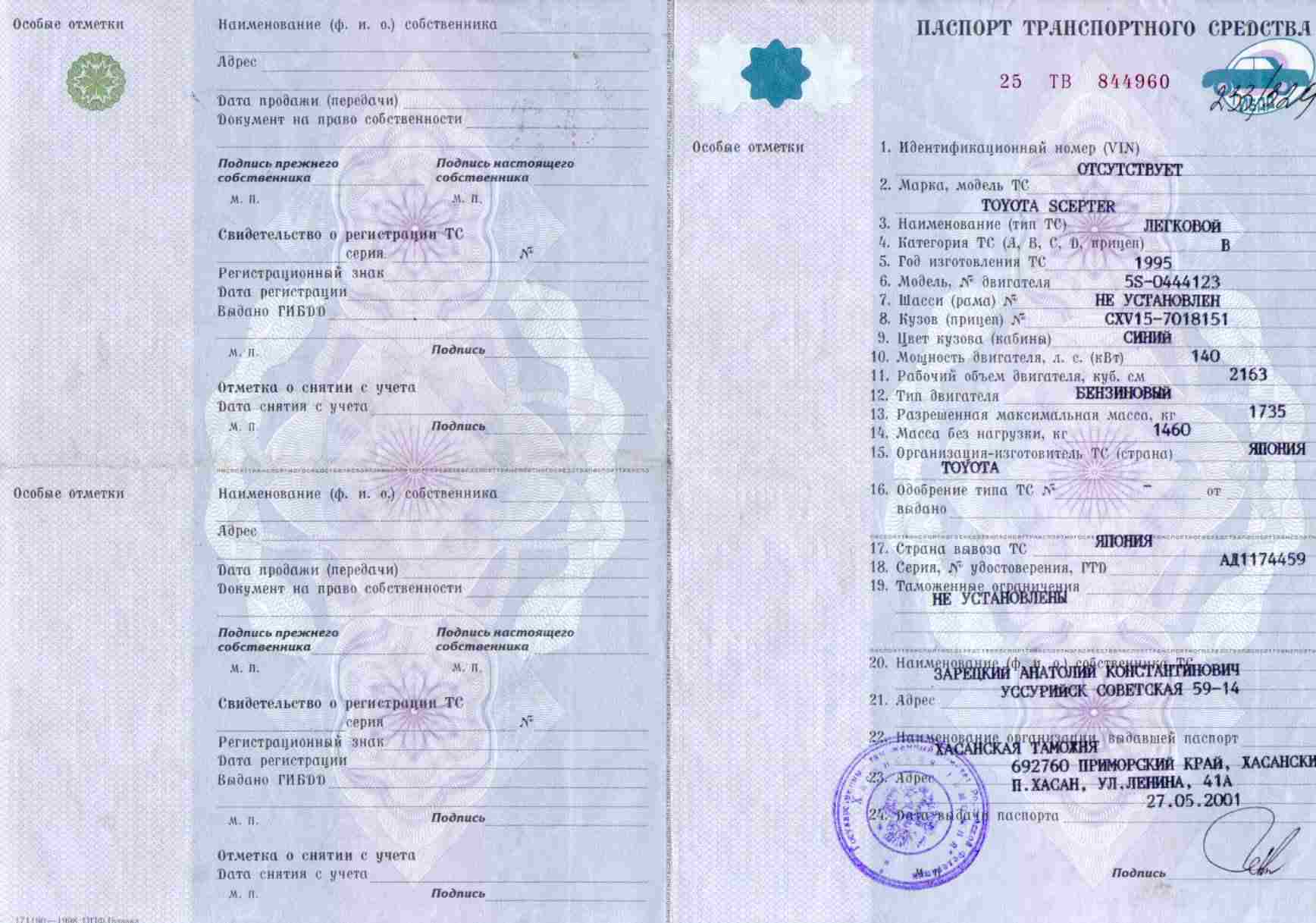

Многих автомобилистов волнует вопрос о том, что делать, если закончился ПТС. Данное обстоятельство относится к числу оснований для замены старого паспорта транспортного средства и требует обращения в регистрационные органы с соответствующим заявлением.

Необходимость ПТС

ПТС является важным юридическим документом, «характеризующим» автомобиль.

Он необходим для:

- упорядочения процедуры допуска транспорта к участию в дорожном движении;

- ужесточения контроля над ввозимыми в РФ автотранспортными средствами;

- повышения эффективности предотвращения краж и угонов автомобилей.

Причины замены паспорта

Среди главных оснований замены ПТС можно отметить:

- порчу, повреждение паспорта;

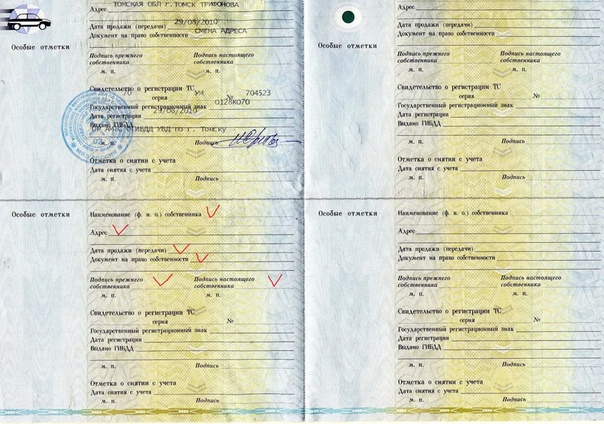

- заполнение всех граф паспорта, когда не остается места для осуществления новых отметок;

- смену фамилии хозяина машины;

- изменение места прописки хозяина транспорта.

Что делать, если в ПТС закончилось место?

Для того чтобы получить дубликат ПТС, выдаваемый в качестве замены старого паспорта, водителю необходимо обратиться в регистрирующий орган со следующими документами:

- Паспорт гражданина, который заявляет требование о необходимости замены паспорта транспортного средства. В качестве заявителя, согласно Положению о ПТС, может выступать собственник или владелец автомобиля.

- Заявление, типовой бланк которого предоставляется гражданам дежурными должностными лицами. Заявление заполняется в единственном экземпляре, оно должно содержать в себе просьбу гражданина о замене паспорта.

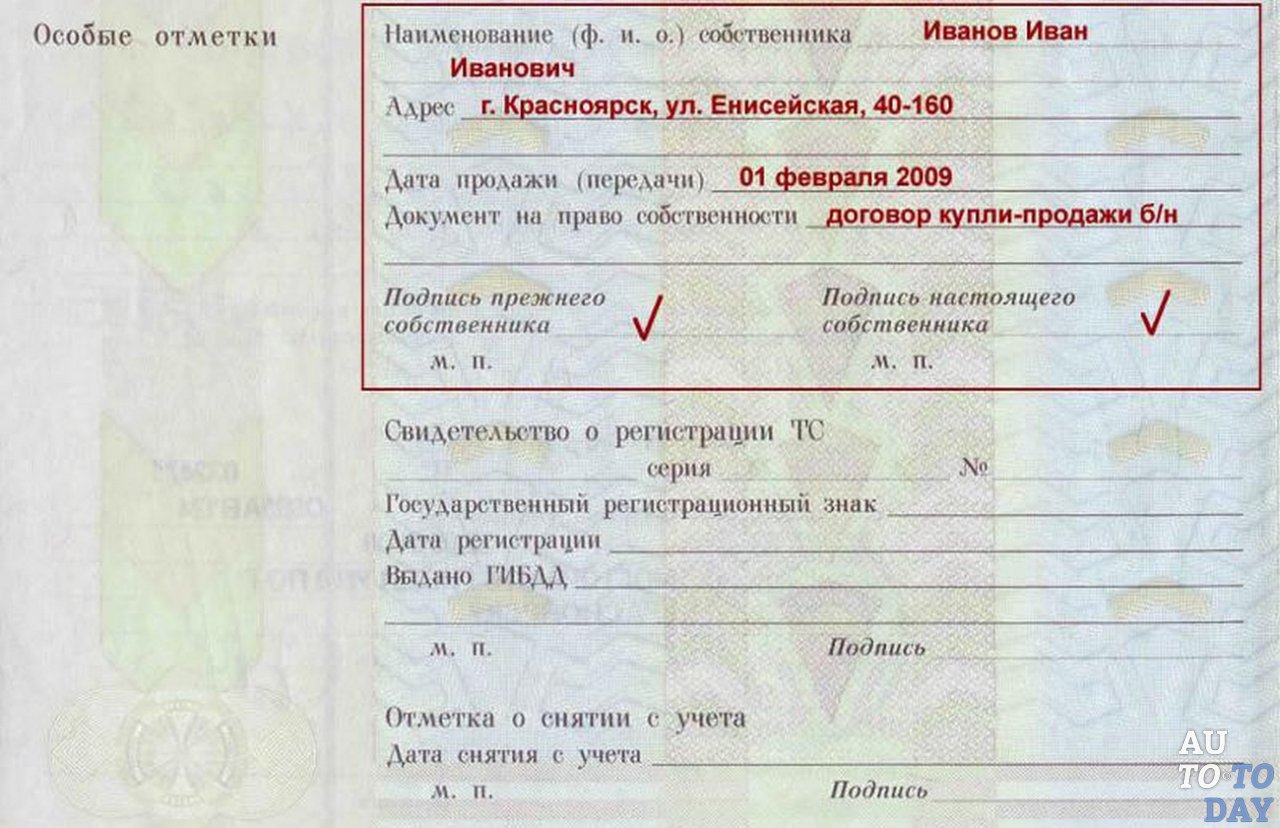

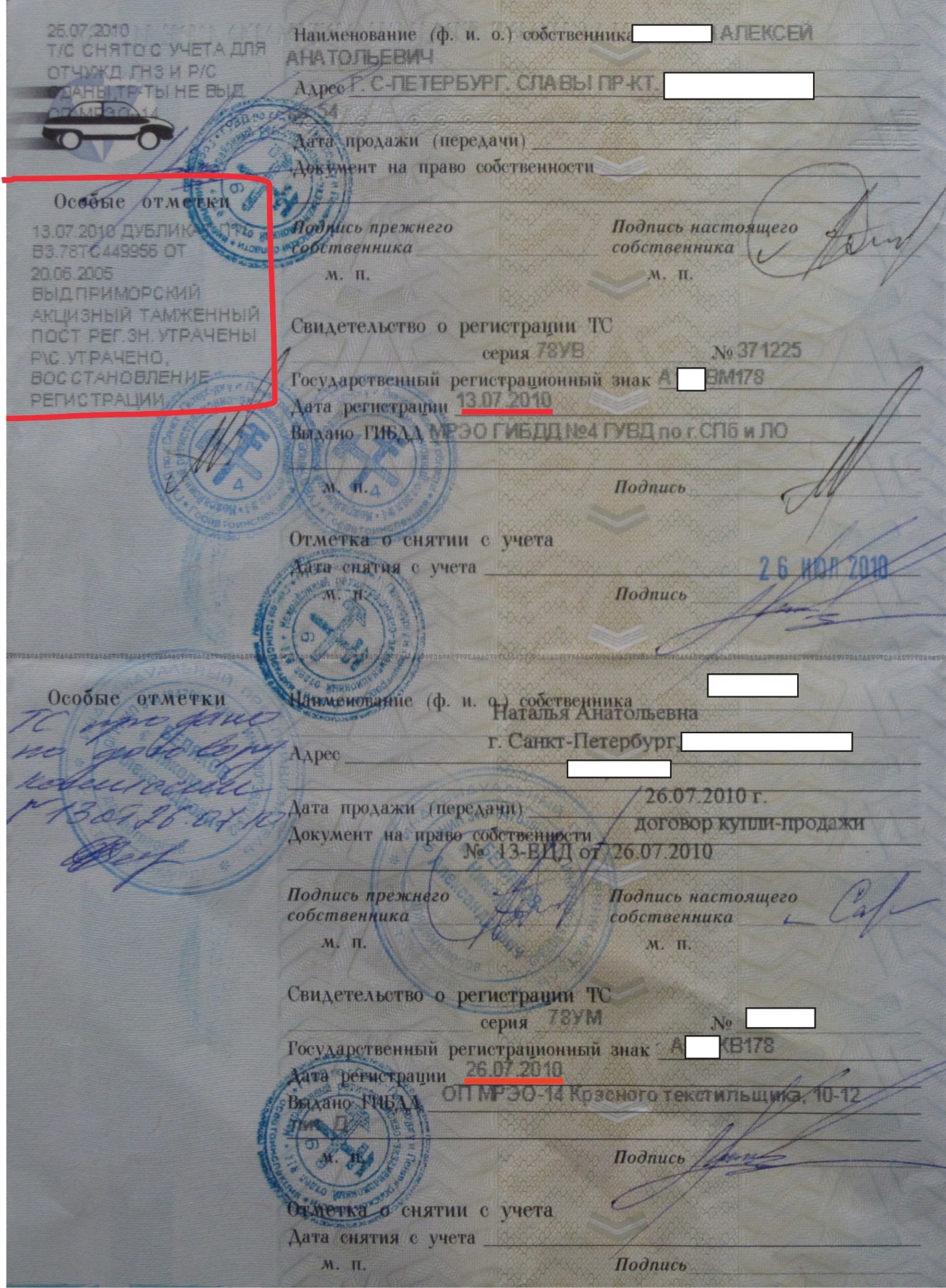

- Старый ПТС, в котором заполнены все пустые строки, необходимо сдать в орган ГИБДД. Должностное лицо, принявшее документ, требующий замены, осматривает его и сверяет данные с электронной базой. Сведения об автомобиле, зафиксированные в паспорте, должны строго соответствовать регистрационным данным транспортного средства.

- Квитанция, подтверждающая оплату государственной пошлины.

- Полис ОСАГО, поскольку автомобиль не может быть постановлен на счет до тех пор, пока его собственник не оформит страхование гражданской ответственности.

- Документ, удостоверяющий право собственности на автотранспортное средство. В качестве правоустанавливающего документа может выступать договор купли-продажи машины, который обязательно должен содержать идентификационные данные об автомобиле, полные сведения о продавце и покупателе, а также их личные подписи.

Обязательным элементом договора является цена предмета договора. Ошибки, которые были обнаружены должностными лицами регистрирующего органа в документе, могут вызвать сомнения в подлинности предоставленного договора.

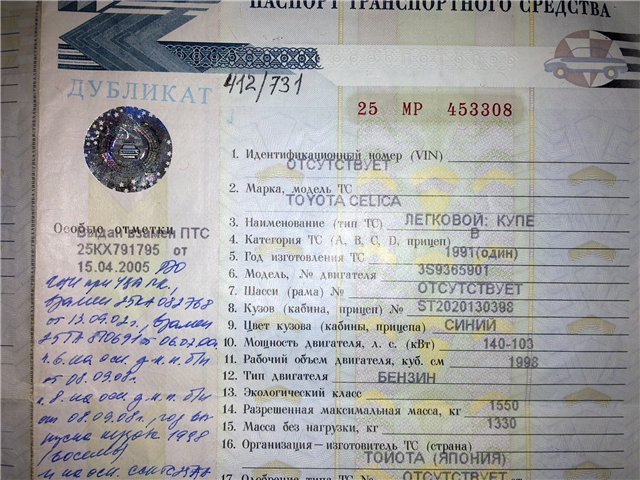

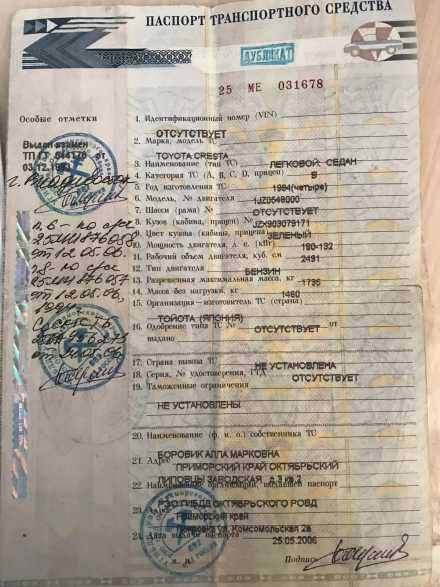

Выдача дубликата ПТС взамен старого

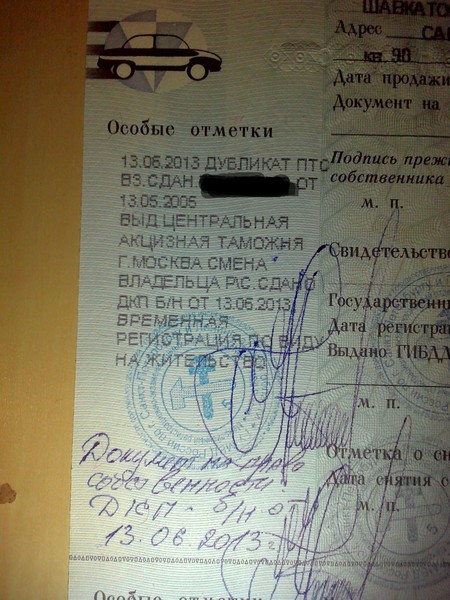

Регистрационные данные об автомобили вносятся в новый паспорт транспортного средства без каких-либо изменений. Дубликат, который выдается водителю в день подачи заявления о замене ПТС, обязательно должен содержать в пункте об особых отметках сведения о выдаче документа взамен предыдущего паспорта.

Должностные лица указывают в новом ПТС серию предыдущего паспорта, а также фиксируют дату замены документа дубликатом.

Подпишитесь на рассылку

Главным отличием процедуры замены полностью заполненного или испорченного ПТС от процедуры восстановления утерянного паспорта является отсутствие необходимости осмотра транспортного средства органами ГИБДД.

Также должностные лица не производят сверки номеров агрегатов транспортного средства, что значительно ускоряет процедуру выдачи документа заявителю.

Кто может выдать дубликат ПТС, читайте на сайте КонсультантПлюс. Если у вас еще нет доступа к системе КонсультантПлюс, вы можете оформить его бесплатно на 2 дня.

Аспекты замены паспорта перед продажей машины

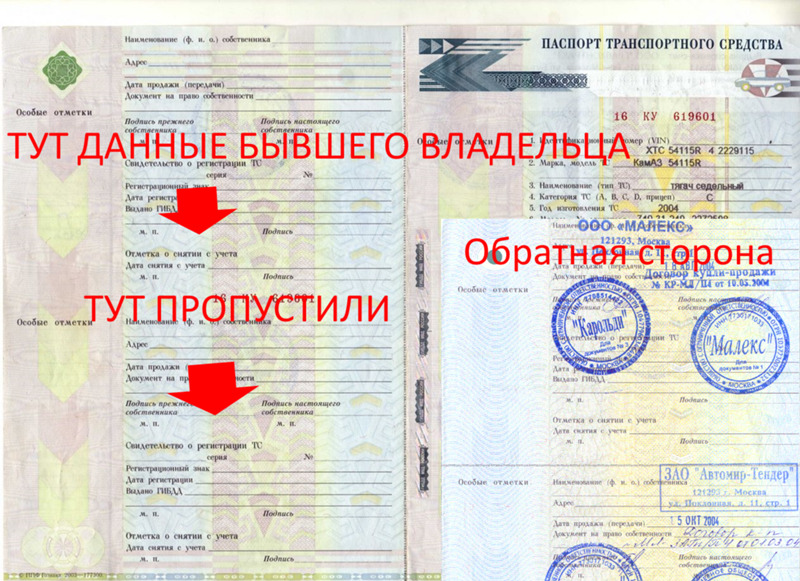

В тех случаях, когда собственник автомобиля собирается продать свое атотранспортное средство, он должен обратить внимание на наличие в ПТС свободных граф, предназначенных для заполнений сведений о хозяине транспортного средства.

Продажа автомобиля должна сопровождаться передачей переоформленного в законном порядке ПТС. Если новый владелец обратится в ГИБДД для перерегистрации приобретенного транспортного средства на свое имя, то у него могут возникнуть некоторые сложности в связи с отсутствием свободного места в паспорте машины.

Лучшим выходом из сложившейся спорной ситуации будет совместная поездка продавца и покупателя автомобиля в отделение регистрирующего органа. Должностные лица смогут заменить заполненный ПТС и переоформить автомобиль на нового собственника.

Таким образом, полное заполнение всех свободных строк паспорта транспортного средства выступает в роли законного основания замены документа, которая производится регистрирующими органами в день обращения заявителя. Важно производить замену заполненного паспорта до осуществления продажи транспортного средства, чтобы избежать возможных неудобств при переоформлении машины на нового владельца.

Полный и бесплатный доступ к системе на 2 дня.

Место в ПТС закончилось: что делать?

- Нет места в ПТС для нового владельца: что делать

- ПТС: что это за документ?

- Как поменять ПТС?

- Перечень документов для замены

- Нюансы формирования пакета документов

- Переоформление ПТС через Госуслуги

- Продажа автомобиля при заполненном техпаспорте

- Кто выдает и заполняет бланк ПТС?

- Как продать машину, если закончился ПТС

- Что это означает

- Как действовать, если нужно продать машину

- Как самому заменить ПТС

- Можно ли уже покупателю делать дубликат

- Можно ли машину переоформлять по договору купли-продажи

- Как поступить правильно, если закончилось место в ПТС

- Куда обратиться, если заканчивается место для записи

- Нюансы обмена

- Можно ли продать машину без вписывания нового владельца в ПТС

- Как получить дубликат

- Полезные советы

- Что делать, если закончился ПТС? Меняем техпаспорт, в котором закончилось место — ПИЛОТОВ.

НЕТ

НЕТ - Для чего нужен ПТС?

- Когда нужно менять паспорт транспортного средства?

- Что делать, если в ПТС не осталось свободного места?

- Как выдается дубликат техпаспорта?

- Замена ПТС перед продажей авто

- Закончилось место в ПТС — при продаже, графы, место, записи,

- В какой графе может закончиться место

- Действия, если закончилось место в ПТС

- Какие нужны документы

- Как написать заявление

- Где производится замена

- Порядок процедуры

- Нужно ли делать замену при продаже автомобиля

Нет места в ПТС для нового владельца: что делать

«Что делать если в ПТС нет места?» и «Что делать если закончилось место в ПТС?» – это наиболее частые вопрос при переоформлении автомобиля на нового владельца. Их популярность легко отследить и по частоте запроса в поисковых системах.

Небольшое количество граф для вписывания новых владельцев, вкупе с объёмом сделок по приобретению транспорта на вторичном рынке, некоторые спекуляции и бюрократические трудности при оформлении документов, делают эту тему одной из самых актуальных.

Как купить автомобиль и быстро оформить его, если некуда вписывать нового собственника?

ПТС: что это за документ?

Наиболее распространённое в обиходе название – ПТС. Эта аббревиатура расшифровывается «паспорт транспортного средства», ещё одно популярное название – технический паспорт или паспорт автомобиля.

Техпаспорт – специфический документ, необходимость в нём возникает при определении или подтверждении права собственности. Хранить его рекомендовано вне автомобиля, для пресече

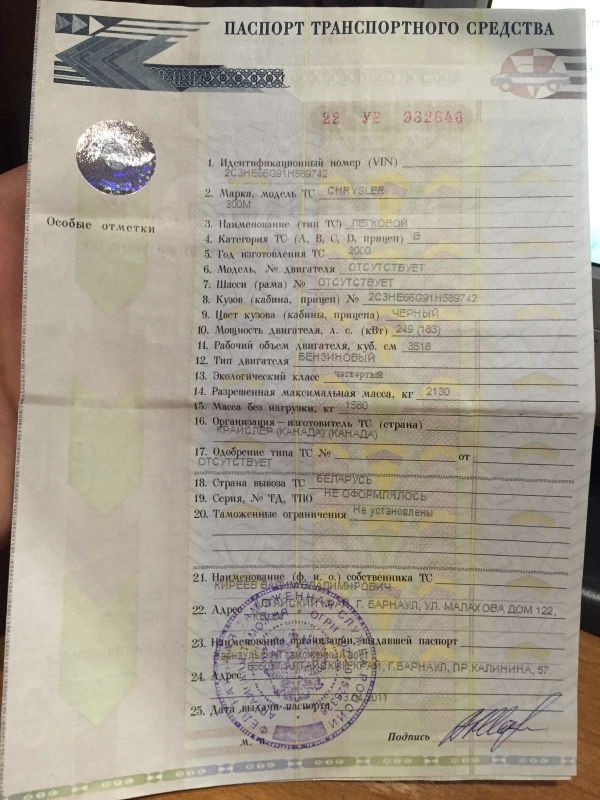

Электронные ПТС: зачем они нужны и как с ними жить

Зачем вообще потребовалось отказываться от бумаги

Электронный паспорт — это защищённая от изменений запись в базе данных, которую можно многократно пополнять новыми сведениями о машине, собственниках и статусе регистрации. Помимо основной информации, ЭПТС может хранить данные о характеристиках и комплектации машины, страховых полисах, авариях и ремонтах, прохождении техосмотра, обслуживании и пробегах.

Владелец не сможет потерять этот документ, а мошенники — не смогут украсть его или подделать. Кроме того, система позволяет мгновенно сменить собственника, что исключит получение чужих штрафов после продажи. В общем, история автомобиля должна стать максимально прозрачной, а регистрационные действия — упроститься.

Кто может просматривать и менять данные в паспорте

Начать стоит с того, что сам паспорт, то есть запись в системе, создает автопроизводитель или импортёр — тот, кто выпускает машину в обращение и присваивает ей VIN-номер. Сведения в ЭПТС могут добавлять только уполномоченные организации — от дилера и ГИБДД до автосервисов и пунктов техосмотра. При этом все предыдущие записи будут сохранены.

Менять данные не может никто, и это главный принцип системы. Даже если случилась замена кузова и VIN-номера, этот факт станет лишь ещё одной записью в ЭПТС. Просмотреть весь паспорт целиком получится только у собственника автомобиля после авторизации на сайте Системы электронных паспортов, но поменять данные в истории автомобиля он тоже будет не в состоянии.

Просмотреть весь паспорт целиком получится только у собственника автомобиля после авторизации на сайте Системы электронных паспортов, но поменять данные в истории автомобиля он тоже будет не в состоянии.

Можно ли будет посмотреть историю машины будущим владельцам?

Значительную часть информации о машине с известным VIN-номером или номером ЭПТС можно получить в Системе электронных паспортов за деньги. Это будут только сведения об автомобиле, без каких-либо личных данных предыдущих владельцев. Эти же сведения владелец может предоставить покупателю сам безо всякой оплаты — если хочет продать автомобиль максимально открыто. «Посторонний человек не увидит никаких персональных данных, только информацию по автомобилю. Но собственник сможет получить любые данные», — подчёркивает Борис Ионов.

Нюанс заключается в том, что некоторых сведений в системе может просто не быть. Если предыдущий владелец, например, пренебрегал обязательной страховкой, не проходил техосмотр, не обслуживался у дилера и не оформлял свои аварии.

Как поставить на учёт автомобиль с электронным ПТС

Для покупателя автомобиля процедура принципиально не изменилась, а вот список требуемых документов сократился. Если речь идёт про новую машину, то у дилера будет достаточно получить договор купли-продажи с номером ЭПТС, который потребуется, в том числе, и для оформления полиса ОСАГО. Дилер сам впишет в систему имя нового владельца.

После этого автомобиль нужно будет поставить на учёт в отделении ГИБДД, где в ЭПТС внесут данные о номерных знаках и выданном Свидетельстве о регистрации (СТС). Нюанс в том, что сотрудник ГИБДД не имеет доступа к личным данным владельца, поэтому оформит СТС только на основании договора купли-продажи. Собственнику останется изготовить и установить присвоенные номерные знаки.

Как переоформить подержанный автомобиль с ЭПТС

Тут всё тоже происходит по прежней схеме — только из процесса исключается передача ПТС и внесение в него новых записей. Продавец и покупатель должны составить стандартный договор купли-продажи, а дальше им надо самостоятельно переоформить машину в Системе электронных паспортов. Это можно сделать почти мгновенно при наличии электронных подписей или верифицированных аккаунтов на портале Госуслуг. Просто прийти с договором в отделение ГИБДД уже не выйдет. Борис Ионов отмечает: «Сведения о собственнике в ЭПТС ГИБДД не получает и, соответственно, не вносит нового собственника».

Продавец и покупатель должны составить стандартный договор купли-продажи, а дальше им надо самостоятельно переоформить машину в Системе электронных паспортов. Это можно сделать почти мгновенно при наличии электронных подписей или верифицированных аккаунтов на портале Госуслуг. Просто прийти с договором в отделение ГИБДД уже не выйдет. Борис Ионов отмечает: «Сведения о собственнике в ЭПТС ГИБДД не получает и, соответственно, не вносит нового собственника».

Технически процедура смены владельца выглядит так. Старый собственник делает запись о передаче машины другому лицу. Потом покупатель, уже под своей учётной записью, подтверждает операцию. С этого момента автомобиль официально принадлежит ему, а все новые штрафы будут отправлены на его адрес. В терминологии системы ЭПТС такая операция называется принципом двух согласий.

Если речь идёт о продаже автомобиля через трейд-ин, то всё зависит от схемы сделки: салон либо просто сводит продавца с покупателем, либо сразу выкупает автомобиль, внося в ЭПТС очередную запись. Регистрационные действия при этом не производятся, поэтому число владельцев автомобиля фактически не меняется.

Регистрационные действия при этом не производятся, поэтому число владельцев автомобиля фактически не меняется.

Слышал, что с ЭПТС появляются новые лазейки для угонщиков. Это правда?

В том, что ГИБДД не видит весь набор данных из ЭПТС, а опирается только на ту информацию, которая попадает в её базу данных по межведомственным протоколам, специалисты по угонам действительно усматривают опасную лазейку. Считается, что систему можно попробовать обмануть, предъявив в ГИБДД фальшивый договор купли-продажи с фальшивым паспортом псевдопокупателя и заявив, что все остальные документы на автомобиль утеряны по пути в отделение.

В теории, полицейские могут оформить новые документы на покупателя с фальшивым паспортом, однако вся эта ситуация обязательно покажется им подозрительной и потребует дополнительных проверок. «В МВД заявили, что данные о собственниках у них есть. По факту они вручную проверяют — на каждое регистрационное действие делают запрос и смотрят, кто к ним пришёл. И в этом случае разницы между бумажным или электронным ПТС нет никакой», — объясняет Борис Ионов. Но главное, добавляет эксперт, что сотрудник ГИБДД не сможет внести в ЭПТС имя мошенника в качестве нового собственника — даже если поверит в эту историю.

И в этом случае разницы между бумажным или электронным ПТС нет никакой», — объясняет Борис Ионов. Но главное, добавляет эксперт, что сотрудник ГИБДД не сможет внести в ЭПТС имя мошенника в качестве нового собственника — даже если поверит в эту историю.

У меня бумажный ПТС: мне надо что-то с этим делать?

Никто не требует срочно переоформлять бумажные документы, и у них нет никакого срока действия. Так что, в теории, с бумажным ПТС можно ездить до утилизации автомобиля. Но при утере документа оформить дубликат получится только в том случае, если в местном отделении ГИБДД останутся старые бланки — иначе придётся всё-таки переносить сведения в электронный формат. То же самое будут делать и те, у кого в ПТС банально закончилось место для записей.

Создать ЭПТС на подержанный автомобиль могут только уполномоченные лаборатории и операторы техосмотра, списки которых есть на сайте Системы электронных паспортов. Проблема в том, что операторов с такими полномочиями пока мало — во всей стране их всего полсотни, и лишь четыре работают в Москве. И в эти же лаборатории придётся обращаться тем, кто самостоятельно ввозит машину из-за границы Евразийского экономического союза.

И в эти же лаборатории придётся обращаться тем, кто самостоятельно ввозит машину из-за границы Евразийского экономического союза.

Как утверждает Борис Ионов, в принципе, у МВД ещё остались возможности выдачи бумажных паспортов, но во многих отделениях уже нет и не будет новых бланков. Поэтому с течением времени на электронный формат перейдут все.

Получится ли ездить на машине из России в странах ЕАЭС?

Переход на электронные паспорта в России несколько раз откладывался именно из-за неготовности стран Единого таможенного пространства, однако это не повод снова двигать срок, считает Борис Ионов. «В России по переходу к ЭПТС сделано всё. К тому же с ноября прекращает действие ряд законодательных актов по бумажным ПТС».

Автомобили с ЭПТС уже сегодня экспортируются в Белоруссию и Казахстан, где без проблем встают на учёт — но пока лишь по специально разработанным процедурам. «Белоруссия также начинает выдавать электронные паспорта. По российской схеме готовы работать и в Киргизии», — утверждает Борис Ионов. В общем, массовых проблем с вывозом российских машин быть не должно, а те, что есть, могут решиться в ближайшее время.

В общем, массовых проблем с вывозом российских машин быть не должно, а те, что есть, могут решиться в ближайшее время.

Счетчик SNMP

— Документация по ядру Linux

В этом документе объясняется значение счетчиков SNMP.

Общие счетчики IPv4

Все пакеты уровня 4 и пакеты ICMP изменят эти счетчики, но эти счетчики не будут изменены пакетами уровня 2 (такими как STP) или Пакеты ARP.

Определено в RFC1213 ipInReceives

Количество пакетов, полученных уровнем IP. Он увеличивается на начало функции ip_rcv, всегда обновлять вместе с IpExtInOctets.Он будет увеличен, даже если пакет будет отброшен позже (например, из-за неправильного заголовка IP или неправильной контрольной суммы и так далее). Он указывает количество агрегированных сегментов после GRO / LRO.

Определено в RFC1213 ipInDelivers

Количество пакетов, доставленных протоколам верхнего уровня. Например. TCP, UDP,

ICMP и так далее. Если никто не слушает необработанный сокет, только ядро

поддерживаемые протоколы будут доставлены, если кто-то прослушает необработанные

socket, будут доставлены все действующие IP-пакеты.

Определено в RFC1213 ipOutRequests

Количество пакетов, отправленных через уровень IP, как для однократной передачи, так и для многоадресные пакеты и всегда будут обновляться вместе с IpExtOutOctets.

- IpExtInOctets и IpExtOutOctets

Это расширения ядра Linux, без определений RFC. Пожалуйста, обратите внимание, RFC1213 действительно определяет ifInOctets и ifOutOctets, но они это разные вещи. IfInOctets и ifOutOctets включают MAC размер заголовка слоя, но не IpExtInOctets и IpExtOutOctets, они включают только заголовок уровня IP и данные уровня IP.

- IpExtInNoECTPkts, IpExtInECT1Pkts, IpExtInECT0Pkts, IpExtInCEPkts

Они указывают количество четырех типов IP-пакетов ECN, см. Явное уведомление о перегрузке для получения дополнительных сведений.

Эти 4 счетчика подсчитывают, сколько пакетов получено на ECN.

положение дел. Они считают реальный номер кадра независимо от LRO / GRO. Так

для того же пакета вы можете обнаружить, что IpInReceives имеет значение 1, но

IpExtInNoECTPkts насчитывает 2 или более.

Определено в RFC1213 ipInHdrErrors.Это означает, что пакет упал из-за ошибки заголовка IP. Это могло произойти в обоих входах IP и прямые IP-пути.

Определено в RFC1213 ipInAddrErrors. Он будет увеличен в два раза сценарии: (1) Недействительный IP-адрес. (2) IP-адрес назначения адрес не является локальным адресом, и переадресация IP не включена

Этот счетчик означает, что пакет отбрасывается, когда стек IP получает пакет и не может найти для него маршрут в таблице маршрутов. Это могло бы происходит, когда переадресация IP включена, а IP-адрес назначения не локальный адрес и нет маршрута для IP-адреса назначения адрес.

Определено в RFC1213 ipInUnknownProtos. Он будет увеличен, если Протокол уровня 4 не поддерживается ядром. Если приложение использует необработанный сокет, ядро всегда доставляет пакет в необработанный сокет и этот счетчик не будет увеличиваться.

Для пакета IPv4 это означает, что фактический размер данных меньше, чем

Поле «Общая длина» в заголовке IPv4.

Определено в RFC1213 ipInDiscards. Указывает, что пакет отброшен. в пути приема IP и по внутренним причинам ядра (например,грамм. нет достаточно памяти).

Определено в RFC1213 ipOutDiscards. Это означает, что пакет упал в пути отправки IP и по внутренним причинам ядра.

Определено в RFC1213 ipOutNoRoutes. Это означает, что пакет пропущен в пути отправки IP, и для него не найден маршрут.

Счетчики ICMP

- IcmpInMsgs и IcmpOutMsgs

Определено RFC1213 icmpInMsgs и RFC1213 icmpOutMsgs

Как упоминалось в RFC1213, эти два счетчика содержат ошибки, они будет увеличиваться, даже если пакет ICMP имеет недопустимый тип.В Путь вывода ICMP будет проверять заголовок необработанного сокета, поэтому IcmpOutMsgs все равно будет обновляться, если заголовок IP создается с помощью программа в пространстве пользователя.

Эти счетчики включают большинство распространенных типов ICMP, это:

У каждого типа ICMP есть два счетчика: «Входящий» и «Выходной». Например, для ICMP

Эхо-пакет, это IcmpInEchos и IcmpOutEchos. Их значения

просто. Счетчик «In» означает, что ядро получает такой пакет.

а счетчик Out означает, что ядро отправляет такой пакет.

Например, для ICMP

Эхо-пакет, это IcmpInEchos и IcmpOutEchos. Их значения

просто. Счетчик «In» означает, что ядро получает такой пакет.

а счетчик Out означает, что ядро отправляет такой пакет.

Это IcmpMsgInType [N] и IcmpMsgOutType [N], [N] указывает Номер типа ICMP. Эти счетчики отслеживают все типы пакетов ICMP. В Определение номера типа ICMP можно найти в параметрах ICMP документ.

Например, если ядро Linux отправляет эхо-пакет ICMP, IcmpMsgOutType8 увеличится на 1. И если ядро получит эхо-ответ ICMP пакет, IcmpMsgInType0 увеличится на 1.

Этот счетчик показывает, что контрольная сумма пакета ICMP неправильно.Ядро проверяет контрольную сумму после обновления IcmpInMsgs и перед обновлением IcmpMsgInType [N]. Если у пакета неверная контрольная сумма, IcmpInMsgs будет обновлен, но ни один из IcmpMsgInType [N] не будет обновлен.

- IcmpInErrors и IcmpOutErrors

Определено в RFC1213 icmpInErrors и RFC1213 icmpOutErrors

При возникновении ошибки в пути обработчика пакетов ICMP эти два

счетчики обновятся. Путь принимающего пакета использует IcmpInErrors

и путь отправляющего пакета использует IcmpOutErrors.Когда IcmpInCsumErrors

увеличивается, IcmpInErrors всегда будет увеличиваться.

Путь принимающего пакета использует IcmpInErrors

и путь отправляющего пакета использует IcmpOutErrors.Когда IcmpInCsumErrors

увеличивается, IcmpInErrors всегда будет увеличиваться.

взаимосвязь счетчиков ICMP

Сумма IcmpMsgOutType [N] всегда равна IcmpOutMsgs, поскольку они обновляются одновременно. Сумма IcmpMsgInType [N] плюс IcmpInErrors должен быть больше или равен IcmpInMsgs. Когда ядро получает пакет ICMP, ядро следует следующей логике:

- увеличить IcmpInMsgs

- , если есть ошибка, обновите IcmpInErrors и завершите процесс

- обновить IcmpMsgOutType [N]

- обрабатывать пакет в зависимости от типа, если есть ошибка, обновить IcmpInErrors и завершить процесс

Таким образом, если все ошибки возникают на шаге (2), IcmpInMsgs должен быть равен

сумма IcmpMsgOutType [N] плюс IcmpInErrors.Если все ошибки возникают в

шаг (4), IcmpInMsgs должен быть равен сумме

IcmpMsgOutType [N]. Если ошибки возникают как на шаге (2), так и на шаге (4),

Значение IcmpInMsgs должно быть меньше суммы IcmpMsgOutType [N] плюс

IcmpInErrors.

Общие счетчики TCP

Определено в RFC1213 tcpInSegs

Количество пакетов, полученных уровнем TCP. Как упоминалось в RFC1213, он включает пакеты, полученные по ошибке, например контрольную сумму ошибка, недопустимый заголовок TCP и т. д. Только одна ошибка не будет включена: если адрес назначения уровня 2 не является уровнем 2 сетевого адаптера адрес.Это может произойти, если пакет является многоадресным или широковещательным. пакет, или сетевая карта находится в беспорядочном режиме. В этих ситуациях пакеты будут доставляться на уровень TCP, но уровень TCP отбрасывает эти пакеты до увеличения TcpInSegs. Счетчик TcpInSegs не знает о GRO. Таким образом, если два пакета объединены GRO, TcpInSegs счетчик увеличится только на 1.

Определено в RFC1213 tcpOutSegs

Количество пакетов, отправленных уровнем TCP. Как упоминалось в RFC1213,

он исключает повторно переданные пакеты.Но он включает SYN, ACK

и пакеты RST. Не нравится TcpInSegs, TcpOutSegs знает о

GSO, поэтому, если GSO разделит пакет на 2, TcpOutSegs будет

увеличение 2.

Определено в RFC1213 tcpActiveOpens

Это означает, что уровень TCP отправляет SYN и входит в SYN-SENT штат. Каждый раз, когда TcpActiveOpens увеличивается на 1, TcpOutSegs должен всегда увеличение 1.

Определено в RFC1213 tcpPassiveOpens

Это означает, что уровень TCP получает SYN, отвечает на SYN + ACK, входит в состояние SYN-RCVD.

Когда пакеты принимаются уровнем TCP и не читаются приложения, уровень TCP попытается объединить их. Этот счетчик укажите, сколько пакетов объединяется в такой ситуации. Если GRO включено, GRO будет объединено много пакетов, эти пакеты не будет засчитан в TcpExtTCPRcvCoalesce.

При отправке пакетов уровень TCP будет пытаться объединить небольшие пакеты в больший. Этот счетчик увеличивается на 1 для каждого пакета, объединенного в такой ситуация. Пожалуйста, обратитесь к статье LWN для получения более подробной информации: https: // lwn.net / Статьи / 576263/

Этот счетчик объясняется фиксацией ядра f19c29e3e391, я вставил объяснение ниже:

TCPOrigDataSent: количество исходящих пакетов с исходными данными (исключая повторная передача, но включая данные в SYN).Этот счетчик отличается от TcpOutSegs, потому что TcpOutSegs также отслеживает чистые ACK. TCPOrigDataSent - это более полезно для отслеживания скорости повторной передачи TCP.

Этот счетчик объясняется фиксацией ядра f19c29e3e391, я вставил объяснение ниже:

TCPSynRetrans: количество повторных передач SYN и SYN / ACK для отказа повторные передачи в SYN, быстрые повторные передачи, повторные передачи по таймауту и т. д.

Этот счетчик объясняется фиксацией ядра f19c29e3e391, я вставил объяснение ниже:

TCPFastOpenActiveFail: попытки быстрого открытия (SYN / данные) не удались, потому что пульт не принимает его, или время ожидания истекло.

- TcpExtListenOverflows и TcpExtListenDrops

Когда ядро получает SYN от клиента, и если TCP принимает очередь

заполнено, ядро сбросит SYN и добавит 1 к TcpExtListenOverflows.

В то же время ядро также добавит 1 к TcpExtListenDrops.Когда

Сокет TCP находится в состоянии LISTEN, и ядру необходимо сбросить пакет,

ядро всегда добавляло 1 к TcpExtListenDrops. Так увеличивайте

TcpExtListenOverflows позволит TcpExtListenDrops увеличиваться в

в то же время, но TcpExtListenDrops также увеличится без

TcpExtListenOverflows увеличивается, например сбой выделения памяти

также позвольте TcpExtListenDrops увеличиваться.

Так увеличивайте

TcpExtListenOverflows позволит TcpExtListenDrops увеличиваться в

в то же время, но TcpExtListenDrops также увеличится без

TcpExtListenOverflows увеличивается, например сбой выделения памяти

также позвольте TcpExtListenDrops увеличиваться.

Примечание: приведенное выше объяснение основано на версии ядра 4.10 или выше, на

старое ядро, стек TCP имеет другое поведение, когда TCP принимает

очередь заполнена.В старом ядре стек TCP не отбрасывает SYN, он

завершит трехстороннее рукопожатие. Поскольку очередь приема заполнена, TCP

стек будет держать сокет в полуоткрытой очереди TCP. Как это в

полуоткрытая очередь, стек TCP будет отправлять SYN + ACK с экспоненциальной задержкой

таймер, после того, как клиент отвечает ACK, стек TCP проверяет, принимает ли

очередь все еще заполнена, если она не заполнена, переводит сокет в

очереди, если она заполнена, удерживает сокет в полуоткрытой очереди, на следующем

когда клиент отвечает ACK, этот сокет получит еще один шанс переместиться

в очередь приема.

Определено в RFC1213 tcpEstabResets.

Определено в RFC1213 tcpAttemptFails.

Определено в RFC1213 tcpOutRsts. RFC говорит, что этот счетчик указывает «отправленные сегменты, содержащие флаг RST», но в ядре Linux это couner указывает сегменты, которые Керенл пытался отправить. Отправка процесс может быть сбой из-за некоторых ошибок (например, сбой выделения памяти).

Быстрый путь TCP

Когда ядро получает пакет TCP, у него есть два пути для обработки пакет, один — быстрый путь, другой — медленный путь.Комментарий в ядре код дает хорошее объяснение их, я вставил их ниже:

Он разделен на быстрый и медленный путь. Быстрый путь отключен, когда: - От нас объявили нулевое окно - зондирование нулевого окна правильно обрабатывается только на медленном пути. - Прибыли вышедшие из строя сегменты. - Ожидаются срочные данные. - Не осталось буферного пространства - Получены неожиданные флаги TCP / значения окна / длина заголовка (определяется проверкой заголовка TCP на pred_flags) - Данные отправляются в обоих направлениях.Быстрый путь поддерживает только чистых отправителей или чистые приемники (это означает либо порядковый номер, либо подтверждение значение должно оставаться постоянным) - Неожиданная опция TCP.

Ядро будет пытаться использовать быстрый путь, если ни одно из вышеуказанных условий довольны. Если пакеты вышли из строя, ядро обработает их медленный путь, что означает, что производительность может быть не очень хороший. Ядро также перейдет на медленный путь, если «Отложенное подтверждение» используется, поскольку при использовании «Отложенного подтверждения» данные отправляются в обоих направления.Если параметр масштабирования окна TCP не используется, ядро будет попробуйте включить быстрый путь сразу, когда соединение входит в установленное состояние, но если используется опция масштабирования окна TCP, ядро сначала отключит быстрый путь и попытается включить его после ядра получает пакеты.

- TcpExtTCPPureAcks и TcpExtTCPHPAcks

Если для пакета установлен флаг ACK и нет данных, это чистый пакет ACK, если

ядро обрабатывает это на быстром пути, TcpExtTCPHPAcks увеличится на 1,

если ядро обрабатывает его на медленном пути, TcpExtTCPPureAcks будет

увеличить 1.

Если пакет TCP содержит данные (что означает, что это не чистый пакет ACK), и этот пакет обрабатывается по быстрому пути, TcpExtTCPHPHits будет увеличение 1.

Отмена TCP

Это означает, что на уровне TCP есть данные в полете, но необходимо закрыть подключение. Таким образом, уровень TCP отправляет RST на другую сторону, укажите соединение не закрывается очень изящно. Простой способ увеличить это счетчик использует параметр SO_LINGER. Пожалуйста, обратитесь к SO_LINGER раздел справочной страницы сокетов:

По умолчанию, когда приложение закрывает соединение, функция закрытия

немедленно вернется, и ядро попытается отправить данные в полете

асинхронный.Если вы используете опцию SO_LINGER, установите l_onoff равным 1, а l_linger

к положительному числу функция закрытия не вернется немедленно, но

подождите, пока данные в полете будут подтверждены другой стороной, максимальное ожидание

время l_linger секунд. Если установить l_onoff в 1 и установить l_linger в 0,

когда приложение закрывает соединение, ядро отправляет RST

немедленно и увеличьте счетчик TcpExtTCPAbortOnData.

Этот счетчик означает, что приложение имеет непрочитанные данные на уровне TCP, когда приложение хочет закрыть TCP-соединение.В такой ситуации ядро отправит RST на другую сторону TCP-соединения.

Когда приложение закрывает TCP-соединение, ядру все еще необходимо отслеживать подключения, позвольте ему завершить процесс отключения TCP. Например. ан приложение вызывает метод закрытия сокета, ядро отправляет fin другому стороны соединения, то приложение не имеет отношения к socket больше, но ядру нужно сохранить сокет, этот сокет становится потерянным сокетом, ядро ждет ответа другой стороны, и, наконец, перейдет в состояние TIME_WAIT.Когда в ядре нет достаточно памяти для хранения сиротского сокета, ядро отправит RST на с другой стороны, и удалите сокет, в такой ситуации ядро будет увеличьте 1 до TcpExtTCPAbortOnMemory. Два условия вызовут TcpExtTCPAbortOnПамять:

1. объем памяти, используемый протоколом TCP, превышает третье значение файл tcp_mem. См. Раздел tcp_mem на странице руководства TCP:

- количество сиротских сокетов больше net.

ipv4.tcp_max_orphans

ipv4.tcp_max_orphans

Этот счетчик будет увеличиваться по истечении любого из таймеров TCP.В таком В такой ситуации ядро не отправляет RST, просто разорвите соединение.

Когда TCP-соединение переходит в состояние FIN_WAIT_2 вместо ожидания для пакета fin с другой стороны ядро может отправить RST и немедленно удалите сокет. Это не поведение по умолчанию Стек TCP ядра Linux. Настроив параметр сокета TCP_LINGER2, вы можете позволить ядру следовать этому поведению.

Уровень TCP ядра отправит RST, если раздел RFC2525 2.17 довольный. Если во время этого процесса возникает внутренняя ошибка, TcpExtTCPAbortFailed будет увеличен.

TCP Гибридный медленный запуск

Гибридный алгоритм медленного старта является усовершенствованием традиционного

Окно перегрузки TCP Алгоритм медленного запуска. Он использует две части

информация для определения того, является ли максимальная пропускная способность пути TCP

подошел. Две части информации: длина поезда ACK и

увеличение задержки пакетов. Для получения подробной информации, пожалуйста, обратитесь к

Гибридная бумага с медленным запуском. Либо длина поезда ACK, либо задержка пакета

достигает определенного порога, алгоритм управления перегрузкой сработает

в состояние предотвращения перегрузки.До v4.20 две перегрузки

алгоритмы управления используют гибридный медленный старт, они кубические (

алгоритм управления перегрузкой по умолчанию) и cdg. Четыре счетчика snmp

связаны с гибридным алгоритмом медленного старта.

Для получения подробной информации, пожалуйста, обратитесь к

Гибридная бумага с медленным запуском. Либо длина поезда ACK, либо задержка пакета

достигает определенного порога, алгоритм управления перегрузкой сработает

в состояние предотвращения перегрузки.До v4.20 две перегрузки

алгоритмы управления используют гибридный медленный старт, они кубические (

алгоритм управления перегрузкой по умолчанию) и cdg. Четыре счетчика snmp

связаны с гибридным алгоритмом медленного старта.

- TcpExtTCPHystartTrainDetect

Сколько раз обнаруживается пороговое значение длины поезда ACK

- TcpExtTCPHystartTrainCwnd

Сумма CWND, обнаруженная по длине цепочки ACK. Разделив это значение на TcpExtTCPHystartTrainDetect — это средний CWND, обнаруженный Длина поезда ACK.

- TcpExtTCPHystartDelayDetect

Сколько раз обнаруживается порог задержки пакета.

- TcpExtTCPHystartDelayCwnd

Сумма CWND, обнаруженная задержкой пакета. Разделив это значение на

TcpExtTCPHystartDelayDetect — это средний CWND, обнаруженный

задержка пакета.

Разделив это значение на

TcpExtTCPHystartDelayDetect — это средний CWND, обнаруженный

задержка пакета.

Повторная передача TCP и контроль перегрузки

Протокол TCP имеет два механизма повторной передачи: SACK и быстрый. восстановление. Они исключают друг друга.Когда SACK включен, стек TCP ядра будет использовать SACK, или ядро будет использовать быстро восстановление. SACK — это опция TCP, которая определена в RFC2018, быстрое восстановление определено в RFC6582, который также называется «Рино».

Контроль перегрузки TCP — это большая и сложная тема. Понимать соответствующий счетчик snmp, нам нужно знать состояния перегрузки конечный автомат управления. Есть 5 состояний: Открытое, Беспорядочное, CWR, Восстановление и утрата. Подробную информацию об этих состояниях см. На странице 5. и страница 6 этого документа: https: // pdfs.semanticscholar.org/0e9c/968d09ab2e53e24c4dca5b2d67c7f7140f8e.pdf

- TcpExtTCPRenoRecovery и TcpExtTCPSackRecovery

Когда контроль перегрузки переходит в состояние восстановления, если мешок

используется, TcpExtTCPSackRecovery увеличивается на 1, если мешок не используется,

TcpExtTCPRenoRecovery увеличивается на 1. Эти два счетчика означают TCP

стек начинает повторно передавать потерянные пакеты.

Эти два счетчика означают TCP

стек начинает повторно передавать потерянные пакеты.

Пакет был подтвержден SACK, но получатель сбросил это пакет, поэтому отправителю необходимо повторно передать этот пакет.В этом В этой ситуации отправитель добавляет 1 к TcpExtTCPSACKReneging. Приемник может отбросить пакет, подтвержденный SACK, хотя он необычно, это разрешено протоколом TCP. Отправитель на самом деле не знать, что произошло на стороне получателя. Отправитель просто ждет, пока RTO истекает для этого пакета, тогда отправитель принимает этот пакет был сброшен получателем.

Пакет переупорядочивания обнаружен быстрым восстановлением. Это будет использоваться только

если SACK отключен. Алгоритм быстрого восстановления обнаруживает рекордер по

дублирующийся номер ACK.Например, если запущена повторная передача, и

исходный повторно переданный пакет не теряется, он просто отсутствует

заказ, получатель подтвердит несколько раз, один для

повторно переданный пакет, другой для прибытия оригинала из

пакет заказа. Таким образом, отправитель найдет больше ACks, чем его

ожидание, и отправитель знает, что происходит нарушение порядка.

Таким образом, отправитель найдет больше ACks, чем его

ожидание, и отправитель знает, что происходит нарушение порядка.

Пакет повторного заказа обнаруживается при заполнении дыры. Например, предположим, что отправитель отправляет пакет 1,2,3,4,5, и порядок получения 1,2,4,5,3.Когда отправитель получает ACK пакета 3 (который заполните дыру), два условия позволят TcpExtTCPTSReorder увеличить 1: (1) если пакет 3 еще не повторно передан. (2) если пакет 3 передается повторно, но метка времени ACK пакета 3 более ранняя чем отметка времени повторной передачи.

Пакет переупорядочивания, обнаруженный SACK. У SACK есть два метода

обнаружение переупорядочения: (1) DSACK получен отправителем. Это означает

отправитель отправляет один и тот же пакет более одного раза. И единственная причина

отправитель считает, что неупорядоченный пакет потерян, поэтому он отправляет

пакет снова.(2) Предположим, что пакет 1,2,3,4,5 отправляется отправителем, и

отправитель получил SACK для пакетов 2 и 5, теперь отправитель

получает SACK для пакета 4, а отправитель не передает повторно

пакет, отправитель будет знать, что пакет 4 вышел из строя. ПТС

стек ядра увеличит TcpExtTCPSACKReorder для обоих

выше сценарии.

ПТС

стек ядра увеличит TcpExtTCPSACKReorder для обоих

выше сценарии.

DSACK

DSACK определен в RFC2883. Получатель использует DSACK для сообщения дубликаты пакетов отправителю. Есть два вида дублирования: (1) подтвержденный пакет дубликат.(2) неисправный пакет дублируется. Стек TCP считает эти два вида дублирования на стороне получателя и сторона отправителя.

Стек TCP получает дублированный пакет, который был подтвержден, поэтому он отправляет DSACK отправителю.

Стек TCP получает неупорядоченный повторяющийся пакет, поэтому он отправляет DSACK отправителю.

Стек TCP получает DSACK, который указывает на подтвержденное получен дублирующий пакет.

Стек TCP получает сообщение DSACK, указывающее на нарушение порядка. получен дубликат пакета.

недействительный SACK и DSACK

Когда блок SACK (или DSACK) недействителен, соответствующий счетчик

быть обновленным. Метод проверки основан на последовательности начала / конца

номер блока SACK. Подробнее см. Комментарий.

функции tcp_is_sackblock_valid в исходном коде ядра. А

В опции SACK может быть до 4 блоков, они проверены

индивидуально. Например, если 3 блока SACk недопустимы,

соответствующий счетчик будет обновлен 3 раза. Комментарий

Добавление счетчиков для отброшенных блоков SACK. Патч имеет дополнительные

объяснение:

Подробнее см. Комментарий.

функции tcp_is_sackblock_valid в исходном коде ядра. А

В опции SACK может быть до 4 блоков, они проверены

индивидуально. Например, если 3 блока SACk недопустимы,

соответствующий счетчик будет обновлен 3 раза. Комментарий

Добавление счетчиков для отброшенных блоков SACK. Патч имеет дополнительные

объяснение:

Этот счетчик показывает, сколько блоков SACK недействительно.Если недействительный Блок SACK вызван записью ACK, стек TCP будет игнорировать только это и не будет обновлять этот счетчик.

- TcpExtTCPDSACKIgnoredOld и TcpExtTCPDSACKIgnoredNoUndo

Когда блок DSACK недействителен, один из этих двух счетчиков будет

обновлено. Какой счетчик будет обновлен, зависит от флага undo_marker

сокета TCP. Если undo_marker не установлен, стек TCP не

может повторно передать какие-либо пакеты, но мы все равно получаем недопустимый

Блока DSACK, причина может быть в том, что пакет дублируется в

середина сети.В таком случае TcpExtTCPDSACKIgnoredNoUndo

будет обновлено. Если установлен undo_marker, TcpExtTCPDSACKIgnoredOld

будет обновлено. Как следует из названия, это может быть старый пакет.

Если установлен undo_marker, TcpExtTCPDSACKIgnoredOld

будет обновлено. Как следует из названия, это может быть старый пакет.

SACK смена

Сетевой стек linux хранит данные в структуре sk_buff (skb для короткая). Если блок SACK пересекает несколько skb, стек TCP попытается переставить данные в эти скб. Например. если блок SACK подтверждает seq С 10 по 15, skb1 имеет последовательности с 10 по 13, skb2 имеет последовательности с 14 по 20. Последовательности 14 и 15 в skb2 будет перемещен в skb1.Это операция «сдвиг». Если Блок SACK подтверждает последовательности с 10 по 20, skb1 имеет последовательности с 10 по 13, skb2 имеет seq 14-20. Все данные в skb2 будут перемещены в skb1, а skb2 будет отменить, это операция «слияние».

Скб сдвинут

Скб объединен

- TcpExtTCPSackShiftFallback

Skb должен быть перемещен или объединен, но стек TCP не делает этого для некоторые причины.

TCP вне очереди

Уровень TCP получает пакет с нарушением порядка и имеет достаточно памяти

поставить его в очередь.

Уровень TCP получает пакет с нарушением порядка, но его недостаточно память, так что сбрасывает. Такие пакеты не засчитываются в TcpExtTCPOFOQueue.

Полученный неупорядоченный пакет перекрывается с предыдущим пакет. часть наложения будет удалена. Все о TcpExtTCPOFOMerge пакеты также будут засчитаны в TcpExtTCPOFOQueue.

TCP PAWS

PAWS (Protection Against Wrapped Sequence numbers) — алгоритм который используется для отбрасывания старых пакетов. Это зависит от TCP отметки времени.Для получения подробной информации см. Вики-страницу с отметками времени. и RFC PAWS.

Пакеты отбрасываются PAWS в состоянии Syn-Sent.

Пакеты отбрасываются PAWS в любом состоянии, кроме Syn-Sent.

TCP ACK пропустить

В некоторых сценариях ядро также избегает отправки повторяющихся ACK

часто. Более подробную информацию можно найти в tcp_invalid_ratelimit

раздел документа sysctl. Когда ядро решает пропустить ACK

из-за tcp_invalid_ratelimit ядро обновит одно из следующих

счетчики, чтобы указать, что ACK пропущен в каком сценарии. ACK

будет пропущен, только если полученный пакет является SYN-пакетом или

у него нет данных.

ACK

будет пропущен, только если полученный пакет является SYN-пакетом или

у него нет данных.

- TcpExtTCPACKSkippedSynRecv

ACK пропускается в состоянии Syn-Recv. Статус Syn-Recv означает, что Стек TCP получает SYN и отвечает SYN + ACK. Теперь стек TCP ждем ACK. Как правило, стек TCP не должен отправлять ACK в статусе Syn-Recv. Но в нескольких сценариях стек TCP требует для отправки ACK. Например, стек TCP получает тот же пакет SYN повторно полученный пакет не проходит проверку PAWS, или порядковый номер полученного пакета находится вне окна.В этих сценариях стек TCP должен отправить ACK. Если частота отправки ACk выше, чем tcp_invalid_ratelimit позволяет, стек TCP пропустит отправку ACK и увеличьте TcpExtTCPACKSkippedSynRecv.

ACK пропускается из-за PAWS (защита от последовательности с переносом).

числа) проверить не удалось. Если проверка PAWS не выполняется в Syn-Recv, Fin-Wait-2

или время ожидания, пропущенный ACK будет засчитан

TcpExtTCPACKSkippedSynRecv, TcpExtTCPACKSkippedFinWait2 или

TcpExtTCPACKSkippedTimeWait. Во всех остальных статусах пропущенный ACK

будет засчитан в TcpExtTCPACKSkippedPAWS.

Во всех остальных статусах пропущенный ACK

будет засчитан в TcpExtTCPACKSkippedPAWS.

Порядковый номер вне окна, а временная метка проходит PAWS проверьте, и статус TCP не Syn-Recv, Fin-Wait-2 и Time-Wait.

- TcpExtTCPACKSkippedFinWait2

ACK пропущен в состоянии Fin-Wait-2, причина может быть либо Проверка PAWS не выполняется или полученный порядковый номер выходит за пределы окна.

- TcpExtTCPACKSkippedTimeWait

ACK пропускается в состоянии ожидания времени, причина может быть либо Ошибка проверки PAWS или полученный порядковый номер выходит за пределы окна.

- TcpExtTCPACKSkippedChallenge

ACK пропускается, если ACK является ACK запроса. RFC 5961 определяет

3 вида подтверждения ACK, см. RFC 5961, раздел 3.2,

RFC 5961 раздел 4.2 и RFC 5961 раздел 5.2. Помимо этих

три сценария. В некотором статусе TCP стек TCP Linux также будет

отправить ACK запроса, если номер ACK стоит перед первым

неподтвержденный номер (более строгий, чем RFC 5961 раздел 5. 2).

2).

Окно приема TCP

- TcpExtTCPWantZeroWindowAdv

В зависимости от текущего использования памяти стек TCP пытается установить прием окно до нуля.Но окно приема все равно может быть нулевым значение. Например, если предыдущий размер окна был 10, а TCP стек получает 3 байта, текущий размер окна будет 7, даже если размер окна, рассчитанный по использованию памяти, равен нулю.

Окно приема TCP устанавливается в ноль с нулевого значения.

- TcpExtTCPFromZeroWindowAdv

Для окна приема TCP установлено нулевое значение с нуля.

ACK с задержкой

TCP Delayed ACK — это метод, который используется для уменьшения количество пакетов в сети.Для получения более подробной информации обратитесь к Отложенный ACK вики

Истекает таймер отложенного ACK. Стек TCP отправит чистый пакет ACK и выйдите из режима отложенного ACK.

Таймер отложенного ACK истекает, но стек TCP не может отправить ACK

сразу из-за того, что сокет заблокирован программой пользовательского пространства. В

Стек TCP отправит чистый ACK позже (после того, как программа пользовательского пространства

разблокировать розетку). Когда стек TCP позже отправляет чистый ACK,

Стек TCP также обновит TcpExtDelayedACK и выйдет из отложенного ACK.

Режим.

В

Стек TCP отправит чистый ACK позже (после того, как программа пользовательского пространства

разблокировать розетку). Когда стек TCP позже отправляет чистый ACK,

Стек TCP также обновит TcpExtDelayedACK и выйдет из отложенного ACK.

Режим.

Он будет обновлен, когда стек TCP получит пакет, который был ПРИНЯТ. Отложенная потеря ACK может вызвать эту проблему, но она также будет запускается по другим причинам, например, когда пакет дублируется в сеть.

Датчик потери хвоста (TLP)

TLP — это алгоритм, который используется для обнаружения потери пакетов TCP. Для большего подробности см. в документе TLP.

Отправлен пробный пакет TLP.

- TcpExtTCPLossProbeRecovery

Потеря пакета обнаружена и восстановлена TLP.

примера

эхо-тест

Запустите команду ping для общедоступного DNS-сервера 8.8.8.8:

nstatuser @ nstat-a: ~ $ ping 8.8.8.8 -c 1 PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных. 64 байта из 8.8.8.8: icmp_seq = 1 ttl = 119 time = 17,8 мс --- 8.8.8.8 статистика пинга --- 1 пакет передан, 1 получен, потеря пакетов 0%, время 0 мс rtt min / avg / max / mdev = 17,875 / 17,875 / 17,875 / 0,000 мс

Результат нстайта:

nstatuser @ nstat-a: ~ $ nstat # ядро IpInReceives 1 0.0 IpInDelivers 1 0,0 IpOutRequests 1 0,0 IcmpInMsgs 1 0,0 IcmpInEchoReps 1 0,0 IcmpOutMsgs 1 0,0 IcmpOutEchos 1 0,0 IcmpMsgInType0 1 0,0 IcmpMsgOutType8 1 0,0 IpExtInOctets 84 0,0 IpExtOutOctets 84 0.0 IpExtInNoECTPkts 1 0,0

Сервер Linux отправил эхо-пакет ICMP, поэтому IpOutRequests, IcmpOutMsgs, IcmpOutEchos и IcmpMsgOutType8 были увеличены 1. сервер получил эхо-ответ ICMP от 8.8.8.8, поэтому IpInReceives, IcmpInMsgs, IcmpInEchoReps и IcmpMsgInType0 были увеличены 1. Ответ ICMP Echo был передан на уровень ICMP через уровень IP, поэтому IpInDelivers был увеличено 1. Размер данных ping по умолчанию — 48, поэтому эхо-пакет ICMP и соответствующий ему пакет Echo Reply формируются:

- 14 байтов MAC-заголовок

- 20 байт IP-заголовок

- 16 байт заголовок ICMP

- 48 байтов данных (значение по умолчанию для команды ping)

Итак, IpExtInOctets и IpExtOutOctets равны 20 + 16 + 48 = 84.

TCP 3-стороннее рукопожатие

На стороне сервера мы запускаем:

nstatuser @ nstat-b: ~ $ nc -lknv 0.0.0.0 9000 Прослушивание на [0.0.0.0] (семейство 0, порт 9000)

На стороне клиента мы запускаем:

nstatuser @ nstat-a: ~ $ nc -nv 192.168.122.251 9000 Подключение к порту 192.168.122.251 9000 [tcp / *] успешно!

Сервер слушал порт tcp 9000, к нему подключился клиент, они завершил трехстороннее рукопожатие.

На стороне сервера мы можем найти ниже вывод nstat:

nstatuser @ nstat-b: ~ $ nstat | grep -i tcp TcpPassive Открывает 1 0.0 TcpInSegs 2 0,0 TcpOutSegs 1 0,0 TcpExtTCPPureAcks 1 0,0

На стороне клиента мы можем найти ниже вывод nstat:

nstatuser @ nstat-a: ~ $ nstat | grep -i tcp TcpActiveOpens 1 0,0 TcpInSegs 1 0,0 TcpOutSegs 2 0,0

Когда сервер получил первый SYN, он ответил SYN + ACK и вошел в

Состояние SYN-RCVD, поэтому значение TcpPassiveOpens увеличивается на 1. Сервер получил

SYN, отправил SYN + ACK, получил ACK, поэтому сервер отправил 1 пакет, получил 2

пакетов, TcpInSegs увеличился на 2, TcpOutSegs увеличился на 1. Последний ACK

трехстороннего рукопожатия — это чистый ACK без данных, поэтому

TcpExtTCPPureAcks увеличился на 1.

Сервер получил

SYN, отправил SYN + ACK, получил ACK, поэтому сервер отправил 1 пакет, получил 2

пакетов, TcpInSegs увеличился на 2, TcpOutSegs увеличился на 1. Последний ACK

трехстороннего рукопожатия — это чистый ACK без данных, поэтому

TcpExtTCPPureAcks увеличился на 1.

Когда клиент отправил SYN, клиент перешел в состояние SYN-SENT, поэтому TcpActiveOpens увеличилось на 1, клиент отправил SYN, получил SYN + ACK, отправил ACK, поэтому клиент отправил 2 пакета, получил 1 пакет, TcpInSegs увеличился 1, TcpOutSegs увеличился на 2.

TCP нормальный трафик

Запустить NC на сервере:

nstatuser @ nstat-b: ~ $ nc -lkv 0.0,0.0 9000 Прослушивание на [0.0.0.0] (семейство 0, порт 9000)

Запустить NC на клиенте:

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно!

Введите строку в клиент NC («привет» в нашем примере):

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно! Здравствуйте

Вывод nstat на стороне клиента:

nstatuser @ nstat-a: ~ $ nstat # ядро IpInReceives 1 0.0 IpInDelivers 1 0,0 IpOutRequests 1 0,0 TcpInSegs 1 0,0 TcpOutSegs 1 0,0 TcpExtTCPPureAcks 1 0,0 TcpExtTCPOrigDataSent 1 0,0 IpExtInOctets 52 0,0 IpExtOutOctets 58 0,0 IpExtInNoECTPkts 1 0,0

Вывод nstat на стороне сервера:

nstatuser @ nstat-b: ~ $ nstat # ядро IpInReceives 1 0.0 IpInDelivers 1 0,0 IpOutRequests 1 0,0 TcpInSegs 1 0,0 TcpOutSegs 1 0,0 IpExtInOctets 58 0,0 IpExtOutOctets 52 0,0 IpExtInNoECTPkts 1 0,0

Снова введите строку на стороне клиента NC (в нашем примере это «мир»):

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно! Здравствуйте Мир

Вывод nstat на стороне клиента:

nstatuser @ nstat-a: ~ $ nstat # ядро IpInReceives 1 0.0 IpInDelivers 1 0,0 IpOutRequests 1 0,0 TcpInSegs 1 0,0 TcpOutSegs 1 0,0 TcpExtTCPHPAcks 1 0,0 TcpExtTCPOrigDataSent 1 0,0 IpExtInOctets 52 0,0 IpExtOutOctets 58 0,0 IpExtInNoECTPkts 1 0,0

Вывод nstat на стороне сервера:

nstatuser @ nstat-b: ~ $ nstat # ядро IpInReceives 1 0.0 IpInDelivers 1 0,0 IpOutRequests 1 0,0 TcpInSegs 1 0,0 TcpOutSegs 1 0,0 TcpExtTCPHPHits 1 0,0 IpExtInOctets 58 0,0 IpExtOutOctets 52 0,0 IpExtInNoECTPkts 1 0,0

Сравните первый nstat на стороне клиента и второй nstat на стороне клиента,

мы смогли найти одно отличие: у первого был «TcpExtTCPPureAcks»,

но у второго был «TcpExtTCPHPAcks».Первая серверная

nstat и второй серверный nstat тоже имели различие:

второй серверный nstat имел TcpExtTCPHPHits, но первый

на стороне сервера nstat его не было. Шаблоны сетевого трафика были

точно так же: клиент отправил пакет на сервер, сервер

ответил ACK. Но ядро обработало их по-разному. Когда

Параметр масштабирования окна TCP не используется, ядро попытается включить быстрый

path сразу, когда соединение переходит в установленное состояние,

но если используется опция масштабирования окна TCP, ядро отключит

сначала быстрый путь, и попробуйте включить его после того, как Керенл получит

пакеты.Мы могли бы использовать команду «ss», чтобы проверить,

используется вариант масштабирования. например запустите команду ниже на любом сервере или

клиент:

например запустите команду ниже на любом сервере или

клиент:

nstatuser @ nstat-a: ~ $ ss -o состояние установлено -i '(dport =: 9000 или sport =: 9000)

Netid Recv-Q Send-Q Локальный адрес: Port Peer Address: Port

tcp 0 0 192.168.122.250:40654 192.168.122.251:9000

ts sack cubic wscale: 7,7 rto: 204 rtt: 0,98 / 0,49 mss: 1448 pmtu: 1500 rcvmss: 536 advmss: 1448 cwnd: 10 bytes_acked: 1 segs_out: 2 segs_in: 1 send 118.2 Мбит / с lastsnd: 46572 lastrcv: 46572 lastack: 46572 pacing_rate 236,4 Мбит / с rcv_space: 29200 rcv_ssthresh: 29200 minrtt: 0.98

«wscale: 7,7» означает, что и сервер, и клиент устанавливают масштаб окна. вариант 7. Теперь мы можем объяснить вывод nstat в нашем тесте:

В первом выводе nstat на стороне клиента клиент отправил пакет, сервер ответить на ACK, когда ядро обработало этот ACK, быстрый путь не был включен, поэтому ACK был засчитан в «TcpExtTCPPureAcks».

Во втором выводе nstat на стороне клиента клиент снова отправил пакет, и получил еще один ACK от сервера, на этот раз быстрый путь включен, и ACK был квалифицирован для быстрого пути, поэтому он обрабатывался быстрый путь, поэтому этот ACK был засчитан в TcpExtTCPHPAcks.

В первом выводе nstat на стороне сервера быстрый путь не был включен, поэтому не было «TcpExtTCPHPHits».

Во втором выводе nstat на стороне сервера быстрый путь был включен, и пакет, полученный от клиента, квалифицирован для быстрого пути, поэтому он был засчитан в «TcpExtTCPHPHits».

TcpExtTCPAbortOnClose

На стороне сервера мы запускаем скрипт python ниже:

импортный разъем

время импорта

порт = 9000

s = socket.socket (socket.AF_INET, сокет.SOCK_STREAM)

s.bind (('0.0.0.0', порт))

s.listen (1)

носок, адрес = s.accept ()

в то время как True:

time.sleep (9999999)

Этот скрипт python прослушивает порт 9000, но ничего не читает из связь.

На стороне клиента мы отправляем строку «hello» по nc:

nstatuser @ nstat-a: ~ $ echo "привет" | NC NSTAT-B 9000

Затем мы возвращаемся на серверную часть, сервер получил «привет» пакет, и уровень TCP подтвердил этот пакет, но приложение не читал еще.Мы нажимаем Ctrl-C, чтобы завершить серверный скрипт. Тогда мы смог найти TcpExtTCPAbortOnClose, увеличенный на 1 на стороне сервера:

nstatuser @ nstat-b: ~ $ nstat | grep -i abort TcpExtTCPAbortOnClose 1 0,0

Если мы запустим tcpdump на стороне сервера, мы сможем обнаружить, что сервер отправил RST после нажатия Ctrl-C.

TcpExtTCPAbortOnMemory и TcpExtTCPAbortOnTimeout

Ниже приведен пример, в котором количество сиротских сокетов превышает net.ipv4.tcp_max_orphans. Измените tcp_max_orphans на меньшее значение на клиенте:

sudo bash -c "эхо 10> / proc / sys / net / ipv4 / tcp_max_orphans"

Код клиента (создать 64 подключения к серверу):

nstatuser @ nstat-a: ~ $ cat client_orphan.py

импортный сокет

время импорта

server = 'nstat-b' # адрес сервера

порт = 9000

count = 64

connection_list = []

для i в диапазоне (64):

s = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

s.connect ((сервер, порт))

connection_list.добавить (и)

print ("количество_соединений:% d"% len (список_соединений))

в то время как True:

time.sleep (99999)

Код сервера (принимает 64 соединения от клиента):

nstatuser @ nstat-b: ~ $ cat server_orphan.py

импортный сокет

время импорта

порт = 9000

count = 64

s = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

s.bind (('0.0.0.0', порт))

s.listen (количество)

connection_list = []

в то время как True:

носок, адрес = s.accept ()

connection_list.append ((носок, адрес))

print ("connection_count:% d"% len (connection_list))

Запустите сценарии Python на сервере и на клиенте.

На сервере:

На клиенте:

Запуск iptables на сервере:

sudo iptables -A INPUT -i ens3 -p tcp --destination-port 9000 -j DROP

Введите Ctrl-C на клиенте, остановите client_orphan.py.

Проверьте TcpExtTCPAbortOnMemory на клиенте:

nstatuser @ nstat-a: ~ $ nstat | grep -i abort TcpExtTCPAbortOnMemory 54 0,0

Проверить количество сиротских розеток на клиенте:

nstatuser @ nstat-a: ~ $ ss -s Итого: 131 (ядро 0) TCP: 14 (установлено 1, закрыто 0, осиротевшие 10, synrecv 0, timewait 0/0), порты 0 Всего транспорта IP IPv6 * 0 - - RAW 1 0 1 UDP 1 1 0 TCP 14 13 1 INET 16 14 2 ФРАГ 0 0 0

Описание теста: после запуска server_orphan.ру и client_orphan.py, мы установили 64 соединения между сервером и клиент. Запустите команду iptables, сервер сбросит все пакеты из клиент, введите Ctrl-C в client_orphan.py, системе клиента попытается закрыть эти соединения, и прежде чем они будут закрыты изящно эти соединения превратились в бесхозные сокеты. Как iptables сервер заблокировал пакеты от клиента, сервер не получит фин от клиента, поэтому все соединения на клиентах будут зависать на FIN_WAIT_1 stage, поэтому они будут оставаться сиротскими сокетами до тайм-аута.У нас есть эхо 10 в / proc / sys / net / ipv4 / tcp_max_orphans, чтобы клиентская система оставьте только 10 сиротских сокетов, для всех остальных сиротских сокетов клиент система отправила для них RST и удалила их. У нас 64 соединения, поэтому команда «ss -s» показывает, что в системе 10 «сиротских» сокетов, а значение TcpExtTCPAbortOnMemory было 54.

Дополнительное объяснение о количестве сиротских сокетов: вы можете найти количество сиротских сокетов с помощью команды ‘ss -s’, но когда ядро решить, куда увеличивает TcpExtTCPAbortOnMemory и отправляет RST, ядро не всегда проверяет точное количество потерянных сокетов.Для увеличения производительности, ядро сначала проверяет приблизительное количество, если приблизительное количество больше tcp_max_orphans, ядро проверяет снова точный подсчет. Итак, если приблизительное количество меньше, чем tcp_max_orphans, но точно count больше, чем tcp_max_orphans, вы обнаружил бы, что TcpExtTCPAbortOnMemory вообще не увеличивается. Если tcp_max_orphans достаточно велик, этого не произойдет, но если вы уменьшите tcp_max_orphans до небольшого значения, такого как наш тест, вы можете найти это вопрос. Итак, в нашем тесте клиент установил 64 соединения, хотя tcp_max_orphans равно 10.Если клиент установил только 11 подключений, мы не могу найти изменение TcpExtTCPAbortOnMemory.

Продолжаем предыдущий тест, ждем несколько минут. Из-за iptables на сервере заблокировал трафик, сервер не получит fin, и все сиротские сокеты клиента перестанут работать Состояние FIN_WAIT_1 наконец. Итак, мы подождем несколько минут, мы сможем найти 10 таймаут на клиенте:

nstatuser @ nstat-a: ~ $ nstat | grep -i abort TcpExtTCPAbortOnTimeout 10 0.0

TcpExtTCPAbortOnLinger

Код на стороне сервера:

nstatuser @ nstat-b: ~ $ cat server_linger.py

импортный сокет

время импорта

порт = 9000

s = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

s.bind (('0.0.0.0', порт))

s.listen (1)

носок, адрес = s.accept ()

в то время как True:

time.sleep (9999999)

Код на стороне клиента:

nstatuser @ nstat-a: ~ $ cat client_linger.py

импортный сокет

структура импорта

server = 'nstat-b' # адрес сервера

порт = 9000

s = розетка.сокет (socket.AF_INET, socket.SOCK_STREAM)

s.setsockopt (socket.SOL_SOCKET, socket.SO_LINGER, struct.pack ('ii', 1, 10))

s.setsockopt (socket.SOL_TCP, socket.TCP_LINGER2, struct.pack ('i', -1))

s.connect ((сервер, порт))

s.close ()

Запустите server_linger.py на сервере:

nstatuser @ nstat-b: ~ $ python3 server_linger.py

Запустите client_linger.py на клиенте:

nstatuser @ nstat-a: ~ $ python3 client_linger.py

После запуска client_linger.py проверьте вывод nstat:

nstatuser @ nstat-a: ~ $ nstat | grep -i abort TcpExtTCPAbortOnLinger 1 0.0

TcpExtTCPRcvCoalesce

На сервере мы запускаем программу, которая прослушивает TCP-порт 9000, но не читает никаких данных:

импортный разъем

время импорта

порт = 9000

s = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

s.bind (('0.0.0.0', порт))

s.listen (1)

носок, адрес = s.accept ()

в то время как True:

time.sleep (9999999)

Сохраните указанный выше код как server_coalesce.py и запустите:

python3 server_coalesce.py

На клиенте сохраните приведенный ниже код как client_coalesce.py:

импортный разъем сервер = 'nstat-b' порт = 9000 s = socket.socket (socket.AF_INET, socket.SOCK_STREAM) s.connect ((сервер, порт))

Пробег:

nstatuser @ nstat-a: ~ $ python3 -i client_coalesce.py

Мы используем «-i» для перехода в интерактивный режим, затем пакет:

Отправить пакет еще раз:

На сервере запустите nstat:

убунту @ nstat-b: ~ $ nstat # ядро IpInReceives 2 0,0 ИпинДеливерс 2 0.0 IpOutRequests 2 0,0 TcpInSegs 2 0,0 TcpOutSegs 2 0,0 TcpExtTCPRcvCoalesce 1 0,0 IpExtInOctets 110 0,0 IpExtOutOctets 104 0,0 IpExtInNoECTPkts 2 0,0

Клиент отправил два пакета, сервер не прочитал никаких данных. когда второй пакет прибыл на сервер, первый пакет все еще был в очередь приема.Таким образом, уровень TCP объединил два пакета, и мы смог найти TcpExtTCPRcvCoalesce увеличился 1.

TcpExtListenOverflows и TcpExtListenDrops

На сервере запустите команду nc, прослушайте порт 9000:

nstatuser @ nstat-b: ~ $ nc -lkv 0.0.0.0 9000 Прослушивание на [0.0.0.0] (семейство 0, порт 9000)

На клиенте запустите 3 команды NC в разных терминалах:

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно!

Команда nc принимает только 1 соединение, а длина очереди приема равно 1.В текущей реализации Linux установка длины очереди на n означает, что фактическая длина очереди равна n + 1. Теперь создаем 3 подключения, 1 принято by nc, 2 в очереди приема, поэтому очередь приема заполнена.

Перед запуском 4-го nc чистим историю nstat на сервере:

nstatuser @ nstat-b: ~ $ nstat -n

Запускаем 4-й нк на клиенте:

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000

Если сервер NC работает под управлением ядра 4.10 или более поздней версии, вы не будет отображаться сообщение «Подключение к… удалось! » строка, потому что ядро сбросит SYN, если очередь приема заполнена. Если клиент NC запущен на старом ядре вы увидите, что соединение установлено, потому что ядро завершит трехстороннее рукопожатие и сохранит сокет на полуоткрытой очереди. Сделал тест на ядре 4.15. Ниже представлен nstat на сервере:

nstatuser @ nstat-b: ~ $ nstat # ядро IpInReceives 4 0,0 IpInDelivers 4 0,0 TcpInSegs 4 0.0 TcpExtListenOverflows 4 0,0 TcpExtListenDrops 4 0,0 IpExtInOctets 240 0,0 IpExtInNoECTPkts 4 0,0

И TcpExtListenOverflows, и TcpExtListenDrops были 4. Если время между 4-м nc и nstat было больше, значение TcpExtListenOverflows и TcpExtListenDrops будут больше, потому что SYN 4-го nc был сброшен, клиент повторял попытку.

IpInAddrErrors, IpExtInNoRoutes и IpOutNoRoutes

СерверIP-адрес: 192.168.122.250 IP-адрес сервера B: 192.168.122.251 Подготовьте на сервере A, добавьте маршрут к серверу B:

$ sudo ip route добавить 8.8.8.8/32 через 192.168.122.251

Подготовьте на сервере B, отключите send_redirects для всех интерфейсов:

$ sudo sysctl -w net.ipv4.conf.all.send_redirects = 0 $ sudo sysctl -w net.ipv4.conf.ens3.send_redirects = 0 $ sudo sysctl -w net.ipv4.conf.lo.send_redirects = 0 $ sudo sysctl -w net.ipv4.conf.default.send_redirects = 0

Мы хотим, чтобы сервер A отправлял пакет на 8.8.8.8, и маршрутизируем пакет на сервер B. Когда сервер B получает такой пакет, он может отправить ICMP Перенаправить сообщение на сервер A, установить send_redirects в 0 отключит это поведение.

Сначала сгенерируйте InAddrErrors. На сервере B отключаем переадресацию IP:

$ sudo sysctl -w net.ipv4.conf.all.forwarding = 0

На сервере A мы отправляем пакеты на 8.8.8.8:

На сервере B мы проверяем вывод nstat:

$ nstat # ядро IpInReceives 3 0.0 IpInAddrErrors 3 0,0 IpExtInOctets 180 0,0 IpExtInNoECTPkts 3 0,0

Поскольку мы позволили серверу A направить 8.8.8.8 на сервер B, и мы отключили IP пересылка на сервер B, сервер A отправил пакеты серверу B, затем серверу B отбрасывает пакеты и увеличивает IpInAddrErrors. Как команда nc повторно отправить SYN-пакет, если он не получил SYN + ACK, мы могли бы найти несколько IpInAddrErrors.

Во-вторых, сгенерируйте IpExtInNoRoutes.На сервере B мы включаем IP переадресация:

$ sudo sysctl -w net.ipv4.conf.all.forwarding = 1

Проверьте таблицу маршрутов сервера B и удалите маршрут по умолчанию:

$ ip route show по умолчанию через 192.168.122.1 dev ens3 proto static 192.168.122.0/24 dev ens3 proto ссылка на область видимости ядра src 192.168.122.251 $ sudo ip route удалить по умолчанию через 192.168.122.1 dev ens3 proto static

На сервере A мы снова связываемся с 8.8.8.8:

$ нк -v 8.8.8.8 53 NC: подключиться к 8.8.8.8 порт 53 (TCP) не удалось: сеть недоступна

На сервере B запустите nstat:

$ nstat # ядро IpInReceives 1 0,0 IpOutRequests 1 0,0 IcmpOutMsgs 1 0,0 IcmpOutDestUnreachs 1 0,0 IcmpMsgOutType3 1 0,0 IpExtInNoRoutes 1 0,0 IpExtInOctets 60 0.0 IpExtOutOctets 88 0,0 IpExtInNoECTPkts 1 0,0

Мы включили переадресацию IP на сервере B, когда сервер B получил пакет IP-адрес назначения — 8.8.8.8, сервер B попытается переслать этот пакет. Мы удалили маршрут по умолчанию, маршрута для 8.8.8.8, поэтому сервер B увеличивает IpExtInNoRoutes и отправляет сообщение «ICMP Адресат недоступен »на сервер A.

В-третьих, сгенерируйте IpOutNoRoutes. Запустите команду ping на сервере B:

$ ping -c 1 8.8.8.8 подключиться: сеть недоступна

Запустите nstat на сервере B:

$ nstat # ядро IpOutNoRoutes 1 0,0

Мы удалили маршрут по умолчанию на сервере B. Сервер B не может найти маршрут для IP-адреса 8.8.8.8, поэтому сервер B увеличился IpOutNoRoutes.

TcpExtTCPACKSkippedSynRecv

В этом тесте мы отправляем 3 одинаковых SYN-пакета от клиента к серверу. В сначала SYN позволит серверу создать сокет, установит для него статус Syn-Recv, и ответьте SYN / ACK.Второй SYN позволит серверу ответить на SYN / ACK. еще раз и запишите время ответа (время ответа дублированного ACK). В третий SYN позволит серверу проверить время ответа предыдущего дублирующего ACK, и решите пропустить дублирующийся ACK, затем увеличьте Счетчик TcpExtTCPACKSkippedSynRecv.

Запустите tcpdump для захвата пакета SYN:

nstatuser @ nstat-a: ~ $ sudo tcpdump -c 1 -w /tmp/syn.pcap порт 9000 tcpdump: прослушивание Ens3, тип канала EN10MB (Ethernet), размер захвата 262144 байта

Откройте другой терминал, выполните команду nc:

nstatuser @ nstat-a: ~ $ nc nstat-b 9000

Поскольку nstat-b не прослушивал порт 9000, он должен ответить RST, и команда nc немедленно завершилась.Для tcpdump хватило команда для захвата SYN-пакета. Сервер Linux может использовать оборудование разгрузить контрольную сумму TCP, поэтому контрольная сумма в /tmp/syn.pcap может быть неверным. Мы вызываем tcprewrite, чтобы исправить это:

nstatuser @ nstat-a: ~ $ tcprewrite --infile = / tmp / syn.pcap --outfile = / tmp / syn_fixcsum.pcap --fixcsum

На nstat-b мы запускаем nc для прослушивания порта 9000:

nstatuser @ nstat-b: ~ $ nc -lkv 9000 Прослушивание на [0.0.0.0] (семейство 0, порт 9000)

На nstat-a мы заблокировали пакет с порта 9000, или nstat-a отправит RST в nstat-b:

nstatuser @ nstat-a: ~ $ sudo iptables -A INPUT -p tcp --sport 9000 -j DROP

Послать 3 SYN повторно на nstat-b:

nstatuser @ nstat-a: ~ $ для i в {1..3}; сделать sudo tcpreplay -i ens3 /tmp/syn_fixcsum.pcap; сделанный

Проверить snmp cunter на nstat-b:

nstatuser @ nstat-b: ~ $ nstat | grep -i пропустить TcpExtTCPACKSkippedSynRecv 1 0,0

Как и ожидалось, TcpExtTCPACKSkippedSynRecv — 1.

TcpExtTCPACKSkippedPAWS

Чтобы запустить PAWS, мы могли бы отправить старый SYN.

На nstat-b позвольте nc прослушивать порт 9000:

nstatuser @ nstat-b: ~ $ nc -lkv 9000 Прослушивание на [0.0.0.0] (семейство 0, порт 9000)

В nstat-a запустите tcpdump для захвата SYN:

nstatuser @ nstat-a: ~ $ sudo tcpdump -w / tmp / paws_pre.pcap -c 1 порт 9000 tcpdump: прослушивание Ens3, тип канала EN10MB (Ethernet), размер захвата 262144 байта

В nstat-a запустите nc как клиент для подключения nstat-b:

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно!

Теперь tcpdump захватил SYN и завершил работу. Мы должны исправить контрольная сумма:

nstatuser @ nstat-a: ~ $ tcprewrite --infile /tmp/paws_pre.pcap --outfile /tmp/paws.pcap --fixcsum

Отправить SYN-пакет дважды:

nstatuser @ nstat-a: ~ $ для i в {1..2}; выполните sudo tcpreplay -i ens3 /tmp/paws.pcap; сделанный

В nstat-b проверьте счетчик snmp:

nstatuser @ nstat-b: ~ $ nstat | grep -i пропустить TcpExtTCPACKSkippedPAWS 1 0,0

Мы отправили два SYN через tcpreplay, оба разрешили PAWS проверять не удалось, nstat-b ответил ACK на первый SYN, пропустил ACK для второго SYN и обновленного TcpExtTCPACKSkippedPAWS.

TcpExtTCPACKSkippedSeq

Чтобы запустить TcpExtTCPACKSkippedSeq, мы отправляем пакеты, которые отметка времени (для прохождения проверки PAWS), но порядковый номер вне окно.Стек TCP Linux не будет пропускать, если пакет имеет data, поэтому нам нужен чистый пакет ACK. Чтобы сгенерировать такой пакет, мы можно было создать два сокета: один на порту 9000, другой на порту 9001. Затем захватываем ACK на порт 9001, меняем порт источника / назначения номера для соответствия сокету порта 9000. Тогда мы могли бы вызвать TcpExtTCPACKSkippedSeq через этот пакет.

На nstat-b откройте два терминала, выполните две команды nc, чтобы прослушивать оба порт 9000 и порт 9001:

nstatuser @ nstat-b: ~ $ nc -lkv 9000 Прослушивая [0.0.0.0] (семейство 0, порт 9000) nstatuser @ nstat-b: ~ $ nc -lkv 9001 Прослушивание на [0.0.0.0] (семейство 0, порт 9001)

На nstat-a запустите два клиента nc:

nstatuser @ nstat-a: ~ $ nc -v nstat-b 9000 Подключение к порту nstat-b 9000 [tcp / *] выполнено успешно! nstatuser @ nstat-a: ~ $ nc -v nstat-b 9001 Подключение к порту nstat-b 9001 [tcp / *] выполнено успешно!

В nstat-a запустите tcpdump для захвата ACK:

nstatuser @ nstat-a: ~ $ sudo tcpdump -w /tmp/seq_pre.pcap -c 1 порт dst 9001 tcpdump: прослушивание Ens3, тип канала EN10MB (Ethernet), размер захвата 262144 байта

В nstat-b отправьте пакет через сокет порта 9001.Например. мы отправили строка «foo» в нашем примере:

nstatuser @ nstat-b: ~ $ nc -lkv 9001 Прослушивание на [0.0.0.0] (семейство 0, порт 9001) Получено соединение от nstat-a 42132! фу

На nstat-a tcpdump должен был заблокировать ACK. Мы должны проверить номера портов источника двух клиентов NC:

nstatuser @ nstat-a: ~ $ ss -ta '(dport =: 9000 || dport =: 9001)' | тройник Состояние Recv-Q Send-Q Local Address: Port Peer Address: Port ESTAB 0 0 192.168.122.250: 50208 192.168.122.251:9000 ESTAB 0 0 192.168.122.250:42132 192.168.122.251:9001

Запустите tcprewrite, измените порт 9001 на порт 9000, порт изменения 42132 на порт 50208:

nstatuser @ nstat-a: ~ $ tcprewrite --infile /tmp/seq_pre.pcap --outfile /tmp/seq.pcap -r 9001: 9000 -r 42132: 50208 --fixcsum

Теперь /tmp/seq.pcap — это нужный нам пакет. Отправьте его на nstat-b:

nstatuser @ nstat-a: ~ $ для i в {1..2}; выполните sudo tcpreplay -i ens3 / tmp / seq.pcap; сделанный

Проверить TcpExtTCPACKSkippedSeq на nstat-b:

nstatuser @ nstat-b: ~ $ nstat | grep -i пропустить TcpExtTCPACKSkippedSeq 1 0,0

CCNA 1 v6.0 Ответы на итоговый экзамен ITN Все в одном полностью 100% 2019

CCNA 1 v6.0 ITN Итоговые ответы на экзамен Все в одном полностью 100% 2019

Cisco CCNA 1 ITN v6.0 Ответы на итоговый экзамен Маршрутизация и Коммутация (R&S) Введение в сети (ITN) (версия 6.00) год сбора 2018 и 2019 Полный 100%.CCNA 1 был известен как ITN. Ниже приведены ответы на вопросы экзамена. Гарантия пройдена. Ответы на финальные экзамены CCNA 1 v6.0 не содержат новых обновлений по сравнению со старой версией 5.1. Вы можете просмотреть все ответы на итоговые экзамены. Вы получите 100% баллов с этой версией 6.0. Удачи на экзамене ITN v6.0!

Каковы характеристики отказоустойчивой сети?

- сеть, которая защищает конфиденциальную информацию от несанкционированного доступа

- сеть, которая может быстро расширяться для поддержки новых пользователей и приложений, не влияя на производительность услуги, предоставляемой существующим пользователям

- сеть, которая поддерживает механизм управления перегрузкой и обеспечения надежная доставка контента всем пользователям

- сеть, которая быстро восстанавливается в случае сбоя и зависит от избыточности для ограничения воздействия сбоя

Объяснение: Отказоустойчивые сети ограничивают влияние сбоя, поскольку сети построены таким образом, чтобы обеспечить быстрое восстановление в случае возникновения такого отказа.Эти сети зависят от нескольких или избыточных путей между источником и получателем сообщения.

Масштабируемая сеть может быстро расширяться для поддержки новых пользователей и приложений, не влияя на производительность услуги, предоставляемой существующим пользователям.

Качество обслуживания (QoS) — это механизм управления перегрузкой и обеспечения надежной доставки контента всем пользователям.

Три сотрудника банка используют корпоративную сеть.Первый сотрудник использует веб-браузер для просмотра веб-страницы компании, чтобы прочитать некоторые объявления. Второй сотрудник обращается к корпоративной базе данных для выполнения некоторых финансовых операций. Третий сотрудник участвует в важной аудиоконференции в прямом эфире с другими корпоративными менеджерами в филиалах. Если QoS будет реализовано в этой сети, каковы будут приоритеты от самого высокого до самого низкого из различных типов данных?

- аудиоконференция, финансовые операции, веб-страница

- финансовые операции, веб-страница, аудиоконференция

- аудиоконференция, веб-страница, финансовые операции

- финансовые операции, аудиоконференция, веб-страница

Пояснение: Механизмы QoS позволяют устанавливать стратегии управления очередями, которые обеспечивают выполнение приоритетов для различных категорий данных приложений.Таким образом, эта организация очереди позволяет голосовым данным иметь приоритет над данными транзакции, которые имеют приоритет над веб-данными.

В чем преимущество использования облачных вычислений в сети?

- Конечные пользователи могут свободно использовать личные инструменты для доступа к информации и общения в корпоративной сети.

- Сетевые возможности расширяются без необходимости инвестиций в новую инфраструктуру, персонал или программное обеспечение.

- Технология интегрирована в повседневные бытовые устройства, позволяя им взаимодействовать с другими устройствами, делая их более «умными» или автоматизированными.

- Домашняя сеть использует существующую электропроводку для подключения устройств к сети везде, где есть электрическая розетка, что позволяет сэкономить на установке кабелей данных.

Объяснение: Облачные вычисления расширяют возможности ИТ, не требуя вложений в новую инфраструктуру, обучение нового персонала или лицензирование нового программного обеспечения. Эти услуги доступны по запросу и экономично доставляются на любое устройство в любой точке мира без ущерба для безопасности или функциональности.BYOD — это то, что конечные пользователи могут свободно использовать личные инструменты для доступа к информации и общения в корпоративной или университетской сети. Технологии умного дома интегрированы в бытовые устройства, позволяя им взаимодействовать с другими устройствами, делая их более «умными» или автоматизированными. Сеть Powerline — это тенденция для домашних сетей, в которой для подключения устройств к сети везде, где есть электрическая розетка, используется существующая электропроводка, что позволяет сэкономить на установке кабелей для передачи данных.

Какова функция оболочки в ОС?

- Взаимодействует с оборудованием устройства.

- Он взаимодействует между пользователями и ядром.

- Предоставляет специализированные услуги межсетевого экрана.

- Предоставляет услуги защиты устройства от вторжений.

Объяснение: Большинство операционных систем содержат оболочку и ядро. Ядро взаимодействует с оборудованием и интерфейсами оболочки между ядром и пользователями.

Какое соединение обеспечивает безопасный сеанс интерфейса командной строки с шифрованием для коммутатора Cisco?

- консольное соединение

- соединение AUX

- соединение Telnet

- соединение SSH

Объяснение: Сеанс интерфейса командной строки с использованием Secure Shell (SSH) обеспечивает повышенную безопасность, поскольку SSH поддерживает надежные пароли и шифрование во время транспортировки данных сеанса.Другие методы поддерживают аутентификацию, но не шифрование.

Сетевой специалист пытается настроить интерфейс, введя следующую команду: SanJose (config) # ip address 192.168.2.1 255.255.255.0. Команда отклонена устройством. Что является причиной этого?

- Команда вводится из неправильного режима работы.

- Неправильный синтаксис команды.

- Неверная информация о маске подсети.

- Интерфейс отключен и должен быть включен, прежде чем коммутатор примет IP-адрес.