Замена ПТС через Госуслуги: пошаговая инструкция

Замену ПТС через «Госуслуги» производят в нескольких случаях. Среди них основными являются:

- смена фамилии или имени владельца, в том числе при купле-продаже;

- смена адреса регистрации (прописки) владельца;

- внесение изменений в конструкцию автомобиля;

- истечение срока действия документа;

- отсутствие свободного места для записей, вносимых контролирующими органами;

- порча документа, при которой невозможно прочесть основную информацию.

Заявителю следует знать, что процедура замены паспорта транспортного средства облагается сбором. Сумма должна быть уплачена после подачи документов на проведения правовых действий, а квитанцию об уплате пошлины следует хранить минимум до момента получения нового гербового документа.

Консультация юриста бесплатно

Пошаговая инструкция замены ПТС через портал «Госуслуги»

Пошаговая инструкция замены ПТС через портал «Госуслуги» выглядит так:

- Войдите на сайт и осуществите вход в функционал портала, воспользовавшись личным кабинетом на сайте. После этого перейдите на вкладку, связанную с транспортом и вождением.

- После этого выберите строку, касающуюся регистрации автомобиля, и после того, как она подсветится темно-синим цветом, кликните на ней левой кнопкой мышки.

- В открывшейся вкладке выберите строку, обведенную на примере красным квадратом и выделенную стрелочкой.

- Вы попадете на новую страничку, интерфейс которой будет таким, как на прикрепленном к этому шагу фото. После этого выберите раздел, касающийся причины смены паспорта автомобиля, актуальный в настоящий момент.

- После перехода на выбранную страничку ознакомьтесь с информацией и инструкцией по заполнению окошек в этом разделе, после чего кликните кнопку синего цвета с надписью: «Получить услугу». Внесите данные, которые запросит система, проверьте их правильность и обязательно обратите внимание на пункты 6 и 7, в которых нужно выбрать одно из двух предложенных действий.

- После того как заявка будет сформирована, владельцу, пожелавшему заменить ПТС, будет предложено выбрать подразделение ГИБДД и удобное время явки за новым документом.

Важно учесть, что на обработку данных, отправленных с электронного сервиса, отводится десять рабочих дней. За это время нужно успеть уплатить госпошлину. Это можно сделать на портале «Госуслуги», причем заплатить на треть меньше, нежели в кассе Сбербанка.

При обращении за новым паспортом транспортного средства заявитель должен иметь при себе все те документы, данные из которых он вносил при подаче заявления, а также предъявить сотруднику, осуществляющему выдачу документов и регистрационных знаков (номеров), паспорт или иной документ, его заменяющий. СТС и водительское удостоверение также желательно иметь при себе.

В заключение статьи о замене паспорта транспортного средства через портал «Госуслуги» следует сказать о том, что данный способ намного упрощает процедуру, ведь заявитель избавлен от надобности записываться на прием, ношения вороха документов и утомительного ожидания в нескончаемых очередях. А еще, используя современные возможности дистанционного оформления документов, можно выбрать удобное время и совершить оплату, сэкономив деньги.

Остались вопросы, проконсультируйтесь у юриста

(бесплатно, круглосуточно, без выходных):Оценка статьи:

Загрузка…Поделиться с друзьями:

Государственные услуги

В целях предупреждения распространения коронавирусной инфекции COVID-19, а также обеспечения жизни и здоровья граждан, рекомендуем ограничить посещение мест личного приема граждан для получения государственных услуг.

Напоминаем, что наиболее удобный способ получения государственных услуг, использование единого портала госуслуг, а также возможность предварительной записи на прием.

Общая информация

ГУ МВД России по Самарской области напоминает гражданам и организациям о возможности получения государственных услуг по линиям информационного центра, государственной инспекции безопасности дорожного движения и добровольной дактилоскопической регистрации, в том числе и в электронном виде.

Для получения государственных услуг, оказываемых по направлениям деятельности органов внутренних дел, необходимо перейти на портал государственных услуг www.gosuslugi.ru или по ссылке Электронное МВД.

Также по ссылке «Электронное МВД» размещена опросная форма о качестве предоставления государственных услуг в электронном виде.

В сети многофункциональных центров предоставления государственных и муниципальных услуг можно получить следующие государственные услуги: «Предоставление сведений об административных нарушениях в области дорожного движения», а также «О наличии (отсутствии) судимости и (или) факта уголовного преследования, либо о прекращении уголовного преследования».

Электронный Интернет-сервис Минэкономразвития России «Ваш контроль» предоставляет гражданам и организациям возможность оставлять оценки, отзывы и мнения о качестве государственных услуг по результатам их представления соответствующими территориальными органами МВД России.

Также Вы можете обратиться с возникшими вопросами по телефону круглосуточной «горячей линии» Департамента информационных технологий, связи и защиты информации МВД России 8 (495) 667-07-33 или

8 (846) 278-12-15

Электронный Интернет-сервис Минэкономразвития России «Ваш контроль» предоставляет гражданам и организациям возможность оставлять оценки, отзывы и мнения о качестве государственных услуг по результатам их представления соответствующими территориальными органами МВД России.

Также Вы можете обратиться с возникшими вопросами по телефону круглосуточной «горячей линии» Департамента информационных технологий, связи и защиты информации МВД России 8 (495) 667-07-33 или на телефон автоинформатора 278-13-43.

ОСТАВИТЬ ОТЗЫВ

В ГИБДД упростили замену мотора и легализовали электронный ПТС

Приказ №399 заменит старые правила, утвержденные 10 лет назад. В новом документе, который вступит в силу 6 октября, есть много новшеств.

Переставлять мотор можно без документов

Теперь оформить замену двигателя можно без представления каких либо документов на него. В пункте 17 приказа №399 теперь четко прописано: в случае замены двигателя ТС на аналогичный по типу и модели, внесение изменений в ПТС и базы данных производится на основании результатов осмотра и без предоставления документов на право собственности. Раньше в ГИБДД нужно было предъявить договор купли-продажи. Теперь можно заменить мотор и никаких документов не показывать. Инспектор просто проверит номера и внесет изменения в ПТС. Конечно, все это при условии, что двигатель не числится в угоне, а его номера не перебиты. Установка более мощного мотора по-прежнему считается изменением в конструкции.

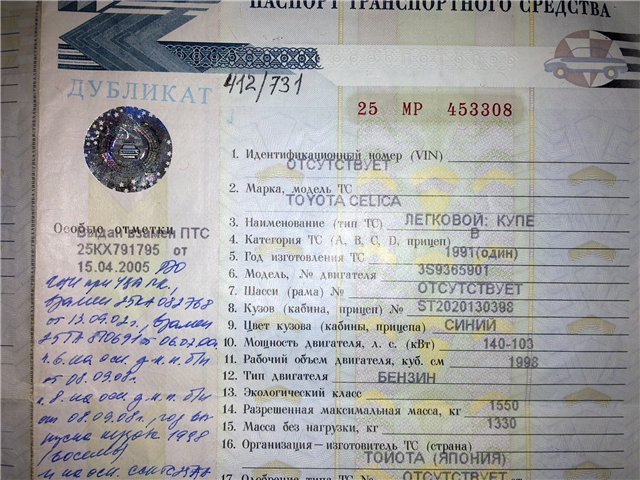

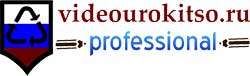

Старые ПТС менять не нужно

Напомним, что выдавать бумажные ПТС прекратят с 1 ноября 2019 года. Их заменят электронными. В приказе теперь прописан порядок оформления таких документов. Ранее выданные паспорта не имеют срока действия, менять их не заставят и даже, при необходимости, будут выдавать такие же бумажные дубликаты.

Если вы потеряли обычный паспорт гражданина РФ, не нужно ждать, пока выдадут новый. Машину можно будет зарегистрировать в ГИБДД по временному удостоверению личности.

Срок хранения номеров продлили

Сейчас госномер при продаже машины можно сохранить за собой. Знаки будут хранятся в ГИБДД сроком до 180 дней. С 6 октября это время увеличено вдвое до 360 дней. Причем срок хренения продлится автоматически на те номера, что уже хранятся в ГАИ.

Несколько экспертиз не потребуется

Теперь результаты экспертиз будут вноситься в базу ГИБДД. Если вас один раз отправили на проверку проржавевших или нечитаемых номеров и специалисты не выявили признаков криминала, то инспекторов заставят зафиксировать данные экспертизы в базе данных, чтобы избежать повторных проверок в будущем. Раньше автовладельцам приходилось хранить все документы самостоятельно, но и это иногда не спасало от повторных направлений к экспертам-криминалистам.

Если вас один раз отправили на проверку проржавевших или нечитаемых номеров и специалисты не выявили признаков криминала, то инспекторов заставят зафиксировать данные экспертизы в базе данных, чтобы избежать повторных проверок в будущем. Раньше автовладельцам приходилось хранить все документы самостоятельно, но и это иногда не спасало от повторных направлений к экспертам-криминалистам.

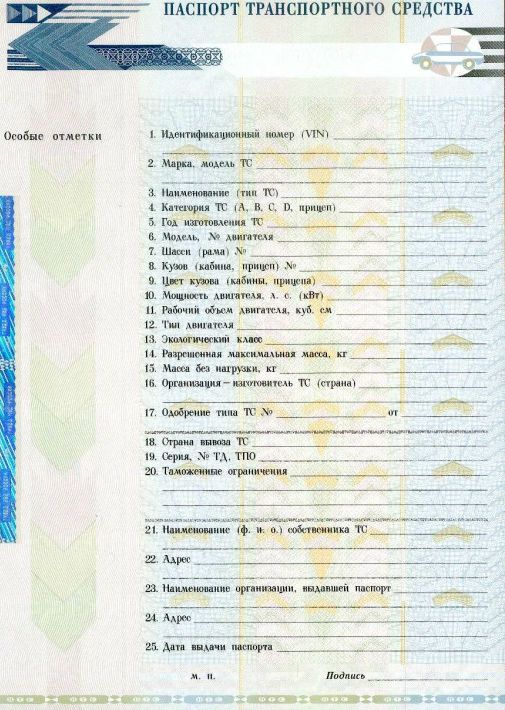

Правила для нескольких собственников

В приказе прописали правила регистрации автомобилей, у которых несколько собственников. Это обычно происходит при наследовании машины. В таких случаях один из родственников должен предъявить при регистрации нотариальное согласие на постановку на учет от остальных, либо все наследники могут приехать в ГИБДД и составить простое письменное заявление.

Полный текст приказа №399 можно прочитать здесь.

RFC 7805 — Перенос устаревших расширений TCP и связанных с TCP документов в исторический или информационный статус

[Документы] [txt | pdf] [draft-ietf-tcpm …] [Tracker] [Diff1] [Diff2]ИНФОРМАЦИОННЫЙ

Инженерная группа Интернета (IETF) А. Циммерманн

Запрос комментариев: 7805

Устаревшие: 675 721 761 813 816 879 896 Вт.Эдди

Системы 6013 MTI

Обновления: 7414 L. Eggert

Категория: Информационное NetApp

ISSN: 2070-1721 апреля 2016 г.

Перемещение устаревших расширений TCP и документов, связанных с TCP

к историческому или информационному статусу

Абстрактный

В этом документе реклассифицируется несколько расширений TCP и связанных с TCP

документы, которые были заменены, никогда не видели

широко используются или больше не рекомендуются для использования в "Исторических"

положение дел.Затронутые документы: RFC 675, 721, 761, 813, 816,

879, 896, 1078 и 6013. Кроме того, в этом документе реклассифицируется

RFC 700, 794, 814, 817, 872, 889, 964 и 1071 на «Информационные»

положение дел.

Статус этой памятки

Этот документ не является спецификацией Internet Standards Track; это

опубликовано в информационных целях.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Она имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG).Не все документы

одобрены IESG, являются кандидатом на любой уровень Интернета

Стандарт; см. раздел 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв о нем, можно узнать по адресу

http://www.rfc-editor.org/info/rfc7805.

Циммерманн и др. Информационная [Страница 1]

Кроме того, в этом документе реклассифицируется

RFC 700, 794, 814, 817, 872, 889, 964 и 1071 на «Информационные»

положение дел.

Статус этой памятки

Этот документ не является спецификацией Internet Standards Track; это

опубликовано в информационных целях.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Она имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG).Не все документы

одобрены IESG, являются кандидатом на любой уровень Интернета

Стандарт; см. раздел 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв о нем, можно узнать по адресу

http://www.rfc-editor.org/info/rfc7805.

Циммерманн и др. Информационная [Страница 1]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

Уведомление об авторских правах

Авторские права (c) 2016 IETF Trust и лица, указанные в качестве

авторы документа.Все права защищены.

Этот документ подпадает под действие BCP 78 и Правового регулирования IETF Trust.

Положения, касающиеся документов IETF

(http://trustee.ietf.org/license-info) действует на дату

публикация этого документа. Пожалуйста, просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в Разделе 4.e

Правовые положения Trust и предоставляются без гарантии, как

описано в упрощенной лицензии BSD.Оглавление

1. Введение . . . . . . . . . . . . . . . . . . . . . . . . 2

2. Изменения статуса. . . . . . . . . . . . . . . . . . . . . . . 3

2.1. Переход в статус «Исторический». . . . . . . . . . . . . . . 3

2.2. Переход в статус «Информационный». . . . . . . . . . . . 4

3. Соображения безопасности. . . . . . . . . . . . . . . . . . . 5

4. Ссылки. . . . . . . . . . . . . . . . . . . . . . . . . 5

4.1. Нормативные ссылки . . . . .. . . . . . . . . . . . . 5

4.2. Информативные ссылки. . . . . . . . . . . . . . . . . 7

Благодарности. . . . . . . . . . . . . . . . . . . . . . . . . 8

Адреса авторов. . . . . . . . . . . . . . . . . . . . . . . 8

1. Введение

ПТС имеет долгую историю. Со временем накопилось много RFC,

описать аспекты протокола TCP, реализацию и расширения.

Некоторые из них были заменены, больше не рекомендуются для

использовать, или просто никогда не видели широкого использования.Разделы 6 и 7.1 документа плана TCP [RFC7414] уже

реклассифицирует ряд расширений TCP как «Исторические» и описывает

причины для этого, но редактору RFC не предписывалось

изменить статус этих RFC в базе данных RFC. Цель

этот документ предназначен именно для этого.

Кроме того, этот документ реклассифицирует все другие упомянутые документы.

в дорожной карте TCP, которые в настоящее время имеют статус "Неизвестно", либо

«Исторический» или «Информационный».

Циммерманн и др.Информационная [Страница 2]

. . . . . . . . . . . . . . . . . . 5

4. Ссылки. . . . . . . . . . . . . . . . . . . . . . . . . 5

4.1. Нормативные ссылки . . . . .. . . . . . . . . . . . . 5

4.2. Информативные ссылки. . . . . . . . . . . . . . . . . 7

Благодарности. . . . . . . . . . . . . . . . . . . . . . . . . 8

Адреса авторов. . . . . . . . . . . . . . . . . . . . . . . 8

1. Введение

ПТС имеет долгую историю. Со временем накопилось много RFC,

описать аспекты протокола TCP, реализацию и расширения.

Некоторые из них были заменены, больше не рекомендуются для

использовать, или просто никогда не видели широкого использования.Разделы 6 и 7.1 документа плана TCP [RFC7414] уже

реклассифицирует ряд расширений TCP как «Исторические» и описывает

причины для этого, но редактору RFC не предписывалось

изменить статус этих RFC в базе данных RFC. Цель

этот документ предназначен именно для этого.

Кроме того, этот документ реклассифицирует все другие упомянутые документы.

в дорожной карте TCP, которые в настоящее время имеют статус "Неизвестно", либо

«Исторический» или «Информационный».

Циммерманн и др.Информационная [Страница 2]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

2. Изменения статуса

В следующих двух разделах дается краткое обоснование того, почему конкретный

Расширение TCP или документ, связанный с TCP, реклассифицируется как

«Исторический» или «Информационный». Кроме того, буквенный код после

Номер RFC указывает на исходный статус конкретного RFC.

изменен на "Исторический" или "Информационный" (см. BCP 9 [RFC2026] для

объяснение этих категорий):

S - Отслеживание стандартов (предлагаемый стандарт, проект стандарта или

Интернет Стандарт)

E - экспериментальный

I - информационный

H - Исторический

B - Лучшая текущая практика

U - Неизвестно (формально не определено)

Для ознакомления с содержанием самих документов читатель отсылается к

либо к соответствующему RFC, либо, для краткого описания, к

Документ дорожной карты TCP [RFC7414]. 2.1. Переход в статус «Исторический»

Этот документ изменяет статус следующих RFC на «Исторический».

[RFC2026]:

o [RFC675] U, "Спецификация управления передачей через Интернет

Программа "была заменена окончательной спецификацией TCP [RFC793]

o [RFC721] U, "Внеполосные управляющие сигналы между хостами"

Протокол "было предложением, которое не было включено в окончательный

Спецификация TCP [RFC793]

o [RFC761] U, «Стандартный протокол управления передачей Министерства обороны США» был

заменен окончательной спецификацией TCP [RFC793]

o [RFC813] U, "Стратегия окна и подтверждения в TCP" была

включен в [RFC1122]

o [RFC816] U, "Устранение неисправностей и восстановление" был включен в

[RFC1122] и [RFC5461]

Циммерманн и др.Информационная [Страница 3]

2.1. Переход в статус «Исторический»

Этот документ изменяет статус следующих RFC на «Исторический».

[RFC2026]:

o [RFC675] U, "Спецификация управления передачей через Интернет

Программа "была заменена окончательной спецификацией TCP [RFC793]

o [RFC721] U, "Внеполосные управляющие сигналы между хостами"

Протокол "было предложением, которое не было включено в окончательный

Спецификация TCP [RFC793]

o [RFC761] U, «Стандартный протокол управления передачей Министерства обороны США» был

заменен окончательной спецификацией TCP [RFC793]

o [RFC813] U, "Стратегия окна и подтверждения в TCP" была

включен в [RFC1122]

o [RFC816] U, "Устранение неисправностей и восстановление" был включен в

[RFC1122] и [RFC5461]

Циммерманн и др.Информационная [Страница 3]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

o [RFC879] U, «Максимальный размер сегмента TCP и связанные темы» был

включен в [RFC1122] и [RFC6691]

o [RFC896] U, "Контроль перегрузки в сетях IP / TCP" был

включен в [RFC1122] и [RFC6633]

o [RFC1078] U, "Мультиплексор службы порта TCP (TCPMUX)" должен быть

устарело, потому что:

* Он также изменяет семантику установления TCP-соединения.

завершение трехстороннего рукопожатия, когда услуга не

имеется в наличии.* Это требует, чтобы все новые соединения были получены на одном

порт, который ограничивает количество соединений между двумя

машины.

* Это усложняет реализацию и управление брандмауэром, поскольку

все службы используют один и тот же номер порта.

* Существует очень ограниченное количество развертываний, и они не используются в

Интернет-контекст. (Сообщается только об использовании данных SGI.

Миграционное средство в частных сетях.)

o [RFC6013] E, «Транзакции TCP Cookie (TCPCT)» должны быть

устарело (хотя опубликовано только в 2011 году), потому что:

* Он использует экспериментальные кодовые точки опций TCP, которые запрещают

крупномасштабное развертывание. * [RFC7413] и [TCP-EDO] - альтернативы, которые содержат более "грубый"

консенсус и работающий код "позади них.

* Нет известных широкомасштабных развертываний.

2.2. Переход в статус «Информационный»

Этот документ изменяет статус следующих RFC на

«Информационный» [RFC2026]:

o [RFC700] U, «Эксперимент с протоколом», в котором представлен полевой отчет.

о развертывании очень ранней версии TCP

o [RFC794] U, "Pre-emption", в котором рекомендуется

системам необходимо управлять своими ограниченными ресурсами, которые могут включать

Состояние TCP-соединения

o [RFC814] U, «Имя, адреса, порты и маршруты», который дает

руководство по разработке таблиц и алгоритмов для отслеживания

различные идентификаторы в реализации TCP / IP

o [RFC817] U, "Модульность и эффективность протокола"

Реализация ", который содержит общие предложения по реализации.

Циммерманн и др.Информационная [Страница 4]

* [RFC7413] и [TCP-EDO] - альтернативы, которые содержат более "грубый"

консенсус и работающий код "позади них.

* Нет известных широкомасштабных развертываний.

2.2. Переход в статус «Информационный»

Этот документ изменяет статус следующих RFC на

«Информационный» [RFC2026]:

o [RFC700] U, «Эксперимент с протоколом», в котором представлен полевой отчет.

о развертывании очень ранней версии TCP

o [RFC794] U, "Pre-emption", в котором рекомендуется

системам необходимо управлять своими ограниченными ресурсами, которые могут включать

Состояние TCP-соединения

o [RFC814] U, «Имя, адреса, порты и маршруты», который дает

руководство по разработке таблиц и алгоритмов для отслеживания

различные идентификаторы в реализации TCP / IP

o [RFC817] U, "Модульность и эффективность протокола"

Реализация ", который содержит общие предложения по реализации.

Циммерманн и др.Информационная [Страница 4]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

o [RFC872] U, "TCP-on-a-LAN", в котором делается вывод о том, что боязнь

использование TCP в локальной сети необоснованно

o [RFC889] U, «Эксперименты с задержкой в Интернете», в котором описывается

эксперименты с вычислением таймаута повторной передачи TCP

o [RFC964] U, "Некоторые проблемы со спецификацией военных

Стандартный протокол управления передачей », в котором указывается на несколько

ошибки спецификации в документе США MIL-STD-1778,

который был задуман как преемник [RFC793]

o [RFC1071] U, «Вычисление контрольной суммы Интернета», в котором перечислены

количество методов реализации для эффективного вычисления

Контрольная сумма интернета

3.Соображения безопасности

Этот документ не вводит никаких новых соображений безопасности. Каждый RFC

перечисленные в этом документе попытки решить проблему безопасности

соображения содержащейся в нем спецификации. 4. Ссылки

4.1. Нормативные ссылки

[RFC675] Серф В., Далал Ю. и К. Саншайн, "Спецификация

Программа управления передачей через Интернет », RFC 675,

DOI 10.17487 / RFC0675, декабрь 1974 г.,

4. Ссылки

4.1. Нормативные ссылки

[RFC675] Серф В., Далал Ю. и К. Саншайн, "Спецификация

Программа управления передачей через Интернет », RFC 675,

DOI 10.17487 / RFC0675, декабрь 1974 г.,

.

[RFC700] Мадер, Э., Пламмер, В. и Р. Томлинсон, "Протокол

эксперимент », RFC 700, DOI 10.17487 / RFC0700, август 1974 г.,

.

[RFC721] Гарлик, Л., «Внеполосные управляющие сигналы в межсетевом соединении.

Host Protocol », RFC 721, DOI 10.17487 / RFC0721, сентябрь

1976 г., .

[RFC761] Постел, Дж., «Стандартный протокол управления передачей Министерства обороны США»,

RFC 761, DOI 10.17487 / RFC0761, январь 1980 г.,

.

[RFC794] Cerf, V., "Pre-emption", RFC 794, DOI 10.17487 / RFC0794,

Сентябрь 1981 г., .

[RFC813] Кларк Д., "Окно и стратегия подтверждения в TCP",

RFC 813, DOI 10.17487 / RFC0813, июль 1982 г.,

.

Циммерманн и др. Информационная [Страница 5]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

[RFC814] Кларк Д., «Имя, адреса, порты и маршруты», RFC 814,

DOI 10.17487 / RFC0814, июль 1982 г.,

.

[RFC816] Кларк, Д., «Выделение и устранение неисправностей», RFC 816,

DOI 10.17487 / RFC0816, июль 1982 г.,

.

[RFC817] Кларк Д., «Модульность и эффективность протокола.

реализация », RFC 817, DOI 10.17487 / RFC0817, июль 1982 г.,

.

[RFC872] Падлипски М., «TCP-on-a-LAN», RFC 872,

DOI 10. 17487 / RFC0872, сентябрь 1982 г.,

17487 / RFC0872, сентябрь 1982 г.,

.

[RFC879] Постел, Дж., "Максимальный размер сегмента TCP и связанные с ним

Темы », RFC 879, DOI 10.17487 / RFC0879, ноябрь 1983 г.,

.

[RFC889] Миллс Д., «Эксперименты с задержкой в Интернете», RFC 889,

DOI 10.17487 / RFC0889, декабрь 1983 г.,

.

[RFC896] Нэгл, Дж., "Контроль перегрузки в сетях IP / TCP",

RFC 896, DOI 10.17487 / RFC0896, январь 1984 г.,

.

[RFC964] Сидху, Д. и Т. Блумер, "Некоторые проблемы с

Спецификация трансмиссии Military Standard

Протокол управления », RFC 964, DOI 10.17487 / RFC0964, ноябрь

1985 г., .

[RFC1071] Брейден Р., Борман, Д. и К. Партридж, "Вычисление

Контрольная сумма Интернета », RFC 1071, DOI 10.17487 / RFC1071,

Сентябрь 1988 г., .

[RFC1078] Лоттор М., "Мультиплексор службы порта TCP (TCPMUX)",

RFC 1078, DOI 10.17487 / RFC1078, ноябрь 1988 г.,

.

[RFC6013] Симпсон, В., «Транзакции TCP Cookie (TCPCT)», RFC 6013,

DOI 10.17487 / RFC6013, январь 2011 г.,

.

Циммерманн и др. Информационная [Страница 6]

RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г.

4.2. Информативные ссылки

[RFC793] Постел, Дж., «Протокол управления передачей», STD 7,

RFC 793, DOI 10.17487 / RFC0793, сентябрь 1981 г.,

.

[RFC1122] Braden, R., Ed., «Требования к Интернет-хостам -

Уровни связи », STD 3, RFC 1122,

DOI 10.17487 / RFC1122, октябрь 1989 г. ,

,

.

[RFC2026] Брэднер, С., "Процесс разработки стандартов Интернета - пересмотр

3 ", BCP 9, RFC 2026, DOI 10.17487 / RFC2026, октябрь 1996 г.,

.

[RFC5461] Гонт, Ф., «Реакция TCP на программные ошибки», RFC 5461,

DOI 10.17487 / RFC5461, февраль 2009 г.,

.

[RFC6633] Гонт, Ф., «Прекращение поддержки сообщений ICMP Source Quench»,

RFC 6633, DOI 10.17487 / RFC6633, май 2012 г.,

.

[RFC6691] Борман Д., «Параметры TCP и максимальный размер сегмента (MSS)»,

RFC 6691, DOI 10.17487 / RFC6691, июль 2012 г.,

.

[RFC7413] Cheng, Y., Chu, J., Radhakrishnan, S., and A. Jain, "TCP

Fast Open », RFC 7413, DOI 10.17487 / RFC7413, декабрь 2014 г.,

.

[RFC7414] Герцог М., Брейден, Р., Эдди, У., Блэнтон, Э. и А.

Циммерманн, "Дорожная карта протокола управления передачей"

(TCP) Specification Documents », RFC 7414,

DOI 10.17487 / RFC7414, февраль 2015 г.,

.

[TCP-EDO] Touch, J. и W. Eddy, "Параметр смещения расширенных данных TCP",

Работа в процессе, draft-ietf-tcpm-tcp-edo-04, ноябрь

2015 г.

Циммерманн и др. Информационная [Страница 7] RFC 7805 Устаревшие расширения и документы TCP, апрель 2016 г. Благодарности Авторы благодарят Джона Лесли, Паси Саролахти, Ричарда Шеффенеггера, Мартин Штимерлинг, Джо Тач, Валдис Клетниекс и Грег Скиннер для их вклады.Ларс Эггерт получил финансирование от Horizon Европейского Союза Программа исследований и инноваций на 2020 год на 2014-2018 годы по грантовому соглашению № 644866 (SSICLOPS).В этом документе отражены только авторские просмотров, и Европейская комиссия не несет ответственности за любое использование это может быть сделано из содержащейся в нем информации. Адреса авторов Александр Циммерманн Почта: [email protected] Уэсли М. Эдди MTI Systems Suite 170, 18013 Cleveland Parkway Кливленд, Огайо 44135 Соединенные Штаты Телефон: + 1-216-433-6682 Электронная почта: wes @ mti-systems.ком Ларс Эггерт NetApp Sonnenallee 1 Кирхгайм 85551 Германия Телефон: +49 151 12055791 Электронная почта: [email protected] Циммерманн и др. Информационная [Страница 8]

Разметка HTML, созданная rfcmarkup 1.129d, доступная по адресу https://tools.ietf.org/tools/rfcmarkup/ Методы

для изменения TCP-серверов с автозапуска

Проблема

В этом документе содержится информация об изменении сервера IBM HELP без PDM.

Решение проблемы

Если у клиента нет PDM и ему необходимо изменить какой-либо из серверов, перечисленных в QUSRSYS / QATOCSTART, есть два способа сделать это. Методы изменения серверов, перечисленных в QUSRSYS / QATOCSTART, — это SQL и UPDDTA (файл данных обновления). Следуйте инструкциям для каждого метода.

Метод SQL

| 1 | Выполните команду STRSQL . |

| 2 | Выберите * из qusrsys / QATOCSTART (показывает, какой сейчас сервер). |

| 3 | Обновление qusrsys / qatocstart set AUTOSTART = ‘* NO’, где server = ‘* IBMHELP’ |

UPDDTA Method

| 1 | Выполните ФАЙЛ UPDDTA (QUSRSYS / QATOCSTART) . |

| 2 | Перейдите на страницу вниз, чтобы найти сервер; внести необходимые изменения. |

[{«Продукт»: {«код»: «SWG60», «ярлык»: «IBM i»}, «Бизнес-подразделение»: {«код»: «BU054», «ярлык»: «Системы с \ / TPS» }, «Компонент»: «Связь-TCP», «Платформа»: [{«код»: «PF012», «метка»: «IBM i»}], «Версия»: «Независимая от версии», «Редакция»: «», «Направление деятельности»: {«code»: «LOB08», «label»: «Когнитивные системы»}}]

Исторический номер

4

204

Изменение TCP-порта сервера DCV NICE

По умолчанию сервер NICE DCV настроен для связи через порт 8443 .Вы можете

укажите настраиваемый порт TCP после установки сервера NICE DCV. Порт

должно быть выше

чем 1024.

Чтобы разрешить клиентам NICE DCV доступ к вашему серверу NICE DCV через стандартный порт HTTPS.

(443), мы

рекомендуется использовать веб-прокси или балансировщик нагрузки в качестве внешнего шлюза для перенаправления

клиентские подключения к серверу.

Убедитесь, что вы сообщаете своим клиентам обо всех изменениях порта. Им нужен номер порта к подключиться к сеансам.

Изменение TCP-порта сервера NICE DCV в Windows

Чтобы изменить порт, используемый сервером NICE DCV, необходимо настроить параметр веб-порта с помощью редактора реестра Windows.

Для изменения TCP-порта сервера в Windows

Откройте редактор реестра Windows.

Перейдите к клавише HKEY_USERS / S-1-5-18 / Software / GSettings / com / nicesoftware / dcv / connectivity / . и выберите параметр веб-порт .

Если в ключе реестра нет параметра

web-port, создайте его:На левой панели откройте контекстное меню (щелчок правой кнопкой мыши) для подключение ключ и выберите Новый , DWORD (32-бит) значение .

Для Имя введите

веб-порти нажмите Введите .

Откройте параметр веб-порта .Для Значение данных , введите новый номер порта TCP.

Номер порта TCP должен быть больше 1024.

Выберите ОК и закройте редактор реестра Windows.

Остановите и перезапустите сервер NICE DCV.

Изменение TCP-порта сервера NICE DCV в Linux

Чтобы изменить порт, используемый сервером NICE DCV, необходимо настроить веб-порт параметр в dcv. файл. conf

conf

Для изменения TCP-порта сервера в Linux

Перейдите к

/ etc / dcv /и откройтеdcv.confс помощью предпочитаемого текстового редактора.Найдите параметр

веб-портав разделе[подключение]и замените существующий номер порта TCP новым номером порта TCP.Если нет параметра

веб-портв[подключение]раздел, добавьте его вручную, используя следующий формат:[подключение] веб-порт =номер_портаНомер порта TCP должен быть больше 1024.

Сохраните и закройте файл.

Остановите и перезапустите сервер NICE DCV.

Настройка сервера для прослушивания определенного порта TCP - SQL Server

- 3 минуты на чтение

В этой статье

Применимо к: SQL Server (все поддерживаемые версии)

В этом разделе описывается, как настроить экземпляр ядра СУБД SQL Server для прослушивания определенного фиксированного порта с помощью диспетчера конфигурации SQL Server.Если этот параметр включен, экземпляр ядра СУБД SQL Server по умолчанию прослушивает TCP-порт 1433. Именованные экземпляры ядра СУБД и SQL Server Compact настроены для динамических портов. Это означает, что они выбирают доступный порт при запуске службы SQL Server. Когда вы подключаетесь к именованному экземпляру через брандмауэр, настройте компонент Database Engine на прослушивание определенного порта, чтобы соответствующий порт можно было открыть в брандмауэре.

Поскольку порт 1433 является известным стандартом для SQL Server, некоторые организации указывают, что номер порта SQL Server следует изменить для повышения безопасности.Это может быть полезно в некоторых средах. Однако архитектура TCP / IP позволяет сканеру портов запрашивать открытые порты, поэтому изменение номера порта не считается надежной мерой безопасности.

Дополнительные сведения о параметрах брандмауэра Windows по умолчанию и описание портов TCP, которые влияют на компонент Database Engine, службы Analysis Services, службы Reporting Services и службы интеграции, см. В разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Предупреждение

Компонент Database Engine при перезапуске начинает прослушивать новый порт. Однако служба обозревателя SQL Server отслеживает реестр и сообщает новый номер порта, как только конфигурация изменяется, даже если компонент Database Engine может его не использовать. Перезапустите компонент Database Engine, чтобы обеспечить согласованность и избежать сбоев подключения.

Однако служба обозревателя SQL Server отслеживает реестр и сообщает новый номер порта, как только конфигурация изменяется, даже если компонент Database Engine может его не использовать. Перезапустите компонент Database Engine, чтобы обеспечить согласованность и избежать сбоев подключения.

Использование диспетчера конфигурации SQL Server

Чтобы назначить номер порта TCP / IP ядру СУБД SQL Server

В диспетчере конфигурации SQL Server на панели консоли разверните Сетевая конфигурация SQL Server , разверните протоколы для <имя экземпляра> , а затем дважды щелкните TCP / IP .

В диалоговом окне TCP / IP Properties на вкладке IP-адреса несколько IP-адресов отображаются в формате IP1 , IP2 , до IPAll . Один из них предназначен для IP-адреса адаптера обратной связи, 127.0.0.1. Дополнительные IP-адреса отображаются для каждого IP-адреса на компьютере. (Вероятно, вы увидите адреса IP версии 4 и IP версии 6.) Щелкните каждый адрес правой кнопкой мыши, а затем выберите Свойства , чтобы определить IP-адрес, который вы хотите настроить.

Если диалоговое окно TCP Dynamic Ports содержит 0 , указывающее, что компонент Database Engine прослушивает динамические порты, удалите 0.

В поле IP n Properties в поле TCP Port введите номер порта, который должен прослушивать этот IP-адрес, а затем нажмите OK . Несколько портов можно указать, разделив их запятой.

Примечание

Если для параметра Listen All на вкладке Protocol установлено значение «Да», то будут использоваться только значения TCP Port и TCP Dynamic Port в разделе IPAll и индивидуальный IP n раздела будут полностью проигнорированы.

Если для параметра Listen All установлено значение «Нет», то параметры TCP-порта и TCP Dynamic Port в разделе IPAll будут проигнорированы, а TCP-порт , динамический TCP-порт и Включено настройки для отдельных разделов IP n будут использоваться вместо них.

Каждый раздел IP n имеет параметр Enabled со значением по умолчанию «Нет», что заставляет SQL Server игнорировать этот IP-адрес, даже если для него определен порт.

Если для параметра Listen All установлено значение «Нет», то параметры TCP-порта и TCP Dynamic Port в разделе IPAll будут проигнорированы, а TCP-порт , динамический TCP-порт и Включено настройки для отдельных разделов IP n будут использоваться вместо них.

Каждый раздел IP n имеет параметр Enabled со значением по умолчанию «Нет», что заставляет SQL Server игнорировать этот IP-адрес, даже если для него определен порт.На панели консоли щелкните Службы SQL Server .

В области сведений щелкните правой кнопкой мыши SQL Server ( <имя экземпляра> ) , а затем щелкните Restart , чтобы остановить и перезапустить SQL Server.

Подключение

После того, как вы настроили SQL Server для прослушивания определенного порта, есть три способа подключиться к определенному порту с помощью клиентского приложения:

- Запустите службу обозревателя SQL Server на сервере, чтобы подключиться к экземпляру компонента Database Engine по имени.

- Создайте псевдоним на клиенте, указав номер порта.

- Запрограммируйте клиента для подключения с помощью настраиваемой строки подключения.

См. Также

Создание или удаление псевдонима сервера для использования клиентом (диспетчер конфигурации SQL Server)

Служба обозревателя SQL Server

Безопасные соединения TCP / IP с SSL

PostgreSQL имеет встроенную поддержку использования SSL-соединений для шифрования связи клиент / сервер для повышения безопасности.Для этого требуется, чтобы OpenSSL был установлен как на клиентской, так и на серверной системе и чтобы поддержка PostgreSQL была включена во время сборки (см. Главу 15).

При вкомпилированной поддержке SSL сервер PostgreSQL можно запустить с включенным SSL, установив для параметра ssl значение on в postgresql.conf. Сервер будет прослушивать как обычные, так и SSL-соединения на одном и том же TCP-порту, и будет согласовывать с любым подключающимся клиентом, использовать ли SSL. По умолчанию это остается на усмотрение клиента; см. раздел 19.1 о том, как настроить сервер так, чтобы он требовал использования SSL для некоторых или всех подключений.

PostgreSQL читает общесистемный файл конфигурации OpenSSL. По умолчанию этот файл называется openssl.cnf и находится в каталоге, о котором сообщает openssl version -d. Это значение по умолчанию можно изменить, установив в переменной среды OPENSSL_CONF имя желаемого файла конфигурации.

OpenSSL поддерживает широкий спектр шифров и алгоритмов аутентификации различной степени сложности. Хотя список шифров можно указать в файле конфигурации OpenSSL, вы можете указать шифры специально для использования сервером базы данных, изменив ssl_ciphers в postgresql.конф.

Примечание: Можно выполнить аутентификацию без накладных расходов на шифрование с использованием шифров NULL-SHA или NULL-MD5. Однако посредник может читать и передавать сообщения между клиентом и сервером. Кроме того, накладные расходы на шифрование минимальны по сравнению с накладными расходами на аутентификацию. По этим причинам использовать NULL-шифры не рекомендуется.

Для запуска в режиме SSL должны существовать файлы, содержащие сертификат сервера и закрытый ключ. По умолчанию предполагается, что эти файлы будут называться server.crt и server.key, соответственно, в каталоге данных сервера, но другие имена и местоположения можно указать с помощью параметров конфигурации ssl_cert_file и ssl_key_file. В системах Unix разрешения на server.key должны запрещать любой доступ к миру или группе; добиться этого с помощью команды chmod 0600 server.key. Если закрытый ключ защищен парольной фразой, сервер запросит парольную фразу и не запустится, пока она не будет введена.

Первый сертификат на сервере.crt должен быть сертификатом сервера, потому что он должен соответствовать закрытому ключу сервера. К файлу также могут быть добавлены сертификаты «промежуточных» центров сертификации. Это позволяет избежать необходимости хранить промежуточные сертификаты на клиентах, предполагая, что корневой и промежуточный сертификаты были созданы с расширениями v3_ca. (Это устанавливает для основного ограничения сертификата CA значение true.) Это упрощает истечение срока действия промежуточных сертификатов.

Нет необходимости добавлять корневой сертификат на сервер.crt. Вместо этого у клиентов должен быть корневой сертификат цепочки сертификатов сервера.

Чтобы потребовать от клиента предоставить доверенный сертификат, поместите сертификаты корневых центров сертификации (ЦС), которым вы доверяете, в файл в каталоге данных, установите для параметра ssl_ca_file в postgresql.conf новое имя файла и добавьте параметр аутентификации. clientcert = 1 в соответствующую строку (строки) hostssl в pg_hba.conf. Сертификат будет запрошен у клиента во время запуска SSL-соединения.(См. Раздел 31.18 для описания того, как установить сертификаты на клиенте.) Сервер проверит, что сертификат клиента подписан одним из доверенных центров сертификации.

Промежуточные сертификаты, которые связаны с существующими корневыми сертификатами, также могут появиться в файле root.crt, если вы не хотите хранить их на клиентах (при условии, что корневой и промежуточный сертификаты были созданы с расширениями v3_ca). Записи списка отзыва сертификатов (CRL) также проверяются, если установлен параметр ssl_crl_file.

Параметр clientcert в pg_hba.conf доступен для всех методов аутентификации, но только для строк, указанных как hostssl. Если clientcert не указан или установлен на 0, сервер все равно будет проверять представленные клиентские сертификаты по своему списку CA, если он настроен, но он не будет настаивать на представлении сертификата клиента.

Если вы настраиваете клиентские сертификаты, вы можете использовать метод проверки подлинности сертификата, чтобы сертификаты управляли проверкой подлинности пользователя, а также обеспечивали безопасность соединения.За подробностями обратитесь к Подразделу 19.3.9.

В Таблице 17-2 перечислены файлы, относящиеся к настройке SSL на сервере. (Показанные имена файлов являются стандартными или стандартными. Локально настроенные имена могут быть другими.)

Таблица 17-2. Использование файлов сервера SSL

| Файл | Содержание | Эффект |

|---|---|---|

| ssl_cert_file ($ PGDATA / server.crt) | сертификат сервера | отправлено клиенту для указания идентичности сервера |

| ssl_key_file ($ PGDATA / server.ключ) | закрытый ключ сервера | доказывает, что сертификат сервера был отправлен владельцем; не указывает, что владелец сертификата заслуживает доверия |

| ssl_ca_file ($ PGDATA / root.crt) | доверенные центры сертификации | проверяет, что сертификат клиента подписан доверенным центром сертификации. |

| ssl_crl_file ($ PGDATA / root.crl) | сертификатов отозваны центрами сертификации | Сертификат клиентане должен быть в этом списке |

Файловый сервер.key, server.crt, root.crt и root.crl (или их настроенные альтернативные имена) проверяются только во время запуска сервера; поэтому вы должны перезапустить сервер, чтобы изменения вступили в силу.

Чтобы создать простой самозаверяющий сертификат для сервера, действительный в течение 365 дней, используйте следующую команду OpenSSL, заменив dbhost.yourdomain.com на имя хоста сервера:

openssl req -new -x509 -days 365 -nodes -text -out server.crt \ -keyout server.key -subj "/CN=dbhost.yourdomain.com "

Тогда сделайте:

chmod og-rwx server.key

, потому что сервер отклонит файл, если его разрешения более либеральны, чем это. Дополнительные сведения о том, как создать закрытый ключ и сертификат сервера, см. В документации OpenSSL.

Хотя самозаверяющий сертификат можно использовать для тестирования, в производственной среде следует использовать сертификат, подписанный центром сертификации (ЦС) (обычно корневым ЦС всего предприятия).

Чтобы создать сертификат сервера, личность которого может быть подтверждена клиентами, сначала создайте запрос на подпись сертификата (CSR) и файл открытого / закрытого ключа:

openssl req -new -nodes -text -out root.csr \ -keyout root.key -subj "/CN=root.yourdomain.com" chmod og-rwx root.key

Затем подпишите запрос ключом для создания корневого центра сертификации (используя расположение файла конфигурации OpenSSL по умолчанию в Linux):

openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt

Наконец, создайте сертификат сервера, подписанный новым корневым центром сертификации:

openssl req -new -nodes -text -out server.csr \ -keyout server.key -subj "/CN=dbhost.yourdomain.com" chmod og-rwx server.key openssl x509 -req -in server.csr -text -days 365 \ -CA root.crt -CAkey root.key -CAcreateserial \ -out server.crt

server.crt и server.key должны храниться на сервере, а root.crt должен храниться на клиенте, чтобы клиент мог проверить, что конечный сертификат сервера был подписан его доверенным корневым сертификатом. root.key следует хранить в автономном режиме для использования при создании будущих сертификатов.

Также возможно создать цепочку доверия, которая включает промежуточные сертификаты:

# корень openssl req -new -nodes -text -out root.csr \ -keyout root.key -subj "/CN=root.yourdomain.com" chmod og-rwx root.key openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt # средний openssl req -new -nodes -text -out Intermediate.csr \ -keyout intermediate.key -subj "/CN=intermediate.yourdomain.com" chmod og-rwx intermediate.key openssl x509 -req -in intermediate.csr -text -days 1825 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -CA корень.crt -CAkey root.key -CAcreateserial \ -out Intermediate.crt # лист openssl req -new -nodes -text -out server.csr \ -keyout server.key -subj "/CN=dbhost.yourdomain.com" chmod og-rwx server.key openssl x509 -req -in server.csr -text -days 365 \ -CA intermediate.crt -CAkey intermediate.key -CAcreateserial \ -out server.crt

server.crt и intermediate.crt должны быть объединены в пакет файла сертификата и сохранены на сервере. server.key также должен храниться на сервере.root.crt должен храниться на клиенте, чтобы клиент мог проверить, что конечный сертификат сервера был подписан цепочкой сертификатов, связанных с его доверенным корневым сертификатом. root.key и intermediate.key следует хранить в автономном режиме для использования при создании будущих сертификатов.

Настройка балансировки нагрузки TCP-прокси | Google Cloud

Google Cloud TCP Proxy Load Balancing позволяет использовать единый IP-адрес для всех пользователей по всему миру. Балансировка нагрузки прокси TCP автоматически направляет трафик к экземплярам, ближайшим к пользователю.

В этом руководстве содержатся инструкции по настройке балансировки нагрузки TCP-прокси. Перед тем как начать, прочтите обзор балансировки нагрузки TCP Proxy для информация о том, как работает балансировка нагрузки TCP Proxy.

Обзор

В этом примере демонстрируется настройка глобальной балансировки нагрузки TCP-прокси для

простая служба, которая существует в двух регионах: us-central1 и us-east1 .

В данном примере сервис представляет собой набор Apache

серверы настроены для ответа на порт 110 .Многие браузеры не

разрешить порт 110 , поэтому в разделе тестирования используется curl .

В этом примере вы настраиваете следующее:

- Четыре экземпляра распределены между двумя регионами

- Группы экземпляров, содержащие экземпляры

- Проверка работоспособности для проверки работоспособности экземпляра

- Внутренняя служба, которая отслеживает экземпляры и предотвращает их. от превышения настроенного использования

- Целевой TCP-прокси

- Внешний статический IPv4-адрес и правило переадресации, отправляющее пользовательский трафик. к прокси

- Внешний статический IPv6-адрес и правило пересылки, которое отправляет пользовательский трафик. к прокси

- Правило брандмауэра, которое разрешает трафик от балансировщика нагрузки и средство проверки работоспособности для доступа к экземплярам

После настройки балансировщика нагрузки вы проверяете конфигурацию.

Разрешения

Чтобы следовать этому руководству, вы должны уметь создавать экземпляры и изменять сеть в проекте. Вы должны быть либо проектом владелец или редактор, или вы должны иметь все следующее Роли IAM в Compute Engine:

Для получения дополнительной информации см. Следующие руководства:

Настройка экземпляров и групп экземпляров

В этом разделе показано, как создавать простые группы экземпляров, добавлять экземпляры к ним, а затем добавьте эти экземпляры в серверную службу с проверкой работоспособности.Производственная система обычно использует группы управляемых экземпляров на основе в шаблонах экземпляров, но это настройка выполняется быстрее для первоначального тестирования.

Настройка экземпляров

Для тестирования установите Apache на четырех экземплярах, по два в каждом. из двух групп экземпляров. Обычно балансировка нагрузки прокси-сервера TCP не используется. для HTTP-трафика, но Apache - это широко используемое программное обеспечение, и его легко настроить для тестирования.

В этом примере экземпляры создаются с тегом tcp-lb .Этот тег

используется позже правилом брандмауэра.

Консоль

Создать экземпляры

- Перейдите на страницу экземпляров ВМ в Google Cloud Console.

Перейти на страницу экземпляров ВМ - Нажмите Создать экземпляр .

- Установить Имя на

ig-us-central1-1. - Установите для региона значение

us-central1. - Установите Zone на

us-central1-b. - Нажмите Управление, безопасность, диски, сеть, единоличное владение на открыть расширенные настройки.

- В разделе Management щелкните Networking и заполните поле Tags значением

tcp-lb. - Щелкните Management и введите следующий сценарий в поле Startup script :

sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo '

ig-us-central1-1

' | sudo tee / var / www / html / index.html - Оставьте значения по умолчанию для остальных полей.

- Нажмите Создать .

- Создайте

ig-us-central1-2с теми же настройками, кроме следующий скрипт в поле Startup script :sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo '

ig-us-central1-2

' | sudo tee / var / www / html / index.html - Создайте

ig-us-east1-1с теми же настройками, кроме Регион установлен наus-east1и Зона установлена наus-east1-b. Введите следующий сценарий в поле Сценарий запуска :sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo '

ig-us-east1-1

' | sudo tee / var / www / html / index.html - Создайте

ig-us-east1-2с теми же настройками, кроме Регион установлен наus-east1и Зона установлена наus-east1-b. Введите следующий сценарий в поле Сценарий запуска :sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo '

ig-us-east1-2

' | sudo tee / var / www / html / index.html

gcloud

Создать

ig-us-central1-1в зонеus-central1-bВычислительные экземпляры gcloud создают ig-us-central1-1 \ --image-family debian-9 \ --image-project debian-cloud \ --tags tcp-lb \ - зона us-central1-b \ --metadata startup-script = "#! / bin / bash sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo 'ig-us-central1-1

' | тройник / var / www / html / index.html EOF "Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-central1-b/instances/ig-us-central1-1]. НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS ig-us-central1-1 us-central1-b n1-standard-1 10.240.0.8 23.251.150.133 РАБОТАЕТ

Создать

ig-us-central1-2в зонеus-central1-bВычислительные экземпляры gcloud создают ig-us-central1-2 \ --image-family debian-9 \ --image-project debian-cloud \ --tags tcp-lb \ - зона us-central1-b \ --metadata startup-script = "#! / bin / bash sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Listen 80 / c \ Listen 110' / etc / apache2 / ports.конф sudo service apache2 перезапуск echo 'ig-us-central1-2

' | тройник /var/www/html/index.html EOF "Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-central1-b/instances/ig-us-central1-2]. НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS ig-us-central1-2 us-central1-b n1-standard-1 10.240.0.11 23.251.148.160 РАБОТАЕТ

Создать

ig-us-east1-1в зонеus-east1-bВычислительные экземпляры gcloud создают ig-us-east1-1 \ --image-family debian-9 \ --image-project debian-cloud \ --tags tcp-lb \ --zone us-east1-b \ --metadata startup-script = "#! / bin / bash sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Слушайте 80 / c \ Слушайте 110' /etc/apache2/ports.conf sudo service apache2 перезапуск echo 'ig-us-east1-1

' | тройник / var / www / html / index.html EOF "Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instances/ig-us-east1-1]. НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS ig-us-east1-1 us-east1-b n1-standard-1 10.240.0.12 104.196.31.214 РАБОТАЕТ

Создать

ig-us-east1-2в зонеus-east1-bВычислительные экземпляры gcloud создают ig-us-east1-2 \ --image-family debian-9 \ --image-project debian-cloud \ --tags tcp-lb \ --zone us-east1-b \ --metadata startup-script = "#! / bin / bash sudo apt-get update sudo apt-get install apache2 -y sudo sed -i '/ Listen 80 / c \ Listen 110' / etc / apache2 / ports.конф sudo service apache2 перезапуск echo 'ig-us-east1-2

' | тройник /var/www/html/index.html EOF "Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instances/ig-us-east1-2]. НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS ig-us-east1-2 us-east1-b n1-standard-1 10.240.0.13 104.196.25.101 РАБОТАЕТ

Создание группы экземпляров для каждой зоны и добавление экземпляров

Консоль

- Перейдите на страницу Группы экземпляров в Cloud Console.

Перейти на страницу групп экземпляров - Нажмите Создать группу экземпляров .

- Щелкните Новая группа неуправляемых экземпляров .

- Установите имя на

us-ig1. - Установите Zone на

us-central1-b. - Щелкните Укажите сопоставление имени порта .

Балансировщик нагрузки отправляет трафик в группу экземпляров через именованный

порт.

Создайте именованный порт для сопоставления входящего трафика с конкретным портом.

номер.

- Установить Имя порта от до

tcp110. - Установите Номера портов от до

110.

- Установить Имя порта от до

- В экземплярах ВМ выберите

ig-us-central1-1иig-us-central1-2. - Оставьте остальные настройки без изменений.

- Нажмите Создать .

- Повторите шаги, но установите следующие значения:

- Имя :

us-ig2 - Регион :

Восток США1 - Зона :

us-east1-b - Имя порта :

tcp110 - Номера портов :

110 - Экземпляры : ig-us-east1-1 и ig-us-east1-2 .

- Имя :

gcloud

Создайте группу экземпляров

us-ig1.gcloud compute instance-groups unmanaged create us-ig1 \ --зона us-central1-bСоздано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-central1-b/instanceGroups/us-ig1]. НАЗВАНИЕ МЕСТОПОЛОЖЕНИЕ СЕТЬ УПРАВЛЯЕМЫЕ ЭКЗЕМПЛЯРЫ us-ig1 us-central1-b зона 0

Создайте именованный порт для группы экземпляров.

gcloud compute instance-groups set-named-ports us-ig1 \ - named-ports tcp110: 110 \ --зона us-central1-bОбновлено [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instanceGroups/us-ig2].

Добавьте

ig-us-central1-1иig-us-central1-2 отдоus-ig1gcloud compute instance-groups неуправляемые экземпляры add-instance us-ig1 \ --instances ig-us-central1-1, ig-us-central1-2 \ --зона us-central1-bОбновлено [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-central1-b/instanceGroups/us-ig1].

Создайте группу экземпляров

us-ig2.gcloud compute instance-groups unmanaged create us-ig2 \ --зона us-east1-bСоздано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instanceGroups/us-ig2]. НАЗВАНИЕ МЕСТОПОЛОЖЕНИЕ СЕТЬ УПРАВЛЯЕМЫЕ ЭКЗЕМПЛЯРЫ us-ig2 us-east1-b зона 0

Создайте именованный порт для группы экземпляров.

gcloud compute instance-groups set-named-ports us-ig2 \ - named-ports tcp110: 110 \ --зона us-east1-bОбновлено [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instanceGroups/us-ig2].

Добавьте

ig-us-east1-1иig-us-east1-2 отдоus-ig2gcloud compute instance-groups неуправляемые экземпляры add-instance us-ig2 \ --instances ig-us-east1-1, ig-us-east1-2 \ --зона us-east1-bОбновлено [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/zones/us-east1-b/instanceGroups/us-ig2].

Теперь у вас есть одна группа экземпляров на регион. В каждой группе экземпляров есть два экземпляра виртуальных машин.

Настройка балансировщика нагрузки

Консоль

Создайте балансировщик нагрузки и настройте серверную службу

- Перейдите на страницу балансировки нагрузки в Google Cloud Console.

Перейти на страницу балансировки нагрузки - Нажмите Создать балансировщик нагрузки .

- Запустите конфигурацию балансировщика нагрузки:

- В разделе Балансировка нагрузки TCP щелкните Начать настройку .

- Установить для выхода в Интернет или только для внутреннего использования от до Из Интернета на мои виртуальные машины .

- Установить Несколько регионов или один регион от до Несколько регионов .

- Щелкните Продолжить .

- Установите имя на

my-tcp-lb. - Щелкните Конфигурация серверной части .

- В разделе Тип бэкэнда выберите Группы экземпляров .

- В разделе Протокол выберите TCP .

- Настройте первый бэкэнд:

- В рамках Новый бэкэнд , выберите группу экземпляров

us-ig1. - Сохраните остальные значения по умолчанию.

- В рамках Новый бэкэнд , выберите группу экземпляров

- Настройте второй бэкэнд:

- Щелкните Добавить серверную часть .

- Выберите группу экземпляров

us-ig2. - В разделе Номера портов удалите

80и добавьте110.

- Настройте проверку работоспособности:

- В разделе Проверка работоспособности выберите Создать проверку работоспособности .

- Установите проверку работоспособности Имя на

my-tcp-health-check. - В разделе Протокол выберите TCP .

- Установить порт на

110.

- Сохраните остальные значения по умолчанию.

- Нажмите Сохранить и продолжить .

- Убедитесь, что в Google Cloud Console установлен флажок рядом с Конфигурация серверной части . Если нет, еще раз проверьте, что вы выполнили все шаги.

Настроить интерфейсные службы

- Щелкните Конфигурация внешнего интерфейса .

- Добавьте первое правило переадресации:

- Введите имя из

my-tcp-lb-forwarding-rule. - В разделе Протокол выберите TCP .

- Под IP-адресом выберите Создать IP-адрес :

- Введите имя из

tcp-lb-static-ip. - Нажмите Зарезервировать .

- Введите имя из

- Установить порт на

110. - В этом примере не включайте протокол прокси , потому что он не работает с программным обеспечением Apache HTTP Server. Для большего информацию см. Протокол прокси.

- Нажмите Готово .

- Введите имя из

- Добавьте второе правило переадресации:

- Нажмите Добавить внешний IP-адрес и порт .

- Введите имя из

my-tcp-lb-ipv6-forwarding-rule. - В разделе Протокол выберите TCP .

- Установить IP-версию на

IPv6. - В разделе IP-адрес нажмите Создать IP-адрес .

- Введите имя

tcp-lb-ipv6-static-ip. - Нажмите Зарезервировать .

- Введите имя

- Установить порт на

110. - В этом примере не включайте протокол прокси , потому что он не работает с программным обеспечением Apache HTTP Server.Для большего информацию см. Протокол прокси.

- Нажмите Готово .

- Убедитесь, что в Google Cloud Console установлен флажок рядом с Конфигурация внешнего интерфейса . Если нет, еще раз проверьте, что вы выполнили все предыдущие шаги.

Проверить и доработать

- Щелкните Просмотреть и завершить .

- Еще раз проверьте свои настройки.

- Нажмите Создать .

gcloud

Создание проверки работоспособности

проверки работоспособности вычислений gcloud create tcp my-tcp-health-check --port 110

Создан [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/healthChecks/my-tcp-health-check]. ИМЯ ПРОТОКОЛ my-tcp-health-check TCP

Создать серверную службу

gcloud compute backend-services create my-tcp-lb \

--global-health-проверки \

--Глобальный \

- протокол TCP \

--health-check my-tcp-health-check \

- тайм-аут 5 мин \

--port-name tcp110

Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/backendServices/my-tcp-lb].ИМЯ НАЗАД ПРОТОКОЛ my-tcp-lb TCP

В качестве альтернативы вы можете настроить шифрованную связь от нагрузки

балансировщик к инстансам с - протокол SSL .

Добавьте группы экземпляров в серверную службу

gcloud compute backend-services add-backend my-tcp-lb \

--Глобальный \

--instance-group us-ig1 \

--instance-group-zone us-central1-b \

ИСПОЛЬЗОВАНИЕ --balancing-mode \

- максимальное использование 0,8

Обновлено [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/backendServices/my-tcp-lb].

gcloud compute backend-services add-backend my-tcp-lb \

--Глобальный \

--instance-group us-ig2 \

--instance-group-zone us-east1-b \

ИСПОЛЬЗОВАНИЕ --balancing-mode \

- максимальное использование 0,8

Обновлено [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/backendServices/my-tcp-lb].

Настроить целевой TCP-прокси

gcloud compute target-tcp-proxies создать my-tcp-lb-target-proxy \

--backend-service my-tcp-lb \

--proxy-header НЕТ

Создан [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID ]/global/targetTcpProxies/my-tcp-lb-target-proxy]. ИМЯ PROXY_HEADER SERVICE my-tcp-lb-target-proxy НЕТ my-tcp-lb

Зарезервировать глобальные статические адреса IPv4 и IPv6

Ваши клиенты могут использовать эти IP-адреса для доступа к вашей нагрузке. сбалансированный сервис.

gcloud вычислить адреса создать tcp-lb-static-ipv4 \

--ip-version = IPV4 \

--Глобальный

Создан [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID ]/global/addresses/tcp-lb-static-ipv4]. НАЗВАНИЕ РЕГИОН АДРЕС СТАТУС tcp-lb-static-ip [LB_STATIC_IPV4] ЗАрезервировано

gcloud вычислить адреса создать tcp-lb-static-ipv6 \

--ip-version = IPV6 \

--Глобальный

Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/addresses/tcp-lb-static-ipv6]. НАЗВАНИЕ РЕГИОН АДРЕС СТАТУС tcp-lb-static-ip-ipv6 [LB_STATIC_IPV6] ЗАрезервировано

Настроить глобальные правила переадресации для двух адресов

Вместо [LB_STATIC_IPV4] и [LB_STATIC_IPV6] введите соответствующий IP-адрес.

адреса.Вы можете использовать gcloud compute address list , чтобы найти их.

gcloud beta compute forwarding-rules создать my-tcp-lb-ipv4-forwarding-rule \

--Глобальный \

--target-tcp-proxy мой-tcp-lb-target-proxy \

--адрес [LB_STATIC_IPV4] \

- порты 110

Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/forwardingRules/my-tcp-lb-ipv4-forwarding-rule]. ИМЯ РЕГИОН IP_ADDRESS IP_PROTOCOL TARGET my-tcp-lb-ipv4-правило-пересылки [LB_STATIC_IPV4] TCP my-tcp-lb-target-proxy

gcloud beta compute forwarding-rules создать my-tcp-lb-ipv6-forwarding-rule \

--Глобальный \

--target-tcp-proxy мой-tcp-lb-target-proxy \

--адрес [LB_STATIC_IPV6] \

- порты 110

Создан [https: // www.googleapis.com/compute/v1/projects/[PROJECT_ID ]/global/forwardingRules/my-tcp-lb-ipv6-forwarding-rule]. ИМЯ РЕГИОН IP_ADDRESS IP_PROTOCOL TARGET my-tcp-lb-ipv6-правило-пересылки [LB_STATIC_IPV6] TCP my-tcp-lb-target-proxy

Создание правила брандмауэра для балансировщика нагрузки TCP-прокси

Настройте брандмауэр, чтобы разрешить трафик от балансировщика нагрузки и работоспособности. шашка к экземплярам. В этом случае мы откроем TCP-порт 110. Работоспособность check будет использовать тот же порт.Поскольку трафик между балансировщиком нагрузки и ваши экземпляры используют IPv4, нужно открывать только диапазоны IPv4.

Консоль

- Перейдите на страницу брандмауэра в Google Cloud Console.

Перейти на страницу брандмауэра - Нажмите Создать правило брандмауэра .

- Введите имя из

allow-tcp-lb-and-health. - В разделе Сеть выберите

по умолчанию. - В разделе Targets выберите Specified target tags .

- Set Target tags to

tcp-lb. - Установить Фильтр источника от до

Диапазоны IP. - Установить диапазоны IP-адресов источника от до

130.211.0.0/22 и35.191.0.0/16. - Установить Разрешенные протоколы и порты с по

tcp: 110. - Нажмите Создать .

gcloud

gcloud compute firewall-rules создать allow-tcplb-and-health \

- диапазоны источников 130.211.0.0 / 22,35.191.0.0 / 16 \

--target-tags tcp-lb \

- разрешить TCP: 110

Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/firewalls/allow-tcp110-130-211-0-0-22]. НАЗВАНИЕ СЕТИ SRC_RANGES ПРАВИЛА SRC_TAGS TARGET_TAGS allow-tcplb-and-health по умолчанию 130.211.0.0/22,35.191.0.0/16 tcp: 110 tcp-lb

Тестирование балансировщика нагрузки

После замены LB_IP на IPv4- или IPv6-адрес вашего балансировщика нагрузки

из поля IP: Port , ваш балансировщик нагрузки можно получить, запустив

следующая команда:

локон LB_IP : 110

Создание проверок работоспособности

Примечание: Независимо от типа проверки работоспособности необходимо настройте свой брандмауэр на разрешить доступ к экземплярам из средства проверки работоспособности.Проверки работоспособности определяют, какие экземпляры могут получать новые соединения. Вы можете настроить проверку работоспособности TCP, SSL, HTTP или HTTPS для определения здоровье ваших экземпляров.

- Если служба, запущенная на ваших внутренних экземплярах, основана на HTTP, используйте Проверка работоспособности HTTP.

- Если служба, запущенная на ваших внутренних экземплярах, основана на HTTPS, используйте проверка работоспособности HTTPS.

- Если служба, запущенная на ваших внутренних экземплярах, основана на HTTP / 2, используйте проверка работоспособности HTTP / 2.

- Если служба, работающая на ваших внутренних экземплярах, использует SSL, используйте SSL проверка состояния здоровья.

- Если у вас нет явной причины использовать другой вид проверки работоспособности, используйте проверку работоспособности TCP.

Правила брандмауэра для проверки работоспособности

Зонды проверки работоспособности для экземпляров с балансировкой нагрузки поступают с адресов в

диапазоны 130.211.0.0/22 и 35.191.0.0/16 . Это диапазоны IP-адресов, которые

балансировщик нагрузки использует для подключения к внутренним экземплярам.Правила вашего брандмауэра

должен разрешать эти соединения на соответствующем порту.

См. Страницу проверки работоспособности подробности о проверках здоровья.

Дополнительные возможности конфигурации

Этот раздел расширяет пример конфигурации, чтобы предоставить альтернативу и дополнительные параметры конфигурации. Все задачи не являются обязательными. Вы можете выполняйте их в любом порядке.

Протокол PROXY для хранения информации о подключении клиента

TCP Proxy Load Balancing завершает TCP-соединения от клиент и создает новые подключения к экземплярам.По умолчанию исходный IP-адрес клиента и информация о порте не сохраняются.

Чтобы сохранить и отправить исходную информацию о подключении вашим экземплярам, включить протокол PROXY (версия 1). Этот протокол отправляет дополнительный заголовок, содержащий источник IP-адрес, IP-адрес назначения и номера портов для экземпляра как части запроса.

Если вы устанавливаете протокол PROXY для пользовательского трафика, вы также должны установить его для проверки работоспособности, если вы обслуживаете трафик и проверяете работоспособность на том же порту.

Заголовок протокола PROXY обычно представляет собой одну строку читаемого пользователем текст в следующем формате:

PROXY TCP4<порт источника> <порт назначения> \ r \ n

Пример протокола PROXY показан ниже:

ПРОКСИ TCP4 192.0.2.1 198.51.100.1 15221 110 \ r \ n

Если IP-адрес клиента - 192.0.2.1 , IP-адрес балансировки нагрузки - 198.51.100.1 , порт клиента

- 15221 , а порт назначения - 110 .

В случаях, когда IP-адрес клиента неизвестен, балансировщик нагрузки сгенерирует заголовок протокола PROXY в следующем формате:

ПРОКСИ НЕИЗВЕСТНО \ r \ n

Если вы проверяете работоспособность и обслуживаете контент на одном и том же порте, вы

можно настроить проверку работоспособности --proxy-header в соответствии с балансировщиком нагрузки

параметр. В этом руководстве порт 110 используется для проверки работоспособности и обслуживания содержимого.

Если вы используете разные порты, вы можете установить это для проверки работоспособности или нет,

по мере необходимости.

Включение привязки сеанса

В примере конфигурации создается серверная служба без привязки к сеансу.

Эти процедуры показывают, как обновить серверную службу для примера. Балансировщик нагрузки прокси-сервера TCP, чтобы серверная служба использовала соответствие IP-адреса клиента или сгенерированное соответствие cookie.

Когда схожесть IP-адресов клиента включена, балансировщик нагрузки направляет конкретный запросы клиента к той же внутренней виртуальной машине на основе хэша, созданного из IP-адрес клиента и IP-адрес балансировщика нагрузки (внешний IP-адрес правила внешней переадресации).

Консоль

Чтобы включить привязку IP-сеанса клиента:

- Перейдите на страницу балансировки нагрузки в Google Cloud Console.

Перейти на страницу балансировки нагрузки - Щелкните Серверные ВМ .

- Click my-tcp-lb (имя серверной службы вы создали для этого примера) и нажмите Изменить .

- На странице сведений о внутренней службе щелкните Дополнительно. конфигурация .

- В разделе Сходство сеанса выберите в меню IP-адрес клиента .

- Нажмите Обновить .

gcloud

Используйте следующую команду gcloud, чтобы обновить бэкэнд my-tcp-lb сервис, определяющий привязку IP-сеанса клиента:

gcloud compute backend-services update my-tcp-lb \

--Глобальный \

--session-affinity = CLIENT_IP

API

Чтобы установить привязку IP-сеанса клиента, выполните запрос PATCH к backendServices / патч метод.

ПАТЧ https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/us-west1/backendServices/my-tcp-lb

{

"sessionAffinity": "CLIENT_IP"

}

Соединение сливное

Вы можете включить утечку соединения для серверных служб, чтобы гарантировать минимальное прерывание для ваших пользователей, когда экземпляр, обслуживающий трафик, прекращено, удалено вручную или удалено с помощью автомасштабирования. Чтобы узнать больше о соединение слива, прочтите Включение слива соединения документация.

Балансировка нагрузки TCP-прокси и брандмауэры Google Cloud

В отличие от балансировки сетевой нагрузки, доступ к TCP Proxy Load Balancing нельзя контролировать с помощью правил брандмауэра. Это связано с тем, что балансировка нагрузки прокси-сервера TCP реализована на границе Реализованы правила Google Cloud и брандмауэра на экземплярах в дата-центре.

Мониторинг

Чтобы настроить мониторинг для балансировщика нагрузки TCP-прокси, см. Используя мониторинг.

Устранение неисправностей

Страницы не загружаются с IP-адреса балансировщика нагрузки

Поскольку порт 110 является ограниченным для многих браузеров, вы должны использовать инструмент

например, curl , чтобы проверить балансировщик нагрузки.Если вы не можете добраться до своих страниц

используя curl , оставшаяся часть этого раздела предлагает некоторые шаги по устранению неполадок.

Проверить работоспособность инстансов

Убедитесь, что экземпляры ЗДОРОВЫЕ.

gcloud compute backend-services get-health [BACKEND-SERVICE]

Подтвердите правильность правила брандмауэра

- Для проверки работоспособности и балансировщика нагрузки требуются

130.211.0.0/22 и35.191.0.0/16быть открытым. - Если вы используете теги экземпляра, убедитесь, что тег указан в TARGET_TAGS в правиле брандмауэра и убедитесь, что все ваши экземпляры

этот тег. В этом примере экземпляры помечены тегом

tcp-lb.

gcloud вычислить список правил брандмауэра

НАЗВАНИЕ СЕТИ SRC_RANGES ПРАВИЛА SRC_TAGS TARGET_TAGS allow-tcplb-and-health по умолчанию 130.211.0.0/22,35.191.0.0/16 tcp: 110 tcp-lb

Попытаться связаться с отдельными экземплярами

Временно установить правило брандмауэра, которое позволяет вам получить доступ к вашим экземплярам индивидуально, а затем попробуйте загрузить страницу из определенного экземпляра.

Откройте брандмауэр, чтобы разрешить трафик от любого источника к помеченным экземплярам. Для этого создайте фильтр источника, который устанавливает диапазон IP-адресов источника на

0.0.0.0/0для TCP-трафика через порт110для экземпляров сtcp-lbтег.gcloud compute firewall-rules создать allow-tcp110-0-0-0-0 \ - диапазоны источников 0.0.0.0/0 \ --target-tags tcp-lb \ - разрешить TCP: 110Создано [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/firewalls/allow-tcp110-0-0-0-0].НАЗВАНИЕ СЕТИ SRC_RANGES ПРАВИЛА SRC_TAGS TARGET_TAGS allow-tcp110-0-0-0-0 по умолчанию 0.0.0.0/0 tcp: 110 tcp-lb

Найдите адрес EXTERNAL_IP одного из экземпляров.

список экземпляров gcloud compute

НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS ig-us-central1-1 us-central1-b n1-standard-1 10.240.0.8 EXTERNAL_IP RUNNING ig-us-central1-2 us-central1-b n1-standard-1 10.240.0.11 ЗАПУСК ВНЕШНЕГО IP ig-us-east1-1 us-east1-b n1-standard-1 10.240.0.12 EXTERNAL_IP РАБОТАЕТ ig-us-east1-2 us-east1-b n1-standard-1 10.240.0.13 EXTERNAL_IP RUNNING

Получите доступ к одному или нескольким экземплярам прямо из браузера.

локон [EXTERNAL_IP]: 110

Если ваши экземпляры недоступны с помощью этого метода, убедитесь, что ваш программное обеспечение работает правильно. Если ваши экземпляры доступны индивидуально, убедитесь, что ваше правило брандмауэра балансировщика нагрузки верное.

gcloud compute firewall-rules описать allow-tcp-lb-and-health

допустимый: IP-протокол: TCP порты: '110' creationTimestamp: '2017-03-16T15: 21: 34.119-07: 00' описание: '' id: '8144207668574597377' вид: вычислить # брандмауэр имя: allow-tcp-lb-and-health сеть: https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/networks/default selfLink: https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/firewalls/allow-tcp-lb-and-health sourceRanges: 130.211.0.0 / 22 35.191.0.0/16 targetTags: tcp-lbЕсли вы уверены, что экземпляры работают, удалите «откуда угодно» правило брандмауэра.

gcloud compute firewall-rules удалить allow-tcp110-0-0-0-0

Следующие межсетевые экраны будут удалены: [allow-tcp110-0-0-0-0] Вы хотите продолжить (Д / нет)? y Удалено [https://www.googleapis.com/compute/v1/projects/[PROJECT_ID visible/global/firewalls/allow-tcp110-0-0-0-0].

Что дальше

Критические изменения в 7.1 | Ссылка на Elasticsearch [7.11]

Критические изменения в 7.1edit

В этом разделе обсуждаются изменения, о которых следует помнить при миграции. ваше приложение в Elasticsearch 7.1.

См. Также Что нового в 7.11 и Примечания к выпуску.

HTTP измененияправить

Прекращение поддержки старых настроек HTTPправить

Настройка http.tcp_no_delay устарела в версии 7.1. Он заменен на http.tcp.no_delay .

Сетевые измененияправить

Прекращение поддержки старых сетевых настроекправить

Настройка network.tcp.connect_timeout устарела в версии 7.1. Эта настройка

была резервной настройкой для transport.connect_timeout . Чтобы изменить значение по умолчанию

таймаут соединения для клиентских соединений, измените transport.connect_timeout .

Транспортные измененияправить

Прекращение использования старых транспортных настроекправить

Следующие настройки устарели в версии 7.

Кроме того, в этом документе реклассифицируется

RFC 700, 794, 814, 817, 872, 889, 964 и 1071 на «Информационные»

положение дел.

Статус этой памятки

Этот документ не является спецификацией Internet Standards Track; это

опубликовано в информационных целях.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Она имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG).Не все документы

одобрены IESG, являются кандидатом на любой уровень Интернета

Стандарт; см. раздел 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв о нем, можно узнать по адресу

http://www.rfc-editor.org/info/rfc7805.

Циммерманн и др. Информационная [Страница 1]

Кроме того, в этом документе реклассифицируется

RFC 700, 794, 814, 817, 872, 889, 964 и 1071 на «Информационные»

положение дел.

Статус этой памятки

Этот документ не является спецификацией Internet Standards Track; это

опубликовано в информационных целях.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Она имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG).Не все документы

одобрены IESG, являются кандидатом на любой уровень Интернета

Стандарт; см. раздел 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв о нем, можно узнать по адресу

http://www.rfc-editor.org/info/rfc7805.

Циммерманн и др. Информационная [Страница 1]  . . . . . . . . . . . . . . . . . . 5

4. Ссылки. . . . . . . . . . . . . . . . . . . . . . . . . 5

4.1. Нормативные ссылки . . . . .. . . . . . . . . . . . . 5

4.2. Информативные ссылки. . . . . . . . . . . . . . . . . 7

Благодарности. . . . . . . . . . . . . . . . . . . . . . . . . 8

Адреса авторов. . . . . . . . . . . . . . . . . . . . . . . 8

1. Введение

ПТС имеет долгую историю. Со временем накопилось много RFC,

описать аспекты протокола TCP, реализацию и расширения.

Некоторые из них были заменены, больше не рекомендуются для

использовать, или просто никогда не видели широкого использования.Разделы 6 и 7.1 документа плана TCP [RFC7414] уже

реклассифицирует ряд расширений TCP как «Исторические» и описывает

причины для этого, но редактору RFC не предписывалось

изменить статус этих RFC в базе данных RFC. Цель

этот документ предназначен именно для этого.

Кроме того, этот документ реклассифицирует все другие упомянутые документы.

в дорожной карте TCP, которые в настоящее время имеют статус "Неизвестно", либо

«Исторический» или «Информационный».

Циммерманн и др.Информационная [Страница 2]

. . . . . . . . . . . . . . . . . . 5

4. Ссылки. . . . . . . . . . . . . . . . . . . . . . . . . 5

4.1. Нормативные ссылки . . . . .. . . . . . . . . . . . . 5

4.2. Информативные ссылки. . . . . . . . . . . . . . . . . 7

Благодарности. . . . . . . . . . . . . . . . . . . . . . . . . 8

Адреса авторов. . . . . . . . . . . . . . . . . . . . . . . 8

1. Введение